關於勒索病毒“永恒之藍”的解決方案

關於勒索病毒“永恒之藍”的解決方案(沒什麽新鮮的,就是通過註冊表關閉445端口)

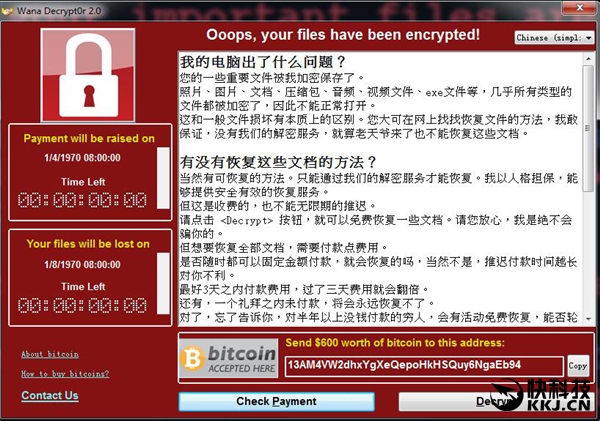

這兩天病毒肆虐,恐怕很多同學都已經知道了。這張圖片估計也有很多人比較熟了:

對於一個電腦小白,其實我們並不關心它是啥,是什麽作用機理,最關心的是別落在自己頭上,對麽?所以,我先來教大家怎麽預防這個病毒。別慌,一步一步慢慢來。這個病毒只對Windows操作系統有效,所以,如果你使用的是Linux系統或者蘋果家的系統,就不用看了。蘋果和安卓的手機、平板也不會中毒,WinPhone我不了解。

不幸的是,現在大多數人使用的電腦還是Windows的。所以,還是要預防一下的。以下以Win7為例來介紹,Win10方法類似,至於XP……我建議還是升級系統:

1、首先,拔掉你的網線(或者斷開你的wifi)。備份一下你的重要文件。

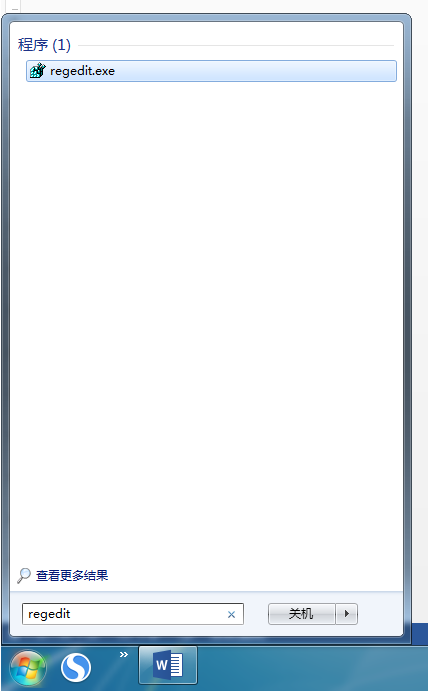

2、打開“註冊表編輯器”:

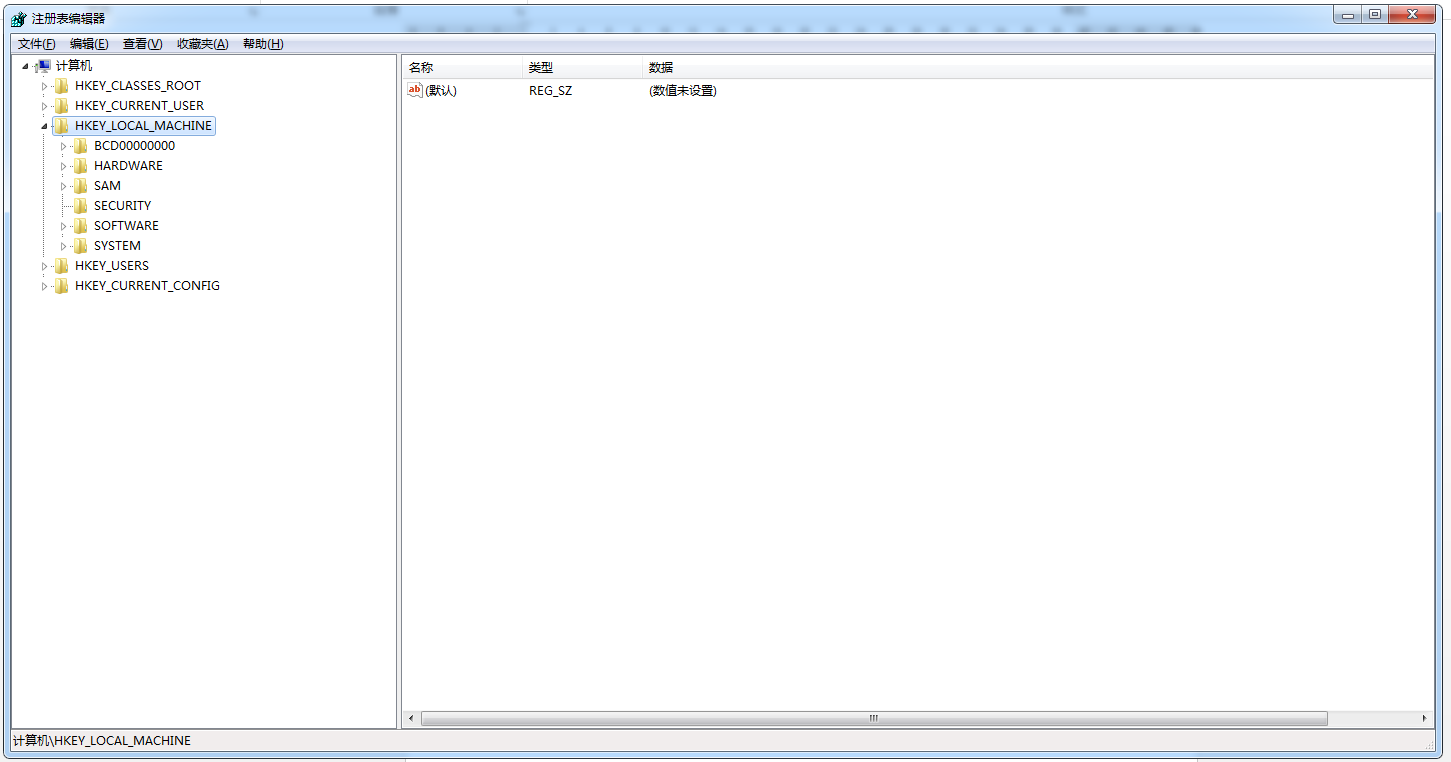

註冊表是長成這個樣子滴:

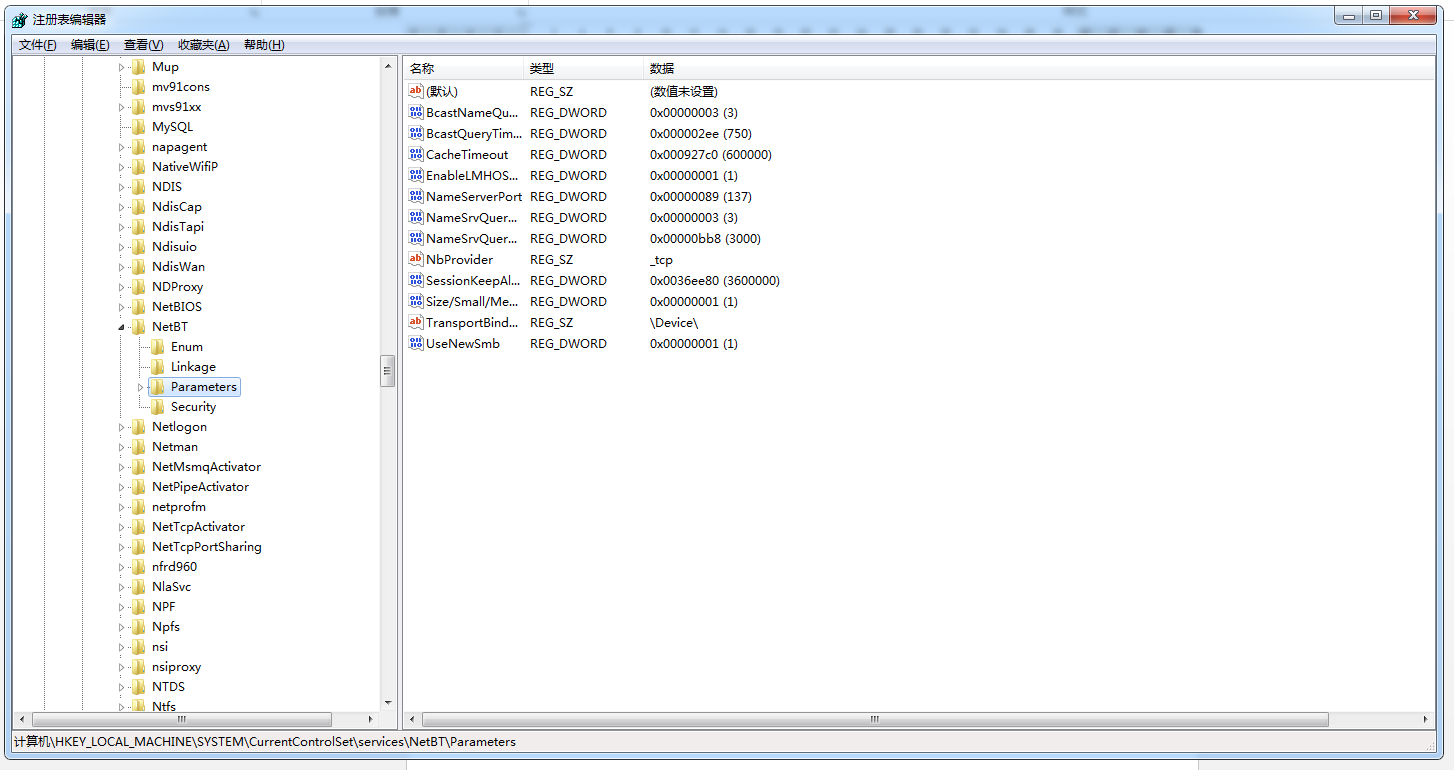

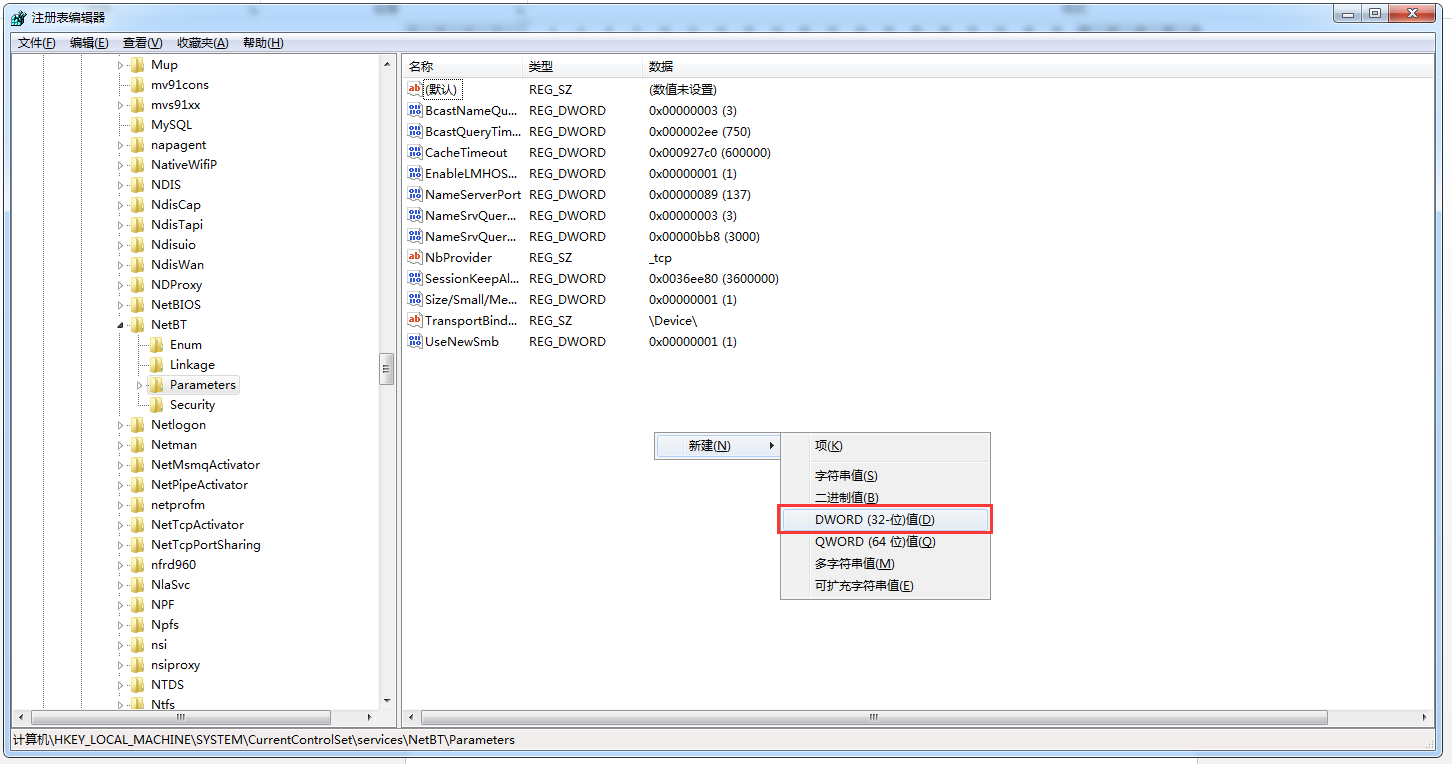

找到鍵值HKEY_LOCAL_MACHINE → SYSTEM → CurrentControlSet → services → NetBT → Parameters(其實就是點擊左側那個目錄,一步一步達到最深的層次)

接下來在右邊的框裏,空白的位置點右鍵,新建一個DWORD值

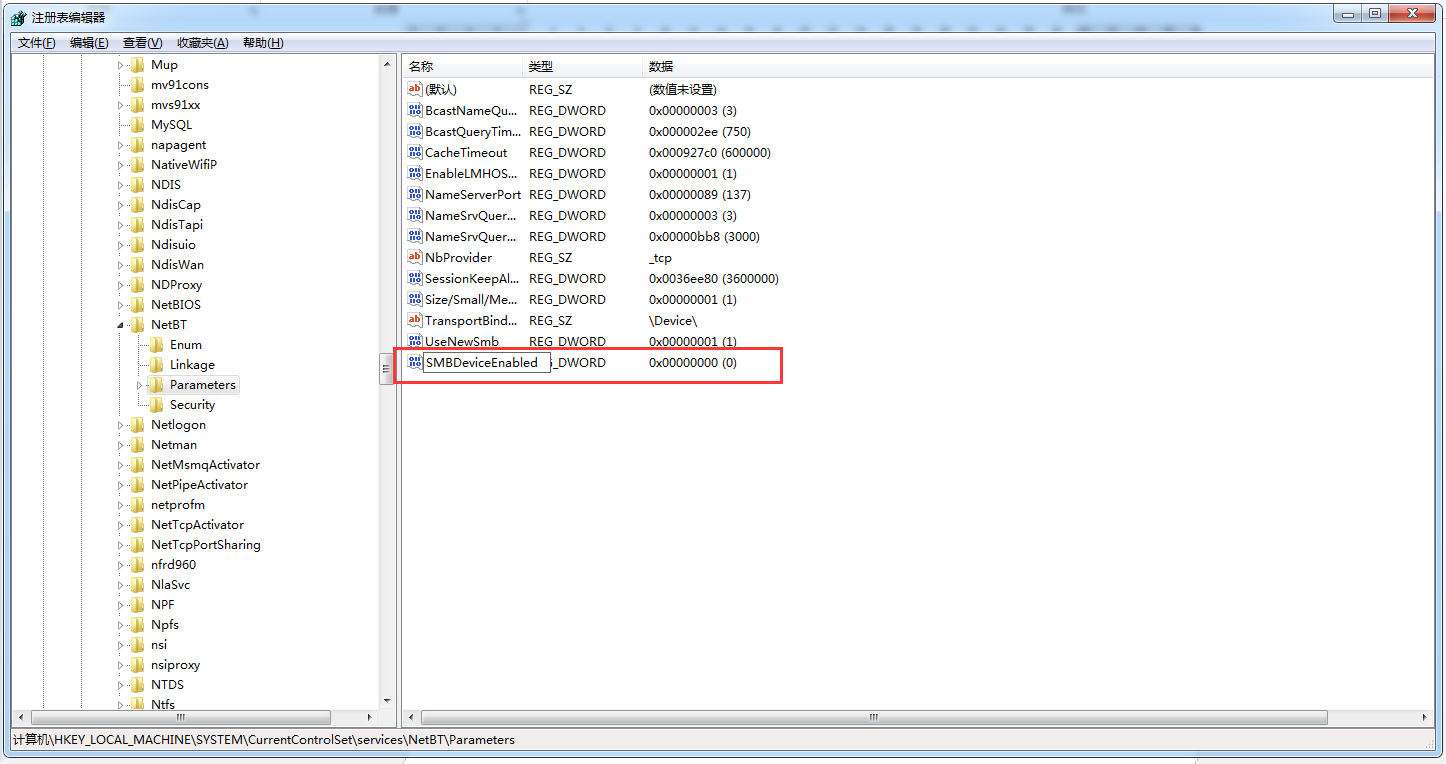

給這個DWORD值取名為SMBDeviceEnabled,確定

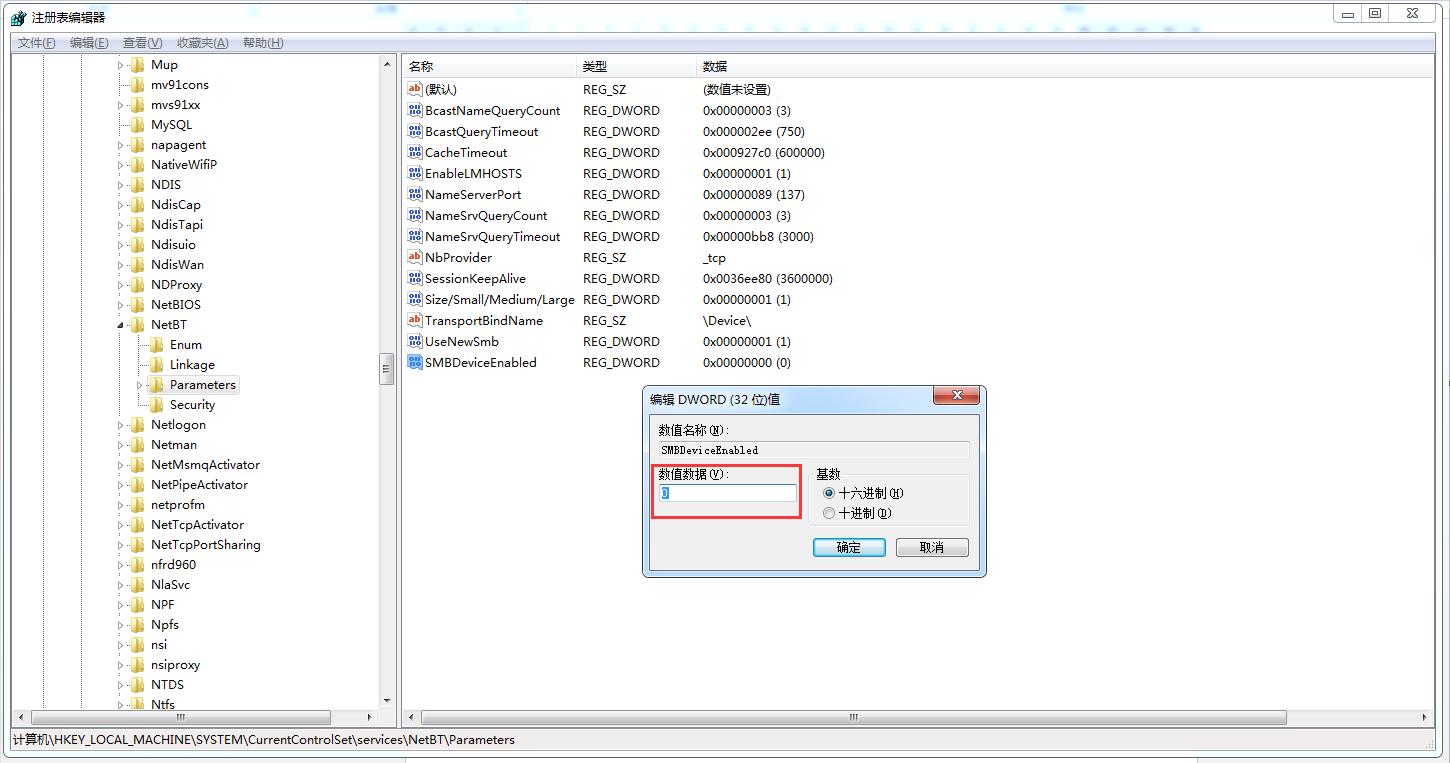

然後在上面雙擊,把這個鍵的“數據數值”改為0(其實默認它就是0),確定。

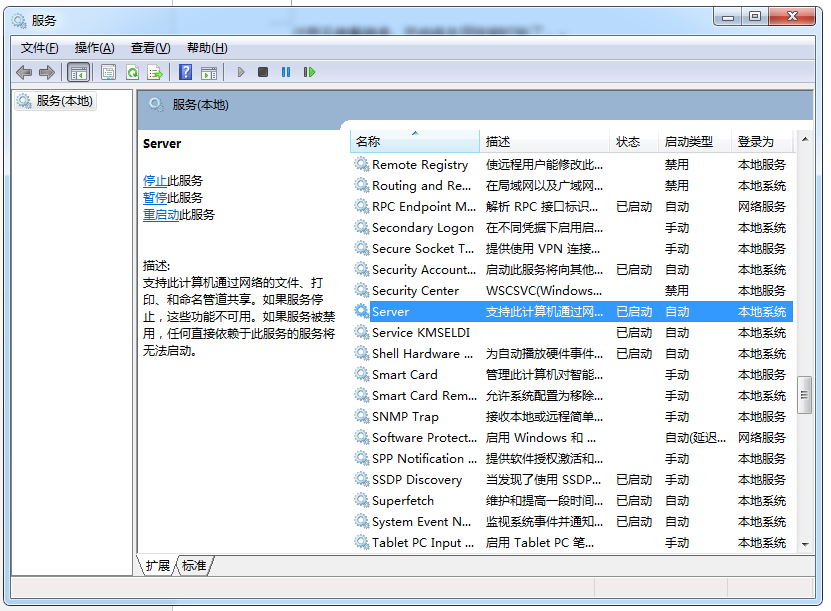

3、註冊表這部分搞定了,接下來還要修改一下服務

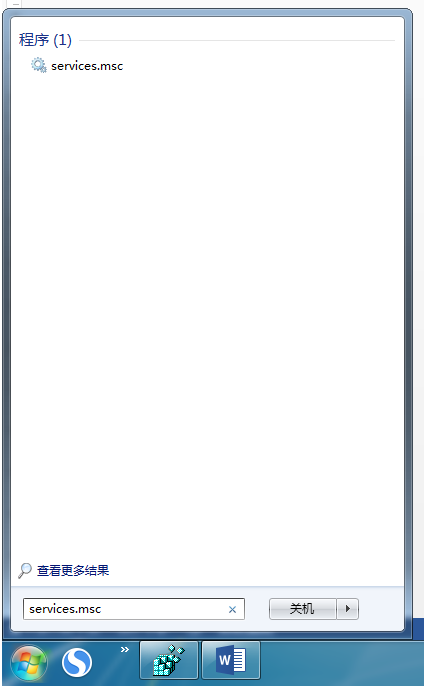

打開“服務”

找到Server服務:

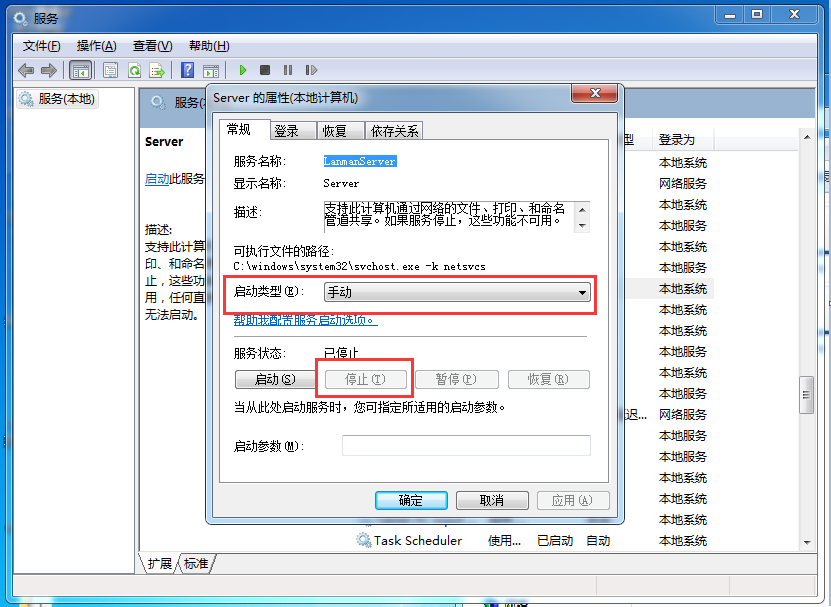

雙擊,然後選擇“禁用”和“停止”,確定。

其實禁用更好一些,我是因為有時候要用到網絡打印機,所以改為手動,等需要的時候還需要啟動起來。

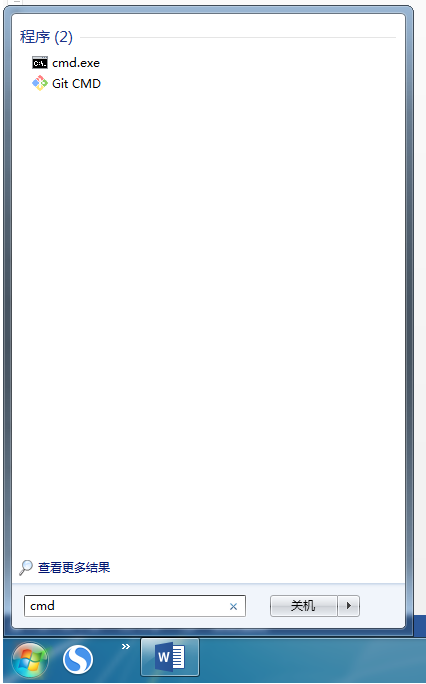

4、這時候,445端口應該就已經關閉了。我們需要先重啟一下電腦,最後來確認一下:

打開CMD:

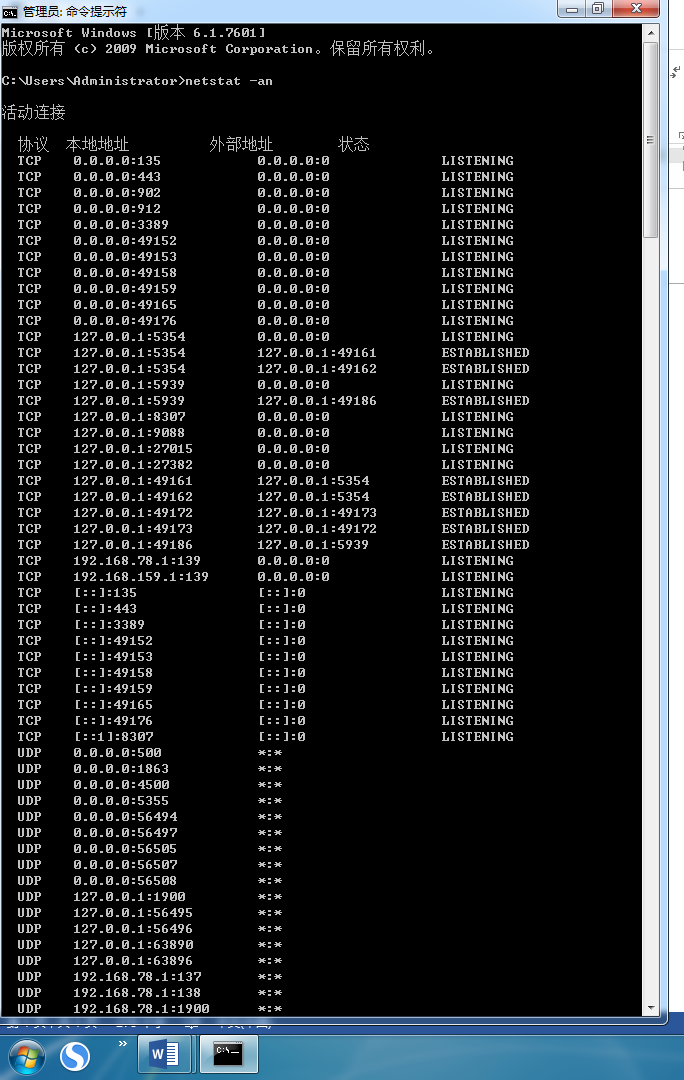

輸入命令“netstat -an”

重點來看TCP開頭的行,第二組數據是電腦的IP地址及端口(冒號後面是端口),這裏面如果端口號沒有445,說明已經關閉了。如果還有,就需要查看一下註冊表,裏面的鍵值有沒有創建成功,還有服務有沒有真的停止。我就是操作一次停止服務並沒有成功,重啟了兩次才成功把Server服務停止掉的。

如果還是不成功,那麽只能試試其他方法了。

比如在windows防火墻裏設置:

http://blog.csdn.net/dianxin113/article/details/71788106

或者在組策略中設置:

https://jingyan.baidu.com/article/d621e8da0abd192865913f1f.html

其實各種設置方法都有幾率不成功,所以,設置之後,一定要用netstat -an命令查看一下。

好了,關閉了445端口,這個病毒就傳不進來了。其實,我還是要建議一下,打好各種系統補丁。跟這個病毒相關的補丁是MS17-010。由於本次全球範圍內的巨大影響,微軟決定公開發布已停服的XP和部分服務器版WindowsServer2003特別安全補丁:

https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

並且,此次事件中360公司也有應急預案,當天晚上就發布了補丁包。據說使用有效。但是我是一向不接受360的產品的,所以這個我沒有試,信任360的同學用下試試看。

最後再說一下,萬一有同學已經中毒了,該怎麽辦?很遺憾,這個無解,只能把文件刪掉(建議用文件粉碎工具把病毒文件粉碎掉)。病毒采用的是RSA+DES雙重加密手段,對密碼學有一點點了解的同學大概能猜到,這個加密根本解不了。而且也不要想著真給黑客匯款解決,一是搞不到比特幣,二是要FQ,三是我覺得對方不會守信用給你解密。360也有文件恢復工具,具體的原理據說並不是解密,而是恢復文件。病毒在把文件加密過之後,把未加密的原始文件刪除了,360是用的磁盤文件恢復的手段。這種手段不是很穩定,不過可以試試看。

關於勒索病毒“永恒之藍”的解決方案