關於抵禦Petya勒索病毒的最新辦法

阿新 • • 發佈:2017-06-28

petya

該病毒的流行程度已經不用和大家介紹了吧,目前世界上各反編譯大神們都在積極的逆向改程序。

根據最新的研究成果。Petya 也有自己的 Kill-Switch 自殺停止運作,這個簡單的動作可以有效的終止病毒的執行。

註意:這裏是防止程序運行,而不是預防感染。

方法如下:

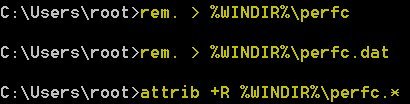

沒錯,就是使用cmd(管理員權限)在 windows目錄下創建

perfc和perfc.dat、perfc.dll文件

因為水印關系,重現一下命令 rem . > %WINNDOR%\perfc.dat

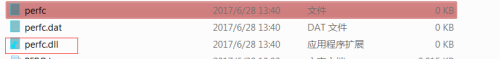

結果如下:

註意紅框的perfc.dll目前是有爭議的,因為一些反編譯高手認為起作用的是perfc.dat而不是perfc.dll.但是為了保險起見,多創建一個文件也沒什麽不妥當。

再次說明:

1、該方法只能預防當前的病毒版本,無法預防今後的變種

2、該方法是預防程序啟動,而不是阻斷感染

該病毒的感染方式仍然是利用 Windows 的 SMBv1 漏洞,感染機再利用 Windows 客戶端攻擊 (CVE-2017-0199) 通過 WMIC 及 PSEXEC繼續攻擊。如果是弱口令,被攻擊的幾率是100%

所以補丁該打還是要打,其次要強制修改系統管理員密碼為強口令。

本文出自 “丁胖胖的BLOG” 博客,請務必保留此出處http://z00w00.blog.51cto.com/515114/1942690

關於抵禦Petya勒索病毒的最新辦法