pfSense設置Radius服務器

Radius為各種網絡設備和服務提供了一個認證來源。 Radius認證常用於VPN、入網門戶、交換機、路由器和防火墻。Radius認證比在網絡上的不同設備跟蹤各種本地帳戶更容易管理。

為什麽要使用pfSense作為radius服務器?

由於這種服務不需要太多的系統資源,pfSense防火墻為本身就可以勝任。Radius服務可以輕松處理數百個客戶端的身份驗證而不會影響性能。如果硬件性能良好,則可以輕松支持數千個客戶端。pfSense允許Radius在專用網絡接口上運行。如果已經在網絡上運行pfSense,可以無需為Radius構建單獨的服務器。

以下教程基於pfsense2.34漢化版完成。

一、安裝插件

pfSense2.34插件管理器裏包括FreeRadius2和FreeRadius3。 本著用新不用舊的原則,在本教程中,我們使用FreeRadius3。如果你以前安裝了其他任何Radius插件,請先刪除。

1. 導航到系統-插件管理,單擊可用的插件。

2. 單擊FreeRadius3旁邊的加號開始安裝。

3. 單擊“確定”確認軟件包的安裝。

安裝程序會自動下載並安裝freeradius3及所有依賴項。 安裝需要幾分鐘。完成後,系統服務菜單將會有FreeRadius這個新的菜單項。

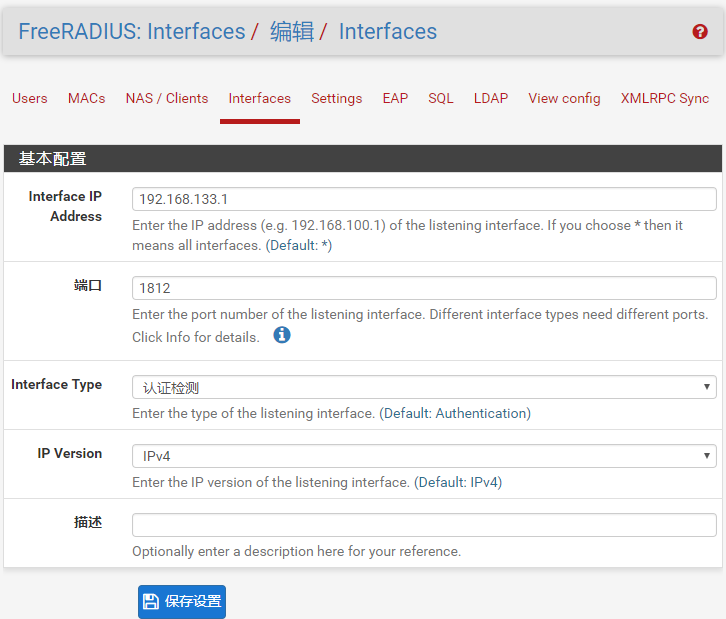

二、配置接口

首先為radius服務器指定一個或多個接口進行監聽。 導航到系統服務-FreeRadius菜單。選擇將服務綁定到LAN接口。

單擊設置頁面的接口選項卡。

點擊加號圖標添加一個新接口。

在“interface IP Address(接口IP地址)”字段中輸入LAN IP地址。

單擊保存設置.

其它設置可以保持默認設置。

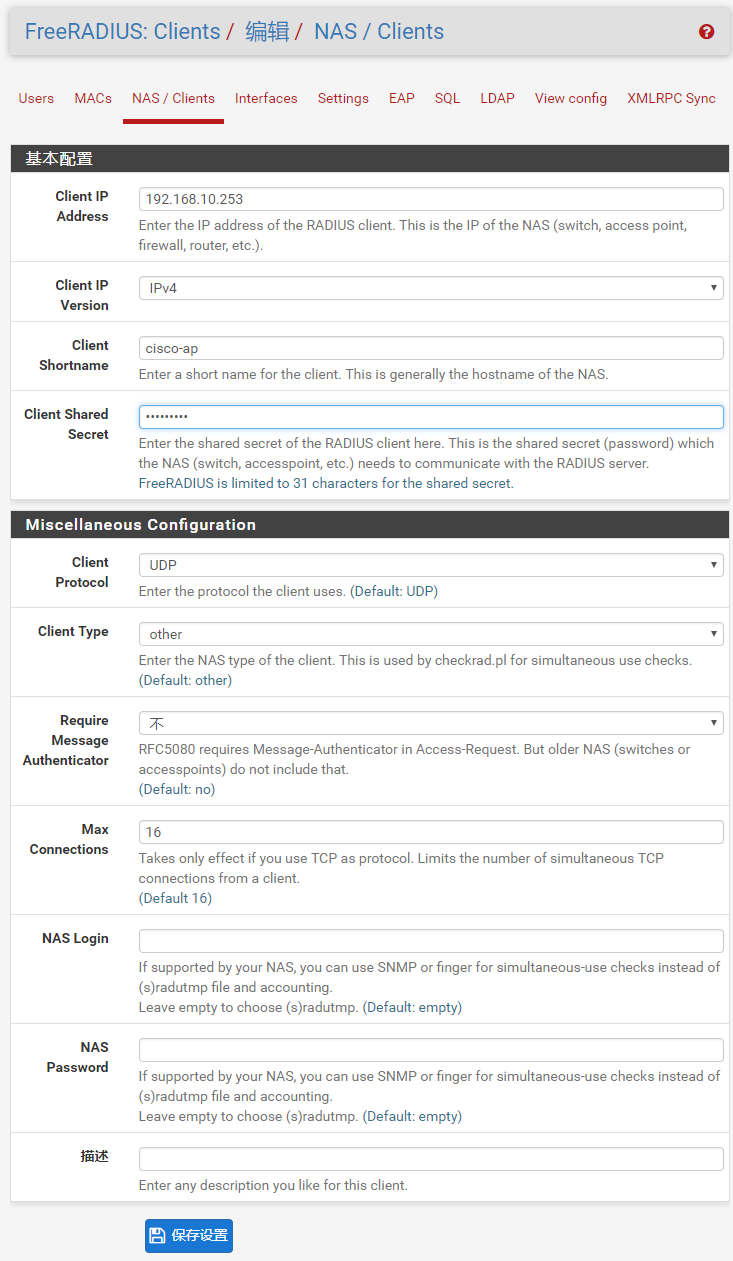

三、添加客戶端

下一步是添加客戶端條目。使用radius服務器進行身份驗證的每個設備都需要在設置中配置客戶端條目。

1. 單擊NAS / Clients選項卡。

2. 單擊加號,添加新條目。

3. 在Client IP Address(客戶端IP)字段中輸入認證請求設備的IP地址。

4. 輸入客戶端的簡稱。 這通常是NAS的主機名。

5. 輸入RADIUS客戶端的共享密鑰。 這是NAS(交換機,接入點等)需要與RADIUS服務器進行通信的共享密鑰。

在Miscellaneous Configuration(雜項配置)部分,從下拉框中選擇客戶端類型。

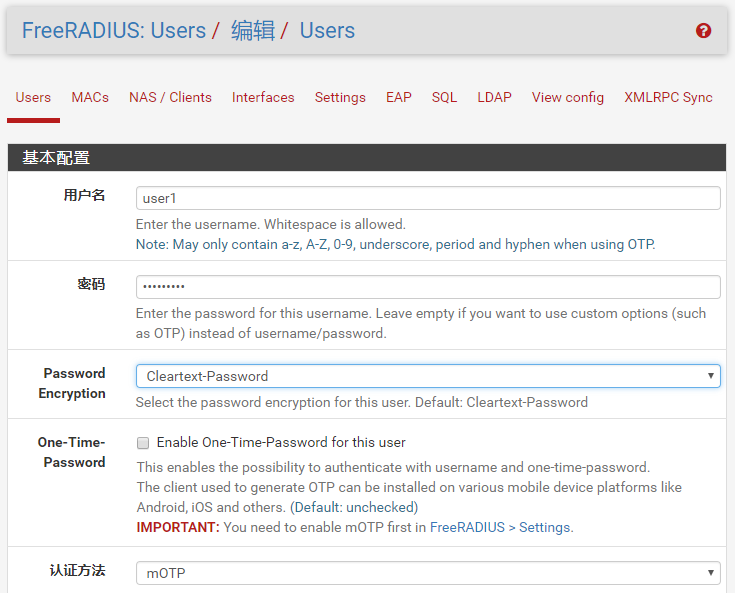

四、創建用戶帳戶

最後創建用戶帳戶。 單擊Users(用戶)選項卡,然後單擊加號創建新用戶。這個頁面上只有兩個必填字段,用戶名和密碼。其他設置可根據需要進行設置。

五、添加設備

經過上述設置,radius服務器現在應該已經啟動並準備好接受傳入的身份驗證請求。現在可以開始將客戶端設備的認證服務指向服務器。

客戶端設備需要配置以下項目。

pfSense系統的LAN IP地址,或選擇將radius服務器綁定到哪個接口。

輸入在客戶端選項卡上分配的radius 密碼 。

認證端口設置為1812,或者你在接口選項卡上指定的其他端口。

故障排除

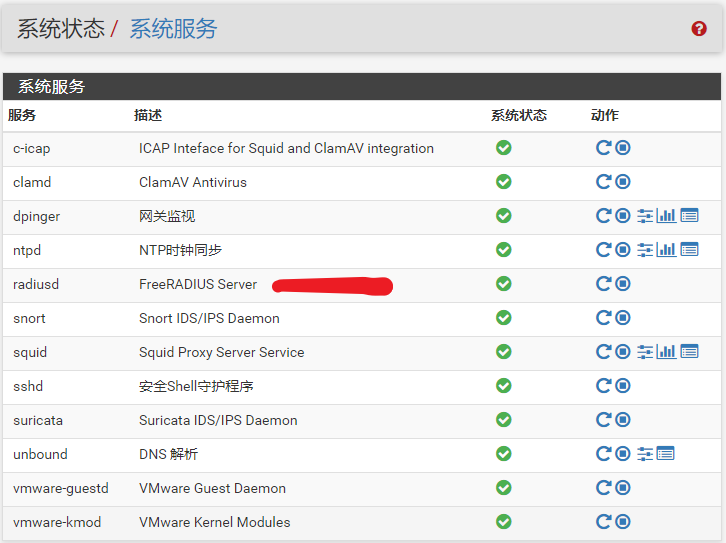

檢查服務狀態

如果遇到問題,首先應該做的是確保radius服務正在運行。

如果沒有運行,嘗試通過點擊radiusd旁邊的播放圖標來啟動它。

如果服務沒有開始,請重新安裝來解決問題。

重新安裝時,要註意備份配置。

檢查日誌

系統日誌可以提供查找問題的線索。 要查看日誌,請單擊系統狀態菜單中的系統日誌。

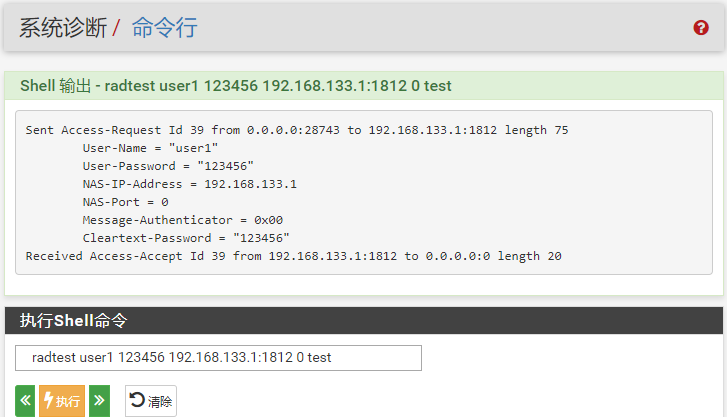

通過Radtest測試服務

Radius插件包括一個Radtest的實用程序,可用於測試認證服務是否正常工作。

運行測試步驟

添加IP地址為192.168.133.1的接口(僅限本教程)。

將接口類型設置為“Auth”,使用默認端口(1812)。

添加IP為192.168.133.1的客戶端/ NAS,共享密鑰為“test”。

在用戶選項卡上創建一個測試用戶帳戶。

通過SSH登錄pfSense或使用診斷菜單中的命令提示功能。

運行以下命令,使用您分配的憑據替換<username>和<password>。

radtest <username> <password>127.0.0.1:1812 0 test

如果測試成功,應該能看到 “Received Access-Accept…”這樣的字符串。

Radius服務應用範圍

如果你使用了radius身份驗證後,可能不會再想回到用本地用戶帳戶來進行認證。 比如下面的一些服務就很適合使用radius服務器來進行認證。

入網門戶- 為家庭或企業設置無線熱點,並使用radius作為入網門戶的認證來源。

遠程 VPN - 配置pfSense作為VPN服務器,並為用戶帳戶使用集中式身份驗證。

網絡交換機 –使用pfsesne來管理,而非本地用戶帳戶。

2017-7-10

本文出自 “pfsense交流” 博客,謝絕轉載!

pfSense設置Radius服務器