iptables nat 應用

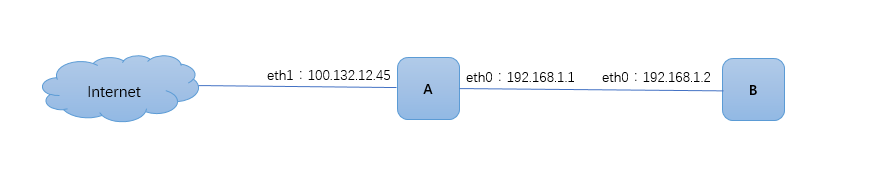

如下,A 機器有兩塊網卡,一塊連內網一塊連外網,B 機器只有一塊內網網卡,怎麽讓 B 機器連通外網

A 機器打開路由轉發:echo "1" > /proc/sys/net/ipv4/ip_forward

A 機器上設置路由轉發:iptables -t nat -A POSTROUTING -s 192.168.1.0/24 -o eth1 -j MASQUERADE

B 機器上設置設置網關:route add default gw 192.168.1.1

iptables nat 應用

相關推薦

iptables nat 應用

com png log mas iptables tab 轉發 alt -s 如下,A 機器有兩塊網卡,一塊連內網一塊連外網,B 機器只有一塊內網網卡,怎麽讓 B 機器連通外網 A 機器打開路由轉發:echo "1" > /proc/sys/net/ipv

iptables filter表案例及iptables nat應用

out accept 設備名 -- 策略 nbsp 案例 1.0 nat iptables filter表案例iptables小案例需求只針對filter表,預設策略INPUT鏈DROP,其他兩個鏈ACCEPT,然後針對192.168.1.0/24開通22端口,對所有網段開

iptables nat表應用

iptables1.1.準備兩臺虛擬機A和B。A:兩塊網卡。 網卡ens33:192.168.231.128,可以聯通外網 網卡ens37:192.168.100.1,只可以訪問內網B:一塊網卡 網卡ens37:192.168.100.100,只可以訪問內網1.2.打開A機器的網

iptables filter表案例/iptables nat表應用

修改 它的 登錄 strong 服務 上網 table http roo iptables filter表案例 iptables filter 表案例創建一個iptables.sh腳本 [root@Ask-02 ~]# vim /usr/local/sbin/iptabl

七周四次課 iptables filter表案例以及iptables nat表應用

iptables filter表 iptables nat表 iptables小案例將80端口,22端口和21端口放行,22端口需要指定IP段,只有指定IP段訪問才可以。其他段一概拒絕。我們可以用一個腳本來實現。 #!/bin/bashipt="/usr/sbin/iptables"

Linux學習筆記(三十二)iptables filter表案例、 iptables nat表應用

iptables filter表案例、 iptables nat表應用 一、iptables filter表案例需求:將80、20、21端口放行,對22端口指定特定的ip才放行以下為操作方法:vim /usr/local/sbin/iptables.sh //加入如下內容#! /bin/bas

三十二、iptables filter表小案例、iptables nat表應用

iptables小案例 iptables應用 三十二、iptables filter表小案例、iptables nat表應用一、iptables filter表小案例需求:只針對filter表,預設策略INPUT鏈DROP,其他兩個鏈ACCEPT,然後針對192.168.188.0/24開通22端口,

iptables nat 表應用

iptables nat 表應用1、iptables nat 表應用 上圖的操作,說白了就是要做一個路由器,路由器可以上網,電腦就可以上網。先操作一下前期準備,打開虛擬機,將兩個Linux窗口打開,然後分別拍一張快照,命名為“iptables 小實驗前”。此舉是方便實驗過程出現不可挽回的錯誤,可以通過快照恢

iptables filter表案例、iptables nat表應用

Linuxiptables filter表案例 案例: 需求:把80端口22端口21端口放行,22端口指定一個IP段,只有這個IP段的ip訪問的時候才可以訪問到,其他段的都拒絕。 我們先編寫一個shell腳本 vim /usr/local/sbin/iptables.sh 加入如下內容 #! /bin/bas

iptables filter表案例 iptables nat表應用

iptables filter表案例ipt="usr/sbin/iptables" //定義變量,盡量寫全局的絕對路徑,這樣在腳本中不會有變量問題導致不可執行$ipt -F //清空之前的規則$ipt -P INPUT DROP //定義默認策略$ipt -P

10.15 iptables filter表案例 10.16/10.17/10.18 iptables nat表應用

restart user recent 不可 routing hat col back NPU 10.15 iptables filter 表小案列 -需要把80端口、22端口、21端口放行,22端口指定一個ip段,只有這個ip段的ip訪問的時候才可以訪問到,其他拒絕,這個

10.15 iptables filter表案例 iptable nat應用

應用 無法 通過 簡單 font rda udp accep 失效 這個和-t filter 打印的信息是一樣的。關於清除規則的命令中,[root@aminglinux-123 ~]# iptables -F [root@aminglinux-123 ~]# iptabl

iptables nat表應用,儲存和備份規則

一、iptables nat表應用 需求1: 兩臺機器,機器A可以訪問內網和外網(兩塊網絡卡),機器B只能訪問內網(一塊網絡卡),讓機器B通過機器A實現訪問外網的功能 1. 先將兩個虛擬機器A和B各新增一個張網絡卡, A機器的一張網絡卡可以訪問外網,第二張新增的網

iptables nat 表應用,

iptables nat 表應用 做一個試驗,準備兩臺虛擬機器 A,B A 有準備兩塊網絡卡,一塊連線外網,一塊連線內網 B 只

iptables NAT規則【轉】

大寫 動態 www _for 之前 改變 -o -s spa nat表需要的三個鏈: 1.PREROUTING:可以在這裏定義進行目的NAT的規則,因為路由器進行路由時只檢查數據包的目的ip地址,所以為了使數據包得以正確路由,我們必須在路由之前就進行目的NAT; 2

iptables 基礎應用1

iptables linux 防火墻iptables -t 制定添加的表 -A 制定規則添加的鏈 -L 查看信息 -v詳細 信息 -D 刪除 一個規則 後面接 鏈名 規則號 -s 源 -d 目標 -P 設定默認規則 後面接 鏈名 處理方式 -p 制定協議比如 tcp --sport 制定源端口 --dpo

[CentOS 7系列]iptables-nat

natNAT表: NAT的方式,將私網地址轉換成公網地址,從而連接到公共網絡。NAT技術節省了公網IP地址,也隱藏了真正的IP地址,提高了內網的安全性。但也產生了些問題,比如引起數據交互的延遲、需要消耗額外的CPU和內存等。新技術的產生,會解決一定的問題,但也會帶來一些問題,有利有弊,這是必然的。如何合

Iptables Nat轉發

iptables nat轉發Iptables Natiptables子命令:規則:-A:添加-I:插入-D:刪除-R:修改鏈:-N:新建一條自定義的鏈-X:刪除一條自定義的空鏈-F:清空鏈中的規則-Z:清空鏈中的計數器-E:重命名自定連的名稱-P:修改鏈的默認規則顯示:-L:-n,-v,--line-numb

openstack iptables nat模塊引發雲主機訪問redis超時問題解決辦法

modprobe iptables nova-network 問題描述: 電商新申請的雲主機訪問同機房的redis ,出現小部分超時,時段時序,很是頭疼,經過排查,宿主機iptables 規則導致,卸載iptables 解決不了問題,需要徹底卸載iptalbes nat 模塊,搞定!操作方法

iptables nat及端口映射

兩種 設置問題 系統參數 ip訪問 原來 門戶網站 是什麽 最後一行 公網ip iptables nat及端口映射 發布: 2010-6-11 15:05 | 作者: admin | 來源: SF NetWork 門戶網站 iptables 應用初探(nat+三層訪問控制)