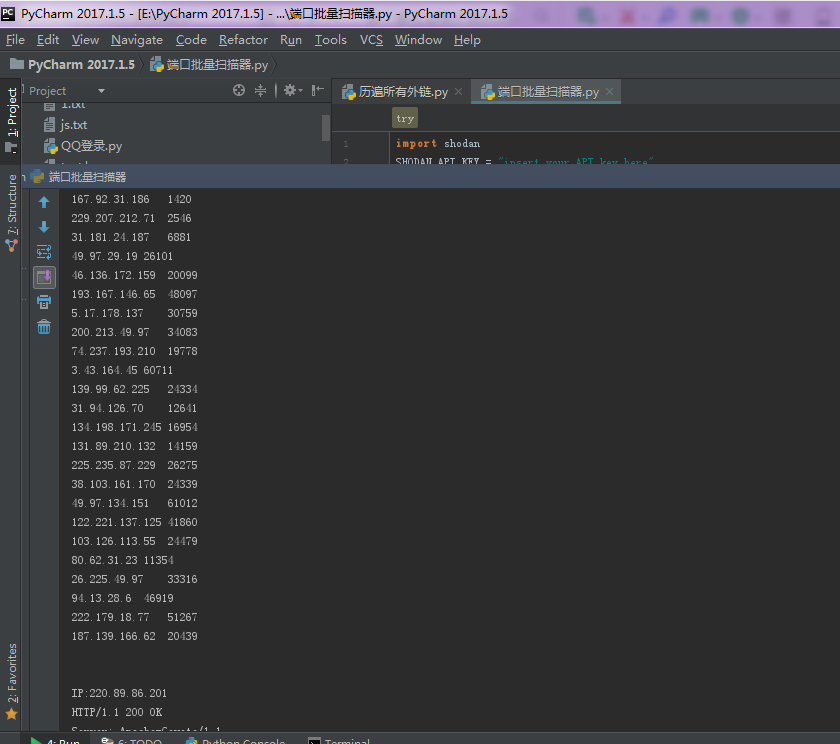

python寫端口批量掃描器

用到shodan模塊

話不多說,馬上開始

pip3 install shodan

import shodan

SHODAN_API_KEY=" 你的shodankey"

api = shodan.Shodan(SHODAN_API_KEY)

try:

results=api.search("3389")

print (‘Results found: %s‘ % results[‘total‘]) for result in results[‘matches‘]: print (‘IP: %s‘ % result[‘ip_str‘]) print (result[‘data‘])

python寫端口批量掃描器

相關推薦

python寫端口批量掃描器

imp oda pan except word 技術分享 bsp mat div 用到shodan模塊 話不多說,馬上開始 pip3 install shodan import shodan SHODAN_API_KEY=" 你的shodankey" api =

Python常用端口掃描

ket end tcp sock try rac iso finally error from socket import *import sys host=sys.argv[1]service={‘21‘:‘FTP‘,‘23‘:‘Telnet‘,‘25‘:‘SMTP‘,‘

Python實現端口掃描

端口掃描誤刪了之前的shell腳本,之前的shell腳本因為擴展性不強,就打算用python來重新實現。端口掃描的方法特別多,我這裏是把結果處理成json格式,交給後端的django來處理。#!/usr/bin/env python # -*- coding: utf-8 -*- ""&

python-nmap 端口掃描示例

python-nmap 端口掃描 python-nmap是對nmap命令的封裝,方便python操作nmap掃描器首先安裝nmapyum install nmap -y##shell命令操作端口掃描方法見此文:http://blog.51cto.com/superleedo/2094273接著安裝py

Python實現端口檢測

ado 掃描 獲取 map [1] com 指定 RoCE 站長 一、背景: 在平時工作中有遇到端口檢測,查看服務端特定端口是否對外開放,常用nmap,tcping,telnet等,同時也可以利用站長工具等web掃描端口等。但是在使用站長工具發現: 每次只能輸入一個檢測的

python檢視端口占用情況程式

#!/usr/bin/env python # -*- coding:utf-8 -*- import socket, time, thread socket.setdefaulttimeout(3) #設定預設超時時間 def socket_port(ip, port): """

python端口掃描器

如果 是否 pass pre import end == Coding join 吃了個火雞面後感覺到了懷疑人生!!!!!!!!!媽耶,在也不吃了。思路都給辣沒了!!! python端口掃描器代碼如下: #-*-coding:utf-8 from socket

使用Python編寫簡單的端口掃描器的實例分享【轉】

技術分享 new his col 2.7 imp eas read try 轉自 使用Python編寫簡單的端口掃描器的實例分享_python_腳本之家 http://www.jb51.net/article/76630.htm -*- coding:

python學習-python-nmap實現高效的端口掃描器

python-nmappython的第三方模塊,python-nmap實現高效的端口掃描。一、準備工作yum -y install nmap #安裝nmap工具 pip install python-nmap==0.4.0 #python2.7環境使用pip安裝0.4.0版本的第三方模塊二、模塊常用方法說

python實現FTP弱口令掃描器與簡單端口掃描器

map python實現 nbsp thread txt 獲取 繼續 cheng 端口開放 python實現FTP弱口令掃描器與簡單端口掃描器 目錄 FTP弱口令掃描器 簡單端口掃描器 參考: https://blog.csdn.net/rebelqsp/a

端口掃描器--利用python的nmap模塊

bsp spec service .py try clas def class 多線程 安裝nmap模塊挺麻煩的,搞了半天 不僅要安裝pip install nmap 還要sudo apt install nmap 給出代碼,沒有設多線程,有點慢,註意端口的類型轉換,

自己寫的low比端口掃描 用的socket

簡單端口掃描nmap os sys socket main(): portlist=[,,,,] ip_mode1=ip_mode2=ip_mode3=range_=Banner=print(Banner.upper()) print(.upper(),end=) i port

python搭建ssserver限制端口連接數

時間 是把 ipv 間隔 bin logging lis only rst 新建文件,編寫下面內容,保存為socket.py文件。放到ssserver.exe所在文件夾#!/usr/bin/python# -*- coding: utf-8 -*-## Copyright

【技術分享】手把手教你使用PowerShell內置的端口掃描器

別名 target 實例 white tcpclient 提升 是否 ddb sans 【技術分享】手把手教你使用PowerShell內置的端口掃描器 引言 想做端口掃描,NMAP是理想的選擇,但是有時候NMAP並不可用。有的時候僅僅是想看一下某個端口是否開放。

用Python寫一個批量生成賬號的函數(用戶控制數據長度、數據條數)

shuf open 小寫 長度 數據 ase 函數 用戶控制 app # 1、寫一個函數,批量生成一些註冊使用的賬號:[email protected]/* */,長度由用戶輸入,產生多少條也由用戶輸入,用戶名不能重復,用戶名必須由大寫字母、小寫字母、數字組成

python寫一個簡單的接口

結果 服務 web框架 簡單的 bsp 16px 這樣的 flask span 寫一個接口: 1、用到的模塊是flask,flask是一個python的一個web框架,可以用來開發接口和web頁面 2、 啟動服務的效果是這樣的: 用postman測試的結

網絡攻防學習 1編寫一個端口掃描器

基礎 交互 https 簡單 一個 span 腳本 都是 相關 謹以此文獻給初學的自己! 我有太多的名詞不認識通過學習 一步步鞏固基礎 一步步提高自己r 任何一個靠譜的網絡攻擊都是起步於偵查的。我們將學習編寫一個掃描主機開放的tcp端口的偵察小腳本,為了與tcp端交互,我們

【小工具】python 在服務器上臨時啟用一個端口

python socket 啟用端口在服務器還未部署應用,而這時候如果要驗證網絡是否開通,我們可以先在服務器上模擬啟用應用的端口,然後從其他地方telnet這個端口來驗證網絡的開通情況。這邊使用python腳本來臨時啟用一個端口,用於測試使用。腳本如下:import socket while True:

Powercli批量修改虛擬機網卡端口組

批量修改端口組Get-VM 0001 | Get-NetworkAdapter | Where-Object NetworkName -eq vcenterHA | Set-NetworkAdapter -confirm:$false -Portgroup (Get-VirtualPortGroup -Nam

Python 輸出文件內容到網絡端口

bsp __name__ 輸出 [1] exit send cond lee line Python 輸出文件內容到網絡端口 $ cat mySocketTest.py import sysimport timeimport socket if __name