我與網站的日常-webshell命令執行

本文比較基礎,其中有一個知識點關於php執行系統命令的函數 ,我們用最簡單的webshell來說說傳值問題的影響,

本文作者: i春秋簽約作家——屌絲紳士

0×01前言:

小表弟又來寫文章了,這次是一個新的發現,可能對於老手來說這都是渣渣,但我會寫的盡量詳細,讓小白看了也會懂的程度,

0×02有狗:

大佬們說的有狗多半是 “安全狗”說有WAF的時候多半是有防火墻,請求的字段被waf攔截了,這裏解釋一下什麽事WAF 這玩意學名叫做,網站應用級防火墻,用來攔截一些非法url請求的,比如說我們在一個url後綴為

這樣的後綴添加一個 %and 1=1 的時候就會被攔截,屌絲我今天日站的時候也遇到了,當時的情況是 我一句話寫入了,但是用C刀,或者菜刀鏈接的時候顯示鏈接被重置或者是拒絕鏈接,怎麽都不行,比如這樣:

後來查了下ip發現是阿裏雲的服務器,這裏需要提醒大家的是,阿裏雲的服務器,大部分裝有一個簡易的殺軟,也就是阿裏防禦套裝這個東西,你在任務管理器中可以看到,這種情況多半是被殺軟給攔截了,但他名沒有阻止我訪問我的webshell,哪怕是執行webshell都沒問題,

0×03知識點:

這裏需要引入 一個知識點 也就是 php執行系統命令的函數 ,我們用最簡單的webshell來簡單的說說

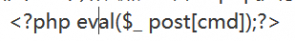

比如這句:

可能一些小白看不懂了,說這玩意都長得差不多,到底怎麽玩啊,那現在屌絲就簡單的說說,其實很簡單的,無非就是一個傳值得問題,上面這個一句話,我們就說中間的這個,開頭和末尾只不過是讓系統吧這句話識別成php語句,並解析,之一這裏需要系統來解析我們的一句話,如果系統不解析我們的一句話,我們也無法執行命令,中間這個 post表示 用post的數據來進行交互,相當於一種加密的溝通方式,這裏我們 就可以直接用firefox的插件來調用我們的webshell來執行命令了,

比如像這句:

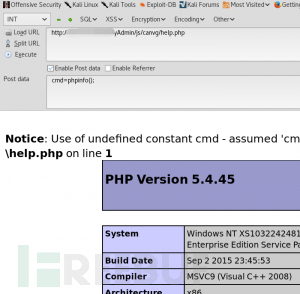

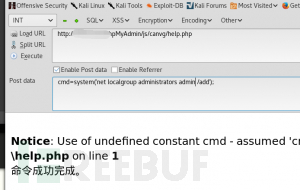

我們先把hackbar打開,並且加載我們的webshell,這個webshell指的是包含一句話的php文件,並且可以有執行權限的,我們加載當前的url之後勾選post提交方式,然後輸入我們的 webshell密碼,這個密碼就是一句話中的 cmd,然後用這個cmd的參數去調用php語句,讓php再去執行系統命令,這是一個傳遞的過程,測試的話 可以用我現在的這種方法,也就是調用phpinfo的探針,註意 用“;”作為結尾,註意中英文狀態

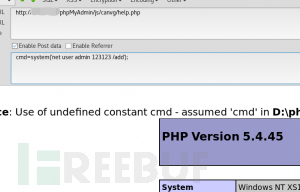

然後確定你的webshell可以執行命令,再去用系統函數去調用,然後 用 我們的函數去執行系統命令,比如 system就可以調用系統的命令,然後按照一定格式寫出來就可以了,由於論壇這邊的特殊字符串不能寫,因為寫在文章裏 就會被WAF攔截,我只能上圖片了,這裏我們用我們的webshell調用系統php函數去執行系統命令,先從添加用戶開始,

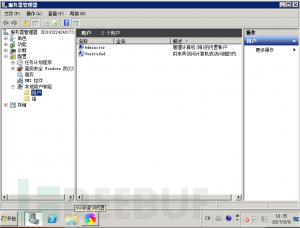

添加了普通用戶還不夠,很多東西我們都無法執行,這時候我們就需要用 administrators 這個用戶組了,我們需要把我們新創建的用戶添加到用戶組,讓他有一定權限,就像下圖這樣 我們把剛剛創建的用戶添加到用戶組,

友情提示一句,在他命令執行成功後 會給我們回顯,有的命令就不會,這是因為php函數的輸出的問題,有些時候我們不需要他輸出,執行命令就好了,這個也是要根據當時的情況去酌情使用 的 一定要靈活運用,就像現在的教程一樣,你只能仿照,並自己去解決問題,千萬別照搬照抄,這是學習路線上的大忌!!!

0×04登錄

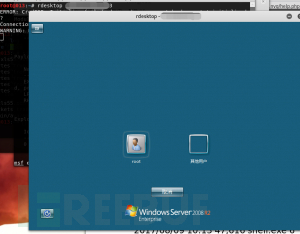

我們用剛剛創建的用戶,並且添加到了administrators用戶組的賬戶去遠程桌面登錄,這裏有一個竅門,就是在添加用戶組的時候 是 administrators 末尾要多加一個s,因為他是一個組,是復數,明白我的意思吧,

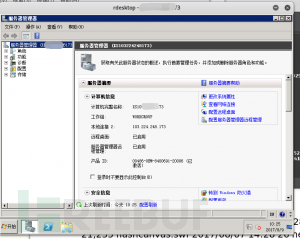

我們很順利的登陸上來了,默認出現的服務器配置頁面仿佛是在向我們揮手,慶祝我們在學習路上更新一步,很多時候,漸漸的忘記了初心,沒有了第一次拿站的激情和刺激,漸漸地變得麻木,從一開始的興趣,變成了一些機械化的操作,或者是為了利益去做,大佬們經常說的信仰也是我最不理解的東西,也許我還小吧

0×05小技巧:

到了現在我們已經可以成功登陸服務器了,但是我們並沒有administrator的權限和密碼,這裏就有兩個思路,

第一 直接上傳 wce或者獼猴桃 這兩個工具是 用來在內存中抓取曾經登陸過得用戶的密碼,也就是說 如果 服務器被重啟了,而且任何用戶都沒登錄,那麽就抓不到密碼,而是想辦法抓取hash去嘗試破解,這邊我要的是持續控制,還因為我比較懶,還不願意用別人寫的工具,所以我選擇第二種方法

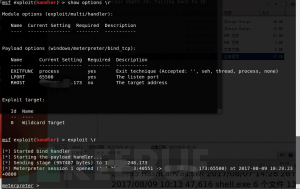

直接在本地用msf生成一個木馬,扔上去,扔到他開機啟動項裏,這樣在他重啟之後我們依舊可以連接,這就是一種持續後門的方法之一,

還有一種是最簡單的方法,那就是粘滯鍵的問題,在鎖屏的時候 可以使用直接敲五次 shift鍵,windows會調用粘滯鍵的程序,而這個程序和cmd。EXE在同一個文件夾,也就是說 我們把這兩個程序的名稱去替換,那麽在我們下一次登錄的時候 直接用五次shift就可以直接彈出dos窗口,有了dos窗口,就可以創建用戶了,對吧,你可能說權限夠不夠的問題,我會告訴你 這是 system用戶調用的,system是啥?system直接控制硬件 比administrator權限還高,所以你懂我的意思吧

0×06會話進行時:

上圖的木馬 我是用系統自帶的瀏覽器下載過來的,而不是復制的,因為我用的是kali系統,用不了復制和粘貼,所以只能從另一個服務器去調資源,然後刅本地 放在他開機啟動項裏 然後運行下,另一邊我們的kali 開啟監聽,因為我的木馬用的是 正向鏈接,就是說由本地去觸發目標服務器的端口,這個端口是由我們的木馬監聽的,這樣就為我們開啟了後門,進而拿到會話

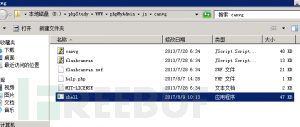

為了猥瑣發育 ,拿到會話直接刪掉我們webshell創建的用戶,防止暴露,嘿嘿嘿 猥瑣發育,下圖是我刪掉之後的,,刪之前忘了截圖,,寫文章也是很苦逼的,害的留下作案截圖,,紮心

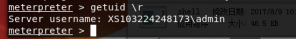

這邊我們可以在會話狀態執行getuid看一下我們當前的用戶名,很明顯是我們剛剛創建的那個用戶的權限,這邊需要註意的事 你要先運行木馬,再去刪除自己這個賬戶,別做反了,做反了就逗比了

0×07隱藏自己,持續後門:

拿到會話 第一件事幹什麽?當然是進程遷移啊,因為我們運行了木馬之後再目標服務器的進程管理I器中可以看到的,但是做了進程遷移之後就和別的程序捆綁在一起了,如果他要強制截止,只能重啟,他一重啟,系統還會在開機的時候自動運行我們的木馬,這塊相當於雙保險,但是開機自啟的木馬,在內存中是可以被幹掉的,這點需要註意下,這裏的命令,要麽寫全路徑,讓模塊自動遷移 要麽就指定系統的exploit進程id,遷移到那個裏面去,這兩個是最靠譜的,

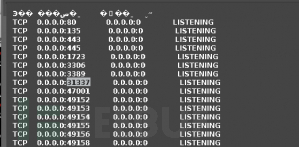

然後我們在用msf的持續後門模塊去把我們的後門變成服務的方式,寄存在對方系統服務中,徹底的隨系統而自啟,但是這個服務名字比較坑爹,好在可以在msf的模塊中修改,後續的話 我在給大家寫如何修改msf持續後門服務的服務名 這裏創建了一個服務,並且持續監聽本地的 31337端口,如果你是網站管理員就需要註意下這個端口了,還有默認的 4444端口,哈哈 你們懂的,

下圖就是我們做的msf的持久後門監聽的端口,當然 這也是可以改的,在他的模塊中搜一下就知道了,像這種參數一般是不會隨意更變的

0×08密碼抓取和信息泄露:

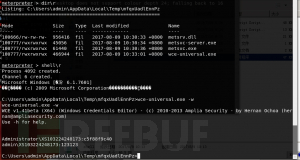

到現在你以為就結束了麽?不可能的 administrator的密碼我們還沒拿到怎麽能這樣就放棄呢,對不對,嘿嘿嘿 這邊我直接通過 msf的上傳模塊 upload 這個模塊可以吧本地的程序上傳到目標服務器的當前目錄下,我願意用wce 因為他小巧,簡單,易用,而且kali也自帶這個工具 ,我們直接把wce上傳 然後切換到shell 取運行這程序,這裏還可以直接 load 獼猴桃這個模塊,但是獼猴桃用著不舒服,直接上傳wce了

然後我們就需要切換成shell狀態,相當於切換到他的cmd窗口裏了,然後運行剛剛上傳的wce 工具 記得加 -w參數,不加參數抓取的事 hash -w參數表示輸出銘文密碼,換句話說就是我們直接用的那種密碼,可以復制粘貼的

0×09擦屁屁:

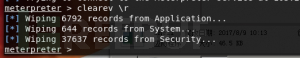

拿到administrator的密碼,也做好了持續後門,確保萬無一失了,然後做啥?當然是清理日誌啊,哎哎哎 你幹嘛 開什麽遠程桌面,不知道msf有自動清理日誌的工具麽?,這邊我們直接在 msf的會話狀態 直接執行 clearev 讓msf自動清理日誌,註意 這個模塊是徹底的吧日誌清理掉,很明顯的可以看到日誌變成0了,如果讓管路員看到 傻子也知道自己被日了,所以這裏要想好,根據實際情況去想,為什麽我用這個模塊,從密碼你就可以知道了,特別有規律,而且全程弱口令,所以你覺得他會閑著蛋疼的看日誌?,在說了 日誌每個小時都會更新,只要裏面的日誌不永遠是0 基本上可以無視,就算被發現了,清掉了我們所有的木馬,我們還有administrator的密碼在手 ,

0×10反思:

CNVD的漏洞 90%是弱口令 完全不知道網站管理員,開發,運維腦子裏想的是什麽,企業推廣的大數據,極有可能成為黑客的信息庫,隨用隨取,企業又是一副是不管理高高掛起的樣子,就算出了問題,也是能小就小,大不了用錢砸的態度,最後坑的是誰?還是老百姓,這就是一個惡循環,

本文就寫到這裏,其實在拿到了administrator的密碼之後可以登上去看看他是否遠程了別的服務器,可以用當前的密碼去嘗試登陸,很有可能中獎哦,再就是瀏覽器的歷史記錄以及 cookie,再就是數據庫,最後是他在服務器安裝了那些軟件,有一次我就碰到了一個在服務器上掛百度雲的,是一個黃色網站,好奇的打開了,,結果就發現了,之前被說成謠言的“迪麗熱巴”的視頻,老司機你們懂,,,,不解釋,要資源我當然不能給,給你們在說我傳播淫穢色請就不好了對不對,哈哈 所以說 在遠程上去之後 一定要註意任何細節,都會有想不到的驚喜哦,

後記:

這段話是送給那些在背後噴我的人的一段話,別在背後噴我,有能耐我開直播 正面剛!我做的不對,你可以說,我會改,但你在背後噴我是幾個意思?羨慕嫉妒恨?還是承認自己完犢子?只能耍嘴皮子?來問我問題的 我回答是我樂於助人,不回答是我的本分,憑什麽你問我就得回答?沒有誰欠你的,沒有人該你的,努力了你就會得到,錯過了也不要氣餒,抓住機遇總會成功 平平淡淡,不忘初心,

我與網站的日常-webshell命令執行