記一次lvs-tunnel模式的故障分析(SYN_REC)

阿新 • • 發佈:2017-09-10

過濾 oot som 一次 hose 不知道 也會 推理 min

從RS上抓包的情況來看,也和ipvsadm列出來的結果是一樣的,服務器收到客戶端發過來的S標記的包後再也沒了下文。在DR上抓包,也是同樣的效果。

2、分析

1.說明客戶端發的包確實到了DR,並且DR也已經把包發送給了後端RS,問題應該出現在RS上。

此時的數據流分析如下:

客戶端發送S標記的包過來,服務端發送ACK確認後,就老老實實在在等待客戶端發送ACK過來後,就可以愉快的工作了,但是萬萬沒想到的是,此時服務端的ACK包被無情的過濾了,客戶端不可能發ACK過來,所以就一直停留在SYN_RECE狀態了。

3、解決過程

從RS上抓包的情況來看,也和ipvsadm列出來的結果是一樣的,服務器收到客戶端發過來的S標記的包後再也沒了下文。在DR上抓包,也是同樣的效果。

2、分析

1.說明客戶端發的包確實到了DR,並且DR也已經把包發送給了後端RS,問題應該出現在RS上。

此時的數據流分析如下:

客戶端發送S標記的包過來,服務端發送ACK確認後,就老老實實在在等待客戶端發送ACK過來後,就可以愉快的工作了,但是萬萬沒想到的是,此時服務端的ACK包被無情的過濾了,客戶端不可能發ACK過來,所以就一直停留在SYN_RECE狀態了。

3、解決過程

一、測試環境

| 類型 | IP |

| 負載均衡器 | eth0:10.20.73.20 |

| VIP | eth0:0 10.20.73.29 |

| 後端真實機 | 10.0.0.7(web01)、10.0.0.9(web02) |

二、異常現象

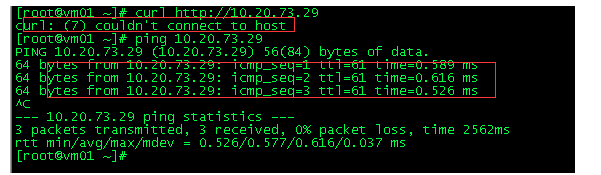

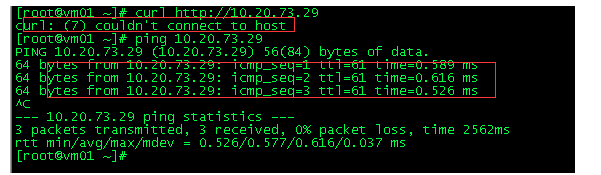

在client上ping VIP是通的,但是訪問服務的時候卻發現不通。

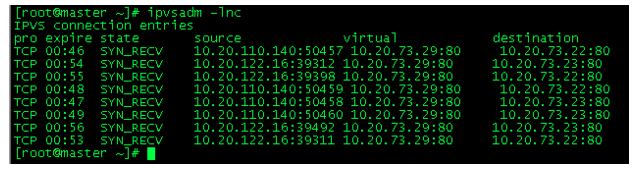

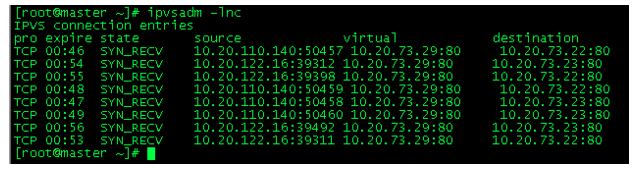

DR上所有連接都為SYN_RECE狀態。(類似TCP SYN Flood。)

三、故障排除思路

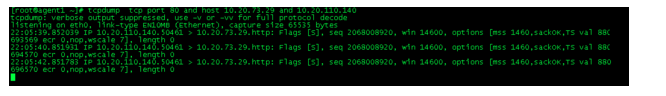

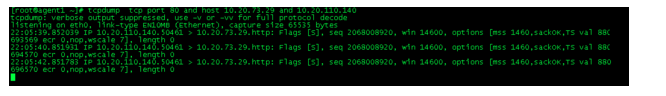

1、抓包 從RS上抓包的情況來看,也和ipvsadm列出來的結果是一樣的,服務器收到客戶端發過來的S標記的包後再也沒了下文。在DR上抓包,也是同樣的效果。

2、分析

1.說明客戶端發的包確實到了DR,並且DR也已經把包發送給了後端RS,問題應該出現在RS上。

此時的數據流分析如下:

客戶端發送S標記的包過來,服務端發送ACK確認後,就老老實實在在等待客戶端發送ACK過來後,就可以愉快的工作了,但是萬萬沒想到的是,此時服務端的ACK包被無情的過濾了,客戶端不可能發ACK過來,所以就一直停留在SYN_RECE狀態了。

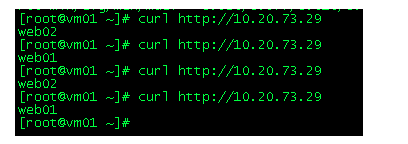

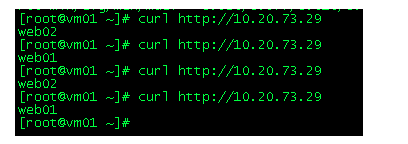

3、解決過程

從RS上抓包的情況來看,也和ipvsadm列出來的結果是一樣的,服務器收到客戶端發過來的S標記的包後再也沒了下文。在DR上抓包,也是同樣的效果。

2、分析

1.說明客戶端發的包確實到了DR,並且DR也已經把包發送給了後端RS,問題應該出現在RS上。

此時的數據流分析如下:

客戶端發送S標記的包過來,服務端發送ACK確認後,就老老實實在在等待客戶端發送ACK過來後,就可以愉快的工作了,但是萬萬沒想到的是,此時服務端的ACK包被無情的過濾了,客戶端不可能發ACK過來,所以就一直停留在SYN_RECE狀態了。

3、解決過程

記一次lvs-tunnel模式的故障分析(SYN_REC)