Django-csrf跨站請求偽造

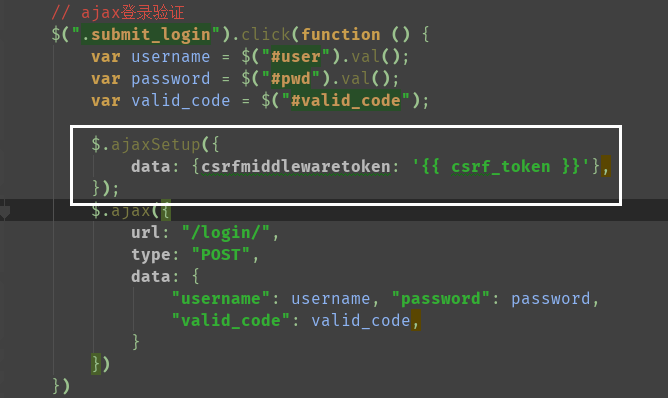

方式一: 下列代碼插入ajax提交之$.ajaxSetup({

data: {csrfmiddlewaretoken: ‘{{ csrf_token }}‘ },

});

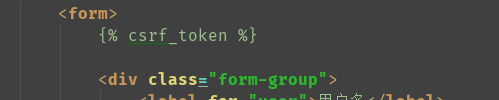

我們從瀏覽器可以看到,server端渲染出來了一組input標簽值,關鍵是這組值可以拿到ajax來用

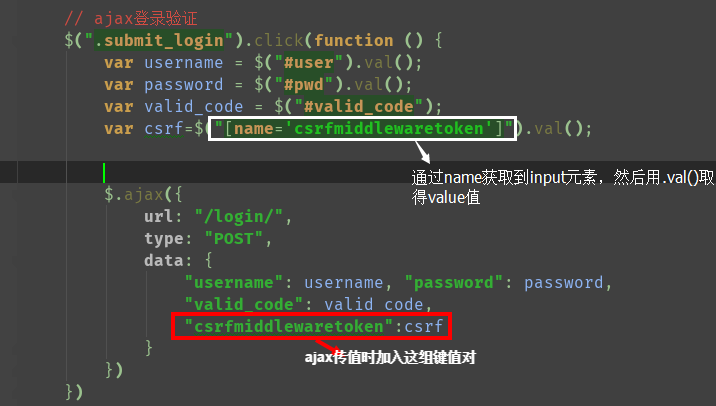

如果用ajax提交的話,如果我把上面渲染出來的name和value值放到ajax提交數據裏面,同意可以使用

然後就可以了

Django-csrf跨站請求偽造

相關推薦

Django-csrf跨站請求偽造

.com form表單提交 input 語法 渲染 serve o-c bsp es2017 方式一: 下列代碼插入ajax提交之$.ajaxSetup({ data: {csrfmiddlewaretoken: ‘{{ csrf_token }}‘ },

Django CSRF跨站請求偽造的禁用和使用

CSRF (Cross-site request forgery) Django後臺設定 全域性和區域性設定 # 全站使用 'django.middleware.csrf.CsrfViewMiddleware', # 區域性禁用 from django.view

Django框架 之 基於Ajax中csrf跨站請求偽造

set lin cells ret body div nta java val ajax中csrf跨站請求偽造 方式一 1 2 3 $.ajaxSetup({ data: {csrfmiddlewaretoken: ‘{{ csrf_token

Django框架(十八)—— 中介軟體、CSRF跨站請求偽造

中介軟體 一、什麼是中介軟體 中介軟體是介於request與response處理之間的一道處理過程,相對比較輕量級,並且在全域性上改變django的輸入與輸出 二、中介軟體的作用 如果你想修改請求,例如被傳送到view中的HttpRequest物件。 或者你想修改view返回的HttpRespon

Django框架(十八)—— 中間件、CSRF跨站請求偽造

exce meta messages options prot function port 信任 隨機 中間件 一、什麽是中間件 中間件是介於request與response處理之間的一道處理過程,相對比較輕量級,並且在全局上改變django的輸入與輸出 二、中間件的作用

Python之路67-防CSRF跨站請求偽造

python目錄一、簡介二、應用三、官方示例一、簡介django為用戶實現防止跨站請求偽造的功能,通過中間件django.middleware.csrf.CsrfViewMiddleware來完成。而對於django中設置防跨站請求偽造功能有分為全局和局部。全局: 中間件 django.middlewa

Ajax csrf跨站請求偽造

css 請求 cli 跨站請求偽造 html val scrip .html jquery 方式一: ///僅限js代碼在HTML內//// $.ajaxSetup({ data: {csrfmiddlewaretoken: ‘{{ csrf_token }}‘

Ajax--參數,csrf跨站請求偽造,serialize(),上傳文件formdata

chrome true multi 編碼格式 token static error res files https://cdn.bootcss.com/jquery-cookie/1.4.1/jquery.cookie.js. 一:參數,processData,conten

python之路--web--2--Django-6-跨站請求偽造

跨站 orm 使用 ade safe spa doctype n) java 三、 跨站請求偽造 一、簡介 django為用戶實現防止跨站請求偽造的功能,通過中間件 django.middleware.csrf.CsrfViewMiddleware 來完成。而對於djang

CSRF — 跨站請求偽造

也會 AR 原理 請求偽造 ros 表單提交 帶來 form form表單提交 csrf:跨站請求偽造(Cross Site Request Forgy) 攻擊原理:登陸受信任的網站A,並在本地生成cookie,在不登出網站A的情況下,訪問了網站B,網站B在用戶不知情的情況

CSRF跨站請求偽造

釣魚 bsp post請求 密碼 csrf 釣魚網站 遊戲網站 檢查 使用 CSRF(跨站請求偽造)也稱XSRF 作用:通過誘導已登陸重要站點的用戶向危險的鏈接進行訪問來模擬用戶的行為進行攻擊 根源:Web的隱式身份驗證機制雖然保證了請求來自於某個用戶的瀏覽器,卻無法保

三十三、python學習之Flask框架(五)模板:WTF表單、CSRF跨站請求偽造、模板特有函式&變數

一、WTF表單: 1.web表單: Web 表單是 Web 應用程式的基本功能。預設開啟CSRF保護功能 它是HTML頁面中負責資料採集的部件。表單有三個部分組成:表單標籤、表單域、表單按鈕。表單允許使用者輸入資料,負責HTML頁面資料採集,通過表單將使用者輸入的資料提交給伺服器

CSRF——跨站請求偽造

1、CSRF跨站請求偽造的流程 該過程存在三方:使用者客戶端、正常網站A、惡意攻擊網站B(前提存在CSRF漏洞) 1、使用者登陸了正常網站A輸入了相關的驗證資訊。 2、正常網站將cookie寫入瀏覽器,實現了狀態保持 3、使用者在未退出正常網站的情況下訪問了惡意網站

CSRF-跨站請求偽造

CSRF-跨站請求偽造 CSRF描述 CSRF全拼為Cross Site Request Forgery,譯為跨站請求偽造。借花獻佛、掛羊頭賣狗肉。 造成的問題:個人隱私洩露以及財產安全。 CSRF攻擊示意圖: 主要原因: 客戶端訪問伺服器時沒有同伺服器做安全驗證 防止

CSRF跨站請求偽造介紹和防禦方法

跨站請求偽造(CSRF) 概念 CSRF,全稱為Cross-Site Request Forgery,跨站請求偽造,是一種網路攻擊方式,它可以在使用者毫不知情的情況下,以使用者的名義偽造請求傳送給被攻擊站點,從而在未授權的情況下進行許可權保護內的操作。 具體來講,可以這

Web開發框架安全問題及防範規範|之CSRF跨站請求偽造

Web站點為什麼會遭受攻擊?是為了惡作劇?損害企業名譽?免費瀏覽收費內容?盜竊使用者隱私資訊?獲取使用者賬號謀取私利?總之攻擊方式層出不窮,作為Web開發框架來說,幫助開發者做好解決安全問題也是刻不容緩的,本篇文章來告訴大家怎麼禁止CSRF跨站請求偽造。 WEb開發框架適用範圍 Web網站 攻擊原理

Web安全之CSRF跨站請求偽造攻擊

CSRF全稱Cross-Site Request Forgery,跨站請求偽造攻擊。 其攻擊原理是: 攻擊者在使用者瀏覽網頁時,利用頁面元素(例如img的src),強迫受害者的瀏覽器向Web應用程式傳送一個改變使用者資訊的請求。 由於發生CSRF攻擊後,攻

同步令牌模式防範CSRF跨站請求偽造攻擊

什麼是“跨渣請求偽造”呢?這是資訊保安領域的一個名詞,譯自英文“Cross Site Request Forgery”。 百度百科上介紹的很簡單卻很明瞭,大家可以看一下,我這裡配合一些程式碼稍微多說一點。 假設我們要在銀行網站上給老媽轉100塊錢,畢竟畢業這麼多年了

CSRF跨站請求偽造攻擊

目錄 GET型: 前言:HTTP是一種無狀態的協議,為了分辨連結是誰發起的,需瀏覽器自己去解決這個問題。不然有些情況下即使是開啟同一個網站的不同頁面也都要重新登入。而Cookie和Session就是為了解決這個問題而提出來的兩個機制

程式設計師必知(一):CSRF跨站請求偽造

首先說明一下什麼是CSRF(Cross Site Request Forgery)? 跨站請求偽造是指攻擊者可以在第三方站點製造HTTP請求並以使用者在目標站點的登入態傳送到目標站點,而目標站點未校驗