VMware + JunOS + Linux 搭建安全測試平臺

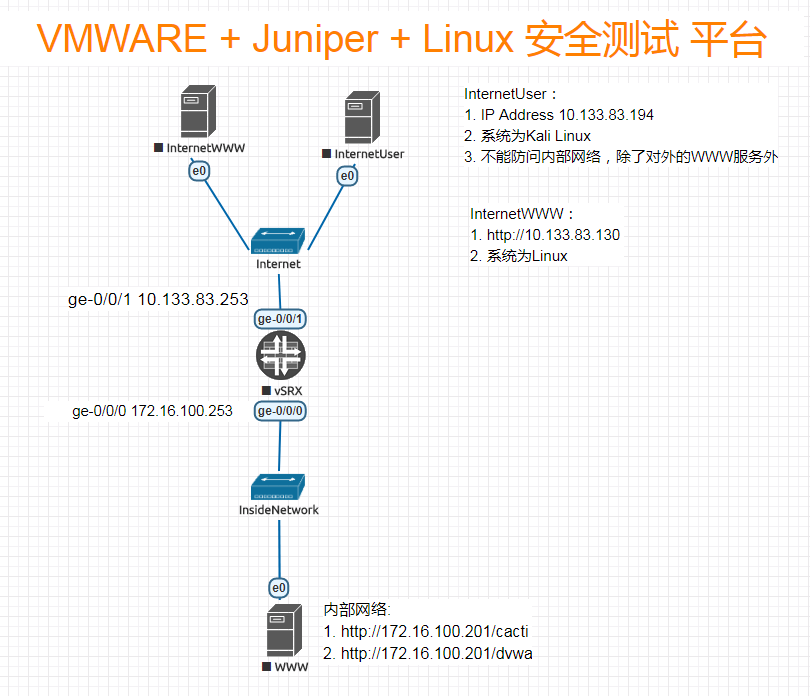

眾所周知VMareWorkStion 是一個強大的桌面型的虛擬化軟件,比較可以建立Windows虛擬機、Linux虛擬機、甚至各網絡操作系統,比如CISCO ASA 、Juniper SRX等。並且可以利用VMWare自身的虛擬網卡host建立不同網段來組建測試平臺。下文就是就是在 VMWare上搭配Linux 系統 、Juniper SRX來模擬互聯網絡以及公司內部網絡的,來做一個安全測試平臺。當然此測試平臺linux + DVWADamn Vulnerable Web Application),dvwa是一個WEB漏洞實戰平臺,上面有XSS、SQL註入等,關於如何測試此平臺不在此討論,大家可以參考其官網http://www.dvwa.co.uk/。本次所搭建的實驗的架構圖如下:

此架構比較簡單,中間采用Juniper SRX防火墻(註:所有實驗全部采用虛擬機方式來搭建並測試通過)。本人用了10多年的Cisco ASA防火墻,以前我一直感覺Cisco ASA防墻很吊,自多從7.X 版本升級到8.4後的版本,我開始對思科的防火墻只能說FUCK。小J給我的感覺是邏輯性比較強,有點類似模塊化配置,很容易上手,當然我對小J還是小白一個,還在努力爬墻。

實驗要求:

此架構分為trust(inside)區域 IP Address 172.16.100.0/24和untrust(outside)區域IP Address 10.133.83.0/24

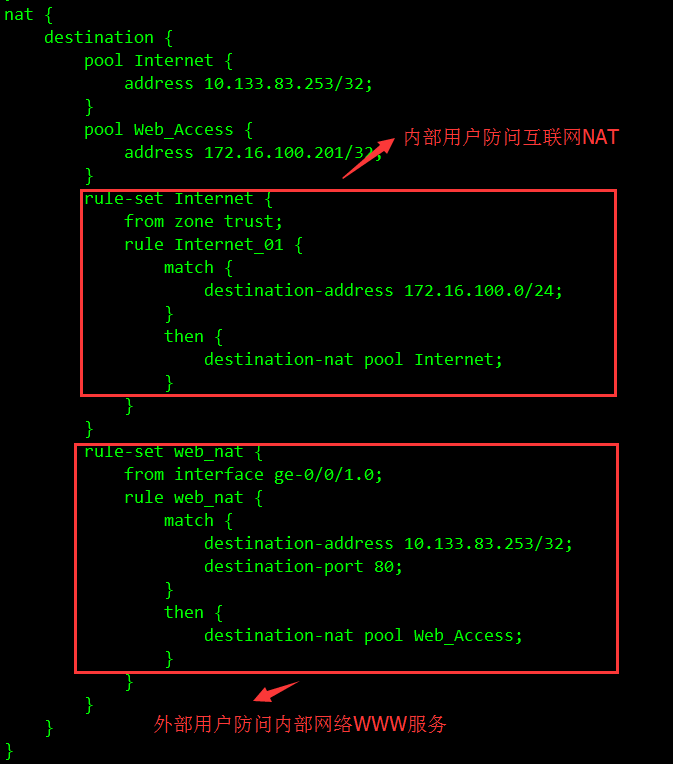

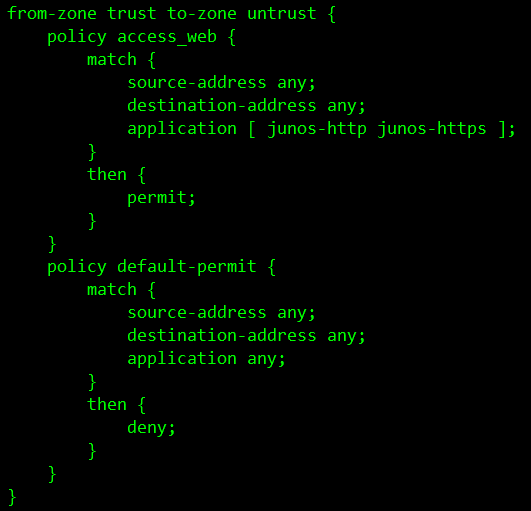

trust(inside)區域用戶也就是內部用戶只能NAT方式防問互聯網絡,除了80、443口外其禁止;

untrust(outside)區域用戶也就互聯網用戶只能通過NAT方式防問內部服務器的80、443口外,其它一律禁止;

本次實驗因只是說明如何利用VMWare搭建各類平臺,防火墻配置都比較簡單。

實現的方式比較簡單,即是VMWare上新建兩個host主機的網絡,如下圖:

分別創建三個Linux虛擬主機,其中兩個屬於互聯網,一個屬於公司內部網絡。互聯網主機網卡聯接於VMnet4網卡(172.16.100.0/24),公司內部主機網卡聯接於VMnet8網卡;所有主機的網關指向實體機上所自動虛擬網卡的默認的IP,比如VMnet4的默認網關是172.16.100.1

建建一個Juniper SRX防火主機,一個網卡連接VMnet4,另一張網絡連接VMnet8。

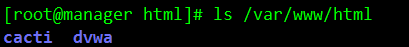

內部服務器開啟WWW服務,另外建立兩個網站的,如cacti、dvwa,另外此平臺只是利用測試使用,故沒有針對apache做一個優化處理。

簡單配置防火墻 NAT設定

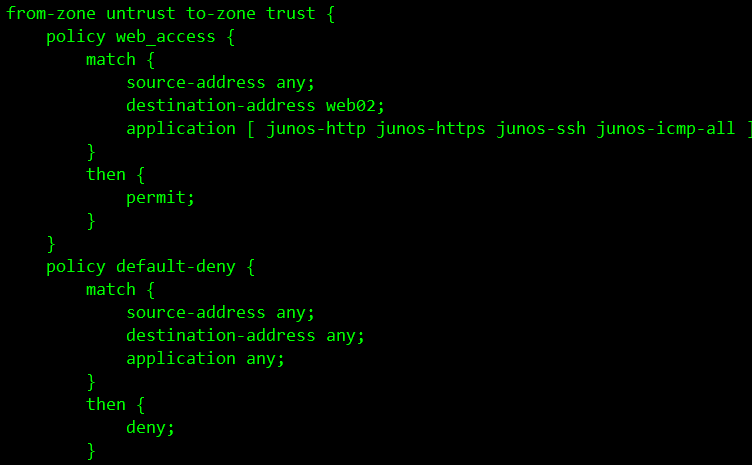

防火墻策略設定

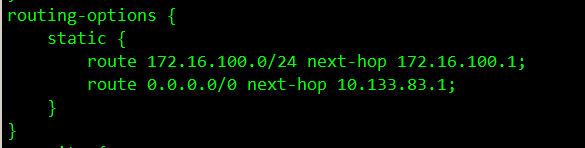

防火墻路由設定

以上環境搭建完成,至於測試可以有多種命令測試是否可達,如nmap檢測80端口是否開通,crul 測試網站防問是否正常。此平我只用於dvwa測試,所以可以利用kali linux上系統工具來模擬互聯網用戶測試某企業的網站是否有安全漏洞,比如用sqlmap來測試此平臺的SQL註入、hping3來模擬網絡帶寬測試等。如下圖:

當然中間為什麽用Juniper 防火墻。用防火墻的目的,我可在防火墻上看到流量的,也可以做日誌寫進日誌服務器去觀察,當然主要還是熟悉一下小J的配置。

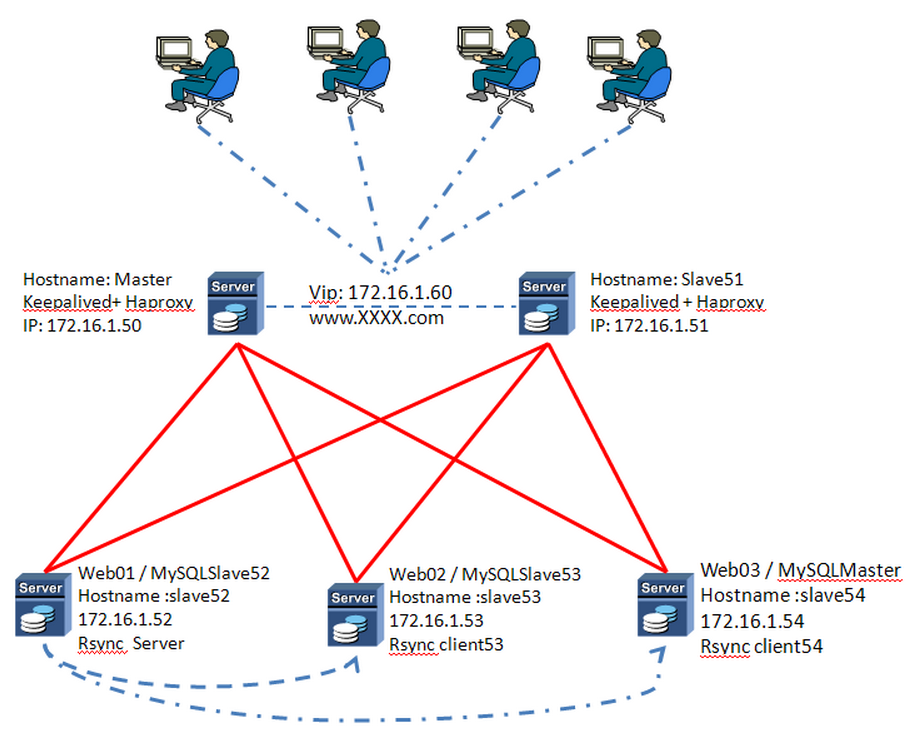

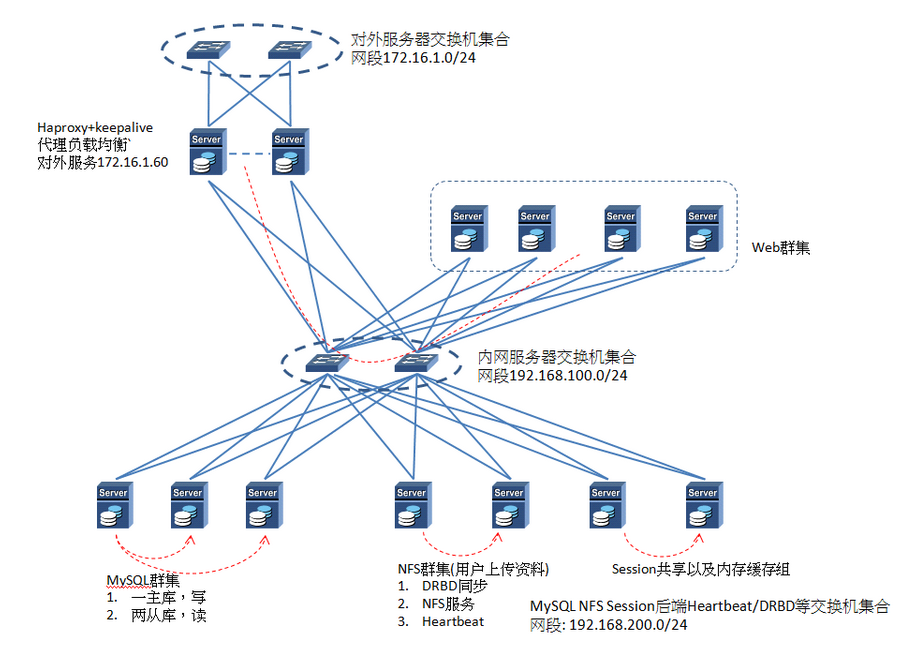

寫在最後,VMWare平臺很強大,可以根據你想像的方式搭建不同架構進行測試,如下圖是我很久之前搭建兩個服務器測試平臺。第一個架構只利用1個host主機網絡,第二個架構利用了5個host主機網絡。

本文出自 “無心傷害” 博客,請務必保留此出處http://arckyli.blog.51cto.com/13756/1969000

VMware + JunOS + Linux 搭建安全測試平臺