Hillstone 基於策略 ipsec-VPN 配置

Hillstone 基於策略 ipsec-VPN 配置

本文以web界面對hillstone 進行ipsec-vpn 配置,共有兩種方法。

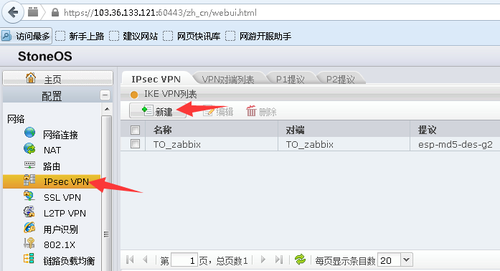

1.建立隧道

首先,登陸hillstone防火墻,點選左側ipsec-vpn,然後點新建;

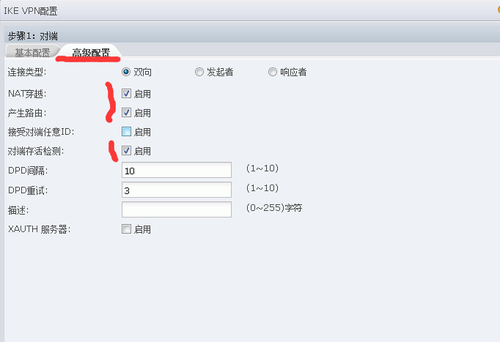

然後在彈出的界面進行IKE VPN 配置,界面如下:

然後在高級配置裏,勾選nat穿越,產生路由以及存活監測

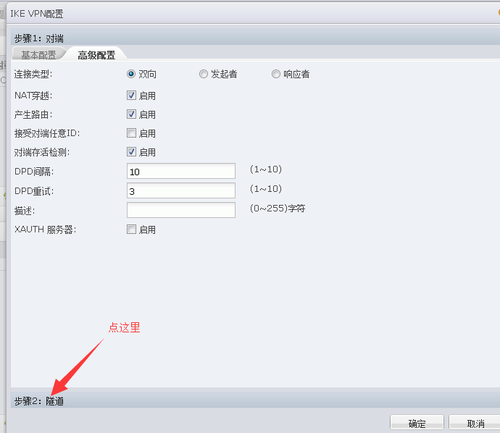

接著,點選左下側步驟二隧道

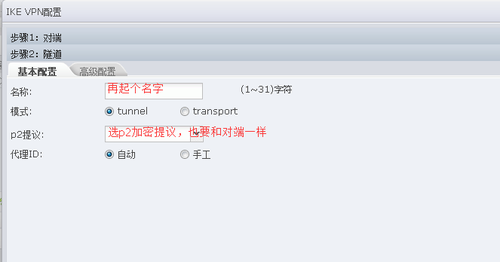

進入第二階段配置界面

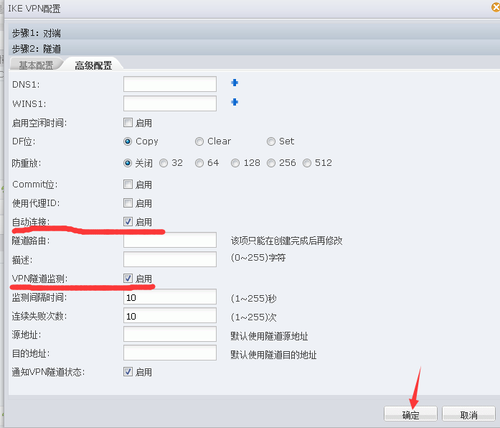

同樣也需要點選高級配置,勾選自動連接以及vpn隧道監測,點擊右下角確定,隧道就建好了。

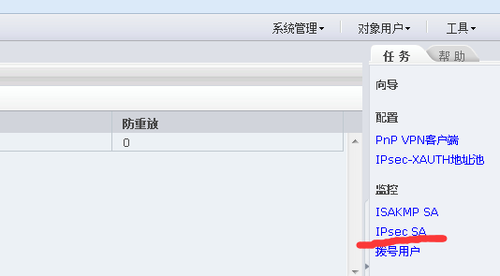

可以點擊右側ipsec SA查看隧道是否處於active狀態

2.建立策略

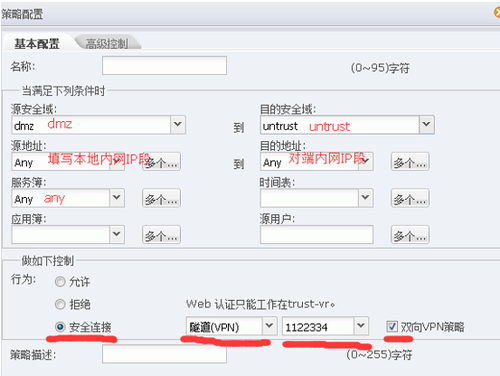

點選防火墻左側策略,在點擊新建

在配置界面進行如下圖配置,策略就建好了

3.收尾以及優化,必做,不做IP不通

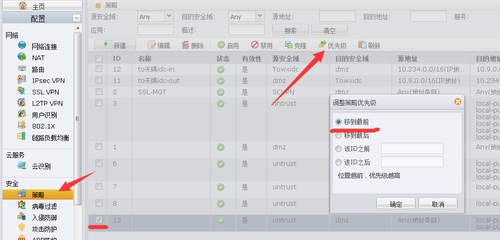

將新建的兩條策略優先級置頂,放在最前面;

選中策略,點擊最上面優先級,點選移到最前

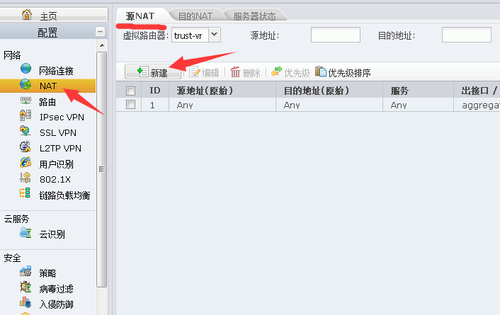

點擊左側NAT,在點擊新建

在彈出的窗口中,進行如下配置,保證隧道內網流量不會被轉換成公網;

至此,ipsec-vpn 就做好了,快試試內網通了嗎?

本文出自 “從心出發,繼續前行” 博客,轉載請與作者聯系!

Hillstone 基於策略 ipsec-VPN 配置

相關推薦

Hillstone 基於策略 ipsec-VPN 配置

防火墻、hillstone、vpn Hillstone 基於策略 ipsec-VPN 配置 本文以web界面對hillstone 進行ipsec-vpn 配置,共有兩種方法。 1.建立隧道首先,登陸hillstone防火墻,點選左側ipsec-vpn,然後點新建;然後在彈出的界面進

Cisco IPsec VPN配置

工作原理IPsec協議不是一個單獨的協議,它給出了應用於IP層上網路資料安全的一整套體系結構,包括網路認證協議AH(Authentication Header,認證頭)、ESP(Encapsulating Security Payload,封裝安全載荷)、IKE(Intern

Cisco路由器配置 IPsec VPN

ipsec vpn拓撲圖實驗目的:實現R1網段:172.16.10.0/24與R2網段172.17.10.0/24通信加密。配置思路:路由通過ACL設置感興趣流配置IKE第一階段配置IKE第二階段新建MAP,並應用於接口配置:R1:配置默認路由和接口IP信息interface Loopback0 ip ad

IPsec VPN詳解--驗證配置

ipsec vpn五.常用故障調試命令[H3C]disike sa<H3C>debugging ipsec sa<H3C>debugging ike sa<H3C>terminal debugging<H3C>terminal monitor<H3C&g

Juniper-SSG-策略模式的IPSEC-VPN

Juniper-SSG-策略模式的IPSEC-VPN之配置終結篇 itPublisher 分享於 2016-04-17 Juniper-SSG,Site to Stie的ipsec-vpn在國內應用是非常廣的,畢竟在07-10年算是國內防火牆中比較出彩又討網工喜歡的系列。所以今天再次重

IPSEC VPN實踐配置--總部(USG)防火牆和分支機構(ASA)防火牆之間點到點IPSEC VPN連線,且兩端出口IP固定、出口存在NAT

一、案例介紹 本例介紹總部和分支機構的出口網關同時為NAT裝置時如何建立IPSec隧道 二、組網拓撲 某企業分為總部(A)和分支機構(B)。 如下圖所示: (建議將上圖畫在草稿紙上,標好埠及IP,以便後續配置時候檢視) 組網如下: • 總部(A)和分支機構(B)分別通過FW_

TP路由器的L2tp與IPsec VPN的配置

無線企業路由器作為功能全面的企業無線VPN路由器,提供多類VPN功能。其中IPSec VPN可以實現企業站點之間搭建安全的資料傳輸通道,將接入Internet的企業分支機構與總部網路通過安全隧道互聯,實現資源、資訊共享。 本文介紹使無線企業路由器搭建IPSec安全隧道的設定方法。 某公司需

華為路由交換IPSEC VPN 互通 + 上 網配置示例

華為路由交換IPSEC VPN 互通 + 上 網配置示例 1 IPSEC VPN 互通 + 上網配置示例 2、實驗目的 掌握 NAT 的配置 掌握 IPSEC VPN 的基礎配置 3、實驗拓撲 3、配置要點 總公司的配置 sysname ZongGongSi acl numb

IPSec VPN原理和配置過程

IPSec協議 IKE Internet Key Exchage, 用於網際網路中金鑰的安全交換 又包括下面二個協議 ISAKMP 定義SA生成,建立等引數. Oakley 利用Diffie-Hellman演算法管理金鑰交換. DH協議保證了在不安全的環境中,金鑰可以被安全的

在cisco路由器上配置GRE over IPsec -vpn

crypto map r1-r3 1 ipsec-isakmp 建立crypto map關聯IKE SA、IPsec SA、對等體及PSK認證等 set peer 23.1.1.3 set transform-set r1-r3 match address 100 crypto

GNS下ASA配置ipsec VPN 實驗

一、基礎配置 PC1的配置 Router>en Router#conf t Router(config)#hostname pc1 《==主機用路由器來模擬pc1(config)#interface e0/0 pc1(config-if)#ip address 192.168.100.100 255.

基於openswan klips的IPsec VPN實現分析(五)應用層和核心通訊(2)

基於openswan klips的IPsec VPN實現分析(五)應用層和核心通訊——核心操作 轉載請註明出處:http://blog.csdn.net/rosetta 在資料傳送一節講過,載入模組時會執行pfkey_init()初始化與使用者層通訊的P

day39-Spring 11-Spring的AOP:基於AspectJ的XML配置方式

asp 技術 mage bsp aop src xml配置方式 img aspectj day39-Spring 11-Spring的AOP:基於AspectJ的XML配置方式

如何在ASA防火墻上實現ipsec vpn

asa 防火墻 實現 psec vpn 博主QQ:819594300博客地址:http://zpf666.blog.51cto.com/有什麽疑問的朋友可以聯系博主,博主會幫你們解答,謝謝支持!本文章介紹三個部分內容:①ipsec vpn故障排查②如何在ASA防火墻上配置ipsec VPN③防

Juniper SRX IPsec VPN base route CLI

ipsec firewall 建立Tunnelset security zones security-zone untrust interfaces st0.1IPSec 兩個階段Phase1:set security ike proposal to_head authentication-metho

Juniper SSG系列防火墻ScreenOS的IPsec VPN

ipsec vpn juniper screenos ssg 自己之前的手記,Route-Based Site-to-Site VPN, AutoKey IKE2端都是固定IP的BO1是分公司1,HO是總公司BO1# 定義隧道 set interface "tunnel.1" zone "

SpringMVC基於代碼的配置方式(零配置,無web.xml)

-c size ons imp .net rri import 右鍵 無需 基於配置文件的web項目維護起來可能會更方便,可是有時候我們會有一些特殊的需求,比方防止客戶胡亂更改配置,這時候我們須要給配置隱藏到代碼中。 1.創建一個動態web項目(無需w

apache主配置文件模板和基於域名虛擬主機配置文件模板

apache主配置文件模板 默認配置文件模板 禁止ip訪問 基於域名虛擬主機配置文件模板 記錄代理ip1,主配置文件模板 # cat httpd.conf ServerRoot "/usr/local/apache" Listen 80 LoadModule authn_file_module mo

MPLS VPN與IPSec VPN對比分析

端到端 網絡 res 其它 等價 工作 異步傳輸 prot 因特網 轉:http://www.xzbu.com/8/view-7456625.htm 1 引言 互聯網的快速發展大大促進了信息資源的交流,與此同時,人們對頻繁出現的安全保密問題也愈加關註。通過傳統的方式構建

Spring完全基於Java和註解配置

進行 要點 servle containe one targe 引入 logs pos 要點: 配置繼承WebApplicationInitializer的類作為啟動類,相當於配置web.xml文件 使用@Configuration註解一個類,在類中的方式使用@Bean註