第六、七課

阿新 • • 發佈:2017-10-21

日誌 9.png 廣播 local odin 三次 過濾 默認 socket編程

nc localhost 13 連接localhost地址的13端口

socket編程···························

大端小端

nc 192.168.116.41 13

Unix網絡編程richard stevenson socket編程

APUE高級UNIX環境編程

socket(AF_IN, )

ICMP:1.TYPE 2.CODE 3.CHECKNUM

Icmp smurf攻擊:冒充一個ip地址向廣播地址(A類,B類網絡)發icmp數據包,這個ip地址會會收到大量icmp回復包

ICMP重定向攻擊:嗅探器查看包頭和數據+ICMP包頭

NMAP 掃描的藝術(phrack)

1.發送SYN+端口號

2.開著的端口:回復SYN+ACK

關著的端口:回復了RST

收不到:被過濾了

nmap ip地址

掃描一個ip地址

SYN-flooding sudo netwox 76 -i 192.168.116.141 -p 80 tcp_syncookies 防範SYN-flooding攻擊 攻擊者發送SYN包後服務器不會直接分配內存,而是發送SYN+ACK,並產生一個syncookies,等攻擊者再發送一個ACK包時,服務器才認為這是一個有效連接,分配內存,通過cookies恢復內容。

| Ethe | ip | icmp |

- -sS 半開掃描

- nmap -sA ip地址 ACK掃描 判斷端口是否被過濾,不能判斷端口是否開著(回復RST)不能判斷端口是否開著

- nmap -sN(-sF、sX) ip地址 NULL掃描 1.端口開著或被過濾 什麽都不回復,2.端口關著,發RST包

- 兩個合起來用確定端口是否開著

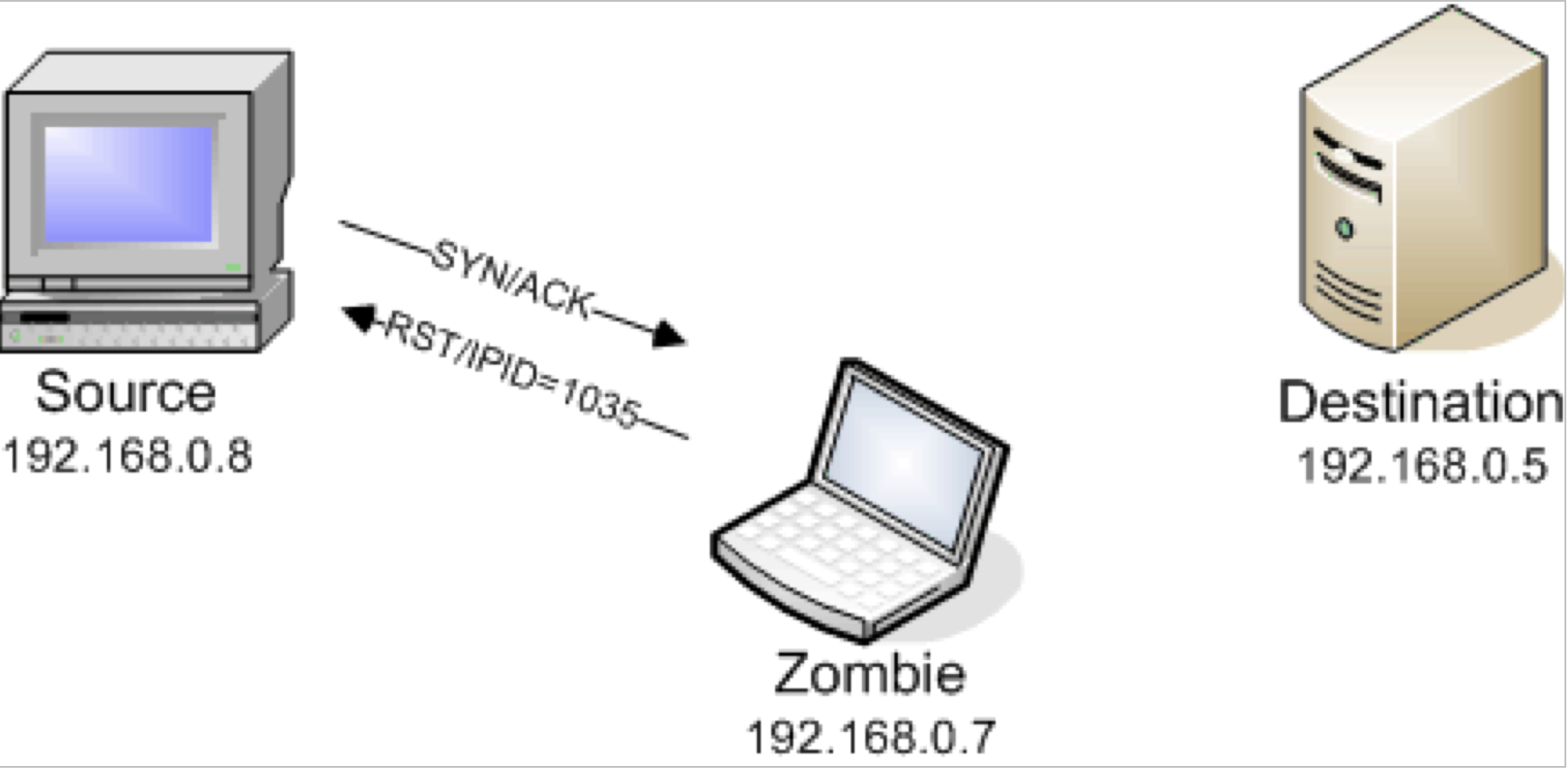

- IDLE(閑置的) scan 原理是什麽? 考點! 請描述IDLE scan的優點和工作原理?

- 優點:可以不透露攻擊者的ip地址,通過肉機查看被攻擊者的端口是否打開

- 工作原理:攻擊者先向肉機發送一個SYN+ACK,肉機會發送一個RST+IPID=1043

- 攻擊者通過肉機的IP地址向被攻擊者發送SYN+PORT,被攻擊者若打開,向肉機發送SYN+ACK,肉機向被攻擊者發送RST+IPID=1044,若被攻擊者關閉,發送RST給肉機,肉機棄之。

- 攻擊者向肉機發送SYN+ACK,若肉機返回RST+IPID=1045,則被攻擊者的端口是打開,若肉機返回RST+IPID=1044,被攻擊者的端口是關著的。

- 空閑掃描

SYN-flooding sudo netwox 76 -i 192.168.116.141 -p 80 tcp_syncookies 防範SYN-flooding攻擊 攻擊者發送SYN包後服務器不會直接分配內存,而是發送SYN+ACK,並產生一個syncookies,等攻擊者再發送一個ACK包時,服務器才認為這是一個有效連接,分配內存,通過cookies恢復內容。

第六、七課