【安全牛學習筆記】UDP端口掃描

ICMP port-unreachable

python腳本:

#! /usr/bin/python

import logging

logging.getLogger("scapy.runtime").setLevel(logging.ERROR)

from scapy.all import *

import time

import sys

if len(sys.argv) != 4:

print "Usage ./udp_scan.py [Target-IP] [First Port] [End Port]"

sys.exit()

ip = sys.argv[1]

start = int(sys.argv[2])

end = int(sys.argv[3])

for port in range(start, end):

a = sr1(IP(dst = ip)/UDP(dport = port), timeout = 5, verbose = 0)

time.sleep(1)

if a == None:

print port

else:

pass

nmap -sU 1.1.1.1 默認1000個端口,udp掃描

nmap 1.1.1.1 -sU -p 53 53端口

nmap -iL iplist.txt -sU -p 1-200

隱蔽掃描:只發送SYS包,返回ACK,SYS包則開放,應用層日誌不會記錄,網絡層日誌可能記錄

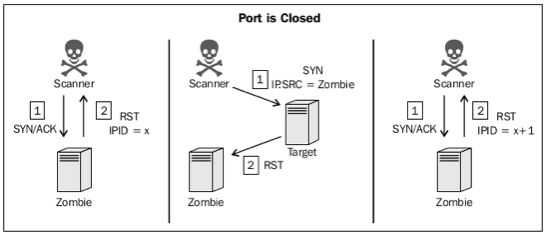

僵屍掃描:極其隱蔽,條件苛刻,掃描發起方可以地址偽造,必須要有僵屍機(機器閑置,但不被控制,操作系統IPID遞增,在IP包頭裏的ID字段,linux與windows系統的ID隨機產生,早期的wndows系統是順序產生的),有掃描發起者向僵屍機發送SYN,ACK包,TCP協議會返回RST,包的IPID等於x時,掃描者向目標服務器發送SYN包,發送時IP偽造為僵屍機,端口開放的話會向僵屍機發送SYN,ACK,僵屍機返回RST包,IPID為x+1,掃描者再向僵屍機發送SYN,ACK包,僵屍機返回RST包,IPID為x+2。如果端口未開放,返回RST包給僵屍機,掃描者再次向僵屍機發送SYN,ACK包返回RST,IPID為x+1.

SYN,ACK,flag值為18

Windows,445端口開放,防火墻會組織端口探測

隱蔽端口掃描:

nmap -sS 1.1.1.1 -p 80,21,25,110,443

nmap -sS 1.1.1.1 -p 1-65535 --open

nmap -sS 1.1.1.1 -p - --open 全端口

nmap -sS -iL iplist.txt -p 80,21,22,23

hping3 1.1.1.1 --scan 80 -S

hping3 1.1.1.1 --scan 80,21,25,443 -S

hping3 1.1.1.1 --scan 0-65535 -S

hping3 -c 10 -S --spoof 1.1.1.2 -p ++1 1.1.1.3 偽造ip為1.1.1.2,從1號端口開始每次加一,目標為1.1.1.3

全連接端口掃描:

腳本:

#! /usr/bin/python

import logging

logging.getLogger("scapy.runtime").setLevel(logging.ERROR)

from scapy.all import *

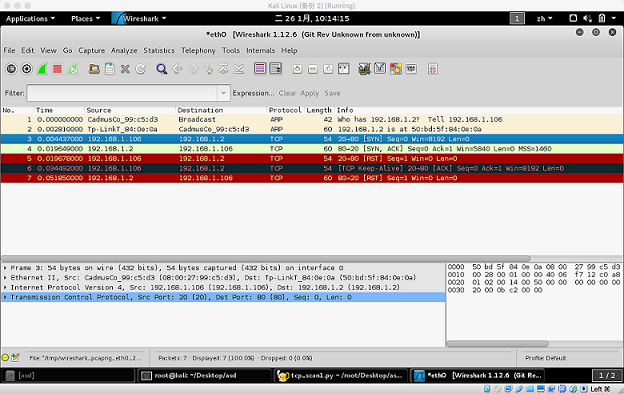

response = sr1(IP(dst = "192.168.1.2")/TCP(dport = 80, flags = "S"))

reply = sr1(IP(dst = "192.168.1.2")/TCP(dport = 80, flags = "A", ack = (response[TCP].seq+1)))

由於操作系統自動返回的RST包,建立三次握手失敗

iptables -A OUTPUT -p tcp --tcp-flags RST RST -d 192.168.20.2 -j DROP 禁用向192.168.20.2發送的RST包

iptables -L iptables的規則

nmap全連接掃描

nmap -sT 1.1.1.1 -p 80

nmap -sT 1.1.1.1 -p 80,21,25

nmap -sT 1.1.1.1 -p 80-2000

nmap -sT -iL iplist.txt -p 80

dmitry工具

dmitry -p 172.16.36.135

dmitry -p 172.16.36.135 -o output

nc工具

nc -nv -w 1 -z 192.168.60.4 1-100 -w超時,-z掃描模式

for x in $(seq 20 30); do nc -nv -w 1 -z 1.1.1.1 $x; done | grep open

for x in $(seq 1 254); do nc -nv -w 1 -z 1.1.1.$x 80; done

僵屍掃描:

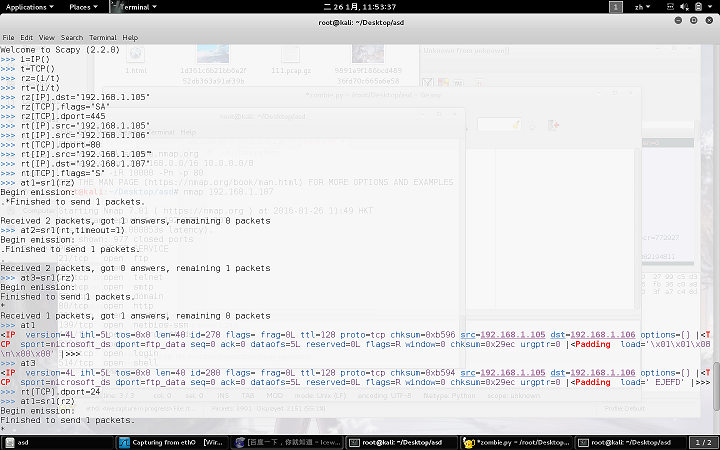

send()命令發包不接收,sr1()發包接收

腳本:

#! /usr/bin/python

import logging

logging.getLogger("scapy.runtime").setLevel(logging.ERROR)

from scapy.all import *

import time

import sys

def ipid(zombie):

reply1=sr1(IP(dst=zombie)/TCP(flags="SA"),timeout=2,verbose=0)

send(IP(dst=zombie)/TCP(flags="SA"))

reply2=sr1(IP(dst=zombie)/TCP(flags="SA"),timeout=2,verbose=0)

if reply2[IP].id==(reply1[IP].id+2):

print"IPID sequence is incremental and target seems to be idel, ZOMBIE LOCATED"

response=raw_input("Do you want to use this zombie to perform a scan?(Y/N): ")

if(response==‘Y‘):

target=raw_input("Enter the IP address of the target: ")

zombiescan(target, zombie)

else:

print"IPID sequence is not incremental and target is not idel, ZOMBIE NOT FOUND"

def zombiescan(target, zombie):

print"\nScanning target "+target+" with the zombie "+zombie

print"\n------Open Ports On Target------\n"

for port in range(1,1000):

try:

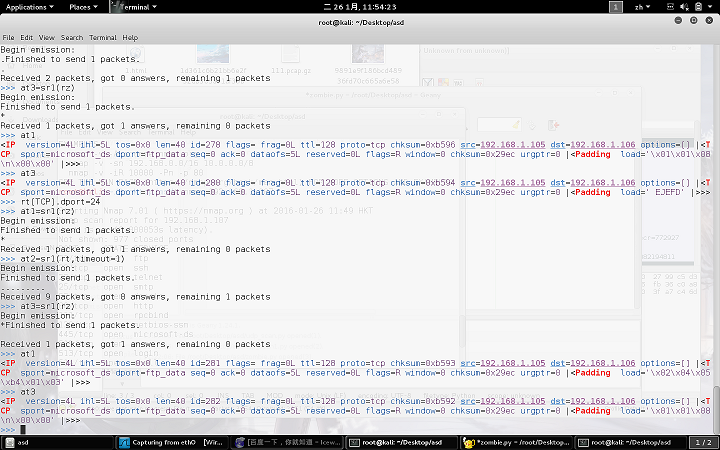

start_val=sr1(IP(dst=zombie)/TCP(flags="SA"),timeout=2,verbose=0)

send(IP(src=zombie,dst=target)/TCP(flags="S",dport=port),verbose=0)

end_val=sr1(IP(dst=zombie)/TCP(flags="SA"),timeout=2,verbose=0)

if end_val[IP].id==(start_val[IP].id+2):

print port

except:

pass

print"------Zombie Scan Suite------\n"

print"1.Identify Zombie Host\n"

print"2.Perform Zombie Scan\n"

ans=raw_input("Select One Option: ")

if ans=="1":

zombie=raw_input("Enter the IP address the test IPID: ")

ipid(zombie)

else:

if ans=="2":

zombie=raw_input("Enter the IP address of zombie host: ")

target=raw_input("Enter the IP address of target host: ")

zombiescan(target,zombie)

smb文件共享139,445端口,windows開放

nmap僵屍掃描

發現僵屍機:nmap -p445 192.168.1.105 --script=ipidseq.nse

僵屍掃描:nmap 192.168.1.107 -sI 192.168.1.105 -Pn -p 0-100-sI指定僵屍機

ftp21端口

該筆記為安全牛課堂學員筆記,想看此課程或者信息安全類幹貨可以移步到安全牛課堂

Security+認證為什麽是互聯網+時代最火爆的認證?

牛妹先給大家介紹一下Security+

Security+ 認證是一種中立第三方認證,其發證機構為美國計算機行業協會CompTIA ;是和CISSP、ITIL 等共同包含在內的國際 IT 業 10 大熱門認證之一,和CISSP偏重信息安全管理相比,Security+ 認證更偏重信息安全技術和操作。

通過該認證證明了您具備網絡安全,合規性和操作安全,威脅和漏洞,應用程序、數據和主機安全,訪問控制和身份管理以及加密技術等方面的能力。因其考試難度不易,含金量較高,目前已被全球企業和安全專業人士所普遍采納。

Security+認證如此火爆的原因?

原因一:在所有信息安全認證當中,偏重信息安全技術的認證是空白的, Security+認證正好可以彌補信息安全技術領域的空白 。

目前行業內受認可的信息安全認證主要有CISP和CISSP,但是無論CISP還是CISSP都是偏重信息安全管理的,技術知識講的寬泛且淺顯,考試都是一帶而過。而且CISSP要求持證人員的信息安全工作經驗都要5年以上,CISP也要求大專學歷4年以上工作經驗,這些要求無疑把有能力且上進的年輕人的持證之路堵住。在現實社會中,無論是找工作還是升職加薪,或是投標時候報人員,認證都是必不可少的,這給年輕人帶來了很多不公平。而Security+的出現可以掃清這些年輕人職業發展中的障礙,由於Security+偏重信息安全技術,所以對工作經驗沒有特別的要求。只要你有IT相關背景,追求進步就可以學習和考試。

原因二: IT運維人員工作與翻身的利器。

在銀行、證券、保險、信息通訊等行業,IT運維人員非常多,IT運維涉及的工作面也非常廣。是一個集網絡、系統、安全、應用架構、存儲為一體的綜合性技術崗。雖然沒有程序猿們“生當做光棍,死亦寫代碼”的悲壯,但也有著“鋤禾日當午,不如運維苦“的感慨。天天對著電腦和機器,時間長了難免有對於職業發展的迷茫和困惑。Security+國際認證的出現可以讓有追求的IT運維人員學習網絡安全知識,掌握網絡安全實踐。職業發展朝著網絡安全的方向發展,解決國內信息安全人才的匱乏問題。另外,即使不轉型,要做好運維工作,學習安全知識取得安全認證也是必不可少的。

原因三:接地氣、國際範兒、考試方便、費用適中!

CompTIA作為全球ICT領域最具影響力的全球領先機構,在信息安全人才認證方面是專業、公平、公正的。Security+認證偏重操作且和一線工程師的日常工作息息相關。適合銀行、證券、保險、互聯網公司等IT相關人員學習。作為國際認證在全球147個國家受到廣泛的認可。

在目前的信息安全大潮之下,人才是信息安全發展的關鍵。而目前國內的信息安全人才是非常匱乏的,相信Security+認證一定會成為最火爆的信息安全認證。

本文出自 “11662938” 博客,請務必保留此出處http://11672938.blog.51cto.com/11662938/1977264

【安全牛學習筆記】UDP端口掃描