【安全牛學習筆記】Kali Linux使用

netcat NC工具,網絡工具中的瑞士軍刀

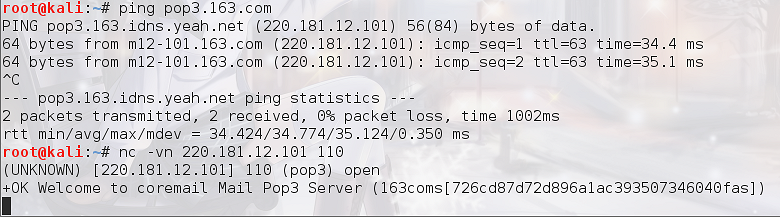

查看端口的banner信息

nc作為客戶端, -v顯示詳細輸出內容, -n不解析域名

pop3服務110端口打開狀態,使用coremail

連接服務器端口用USER+(經base64加密的郵箱地址)

smtp服務25端口

http 服務80端口

nc文本信息傳遞 A: nc -l -p 4444 (

B: nc -nv ip地址 4444

電子取證:

發送方:ls -l | nc -lp 4444 -q 1將ls結果發送給端口,發送完自動關閉

接收方:nc -nv ip地址 4444 > data.txt 將結果寫入文件

傳輸文件:

發送方: nc -nv ip地址 4444 < 文件名 -q 1

接收方: nc -lp 4444 > 新文件名

加密傳輸

A:nc -lp 333 | mcrypt --flush -Fbqd -a rijndael-256 -m ecb > 1.mp4

B: mcrypt --flush -Fbq -a rijndael-256 -m ecb < a.mp4 | nc -nv 1.1.1.1 333 -q 1

端口掃描: -z掃描模式探測端口,探測tcp端口, -u探測udp端口

遠程控制 -c bash,windows下改為cmd

ncat加密傳輸

A:ncat ncat -c bash --allow 192.168.20.14 -vnl 333 --ssl

B:ncat -nv 1.1.1.1 333 --ssl

Wireshark抓包

混雜模式會抓到除發給自己以外的包

以端口號分辨協議

追蹤TCP流

TCPDUMP

linux默認安裝的抓包工具,純命令行工具

默認只抓前68字節

-i 指定網卡, -s 0 抓取全部大小, -w 文件名.cap 保存到指定文件

-r 文件名.cap 查看抓到的包, -A 顯示具體內容

tcpdump -i eth0 tcp port 22 抓22端口的tcp包

-n 不做域名解析

curl -v 網址 連接網址

顯示篩選器:

tcpdump -n -r .cap | awk ‘{print $3}’| sort -u 篩選並排序

tcpdump -n src host 145.254.160.237 -r http.cap只顯示源ip指定的

tcpdump -n dst host 145.254.160.237 -r http.cap 只顯示目標ip指定

tcpdump -n port 53 -r http.cap

tcpdump -nX port 80 -r http.cap -x16進制

‘tcp[13]=24’ 包的第14字節化成十進制為24

文檔記錄

dradis 127.0.0.1:3004

keepnote 新建Notebook

truecrypt 加密文檔

域名前加www為完全限定域名(FQDN)

域名記錄:A(主機記錄) 、C nmae(別名記錄)、NS(DNS服務器記錄)、MX(郵件交換記錄)、ptr(從ip地址解析出域名,反向解析),AAAA(表示查詢ipv6相當於ipv4的A)

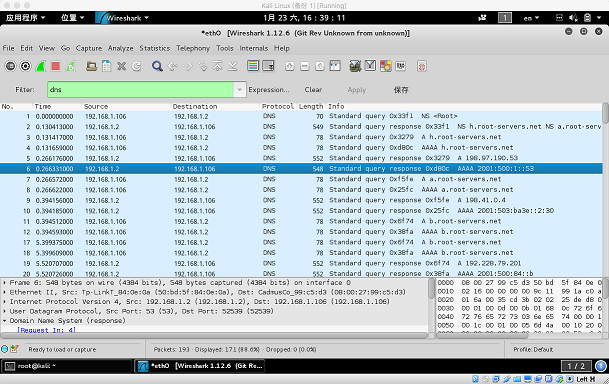

域名解析過程(叠代查詢):先發給DNS緩存服務器,發給根域域名服務器,返回.com服務器地址,返回example.com服務器地址,再次查詢即可

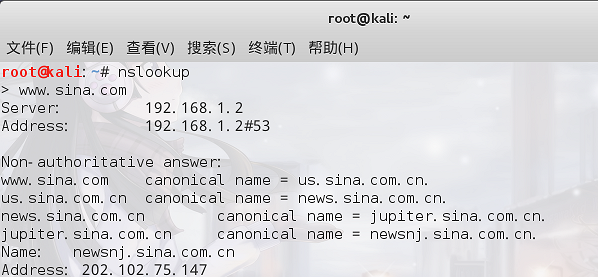

nslookup(DNS信息收集)

Server 域名服務器

canonical name (Cname)

set type(q)=查詢類型 設置查詢類型

server ip地址 設置域名服務器

智能DNS 用戶網絡不同,DNS返回結果不一樣,使流量盡量發生在本地

set q=any 查詢任何類型記錄

spf記錄,將ip地址反向解析,反垃圾郵件(收到郵件會對來源ip地址反向查詢,與域名匹配)

nslookup 域名 type= DNS服務器地址

202.106.0.20 北京聯通DNS服務器

dig工具

dig example.com any @DNS服務器地址

輸出篩選: +noall 不輸出任何

+answer 最終結果

-x 反向查詢ip地址

bind版本信息: dig +noall +answer txt chaos VERSION.BIND @ns3.dnsv4.com

到官網的realease文件查看舊版本漏洞

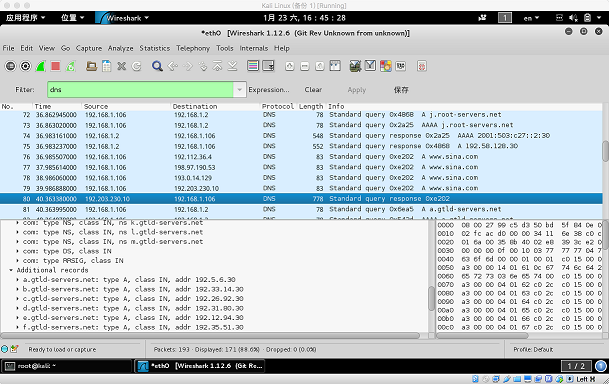

DNS追蹤: dig +trace example.com

叠代查詢:先向本地DNS服務器詢問13個根服務器地址

任選一個查詢,返回13.com域的服務器名稱和地址,並向本地DNS服務器確認

能發現哪一級服務器被劫持

遞歸查詢:只向本地DNS服務器詢問

/etc/resolv.conf 本機DNS服務器地址

DNS區域傳輸

dig @ns1.example.com example.com axfr

host -T -l sina.com 8.8.8.8

DNS字典爆破

dpkg -L 程序名 包管理程序,查看程序所有文件

fierce -dnsserver 8.8.8.8 -dns sina.com.cn -wordlist a.txt

dnsdict6 -d4 -t 16 -x sina.com (-s,-m,-l,-x,-u 字典大小)

dnsenum -f dnsbig.txt -dnsserver 8.8.8.8 sina.com -o sina.xml

dnsmap sina.com -w dns.txt

dnsrecon -d sina.com --lifetime 10 -t brt -D dnsbig.txt

dnsrecon -t std -d sina.com

DNS註冊信息

Whois

whois -h whois.apnic.net 192.0.43.10

shodan搜索引擎

只爬網上的設備

https://www.shodan.io/

net:ip地址 查詢ip地址有關的信息

net:8.8.8.0/24 查詢8.8.8ip段的所有地址

country:CN 查找中國的

city:beijing 查找北京的

port:22 開放22端口的 400 拒絕訪問 302 重定向 200 可以訪問

HTTP/1.1 200 ok 查找可以連接的開放端口

os:“windows” 查找windows系統

hostname: 查找主機名

/etc/network/interfaces 網卡設置為dhcp,再執行dhclient eth0

http://exploit-db.com/google-dorks

theharvester搜索命令

郵件,主機

theharvester -d sina.com -l 300 -b google

文件

metagoofil -d microsoft.com -t pdf -l 200 -o test -f 1.html

-o工作目錄,-f輸出文件

proxychains theharvester -d sina.com -l 300 -b google 使用代理

tor 的端口9150

tmux 終端窗口插件

goagent翻墻

安裝支持包: apt-get install python-appindicator python-crypto python-dev python-gevent python-greenlet python-openssl python-pip python-vte libnss3-tools

pip install pyOpenSSL

pip install gevent --upgrade

mkdir -p ~/.pki/nssdb

導入證書:certutil -d sql:$HOME/.pki/nssdb –N

導入證書到瀏覽器 導入CA

設置瀏覽器代理

運行 goagent-gtk.py

CUPP——Common User Password Profiler

git clone https://github.com/Mebus/cupp.git

python cup.py -i

exif圖片信息

exiftool工具顯示圖片的信息

recon-ng web信息搜索框架

命令格式與msf 一致

snapshots 創建快照

run 運行模塊

reporting 生成報告模塊

resolve 解析ip地址模塊

search 搜索模塊

該筆記為安全牛課堂學員筆記,想看此課程或者信息安全類幹貨可以移步到安全牛課堂

Security+認證為什麽是互聯網+時代最火爆的認證?

牛妹先給大家介紹一下Security+

Security+ 認證是一種中立第三方認證,其發證機構為美國計算機行業協會CompTIA ;是和CISSP、ITIL 等共同包含在內的國際 IT 業 10 大熱門認證之一,和CISSP偏重信息安全管理相比,Security+ 認證更偏重信息安全技術和操作。

通過該認證證明了您具備網絡安全,合規性和操作安全,威脅和漏洞,應用程序、數據和主機安全,訪問控制和身份管理以及加密技術等方面的能力。因其考試難度不易,含金量較高,目前已被全球企業和安全專業人士所普遍采納。

Security+認證如此火爆的原因?

原因一:在所有信息安全認證當中,偏重信息安全技術的認證是空白的, Security+認證正好可以彌補信息安全技術領域的空白 。

目前行業內受認可的信息安全認證主要有CISP和CISSP,但是無論CISP還是CISSP都是偏重信息安全管理的,技術知識講的寬泛且淺顯,考試都是一帶而過。而且CISSP要求持證人員的信息安全工作經驗都要5年以上,CISP也要求大專學歷4年以上工作經驗,這些要求無疑把有能力且上進的年輕人的持證之路堵住。在現實社會中,無論是找工作還是升職加薪,或是投標時候報人員,認證都是必不可少的,這給年輕人帶來了很多不公平。而Security+的出現可以掃清這些年輕人職業發展中的障礙,由於Security+偏重信息安全技術,所以對工作經驗沒有特別的要求。只要你有IT相關背景,追求進步就可以學習和考試。

原因二: IT運維人員工作與翻身的利器。

在銀行、證券、保險、信息通訊等行業,IT運維人員非常多,IT運維涉及的工作面也非常廣。是一個集網絡、系統、安全、應用架構、存儲為一體的綜合性技術崗。雖然沒有程序猿們“生當做光棍,死亦寫代碼”的悲壯,但也有著“鋤禾日當午,不如運維苦“的感慨。天天對著電腦和機器,時間長了難免有對於職業發展的迷茫和困惑。Security+國際認證的出現可以讓有追求的IT運維人員學習網絡安全知識,掌握網絡安全實踐。職業發展朝著網絡安全的方向發展,解決國內信息安全人才的匱乏問題。另外,即使不轉型,要做好運維工作,學習安全知識取得安全認證也是必不可少的。

原因三:接地氣、國際範兒、考試方便、費用適中!

CompTIA作為全球ICT領域最具影響力的全球領先機構,在信息安全人才認證方面是專業、公平、公正的。Security+認證偏重操作且和一線工程師的日常工作息息相關。適合銀行、證券、保險、互聯網公司等IT相關人員學習。作為國際認證在全球147個國家受到廣泛的認可。

在目前的信息安全大潮之下,人才是信息安全發展的關鍵。而目前國內的信息安全人才是非常匱乏的,相信Security+認證一定會成為最火爆的信息安全認證。

本文出自 “11662938” 博客,請務必保留此出處http://11672938.blog.51cto.com/11662938/1977257

【安全牛學習筆記】Kali Linux使用