實驗吧CTF題庫-隱寫術

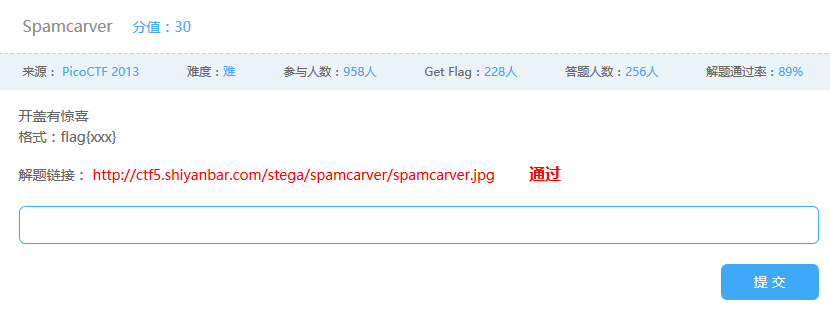

Spamcarver:

用kali下載圖片

用kali下載圖片

root@sch01ar:~# wget http://ctf5.shiyanbar.com/stega/spamcarver/spamcarver.jpg

用binwalk查看是否有隱藏的文件

root@sch01ar:~# binwalk /root/spamcarver.jpg

隱藏著一個zip文件

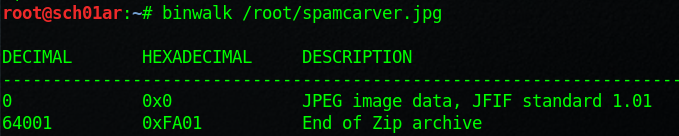

用foremost分離出文件

root@sch01ar:~# foremost /root/spamcarver.jpg

在/root/output/的目錄下,得到flag

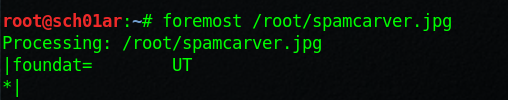

縫縫補補又三年:

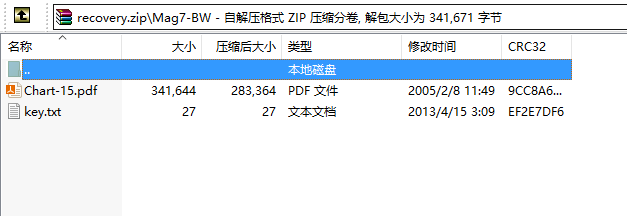

下載zip文件,打開

key.txt文件打不開,flag應該就在裏面

實驗吧CTF題庫-隱寫術

相關推薦

實驗吧CTF題庫-隱寫術

打不開 nba car src lag 下載圖片 div key 查看 Spamcarver: 用kali下載圖片 root@sch01ar:~# wget http://ctf5.shiyanbar.com/stega/spamcarver/spamcarver.jpg

實驗吧CTF題庫 bin100(ebCTF 2013) 利用OD進行逆向破解

分析: 首先我們執行開啟的程式,發現是一個按回車鍵然後生成一個骰子個數的遊戲,試驗了兩下,發現可能要很多步才能得出最終答案,所以需要我們對這個程式破解然後跳過這個驗證環節。 1.使用PEID載入分析

實驗吧ctf題庫:這個看起來有點簡單!

這是一道十分基礎的web題目,因為我也是剛剛接觸ctf,記錄一下第一道題的解題過程,算是自己的一個回顧吧,同時也給一些想要入門的朋友一點點微弱的參考吧。一、sqlmap的安裝 在windows下安裝sqlmap需要先下載適用windows的sqlma

實驗吧CTF題庫 上傳繞過題解 0x00截斷

題目地址:http://www.shiyanbar.com/ctf/1781分析:首先隨便提交一個檔案,提示要上傳jpg png或者gif格式的檔案,然後上傳一個jpg檔案以後,出現如下提示:提示要上傳php字尾的檔案,於是我們考慮採用burpsuite抓包,然後使用0x00

CTF實戰(隱寫術):歡迎來到地獄

圖片保存 ips rap for 時間 flag border audition 包含 前言:請登錄實驗吧開啟刷題模式,拿到的flag返回該網站驗證正確性。 下載“歡迎來到地獄”CTF題目(總共三個文件??),第一層地獄鑰匙打開第二層地獄大門,

CTF隱寫術的幾道題

之前專攻隱寫術時寫過一些writeup,留在這裡吧。(下面的黑體是題目名字吧) (參考別人的writeup,以及自己做的) 密碼學 MD5的特徵就是由大寫字母、小寫字母以及數字組成的32位或者16位的字串。 Base64特點:編碼之後的結果,只有64個字元a-z,A-Z,0-9

實驗吧——隱寫術之“歡迎來到地獄”詳解

歡迎來到地獄 連結: 題目連結:http://www.shiyanbar.com/ctf/2010 解題連結:http://ctf5.shiyanbar.com/stega/hell/歡迎來到地獄.zip 工具:WinHex,CTFCrackTools,360壓縮,kali(binw

CTF題庫—實驗吧(密碼學)之變異凱撒

版權宣告:本文為博主原創文章,未經博主允許不得轉載。原文連結:https://blog.csdn.net/qq_37992321/article/details/84331072 1.因為是凱撒加密,所以思考移動的位數,由flag{}格式,所以對照ascii表 https://baike.

實驗吧:首頁>決鬥場>訓練題庫>CTF題庫>古典密碼

密文內容如下{79 67 85 123 67 70 84 69 76 88 79 85 89 68 69 67 84 78 71 65 72 79 72 82 78 70 73 69 78 77 125 73 79 84 65} 請對其進行解密 提示:1.加解密方法就在謎面中

實驗吧:首頁>決鬥場>訓練題庫>CTF題庫>我喜歡培根

key: CTF{} 解題連結: http://ctf5.shiyanbar.com/crypto/enc1.txt 首先將裡面的莫斯密碼進行破解,會出現一段英文及一段字母的組合,然後有題目可知有關培根,我們知道有一個是培根密碼,然後就將字母組合重新組成AB,再將它破解,會出現

實驗吧:首頁>決鬥場>訓練題庫>CTF題庫>神祕字母

神祕字母分值:10 來源: 實驗吧 難度:中 參與人數:8217人 Get Flag:1446人 答題人數:1817人 解題通過率:80% 神祕字母dloguszijluswogany而

實驗吧:首頁>決鬥場>訓練題庫>CTF題庫>神秘字母

clas 一個 ref get 它的 bar 訓練 字母 來源 神秘字母分值:10 來源: 實驗吧 難度:中 參與人數:8217人 Get Flag:1446人 答題人數:1817人 解題通過率:80% 神秘字母dlo

實驗吧:首頁>決鬥場>訓練題庫>CTF題庫>杯酒人生

杯酒人生分值:10 來源: Veneno 難度:易 參與人數:4648人 Get Flag:1878人 答題人數:2124人 解題通過率:88% 使用古典密碼 一喵星人要想喵星傳送一

實驗吧:首頁>決鬥場>訓練題庫>CTF題庫>傳統知識+古典密碼

傳統知識+古典密碼分值:10 來源: 霜羽 難度:易 參與人數:8284人 Get Flag:3530人 答題人數:4008人 解題通過率:88% 小明某一天收到一封密信,信中寫了幾個不同

藍鯨安全CTF打卡題——第一期隱寫術

前言 渣渣一枚,萌新一個,會划水,會喊六六 再過幾天就是中秋節了,我打算儘自己最大的能力把藍鯨安全平臺上面的打卡題目的writeup整理出來。 有什麼錯誤的地方 希望各位大佬指正(謝謝Orz) 一:雨中龍貓 知識點 圖片原始碼隱寫、base64編碼 解題思路 使用普通的記事本打卡圖片就可以了,這一

大雄和哆啦A夢WP(實驗吧-隱寫術)

前言: 本文是實驗吧訓練題庫裡隱寫術部分的一道題:“大雄和哆啦A夢”的Write Up. 解題檔案: 解題檔案是一張圖片 看到是圖片,首先想到用Stegsolve檢視是不是有隱藏的二維碼——但是並沒有發現二維碼。 之後在Stegsolve中依次開啟”Analyse-&g

小蘋果WP(實驗吧-隱寫術)

本文由荒原之夢原創,原文連結:http://zhaokaifeng.com/?p=706 前言:本文是實驗吧訓練題庫裡隱寫術部分的一道題:“小蘋果”的Write Up. 題目連結:http://www.shiyanbar.com/ctf/1928 解題檔案: 觀察題目

實驗吧隱寫術WP(三)

1.心中無碼(http://www.shiyanbar.com/ctf/1947) 直接stegsolve看發現沒怎麼樣,但是在blue的0處看起來有問題 跑python#coding:utf-8from PIL import Imagelena = Image.o

實驗吧隱寫術WP 五)

1.so beautiful so white(http://www.shiyanbar.com/ctf/1904) 解壓後得到png,zip png是空白的,ss看看,發現key 用其來解壓zip,得到gif,不過gif顯示不出,目測是少了檔案頭,用winhex補

實驗吧/隱寫術/小傢伙挺可愛

binwalk: ①.第一步binwalk之後發現圖片裡還有zip檔案 ②.第二步將zip檔案提取出來 Winhex: ①.將得到的檔案字尾名改為zip,開啟後發現txt文字有提取密碼;