如何在Exchange 2013中禁用對ECP的外部訪問

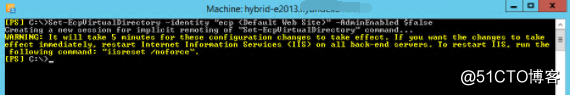

幸運的是,微軟給我們提供了一個限制訪問ECP的方案,而不必關閉對OWA的訪問。我們可以通過簡單地遵循Technet的文檔並嘗試下面的命令來做到這一點:

Set-EcpVirtualDirectory -identity“ecp <默認網站>”-AdminEnabled $ false

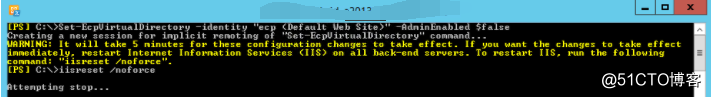

從上面的截圖可以看出,如果我們希望立即生效,我們可以執行“iisreset / noforce”命令。

iisreset / noforce

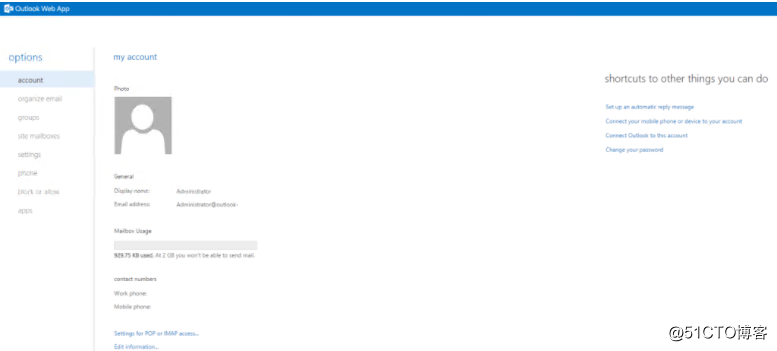

解決方案實施後,每次嘗試到達ECP頁面都將以“404頁面未找到”錯誤結束,或者將請求重定向到管理員帳戶詳細信息的OWA選項(請參見下面的屏幕)。

但是,這個解決方案有一個缺點。盡管通過實現這個功能,我們成功地限制了從Internet區域訪問ECP,但是我們卻無法從內部網絡訪問ECP。在這種情況下,Microsoft建議我們在內部網絡安裝一個CAS服務器僅用於內部ECP訪問。但在我自己和專業的IT同事的意見中,更好的辦法是在面向互聯網的CAS上安裝第二個帶有ECP和OWA虛擬目錄的網站。這是一個更簡單,更快捷的解決方案。

要應用該解決方案,我們需要為安裝CAS 的服務器分配第二個IP地址(通常都是一個IP地址)。通過在CAS服務器中安裝的第二個網絡適配器上配置新的IP地址,或者在現有網絡接口上分配第二個IP地址,可以輕松完成此任務。

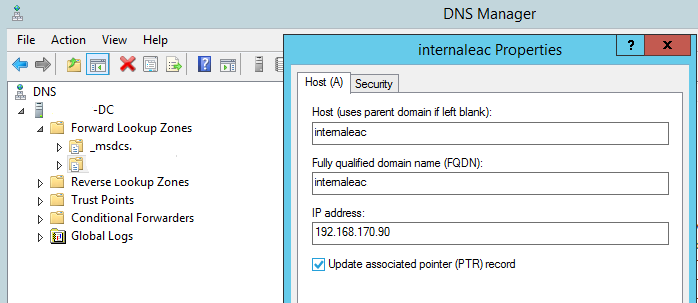

將IP地址分配到CAS之後,我們需要在DNS服務器上的DNS區域中創建適當的記錄。這個記錄中的名字將被用來聯系自定義的ECP虛擬目錄。更重要的是,這個記錄還需要指出早一步配置的IP地址:

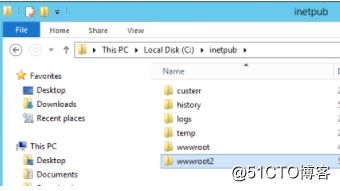

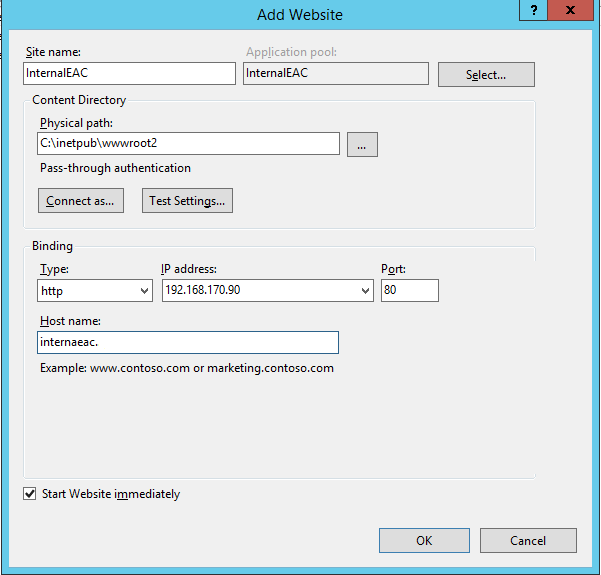

在下一步中,我們為 C:\ Inetpub文件夾下的第二個網站創建一個文件夾,例如wwwroot2。

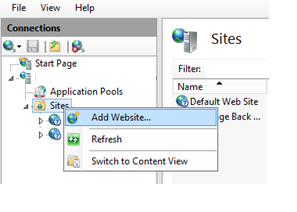

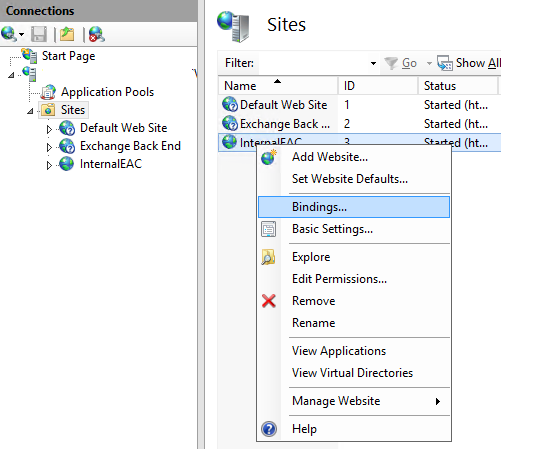

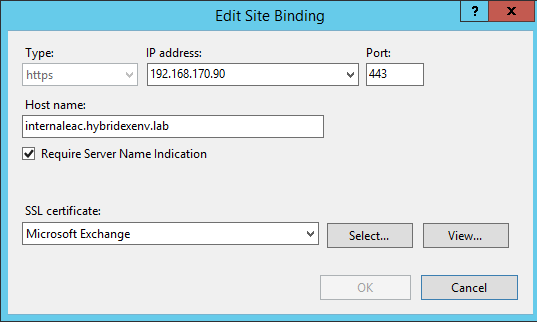

當創建文件夾時,我們必須打開Internet信息服務(IIS)管理器並建立第二個網站,例如“InternalEAC”,指向創建的文件夾C:\ inetpub \ wwwroot2並綁定到TCP / 80(HTTP) TCP / 443(HTTPS)端口。下面的屏幕展示了漫遊過程。

首先,我們必須記住將新網站與新的IP地址綁定:

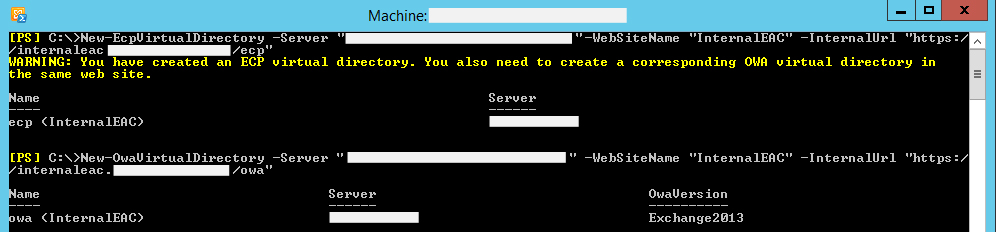

在下面的步驟中,我們需要在新創建的第二個網站下為ECP和OWA建立虛擬目錄。我們將通過執行以下命令來解決這個問題:

New-EcpVirtualDirectory -Server“<ServerIdParameter>” - WebSiteName“InternalEAC”-InternalUrl“<internal url>”

New-OwaVirtualDirectory -Server“<ServerIdParameter>” - WebSiteName“InternalEAC”-InternalUrl“<internal url>”

在此之後,我們使用前面提到的Microsoft解決方案禁用對EAC的訪問。要做到這一點,我們只需運行以下命令:

Set-EcpVirtualDirectory -identity“ecp <默認網站>”-AdminEnabled $ false

iisreset / noforce

最後,只有兩個最後的步驟去。它限制訪問綁定到我們自定義網站的IP地址,例如內部用戶或管理員管理站。這將阻止從周邊網絡或互聯網區域等不受歡迎的區域訪問我們的新網站。

最後一步是為自定義ECP網站分配用於SSL目的的適當證書。它可以是第三方證書(例如已經分配給默認網站的現有通配符證書),內部CA的證書或自簽名證書。在創建新證書的情況下,我們必須記住將證書中的名稱與ECP URL中使用的名稱進行匹配。

如何在Exchange 2013中禁用對ECP的外部訪問