(FortiGate)飛塔防火墻使用LDAP和FSSO代理進行單點登錄

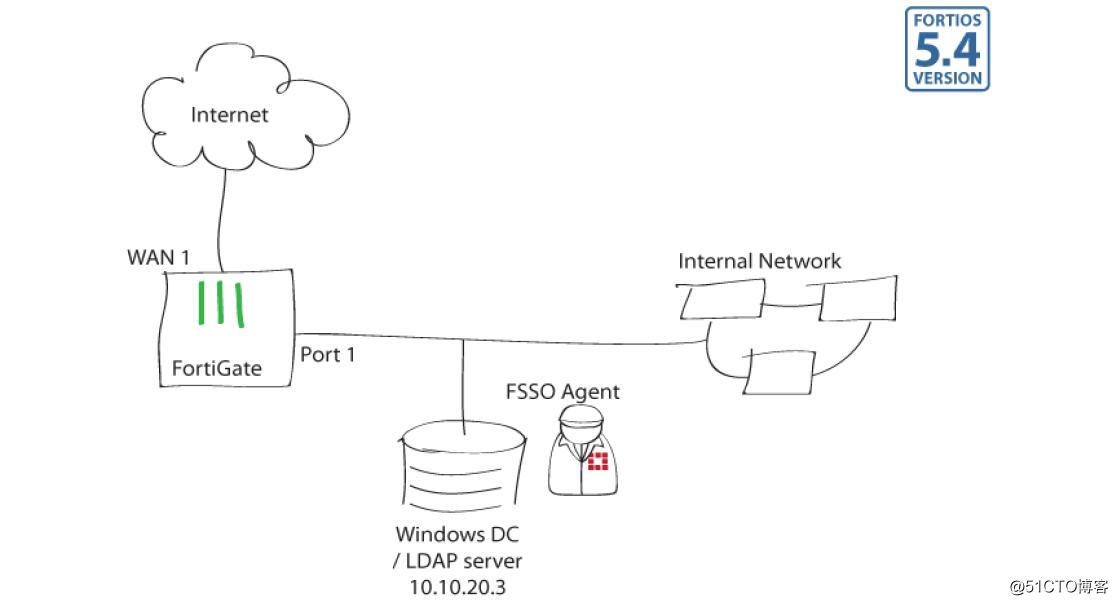

案例中使用FSSO和Windows DC LDAP服務器的認證進行用戶身份的校驗來控制網絡訪問的權限。

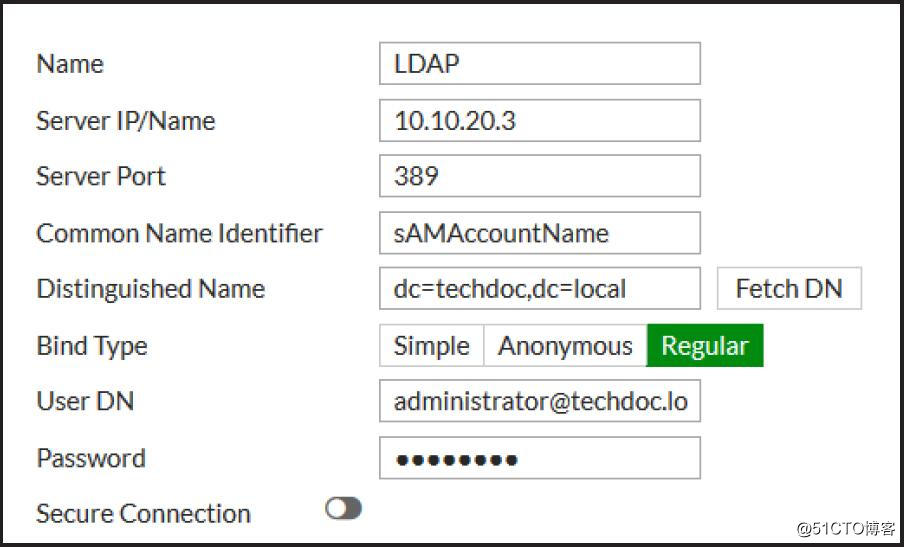

1. 在FortiGate防火墻上配置Windows DC LDAP服務器

找到User & Device > LDAP Servers配置具體的LDAP內容

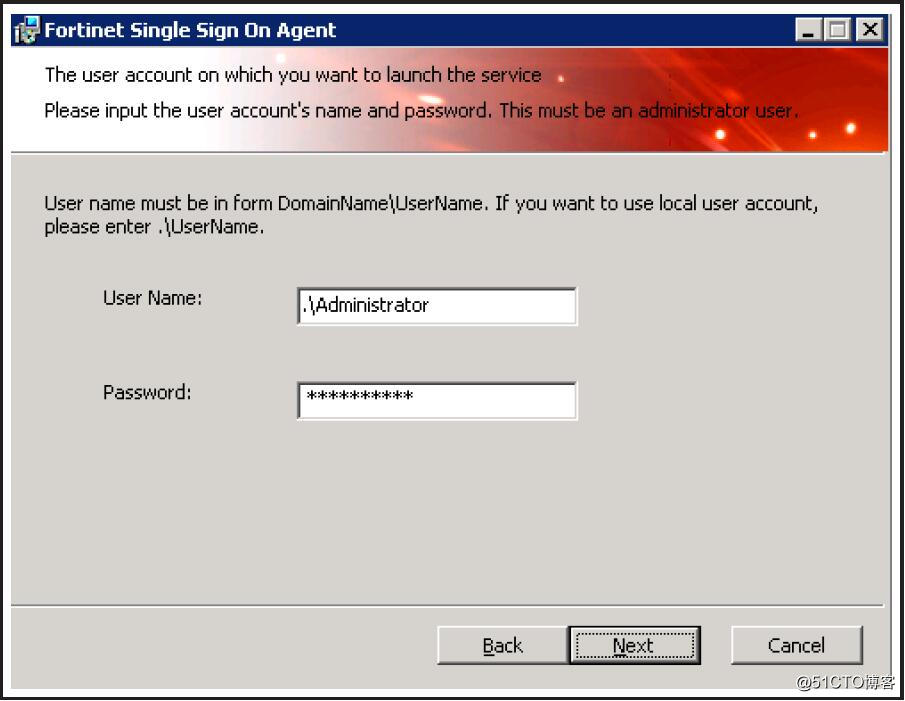

2. 在Windows DC服務器上安裝FSSO的代理軟件

按照軟件安裝的向導一步步操作安裝

輸入Windows AD管理員administrator的密碼

選擇Advanced

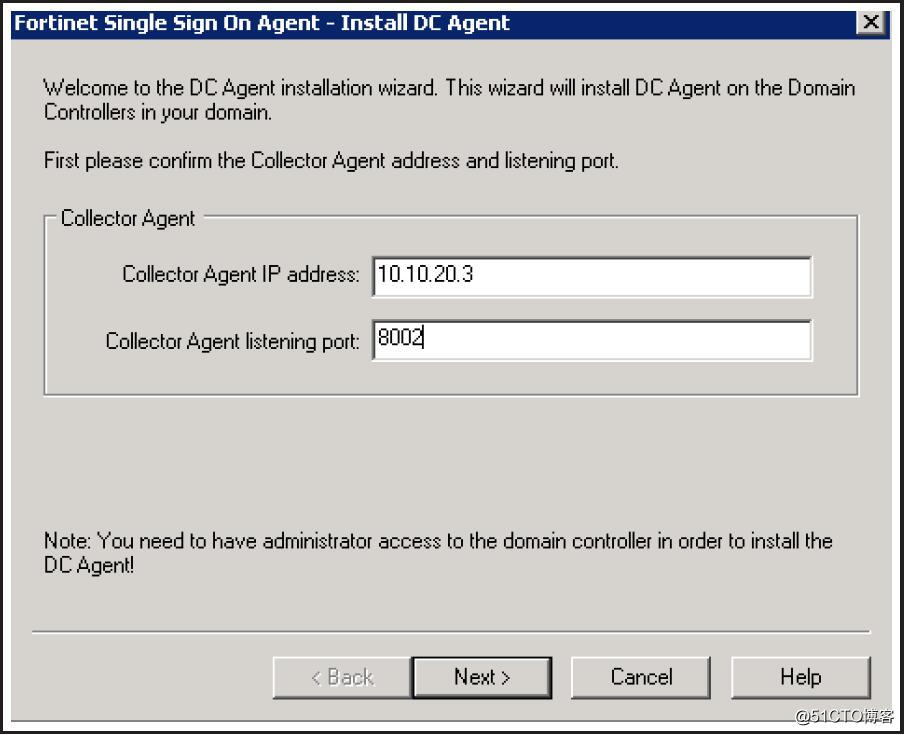

在Collector Agent IP address的地方填寫Windows AD server對應的IP地址,端口號8002

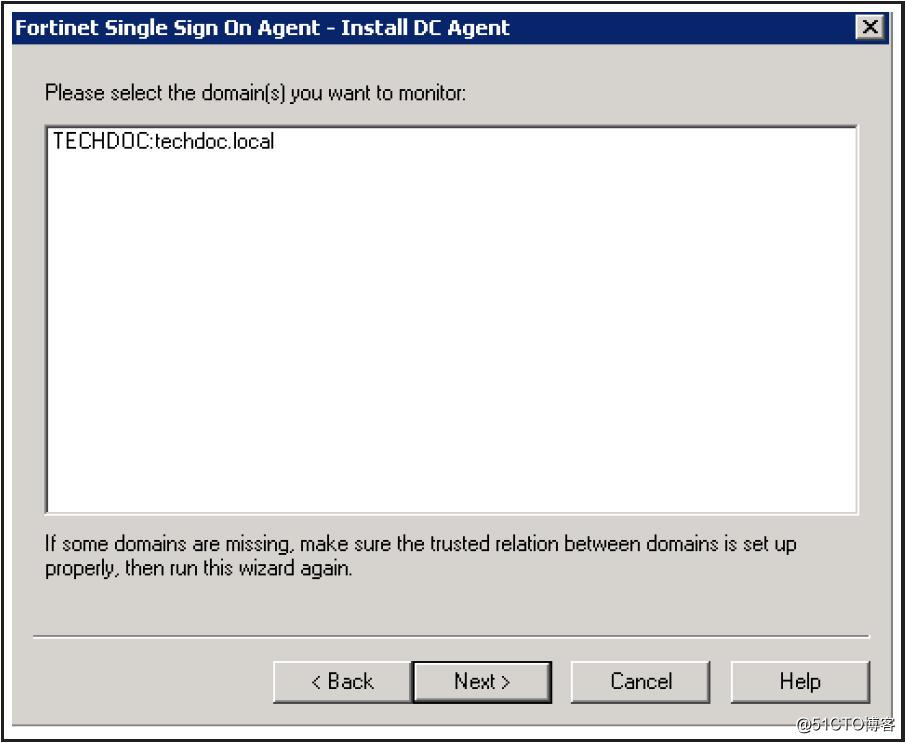

選擇需要做監控的域名

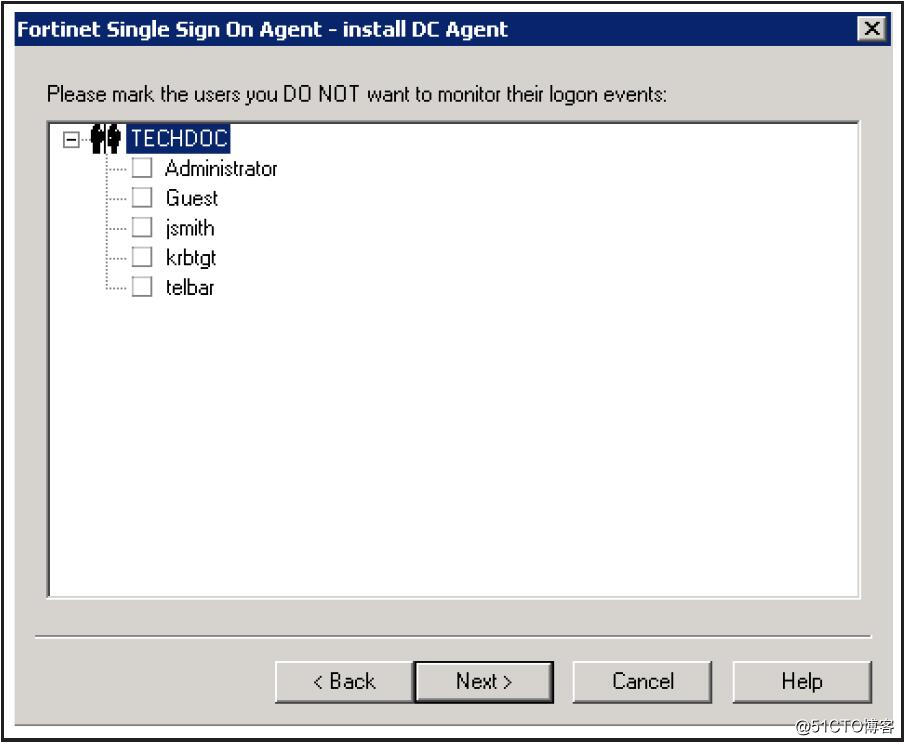

選擇哪些你不需要做監控的用戶名

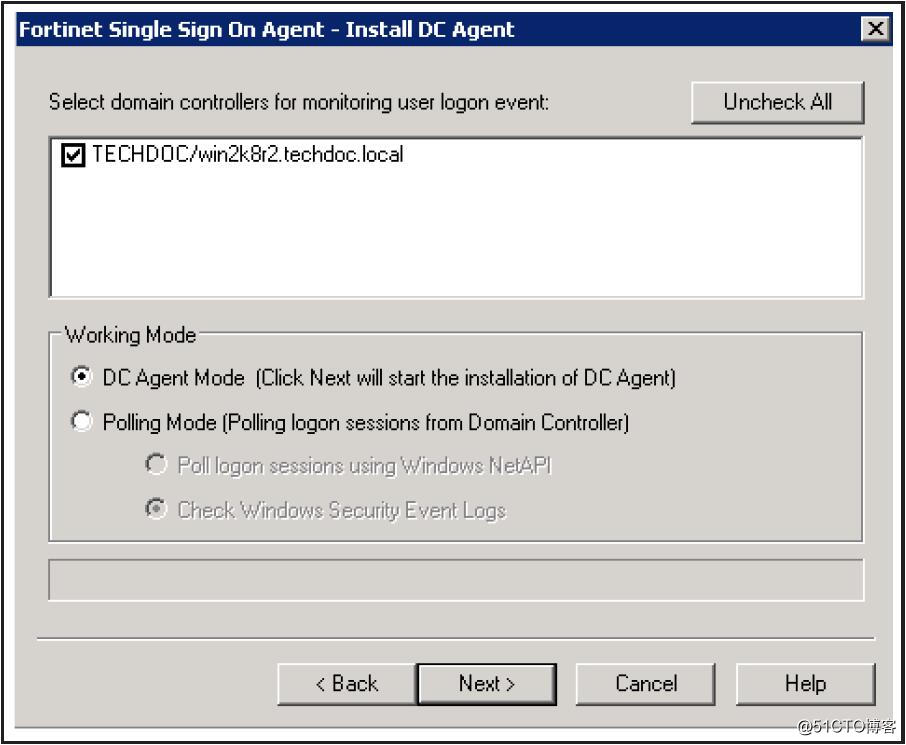

在Working Mode的選項處選擇DC Agent Mode.

重啟域控制器

重啟後,代理軟件就可以開始正常運行

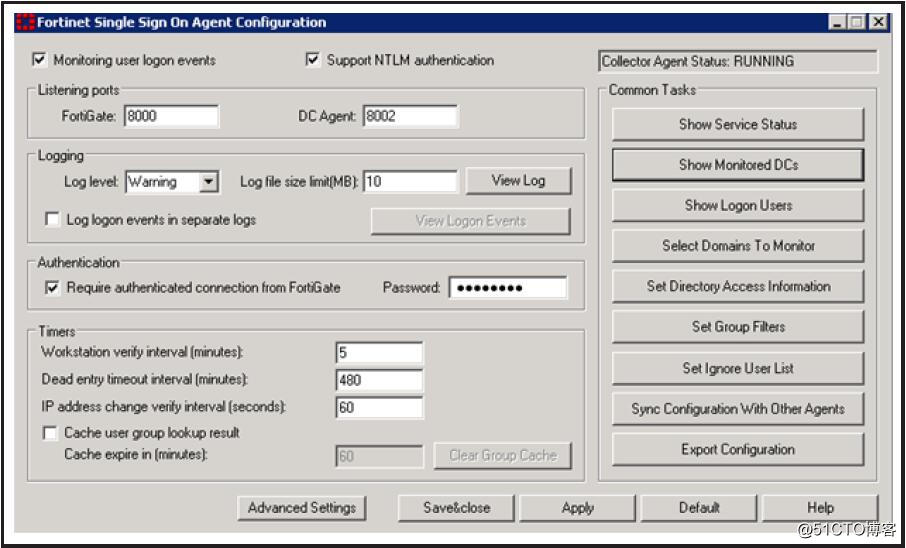

勾選Require authenticated connection from FortiGate的選項並輸入和防火墻聯動的密碼

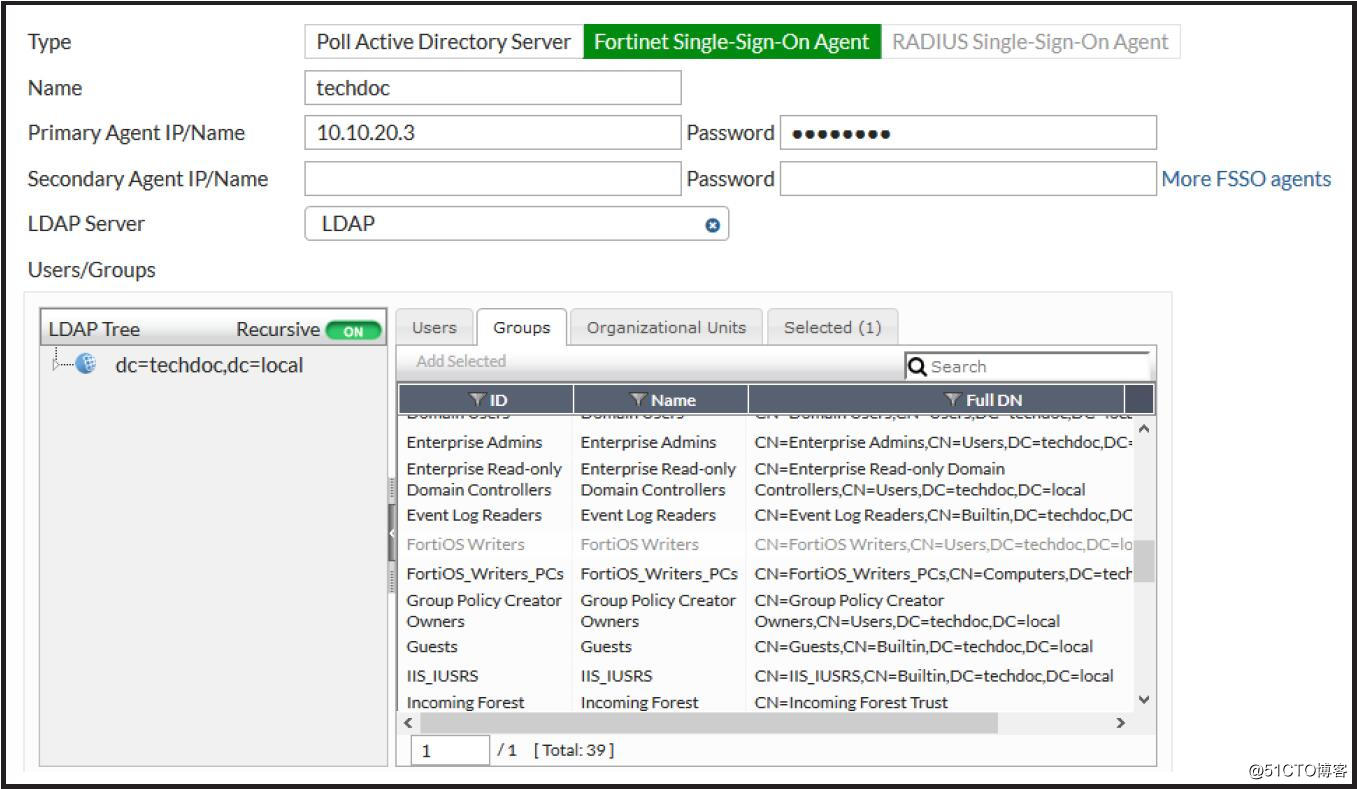

3. 在FortiGate防火墻上配置Single Sign-On

找到User & Device > Single Sign-On然後創建一個新的SSO server

在Groups的選項中, 選擇相應需要監控的用戶,下圖中選擇了"FortiOS Writers"這個組

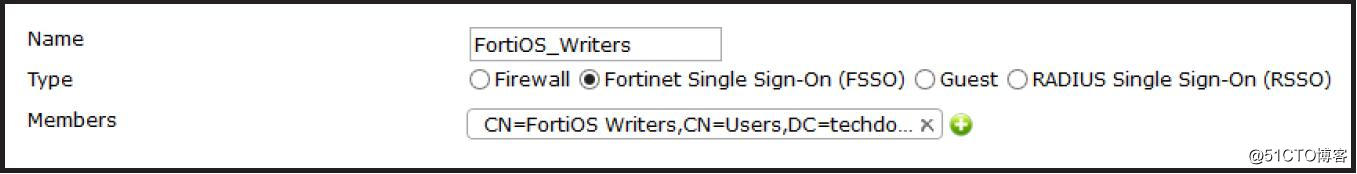

4. 在FortiGate防火墻中增加一個用戶組

找到User & Device > User Groups創建一個新的FSSO用戶組

在Members的選項中選擇"FortiOS Writers" 這個組

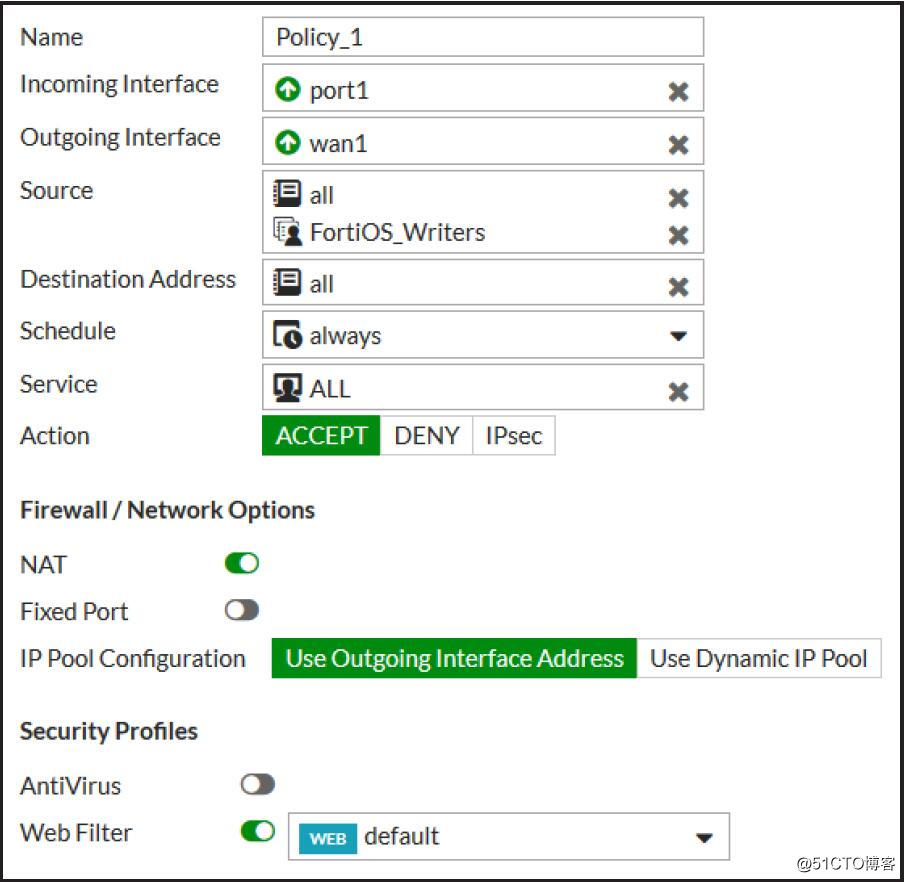

5. 在FortiGate防火墻中添加相應的策略

找到Policy & Objects > IPv4 Policy 創建一條新的策略,允許"FortiOS_Writers"在安全的認證情況下瀏覽網頁

默認的網頁安全過濾Profile將被調用

9. 結果

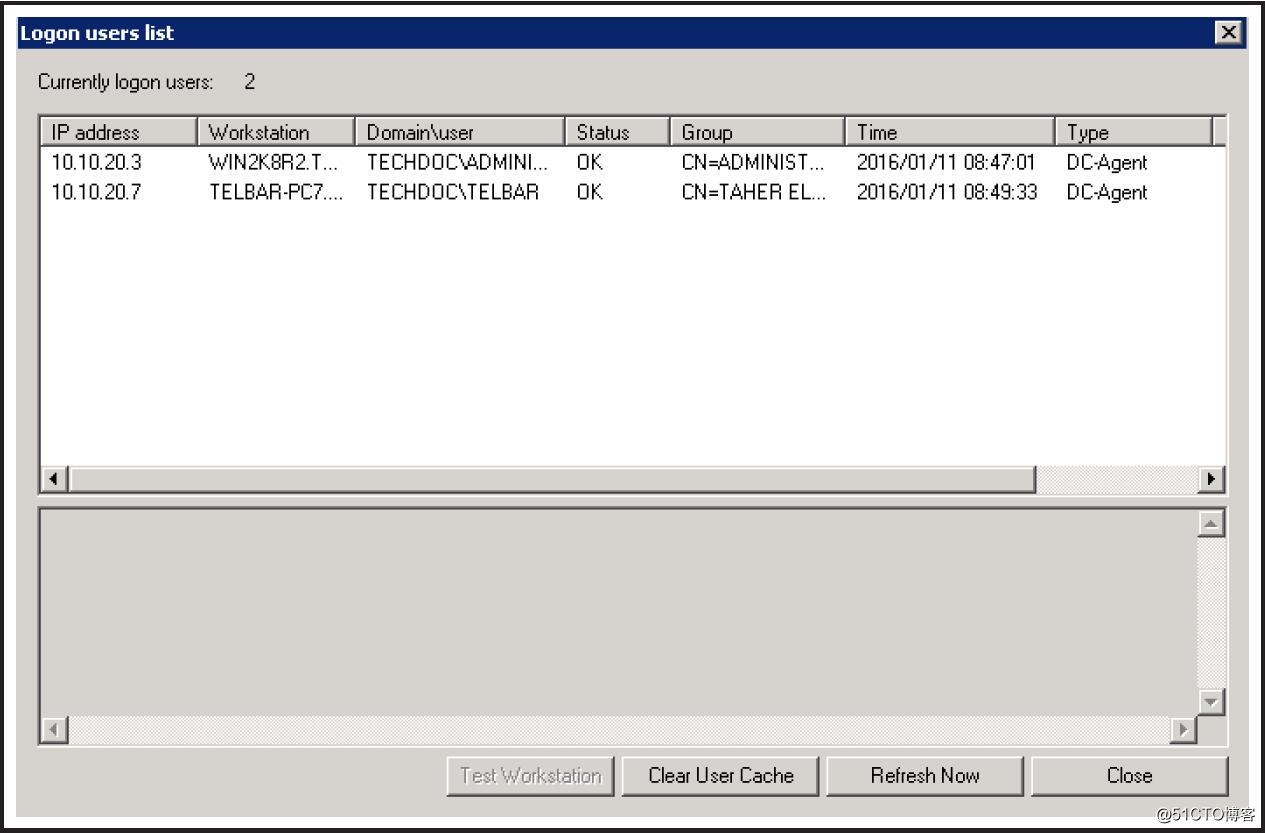

在FSSO的代理軟件上,我們可以看到通過SSO認證上來的相應用戶

登錄防火墻,通過CLI命令行輸入以下命令,查看用戶FSSO的認證情況

diagnose debug authd fsso list

----FSSO logons----

IP: 10.10.20.3 User: ADMINISTRATOR Groups: CN=FORTIOS

WRITERS,CN=USERS,DC=TECHDOC,DC=LOCAL Workstation:

WIN2K8R2.TECHDOC.LOCAL MemberOf: FortiOS_Writers

IP: 10.10.20.7 User: TELBAR Groups: CN=FORTIOS

WRITERS,CN=USERS,DC=TECHDOC,DC=LOCAL Workstation:

TELBAR-PC7.TECHDOC.LOCAL MemberOf: FortiOS_Writers

Total number of logons listed: 2, filtered: 0

----end of FSSO logons----

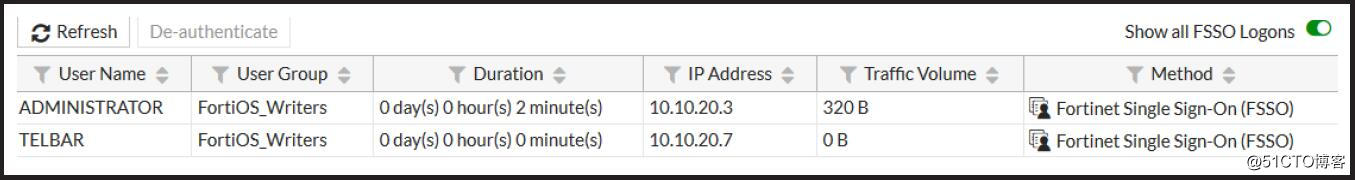

也可以在防火墻的Web頁面上找到Monitor >Firewall User Monitor的選項來查看FSSO用戶認證信息

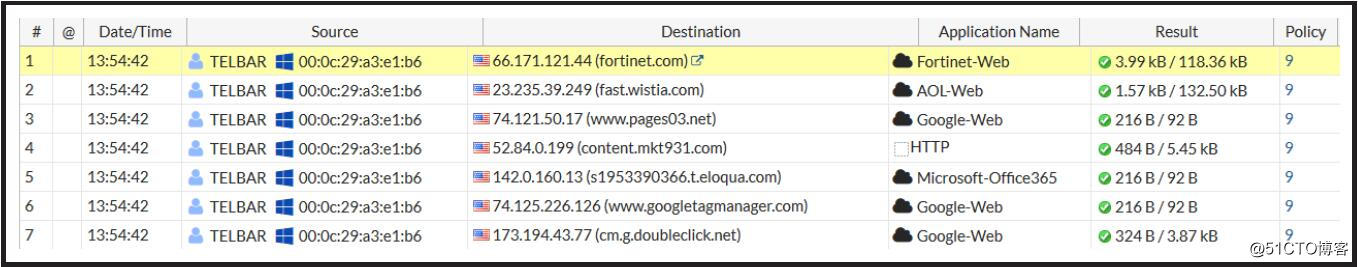

找到Log & Report > Forward Traffic的選項,可以查看到對應FSSO用戶瀏覽網頁的日誌記錄

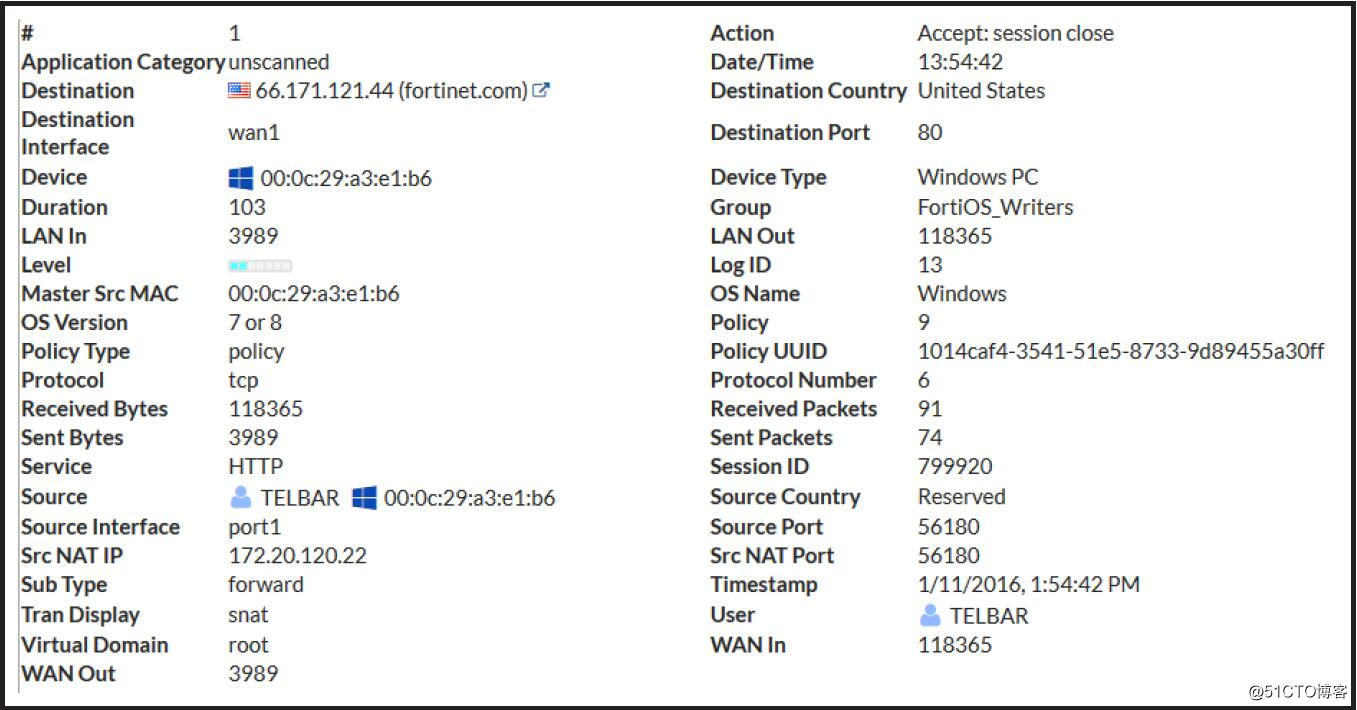

選擇某一條日誌雙擊可以看到具體的日誌內容

(FortiGate)飛塔防火墻使用LDAP和FSSO代理進行單點登錄