數字簽名到底是什麽鬼?

(發送端)信件+數字簽名----->(接收端)數字簽名,發送方的公鑰解密,得到摘要,對比信件生成的摘要。 信件-->hash-->摘要-->發送方私鑰加密-->數字簽名(傳遞摘要的) "證書中心"CA為公鑰做認證。證書中心用自己的私鑰,發送者的公鑰,相關信息一起加密,生成"數字證書"。"數字證書"是為了獲取真實的發送方公鑰。 信件+數字簽名+數字證書(發送)--->CA的公鑰解開數字證書,拿到真實的公鑰,真實的公鑰解密數字簽名,得到摘要,對比信件生成的摘要

數字簽名除了應用在火熱的區塊鏈技術中之外,HTTPS中也有使用,數字簽名類似於紙質合同,合同上必須有簽名才認為是一份有效的合同,否則它就是沒有法律效力的,因為別人可以對內容進行篡改。

數字簽名用於證實數據內容的完整性(integrity)和來源(或不可抵賴,non-repudiation)。 一個典型的場景:張三給李四發一個文件,李四怎麽知道他接收的文件是張三發的原始文件? 張三可以這樣做,先對文件進行摘要處理(又稱Hash,常見的哈希算法有MD5、SHA等)得到一串摘要信息,然後用自己的私鑰將摘要信息加密同文件發給李四,李四收到加密串和文件後,再用張三的公鑰來解密加密串,得到原始文件的摘要信息,與此同時,對接收到的文件進行摘要處理,然後兩個摘要信息進行對比,如果自己算出的摘要信息與收到的摘要信息一致,說明文件是張三發過來的原始文件,沒有被篡改。否則,就是被改過的。

如果沒明白我說的這段話,那麽你可以看看下面這篇圖文,對數字簽名的解釋淺顯易懂,就算你不是學計算機的小白讀起來應該也沒什麽障礙,文章由阮一峰老師翻譯 原文:http://www.youdzone.com/signature.html 譯文:http://www.ruanyifeng.com/blog/2011/08/what_is_a_digital_signature.html

原文網址:http://www.youdzone.com/signature.html

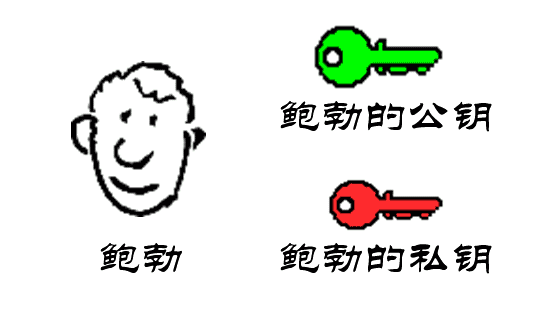

1.

鮑勃有兩把鑰匙,一把是公鑰,另一把是私鑰。

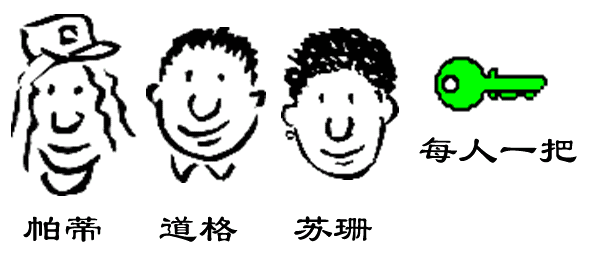

2.

鮑勃把公鑰送給他的朋友們----帕蒂、道格、蘇珊----每人一把。

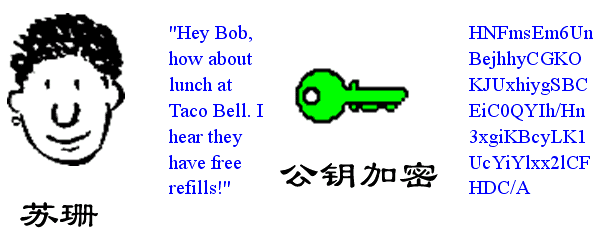

3.

蘇珊要給鮑勃寫一封保密的信。她寫完後用鮑勃的公鑰加密,就可以達到保密的效果。

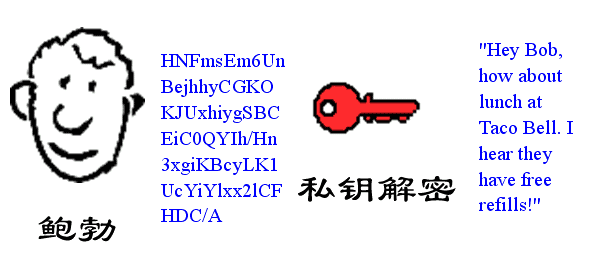

4.

鮑勃收信後,用私鑰解密,就看到了信件內容。這裏要強調的是,只要鮑勃的私鑰不泄露,這封信就是安全的,即使落在別人手裏,也無法解密。

5.

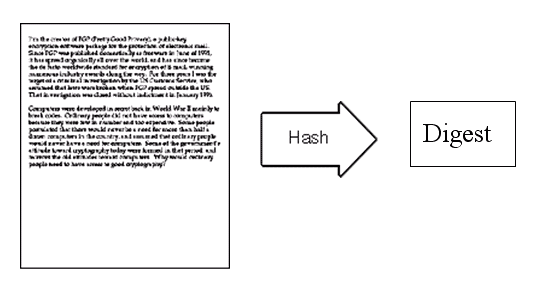

鮑勃給蘇珊回信,決定采用"數字簽名"。他寫完後先用Hash函數,生成信件的摘要(digest)。

6.

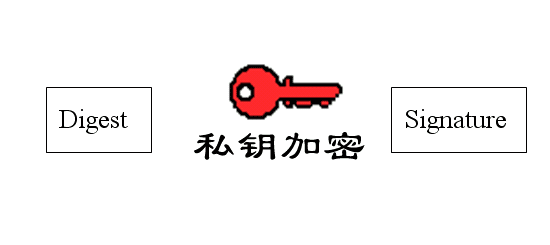

然後,鮑勃使用私鑰,對這個摘要加密,生成"數字簽名"(signature)。

7.

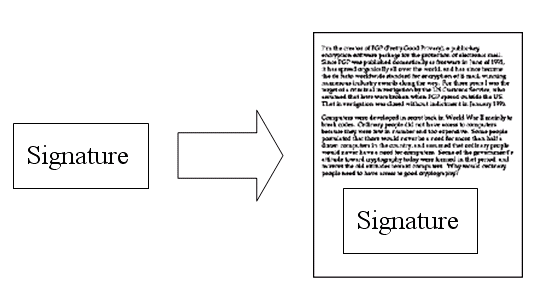

鮑勃將這個簽名,附在信件下面,一起發給蘇珊。

8.

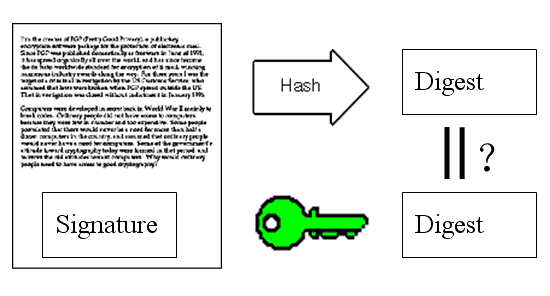

蘇珊收信後,取下數字簽名,用鮑勃的公鑰解密,得到信件的摘要。由此證明,這封信確實是鮑勃發出的。

9.

蘇珊再對信件本身使用Hash函數,將得到的結果,與上一步得到的摘要進行對比。如果兩者一致,就證明這封信未被修改過。

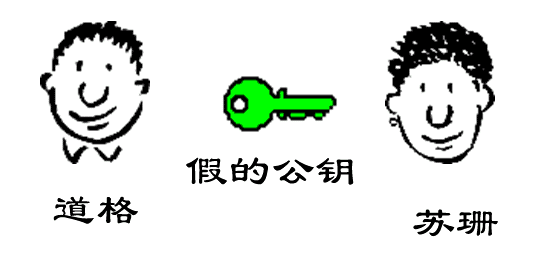

10.

復雜的情況出現了。道格想欺騙蘇珊,他偷偷使用了蘇珊的電腦,用自己的公鑰換走了鮑勃的公鑰。此時,蘇珊實際擁有的是道格的公鑰,但是還以為這是鮑勃的公鑰。因此,道格就可以冒充鮑勃,用自己的私鑰做成"數字簽名",寫信給蘇珊,讓蘇珊用假的鮑勃公鑰進行解密。

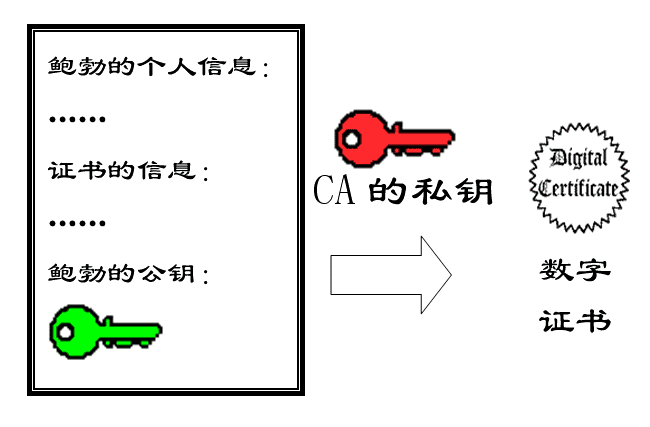

11.

後來,蘇珊感覺不對勁,發現自己無法確定公鑰是否真的屬於鮑勃。她想到了一個辦法,要求鮑勃去找"證書中心"(certificate authority,簡稱CA),為公鑰做認證。證書中心用自己的私鑰,對鮑勃的公鑰和一些相關信息一起加密,生成"數字證書"(Digital Certificate)。

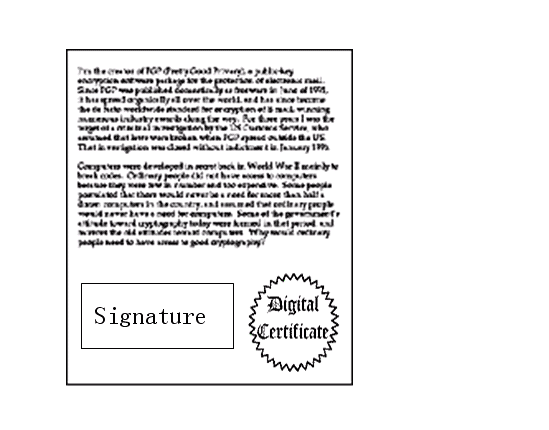

12.

鮑勃拿到數字證書以後,就可以放心了。以後再給蘇珊寫信,只要在簽名的同時,再附上數字證書就行了。

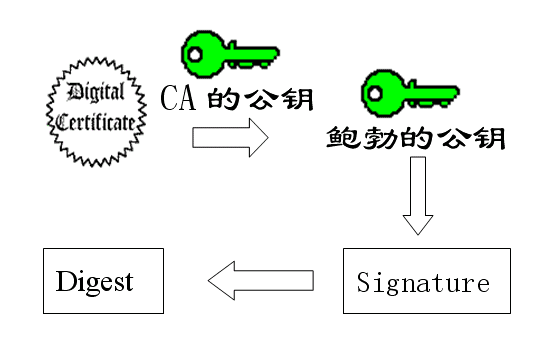

13.

蘇珊收信後,用CA的公鑰解開數字證書,就可以拿到鮑勃真實的公鑰了,然後就能證明"數字簽名"是否真的是鮑勃簽的。

14.

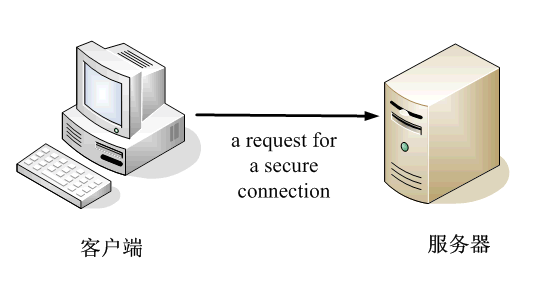

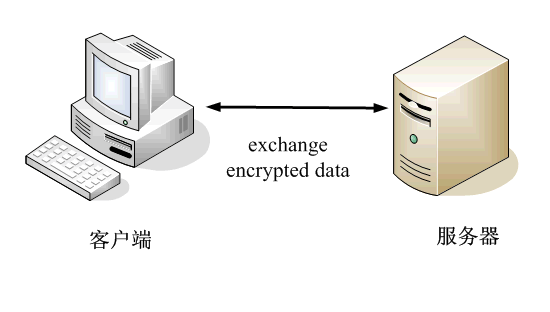

下面,我們看一個應用"數字證書"的實例:https協議。這個協議主要用於網頁加密。

15.

首先,客戶端向服務器發出加密請求。

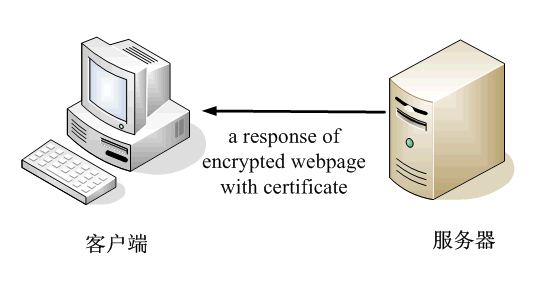

16.

服務器用自己的私鑰加密網頁以後,連同本身的數字證書,一起發送給客戶端。

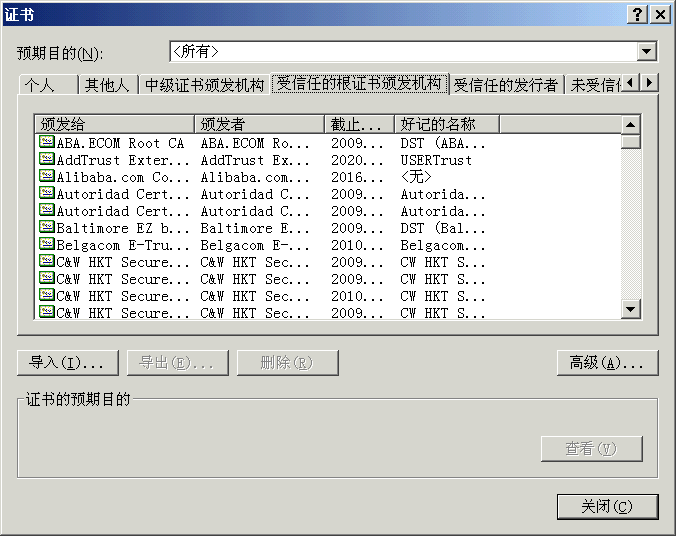

17.

客戶端(瀏覽器)的"證書管理器",有"受信任的根證書頒發機構"列表。客戶端會根據這張列表,查看解開數字證書的公鑰是否在列表之內。

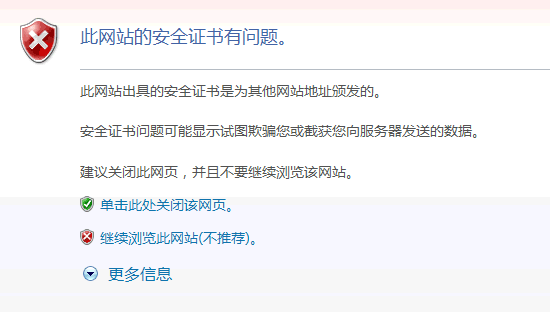

18.

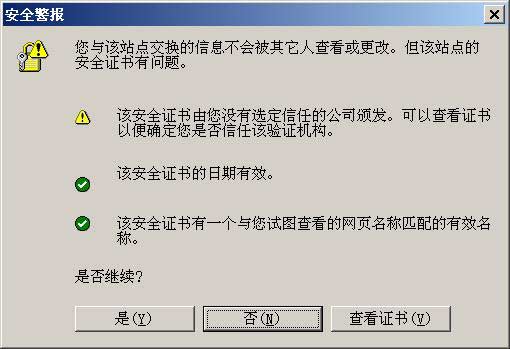

如果數字證書記載的網址,與你正在瀏覽的網址不一致,就說明這張證書可能被冒用,瀏覽器會發出警告。

19.

如果這張數字證書不是由受信任的機構頒發的,瀏覽器會發出另一種警告。

20.

如果數字證書是可靠的,客戶端就可以使用證書中的服務器公鑰,對信息進行加密,然後與服務器交換加密信息。

數字簽名到底是什麽鬼?