逆向分析反調試程序

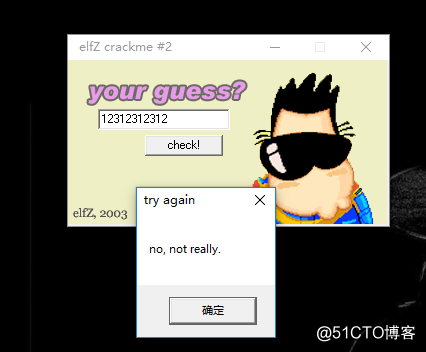

2.打密碼 密碼錯誤

3.用 OD 調試

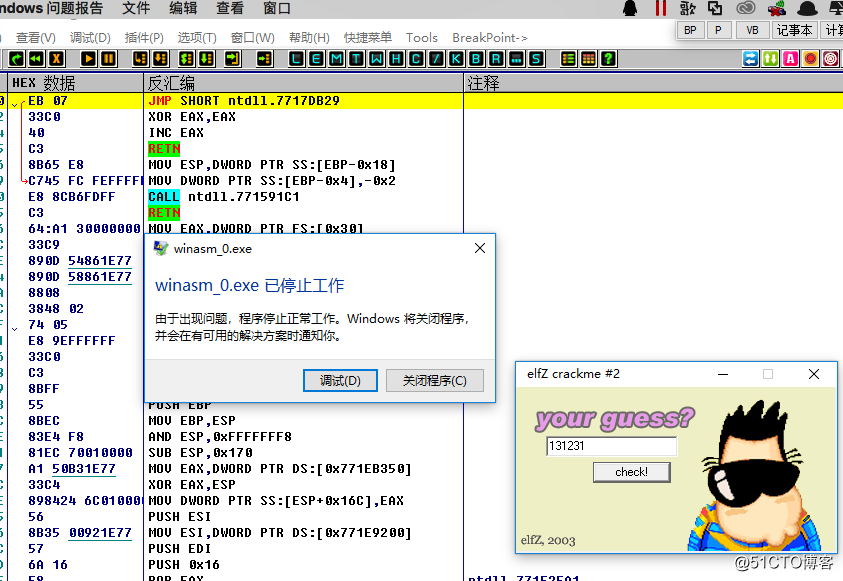

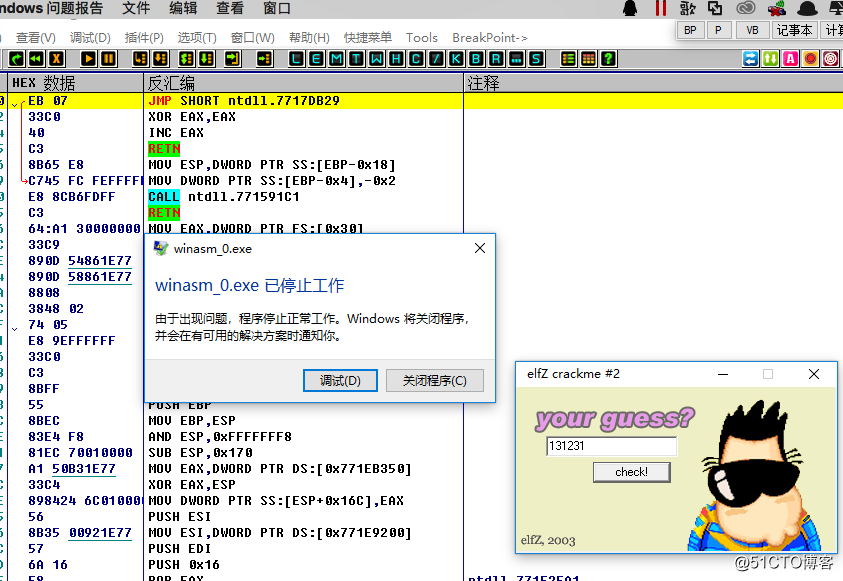

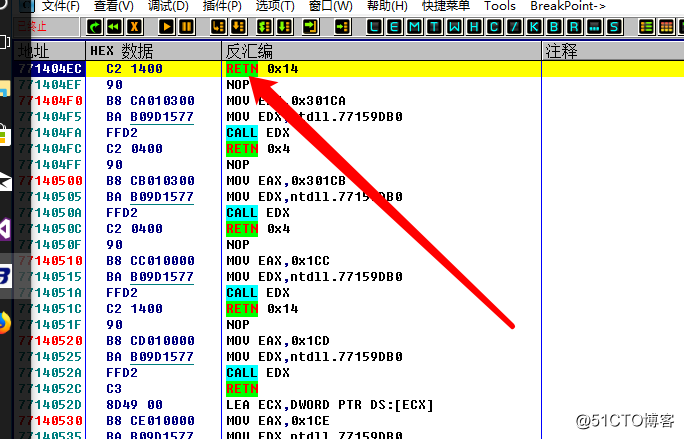

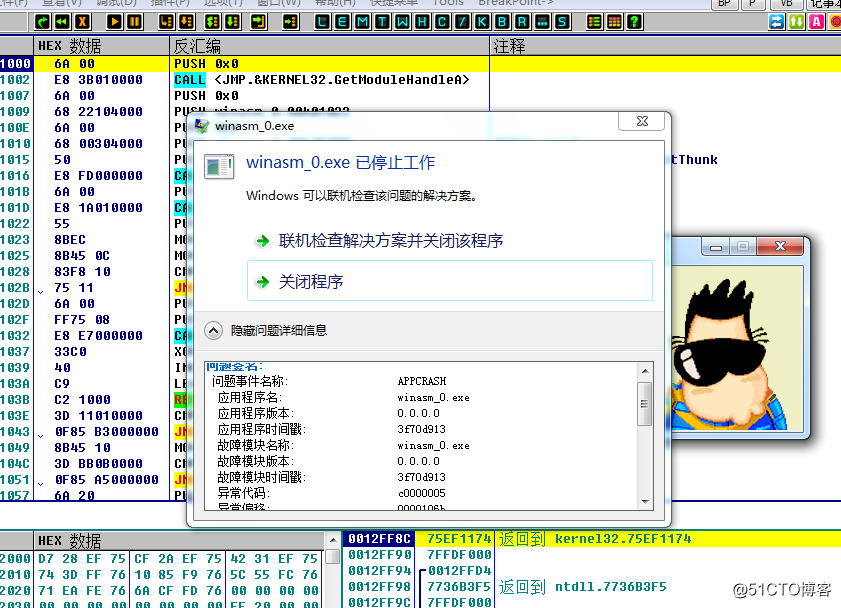

發現報異常 說明做了反調試(OD不要用插件不然他會反反調試看不到)

4.(這裏要用到 win7了 因為 win10 報異常不知道在哪裏)

win10效果

win7效果可以看出異常地址在哪裏

5.知道異常地址在哪了用ida靜態分析(ida就好辦多了這裏直接用mac版7.0)

一看就知道是匯編寫的

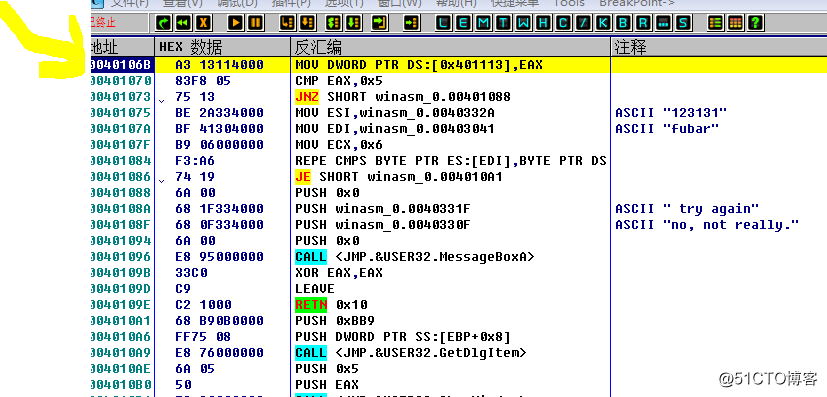

6.開始分析

進回調函數

一下就就看到異常地址

往下面找一看就有個異常處理函數(怎麽知道的寫過調試器的一看就知道是個UEH 不知道就查下SetUnhandledExceptionFilter)

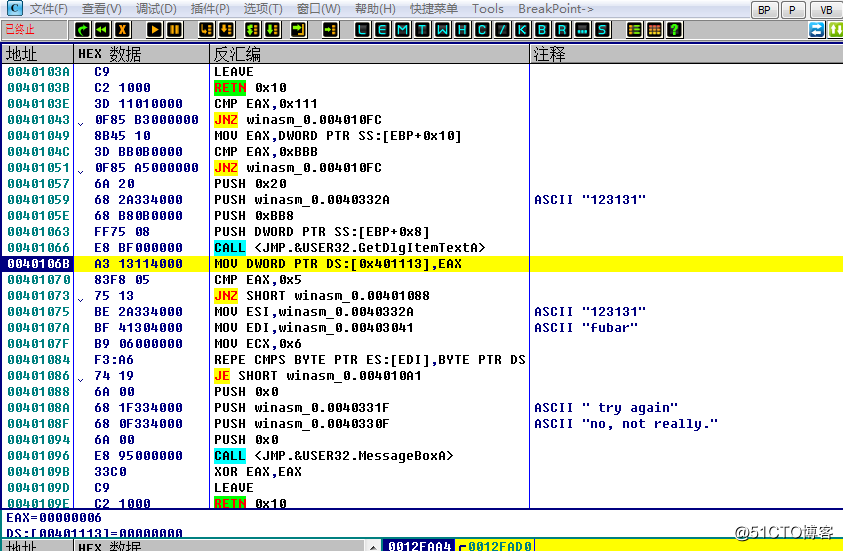

7.進入異常處理函數

進來有點懵 (還好ida強大)

8.按快捷鍵c把當前數據轉成匯編代碼(光標放在函數名上)點yes

9.按p轉成函數形勢

改下名字

開始分析這個處理函數

逆向分析反調試程序

相關推薦

逆向分析反調試程序

逆向1.先運行下正常2.打密碼 密碼錯誤3.用 OD 調試 發現報異常 說明做了反調試(OD不要用插件不然他會反反調試看不到)4.(這裏要用到 win7了 因為 win10 報異常不知道在哪裏)win10效果 win7效果可以看出異常地址在哪裏5.知道異常地址在哪了用ida靜態分析(ida就好辦多了這裏

逆向分析mfc程序

逆向1.查看版本2.運行程序看看目的是點亮確定按扭 思路很多(直改exe文件 字符串搜索等)這裏用api下斷分析可以看出是vc2013 那就下點擊斷點 思路找特征碼(與版本相關)2013 按扭事件 特征碼 VS2013 Debug 靜態編譯 CALL DWORD PTR SS:[EBP-0x8] VS2013

使用xdebug調試程序後程序很慢的原因

資源 .dll ren 調用 out wamp var 完整 file 有一個原因就是開啟調試的會話沒有正確的關閉,即PhpStorm這邊關閉了而沒有通知服務端xdebug關閉,導致服務器資源被耗盡,這時只有重啟服務端的服務才可以。 所以必須保證每一個調試會話被正確關閉。可

Android逆向分析初體驗

目錄 搜索 比較 .com -1 動態調試 總結 為我 修改 一、 準備知識 1. 懂Java Android開發。 2. 懂NDK ,C 語言 Android 動態鏈接庫.SO開發。 3.

逆向分析學習指南

代碼 學習 release sdn log 調試器 ase art csdn 1、逆向問題記錄 2、調試器相關筆記 3、逆向分析核心代碼定位 逆向分析學習指南

反調試(一)

put nbsp api ring 位置 fsd font length ctx 反調試 IsDebuggerPresent() __readgsqword(0x60)得到指向PEB64的指針,pPeb->BeingDebugged .__readfsdword(0

GDB調試——啟動調試程序

lin out get 註意 mod des 線程 需要 xxxxx 一、啟動 >>gdb啟動 gdb 調試之前加載調試符號,即編譯時候加 –g選項,如 gcc file.c –g –o target 啟用gdb的方法種有3種,一種是啟動

WIN10 X64下通過TLS實現反調試

con 清除 eas 這一 修飾 image 信息 如果能 所有 目錄(?)[-] TLS技術簡介 1 TLS回調函數 2 TLS的數據結構 具體實現及原理 1 VS2015 X64 release下的demo 2 回調函數的具體實現 21 使用IsDebugger

一些調試程序的小技巧

con 小技巧 debug console lin trace 手動 bug 不能 可以使用輸出來調試程序,監測程序變量的變化,但是不能使用Console.WriteLine,可以使用Debug.WriteLine //System.Diagnostics.Trace 高於

用GDB調試程序

回車 with this pid 你會 基本上 堆棧 開關 ted 用GDB調試程序 GDB概述———— GDB是GNU開源組織發布的一個強大的UNIX下的程序調試工具。或許,各位比較喜歡那種圖形界面方式的,像VC、BCB等IDE的調試,但如果你是在UNIX平臺下做軟件,你

《逆向分析實戰》數據的存儲及表示形式

函數 最簡 先來 職位 ascii碼表 封裝 process 社區 音頻 本文摘自人民郵電出版社異步社區《逆向分析實戰》一書,點擊查看http://www.epubit.com.cn/book/details/4918關註微信公眾號【異步社區】每周送書 學習過計算機的讀者都

vue 調試程序的安裝(谷歌瀏覽器chrome的vuejs devtools 插件的安裝)

lan 生產 spa ima rom vue 調試 無法 pan 1.首先在GitHub上下載vue的調試程序插件 vue-devtools 地址:在github上下載壓縮包並解壓到本地,github下載地址:https://github.com/vuejs/vue-de

合金彈頭 逆向分析與外掛制作報告【內聯HOOK】

scm 代碼塊 opc 進行 void HR creat 其它 遊戲數據 一、工具及遊戲介紹 使用工具:Ollydbg,PEID,Cheat Engine 實現功能:玩家無敵 目標:找到全局數據,或關鍵代碼塊。 遊戲版本:合金彈頭1-5代珍藏版

netStat逆向分析

感覺 能力 就是 本地 沒有 都在 cat 解析 with netStat和Fport的功能差不多,據說xp上比fport少某些功能,但是我的xp可能比較特殊,fport的功能netStat上的都有,一頭霧水地抓起WIn7的netStat就開始分析。 目標是五

一文了解安卓APP逆向分析與保護機制

dex 也不會 時也 也有 包含 啟動 RM 操作 混亂 “知物由學”是網易雲易盾打造的一個品牌欄目,詞語出自漢·王充《論衡·實知》。人,能力有高下之分,學習才知道事物的道理,而後才有智慧,不去求問就不會知道。“知物由學”希望通過一篇篇技術幹貨、趨勢解讀、人物思考和沈澱給你

逆向分析用戶層異常分發源碼

win #define DISPOSITION_DISMISS 0 #define DISPOSITION_CONTINUE_SEARCH 1 #define DISPOSITION_NESTED_EXCEPTION 2 #define DISPOSITION_COLLI

逆向分析windows用戶層異常分發源碼

win #define DISPOSITION_DISMISS 0 #define DISPOSITION_CONTINUE_SEARCH 1 #define DISPOSITION_NESTED_EXCEPTION 2 #define DISPOSITION_COLLI

逆向分析c++ (string)

c++在c++中string是一個類 現在用od分析它分析結果 為它是一個結構體 #include<iostream> //#include<afx.h> using namespace std; struct MyStruct { MyStruct* pself;

1.逆向分析之殼內找註冊碼

逆向先看看特點有:估計註冊碼是通過不同電腦與用戶名自動生成的 註意關鍵字符串 這裏就從字符串下手 查殼 (有殼)載入od斷下來了由於有殼所以先f9運行運行起來了就不管你怎麽加密 最後都要解密加載定位到 代碼段 (ctrl+g) 輸入0x401000搜索字符串(一般用智能搜索)搜索 未購買(怎麽就搜那個

逆向分析c++ vector向量

vector測試源碼 #include<stdio.h> #include<stdlib.h> #include <iostream> #include <vector> #include <list> #include <map> us