telnet命令

詳細資料 telnet命令使用方法詳解-telnet命令怎麽用-win7沒有telent怎麽辦

2017年07月26日 15:37:36 閱讀數:1010 什麽是Telnet?對於Telnet的認識,不同的人持有不同的觀點,可以把Telnet當成一種通信協議,但是對於入侵者而言,Telnet只是一種遠程登錄的工具。一旦入侵者與遠程主機建立了Telnet連接,入侵者便可以使用目標主機上的軟、硬件資源,而入侵者的本地機只相當於一個只有鍵盤和顯示器的終端而已。

為什麽需要telnet?

telnet就是查看某個端口是否可訪問。我們在搞開發的時候,經常要用的端口就是 8080。那麽你可以啟動服務器,用telnet 去查看這個端口是否可用。

Telnet協議是TCP/IP協議家族中的一員,是Internet遠程登陸服務的標準協議和主要方式。它為用戶提供了在本地計算機上完成遠程主機工作的能力。在終端使用者的電腦上使用telnet程序,用它連接到服務器。終端使用者可以在telnet程序中輸入命令,這些命令會在服務器上運行,就像直接在服務器的控制臺上輸入一樣。可以在本地就能控制服務器。要開始一個telnet會話,必須輸入用戶名和密碼來登錄服務器。Telnet是常用的遠程控制Web服務器的方法。

Windows XP怎麽執行telnet 命令?

1、點擊開始 → 運行 → 輸入CMD,回車。

2、在出來的DOS界面裏,輸入telnet測試端口命令: telnet IP 端口 或者 telnet 域名 端口,回車。

如果端口關閉或者無法連接,則顯示不能打開到主機的鏈接,鏈接失敗;端口打開的情況下,鏈接成功,則進入telnet頁面(全黑的),證明端口可用。

Telnet 客戶端命常用命令:

open : 使用 openhostname 可以建立到主機的 Telnet 連接。

close : 使用命令 close 命令可以關閉現有的 Telnet 連接。

display : 使用 display 命令可以查看 Telnet 客戶端的當前設置。

send : 使用 send 命令可以向 Telnet 服務器發送命令。支持以下命令:

ao : 放棄輸出命令。

ayt : “Are you there”命令。

esc : 發送當前的轉義字符。

ip : 中斷進程命令。

synch : 執行 Telnet 同步操作。

brk : 發送信號。

上表所列命令以外的其他命令都將以字符串的形式發送至 Telnet 服務器。例如,sendabcd 將發送字符串 abcd 至 Telnet 服務器,這樣,Telnet 會話窗口中將出現該字符串。

quit :使用 quit 命令可以退出 Telnet 客戶端。

telnet用於遠程登錄到網絡中的計算機,並以命令行的方式遠程管理計算機。需要註意的是,遠程機器必須啟動telnet服務器,否則無法打開telnet命令。

例如:在命令提示符中輸入“telnet 114.80.67.193”,按回車鍵,但是為了安全起見,要輸入“n”並按回車鍵,出現登錄提示符。輸入登錄名後,按回車鍵即可登錄到遠程機器。

使用telnet的open子命令遠程登錄遠程機器。命令格式:open hostname[port],hostname為ip地址,port默認為23。 在telnet提示符下輸入“open 114.80.67.193”,按回車鍵。再輸入“n”,根據提示輸入用戶名和密碼即可遠程機器上。

使用telnet的unset子命令關閉本地回顯功能。操作過程:先在命令提示符中輸入“telnet”,按回車鍵;然後輸入“setlocalecho”,按回車鍵,即可打開本地回顯功能;如要關閉回顯能力,只要在telnet命令提示符後輸入“unsetlocalecho”,按回車。

使用telnet的status子命令查看連接狀態。操作過程: 輸入“telnet”進入telnet命令,再輸入“status”,按回車,此時顯示當前已經登錄到IP為114.80.67.193的機器上。

為什麽在Vista/Win7 下不能夠使用telnet?Vista/Windows 7怎麽執行telnet 命令?

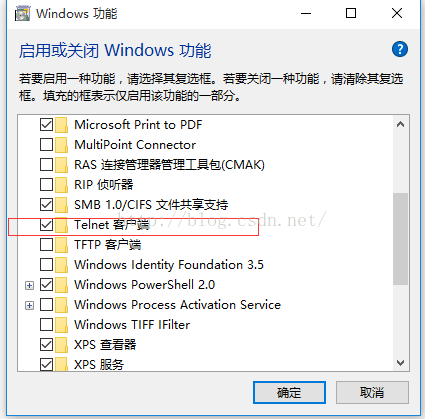

Windows 7提示:telnet不是內部或外部命令,怎麽辦?一般只有Windows 7才會出現這種情況,這裏主要說下Windows7怎麽解決。

在Win7不能夠使用的主要原因是由於win7默認情況下是沒有安裝telnet服務,所以我們需要安裝telnet服務。怎麽安裝呢?很簡單,只需要您簡單的做如下操作:

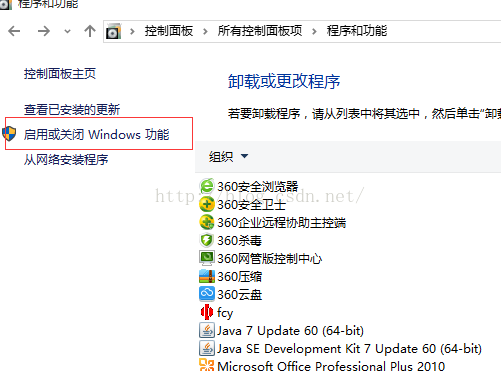

開始 → 控制面板 → 程序和功能 → 打開或關閉Windows功能,在這裏就可以看到“telnet服務器”和“telnet客服端”。

如果要訪問他人電腦的就安裝個客服端,如果要訪問自己電腦的就需要兩個都安裝了,因為自己電腦既是服務器又是客服端了。

關閉Windows防火墻:開始 → 控制面板 → Windows防火墻,在這裏就可以選擇是關閉還是開啟防火墻。

為了安全,開啟一部份端口的設置方法:

【開啟】---【控制面板】--【Windows防火墻】--【高級設置】--【入站規則】--【新建規則(在界面的最右邊)】---【端口】--【Tcp】--輸入【特定本地端口(我這邊就是輸入8080)】--【允許連接】--【具體情況下可配置只允許訪問的用戶,這邊沒有配置,直接下一步】--【配置可訪問的計算機,這邊也沒有配置,直接下一步】--【域,專用,公用都選擇上,下一步】--【輸入規則名稱(比如我這邊是要開發tomcat讓外面訪問,就起名TomcatServer)】--【完成即可】

涉及的命令總結:

① ping + ip: 查看某一個ip地址是否能夠連通,如: ping 114.80.67.193

② telnet ip port : 查看某一個機器上的某一個端口是否可以訪問,如:telnet 114.80.67.193 8080

③ 退出命令: exit---退出dos窗口,q!,wq---Linux下退出vi編輯器

ctrl+],之後在按q ---退出telnet界面

quit---退出MySQL.......

Telnet 命令使用方法

Telnet 命令允許您與使用 Telnet 協議的遠程計算機通訊。運行 Telnet 時可不使用參數,以便輸入由 Telnet 提示符 (Microsoft Telnet>) 表明的 Telnet 上下文。可從 Telnet 提示符下,使用 Telnet 命令管理運行 Telnet 客戶端的計算機。

Telnet 客戶端命令提示符接受以下命令:

open : 使用 openhostname 可以建立到主機的 Telnet 連接。

close : 使用命令 close 命令可以關閉現有的 Telnet 連接。

display : 使用 display 命令可以查看 Telnet 客戶端的當前設置。

send : 使用 send 命令可以向 Telnet 服務器發送命令。支持以下命令:

ao : 放棄輸出命令。

ayt : “Are you there”命令。

esc : 發送當前的轉義字符。

ip : 中斷進程命令。

synch : 執行 Telnet 同步操作。

brk : 發送信號。

上表所列命令以外的其他命令都將以字符串的形式發送至 Telnet 服務器。例如,sendabcd 將發送字符串 abcd 至 Telnet 服務器,這樣,Telnet 會話窗口中將出現該字符串。

quit

使用 quit 命令可以退出 Telnet 客戶端。

set

使用帶有下列參數之一的 set 命令為當前會話配置 Telnet 客戶端。

bsasdel

Backspace 將作為刪除而發送。

codeset option

只有當語言設置為日語時才可用。將當前代碼集設置為選項,可以為下列選項之一:

? Shift JIS

? Japanese EUC

? JIS Kanji

? JIS Kanji (78)

? DEC Kanji

? NEC Kanji

應該在遠程計算機上設置相同的代碼集。默認情況下,Telnet 客戶端使用光柵字體。使用這些代碼集訪問遠程計算機之前,您必須配置 Telnet 客戶端以使用 TrueType 字體,從而確保正確地顯示字符。

crlf

新行模式:導致 Return 鍵發送 0x0D, 0x0A。

delasbs

Delete 將作為退格鍵發送。

escapecharacter

從 Telnet 會話模式轉換到 Telnet 命令模式。當處於 Telnet 命令模式時,按 Enter 將會返回到 Telnet 會話模式。

localecho

打開 localecho。

logfilename

指定為該會話將 Telnet 日誌寫入到的文件的名稱。如果不指定該文件的路徑,將在當前目錄中創建文件。指定日誌文件還會啟動日誌記錄。

logging

啟動該會話的日誌。

mode {console | stream}

操作的模式。

ntlm

啟動 NTLM 身份驗證。

term {ansi | vt100 | vt52 | vtnt}

您希望 Telnet Client 模擬的終端的類型。

?

顯示 set 的幫助信息。

unset

使用 unset 命令可以關閉先前使用 set 命令設置的選項。

status

使用 status 命令可以確定運行 Telnet 客戶端的計算機是否已成功連接。

?/help

顯示“幫助”信息。

FTP:文件傳輸協議。先說說他的功能吧,主要就是從運行FTP服務器的計算機傳輸文件。可以交互使用。這裏要註意,只有安裝了tcp/ip協議的機器才能使用ftp命令。

命令格式:ftp [-v][-d][-i][-n][-g][-s:filename][-a][-w:windowsize][computer]

說說他們的含義吧。

-v 不顯示遠程服務器響應

-n 禁止第一次連接的時候自動登陸

-i 在多個文件傳輸期間關閉交互提示

-d 允許調試、顯示客戶機和服務器之間傳遞的全部ftp命令

-g 不允許使用文件名通配符,文件名通配符的意思是說允許在本地文件以及路徑名中使用通配字符

-s:filename 指定包含ftp命令的文本文件。在ftp命令啟動後將自動運行這些命令。在加的參數裏不能有空格。

-a 綁定數據連接時,使用任何的本地端口

-w:windowsize 忽略默認的4096傳輸緩沖區

computer 指定要連接的遠程計算機的ip地址

呵呵,理解了上面的,就說說一些具體的命令,我個人覺得雖然現在工具用起來很方便了,但懂這些命令在很多地方還是很有用的,就像現在nt下的命令提示符

1) ?

說明:顯示ftp命令的說明。後面可以加參數,是加需要解釋的命令名,不加則顯示包含所有命令列表。

2) append

說明:使用當前文件類型設置,將本地文件附加到遠程計算機中。大概格式是

append local-file [remote-file] 其中local-file是說指定要添加的本地文件。

remote-file是說指定要將local-file附加到遠程計算機文件,要是省了這個,則是使用本地文件名做遠程文件名。

3)ascii

說明:默認情況下,將文件傳輸類型設置為ASCII

4)bell

說明:響玲開關,意思是文件傳輸完成後是否有玲聲提醒。默認是關閉的。

5)binary

說明:將文件傳輸類型設置為二進制。

6)bye

說明:結束和遠程計算機的ftp會話,也就是安全斷開,退出ftp.

7)cd

說明:更改遠程計算機上的工作目錄。如cd data 其中data是要進入的遠程計算機的目錄。

8)close

說明:結束與遠程服務器的ftp會話,並返回命令解釋程序。

9)dir

說明:顯示遠程的文件以及子目錄列表。如dir data local-file

其中data是指定要查看列表的目錄,沒指定的話就是當前目錄。local-file是指定要保存列表的本地文件,不指定的話就在屏幕輸出。

10)debug

說明:調試開關,打開的時候打印每個發送到遠程計算機的命令,命令前有——>

默認情況是關閉的。

11)disconnnect

說明:與遠程計算機斷開連接,但還保持著ftp命令提示符。

12)get

說明:使用當前文件傳輸類型,把遠程的文件拷貝到本地計算機上。

如get remote-file local-file

remote-file是指定要復制的文件,local-file是指定本地計算機上的文件名,

沒有指定的話則個remote-file同名。

13)glob

說明:文件名通配開關

14)hash

說明:轉換每個傳輸數據快的散列標記打印(#).數據快的大小是2048字節。默認情況下是關閉的,

15)help

說明:顯示ftp命令的解釋,如help commmand 其中command就是你要解釋的命令,如果不加command這個參數的話就會顯示所有命令的列表

16)!

說明:這個命令差點忘記了功能是在本地計算機上運行指定命令。如! command 其中command就是你要運行的命令,如果不加command這個參數的話,則顯示本地命令提示, 這時你輸入exit命令就能返回到ftp了。

17)lcd

說明:更改本地計算機的本地目錄,在默認的時候是啟動ftp的目錄.這個不要覺得沒用啊,在你使用ftp的時候為了傳遞文件不是常改變本地和遠程計算機的目錄嗎?

如lcd [directory] 其中[directory]是指定要進入的本地計算機的目錄,如果你不加這個參數,就會顯示出本地計算機的工作目錄.

18)literal

說明:向遠程ftp服務器發送協商參數,報告.

如lireral argument [...] 其中argument是指定要發送給遠程服務器的協商參數。

19)ls

說明:顯示遠程目錄的文件和字目錄.

如ls remote-directory local-file

其中remote-directory是指要查看的列表的目錄,不指定的話顯示的是當前工作目錄。local-file是指定要保存列表的本地文件.不指定的話是在屏幕上輸出.

20)mdelete

說明:刪除遠程計算機上的文件.如mdelete remote-file ...

remote-file肯定是要刪的文件啊,可以刪除多個.

21)mdir

說明:顯示遠程目錄的文件和子目錄列表,他允許指定多個文件.

如mdir remote-file ... local-file

參數我想大家應該明白什麽意思吧?不明白就看看前面的類似命令吧.

22)mget

說明:使用當前文件傳輸類型將多個遠程文件復制到本地計算機.

如mget remote-files ...

其實remote-files可以指定多個,他就是指定要復制到本地計算機的遠程文件.

23)mkdir

說明:創建遠程目錄.

如mkdir directory 這個命令和nt下的命令提示符中的md directory一樣,不多說了.

24)mls

說明:顯示遠程目錄的文件和目錄簡表

如mls remote-file ... local-file

其中remote-file這個參數是必須要加的,’’-’’是使用遠程計算機的當前工作目錄.

25)mput

說明:使用當前文件傳輸類型,將本地文件復制到遠程計算機.

如mput local-files ...

26)open

說明:連接到指定ftp服務器上,

如open computer port 其中computer一般是遠程計算機的ip地址,port不用說就是指定端口了。

27)prompt

說明:轉換提示,在多個文件傳輸的時候,ftp提示可以有選擇的檢索或保存文件,如果關閉提示,則mget和mput命令傳輸所有文件,在默認情況下是打開的.

28)put

說明:使用當前文件傳輸類型將本地文件復制到遠程計算機中,

如put local-file remote-file

其中local-file是指定要復制的本地文件,

remote-file是指定要復制的遠程計算機上的文件名,不指定的話是和本地計算機上的文件名同名.

29)pwd

說明:顯示遠程呢感計算機上的當前目錄.

30)quit

說明:結束與遠程計算機的ftp會話,並退出ftp.

31)quote

說明:向遠程ftp服務器發送協議,報告.期待ftp單碼應答,這個命令的功能和literal相同.

32)recv

說明:使用當前文件傳輸類型將遠程文件復制到本地計算機,他與get命令作用相同。

33)remotehelp

說明:顯示遠程命令的幫助.這個命令的用法和help,!一樣可以參考他的用法.

34)rename

說明:更改遠程計算機上的文件名。

這個命令和nt的命令提示符的ren一樣,如rename filename newfilename

35)rmdir

說明:刪除遠程目錄.

這個命令和nt的命令提示符的rm一樣,如rmdir directory

36)send

說明:使用當前文件傳輸類型將本地文件復制到遠程計算機.send和put命令的功能一樣。

如send local-file remote-file

37)status

說明:顯示ftp連接和轉換的當前狀態

38)trace

說明:轉換報文跟蹤,運行ftp的命令時,trace將顯示沒個報文的理由。

39)type

說明:設置或顯示文件傳輸類型.

如type [type-name]

其中type-name 的意思是文件傳輸的類型,默認是ASCII,沒加這個參數就是顯示當前的傳輸類型.

40)user

說明:指定連接到遠程計算機的用戶.

如user user-name [passwd] [account]

其中user-name不用說都是用來登陸計算機的用戶名了,

passwd是指定user-name的密碼,不指定的話ftp會提示輸入密碼。

account是指定用來登陸計算機的帳號,如不指定,ftp會提示輸入帳號.

41)verbose

說明:轉換冗余模式。這裏如果打開,會顯示所有ftp響應,文件傳輸結束的時候會顯示傳輸的效率和統計信息,默認的情況是打開的!

(1)Telnet是控制主機的第一手段

如果入侵者想要在遠程主機上執行命令,需要建立IPC$連接,然後使用net time命令查看系統時間,最後使用at命令建立計劃任務才能完成遠程執行命令。雖然這種方法能夠遠程執行命令,但相比之下,Telnet方式對入侵者而言則會方便得多。入侵者一旦與遠程主機建立Telnet連接,就可以像控制本地計算機一樣來控制遠程計算機。可見,Telnet方式是入侵者慣於使用的遠程控制方式,當他們千方百計得到遠程主機的管理員權限後,一般都會使用Telnet方式進行登錄。

(2)用來做跳板

入侵者把用來隱身的肉雞稱之為“跳板”,他們經常用這種方法,從一個“肉雞”登錄到另一個“肉雞”,這樣在入侵過程中就不會暴露自己的IP地址。

關於NTLM驗證

由於Telnet功能太強大,而且也是入侵者使用最頻繁的登錄手段之一,因此微軟公司為Telnet添加了身份驗證,稱為NTLM驗證,它要求Telnet終端除了需要有Telnet服務主機的用戶名和密碼外,還需要滿足NTLM驗證關系。NTLM驗證大大增強了Telnet主機的安全性,就像一只攔路虎把很多入侵者拒之門外。

Telnet語法

telnet [-a][-e escape char][-f log file][-l user][-t term][host [port]]

-a 企圖自動登錄。除了用當前已登陸的用戶名以外,與 -l 選項相同。

-e 跳過字符來進入 telnet 客戶提示。

-f 客戶端登錄的文件名

-l 指定遠程系統上登錄用的用戶名稱。

要求遠程系統支持 TELNET ENVIRON 選項。

-t 指定終端類型。

支持的終端類型僅是: vt100, vt52, ansi 和 vtnt。

host 指定要連接的遠程計算機的主機名或 IP 地址。

port 指定端口號或服務名。

使用Telnet登錄

登錄命令:telnet HOST [PORT] 例如:telnet 61.152.158.132 23(默認端口)

斷開Telnet連接的命令:exit

成功地建立Telnet連接,除了要求掌握遠程計算機上的賬號和密碼外,還需要遠程計算機已經開啟“Telnet服務”,並去除NTLM驗證。也可以使用專門的Telnet工具來進行連接,比如STERM,CTERM等工具。

Telnet典型入侵(如果以下內容不太了解,可以簡單了解)

1.Telnet典型入侵步驟

步驟一:建立IPC$連接。其中sysback是前面建立的後門賬號。

步驟二:開啟遠程主機中被禁用的Telnet服務。

步驟三:斷開IPC$連接。

步驟四:去掉NTLM驗證。如果沒有去除遠程計算機上的NTLM驗證,在登錄遠程計算機的時候就會失敗。

不過入侵者會使用各種方法使NTLM驗證形同虛設。解除NTLM的方法有很多,下面列出一些常用的方法,來看看入侵者如何去除NTLM驗證。

方法一:

首先,在本地計算機上建立一個與遠程主機上相同的賬號和密碼。

然後,通過“開始”→“程序”→“附件”找到“命令提示符”,使用鼠標右鍵單擊“命令提示符”,然後選擇“屬性”

在“以其他用戶身份運行(U)”前面“打鉤”,然後單擊“確定”按鈕。接著,仍然按照上述路徑找到“命令提示符”,用鼠標左鍵單擊打開,得到如圖所示對話框。

如圖所示,鍵入“用戶名”和“密碼”。

單擊“確定”按鈕後,得到MS-DOS界面,然後用該MS-DOS進行Telnet登錄。

鍵入“telnet 192.168.27.128”命令並回車後,在得到的界面中鍵入“y”表示發送密碼並登錄,如圖所示。

最後得到就是遠程主機為Telnet終端用戶打開的Shell,在該Shell中輸入的命令將會直接在遠程計算機上執行。

比如,鍵入“net user”命令來查看遠程主機上的用戶列表。

方法二:

該方法使用工具NTLM.EXE來去除NTLM驗證。首先與遠程主機建立IPC$連接,然後將NTLM.EXE拷貝至遠程主機,最後通過at命令使遠程計算機執行NTLM.EXE。

計劃任務執行NTLM.EXE後,便可鍵入“telnet 192.168.27.128”命令來登錄遠程計算機。

最後得到登錄界面

在該登錄界面中鍵入用戶名和密碼,如果用戶名和密碼正確,便會登錄到遠程計算 機,得到遠程計算機的Shell。

成功登錄。

另外,還可以使用與opentelnet.exe相配套的程序resumetelnet.exe來恢復遠程主機的NTLM驗證,命令格式為“ResumeTelnet.exe \\server sername password”。

執行後回顯可知,resumetelnet.exe關閉了目標主機的Telnet服務,恢復了NTLM驗證。

Telnet高級入侵全攻略

從前面的介紹可以看出,即使計算機使用了NTLM驗證,入侵者還是能夠輕松地去除NTLM驗證來實現Telnet登錄。如果入侵者使用23號端口登錄,管理員便可以輕易地發現他們,但不幸的是,入侵者通常不會通過默認的23號端口進行Telnet連接。那麽入侵者究竟如何修改Telnet端口,又如何修改Telnet服務來隱蔽行蹤呢?下面舉一些常見的例子來說明這一過程,並介紹一下完成這一過程所需要的工具。

X-Scan:用來掃出存在NT弱口令的主機。

opentelnet:用來去NTLM驗證、開啟Telnet服務、修改Telnet服務端口。

AProMan:用來查看進程、殺死進程。

instsrv:用來給主機安裝服務。

(1)AProMan簡介

AproMan以命令行方式查看進程、殺死進程,不會被殺毒軟件查殺。舉個例子,如果入侵者發現目標主機上運行有殺毒軟件,會導致上傳的工具被殺毒軟件查殺,那麽他們就會要在上傳工具前關閉殺毒防火墻。使用方法如下:

c:\AProMan.exe -a 顯示所有進程

c:\AProMan.exe -p 顯示端口進程關聯關系(需Administrator權限)

c:\AProMan.exe -t [PID] 殺掉指定進程號的進程

c:\AProMan.exe -f [FileName] 把進程及模塊信息存入文件

(2)instsrv簡介

instsrv是一款用命令行就可以安裝、卸載服務的程序,可以自由指定服務名稱和服務所執行的程序。instsrv的用法如下:

安裝服務:instsrv <服務名稱> <執行程序的位置>

卸載服務:instsrv <服務名稱> REMOVE

還有另一款優秀的遠程服務管理工具SC。它屬於命令行工具,可以在本地對遠程計算機上的服務進行查詢、啟動、停止和刪除。它的用法很簡單,這裏不作介紹了。下面通過實例來介紹入侵者如何實現Telnet登錄並留下Telnet後門的過程。

步驟一:掃出有NT弱口令的主機。在X-Scan的“掃描模塊”中選中“NT-SERVER弱口令”。

然後在“掃描參數中”指定掃描範圍為“192.168.27.2到192.168.27.253”。

等待一段時間後,得到掃描結果。

步驟二:用opentelnet打開遠程主機Telnet服務、修改目標主機端口、去除NTLM驗證。

無論遠程主機是否開啟“Telnet服務”,入侵者都可以通過工具opentelnet來解決。比如,通過“opentelnet \\192.168.27.129 administrator "" 1 66”命令為IP地址為192.168. 27.129的主機去除NTLM認證,開啟Telnet服務,同時又把Telnet默認的23號登錄端口改成66號端口。

步驟三:把所需文件(instsrv.exe、AProMan.exe)拷貝到遠程主機。

首先建立IPC$,然後通過映射網絡硬盤的方法把所需文件拷貝、粘貼到遠程計算機的c:\winnt文件夾中。

拷貝成功後。

步驟四:Telnet登錄。

在MS-DOS中鍵入命令“telnet 192.168.27.129 66”來登錄遠程主機192.168.27.129。

步驟五:殺死防火墻進程。

如果入侵者需要把類似木馬的程序拷貝到遠程主機並執行,那麽他們會事先關閉遠程主機中的殺毒防火墻。雖然這裏沒有拷貝類似木馬的程序到遠程主機,但還是要介紹一下這一過程。當入侵者登錄成功後,他們會進入到c:\winnt目錄中使用AProMan程序。首先通過命令 AProMan –A查看所有進程,然後找到殺毒防火墻進程的PID,最後使用AProMan –t [PID]來殺掉殺毒防火墻。

步驟六:另外安裝更為隱蔽的Telnet服務。

為了事後仍然能登錄到該計算機,入侵者在第一次登錄之後都會留下後門。這裏來介紹一下入侵者如何通過安裝系統服務的方法來讓Telnet服務永遠運行。在安裝服務之前,有必要了解一下Windows操作系統是如何提供“Telnet服務”的。打開“計算機管理”,然後查看“Telnet服務”屬性。

在“Telnet 的屬性”窗口中,可以看到其中“可執行文件的路徑”指向“C:\WINNT\ SYSTEM32\tlntsvr.exe”。可見,程序tlntsvr.exe就是Windows系統中專門用來提供“Telnet服務”的。也就是說,如果某服務指向該程序,那麽該服務就會提供Telnet服務。因此,入侵者可以自定義一個新服務,將該服務指向tlntsvr.exe,從而通過該服務提供的Telnet服務登錄,這樣做後,即使遠程主機上的Telnet服務是被禁用的,入侵者也可以毫無阻礙的登錄到遠程計算機,這種方法被稱之為 Telnet後門。下面就介紹一下上述過程是如何實現的。首先進入instsrv所在目錄。

然後使用instsrv.exe建立一個名為“SYSHEALTH”的服務,並把這個服務指向C:\WINNT z\SYSTEM32\tlntsvr.exe,根據instsrv.exe的用法,鍵入命令“instsrv.exe SYSHEALTH C:\WINNT\SYSTEM32\tlntsvr.exe”。

一個名為“SYSHEAHTH”的服務就這樣建立成功了。雖然從表面看上去該服務與遠程連接不存在任何關系,但是實際上該服務是入侵者留下的Telnet後門服務。

通過“計算機管理”可以看到該服務已經添加在遠程計算機上。入侵者一般會把這個服務的啟動類型設置成“自動”,把原來的“Telnet服務”停止並禁用。

通過驗證可知,雖然遠程主機上的Telnet服務已經被停止並禁用,但入侵者仍然能夠通過Telnet來控制遠程主機。通過這些修改,即使管理員使用“netstat –n”命令來查看開放端口號也看不出66端口正在提供Telnet服務,此命令平常還可以拿來判斷端口的連接情況。

小結:telnet命令是功能強大的遠程登陸命令,幾乎所有的入侵者都喜歡用它,屢試不爽。為什麽?因為它操作簡單,如同使用自己的機器一樣,只要你熟悉DOS命令,在成功以administrator身份連接了遠程機器後,就可以用它來幹你想幹的一切了。

-

- 什麽是telnet?

- 為什麽需要telnet?

- telnet客戶端常用命令

- telnet被入侵者用來做什麽

- telnet是控制主機的第一手段

- 用來做跳板

- telnet命令還可做別的用途,比如確定遠程服務的狀態,比如確定遠程服務器的某個端口是否能訪問。

Telnet命令的使用詳解

2017年03月28日 17:59:14 閱讀數:939|

1、什麽是Telnet? |

Telnet命令的使用詳解

2017年03月28日 17:59:14

閱讀數:939

1、什麽是Telnet?

對於Telnet的認識,不同的人持有不同的觀點,可以把Telnet當成一種通信協議,但是對於入侵者而言,Telnet只是一種遠程登錄的工具。一旦入侵者與遠程主機建立了Telnet連接,入侵者便可以使用目標主機上的軟、硬件資源,而入侵者的本地機只相當於一個只有鍵盤和顯示器的終端而已。

2、Telnet被入侵者用來做什麽

(1)Telnet是控制主機的第一手段

如果入侵者想要在遠程主機上執行命令,需要建立IPC$連接,然後使用net time命令查看系統時間,最後使用at命令建立計劃任務才能完成遠程執行命令。雖然這種方法能夠遠程執行命令,但相比之下,Telnet方式對入侵者而言則會方便得多。入侵者一旦與遠程主機建立Telnet連接,就可以像控制本地計算機一樣來控制遠程計算機。可見,Telnet方式是入侵者慣於使用的遠程控制方式,當他們千方百計得到遠程主機的管理員權限後,一般都會使用Telnet方式進行登錄。

(2)用來做跳板

入侵者把用來隱身的肉雞稱之為“跳板”,他們經常用這種方法,從一個“肉雞”登錄到另一個“肉雞”,這樣在入侵過程中就不會暴露自己的IP地址。

3.關於NTLM驗證

由於Telnet功能太強大,而且也是入侵者使用最頻繁的登錄手段之一,因此微軟公司為Telnet添加了身份驗證,稱為NTLM驗證,它要求Telnet終端除了需要有Telnet服務主機的用戶名和密碼外,還需要滿足NTLM驗證關系。NTLM驗證大大增強了Telnet主機的安全性,就像一只攔路虎把很多入侵者拒之門外。

4、Telnet語法

telnet [-a][-e escape char][-f log file][-l user][-t term][host [port]]

-a 企圖自動登錄。除了用當前已登陸的用戶名以外,與 -l 選項相同。

-e 跳過字符來進入 telnet 客戶提示。

-f 客戶端登錄的文件名

-l 指定遠程系統上登錄用的用戶名稱。

要求遠程系統支持 TELNET ENVIRON 選項。

-t 指定終端類型。

支持的終端類型僅是: vt100, vt52, ansi 和 vtnt。

host 指定要連接的遠程計算機的主機名或 IP 地址。

port 指定端口號或服務名。

5.使用Telnet登錄

登錄命令:telnet HOST [PORT] 例如:telnet 61.152.158.132 23(默認端口)

斷開Telnet連接的命令:exit

成功地建立Telnet連接,除了要求掌握遠程計算機上的賬號和密碼外,還需要遠程計算機已經開啟“Telnet服務”,並去除NTLM驗證。也可以使用專門的Telnet工具來進行連接,比如STERM,CTERM等工具。

6.Telnet典型入侵(如果以下內容不太了解,可以簡單了解)

1.Telnet典型入侵步驟

步驟一:建立IPC$連接。其中sysback是前面建立的後門賬號。

步驟二:開啟遠程主機中被禁用的Telnet服務。

步驟三:斷開IPC$連接。

步驟四:去掉NTLM驗證。如果沒有去除遠程計算機上的NTLM驗證,在登錄遠程計算機的時候就會失敗。

不過入侵者會使用各種方法使NTLM驗證形同虛設。解除NTLM的方法有很多,下面列出一些常用的方法,來看看入侵者如何去除NTLM驗證。

(1)方法一

首先,在本地計算機上建立一個與遠程主機上相同的賬號和密碼。

然後,通過“開始”→“程序”→“附件”找到“命令提示符”,使用鼠標右鍵單擊“命令提示符”,然後選擇“屬性”

在“以其他用戶身份運行(U)”前面“打鉤”,然後單擊“確定”按鈕。接著,仍然按照上述路徑找到“命令提示符”,用鼠標左鍵單擊打開,得到如圖所示對話框。

如圖所示,鍵入“用戶名”和“密碼”。

單擊“確定”按鈕後,得到MS-DOS界面,然後用該MS-DOS進行Telnet登錄。

鍵入“telnet 192.168.27.128”命令並回車後,在得到的界面中鍵入“y”表示發送密碼並登錄,如圖所示。

最後得到就是遠程主機為Telnet終端用戶打開的Shell,在該Shell中輸入的命令將會直接在遠程計算機上執行。

比如,鍵入“net user”命令來查看遠程主機上的用戶列表。

(2)方法二

該方法使用工具NTLM.EXE來去除NTLM驗證。首先與遠程主機建立IPC$連接,然後將NTLM.EXE拷貝至遠程主機,最後通過at命令使遠程計算機執行NTLM.EXE。

計劃任務執行NTLM.EXE後,便可鍵入“telnet 192.168.27.128”命令來登錄遠程計算機。

最後得到登錄界面

在該登錄界面中鍵入用戶名和密碼,如果用戶名和密碼正確,便會登錄到遠程計算 機,得到遠程計算機的Shell。

成功登錄。

另外,還可以使用與opentelnet.exe相配套的程序resumetelnet.exe來恢復遠程主機的NTLM驗證,命令格式為“ResumeTelnet.exe \\server sername password”。

執行後回顯可知,resumetelnet.exe關閉了目標主機的Telnet服務,恢復了NTLM驗證。

Telnet高級入侵全攻略

從前面的介紹可以看出,即使計算機使用了NTLM驗證,入侵者還是能夠輕松地去除NTLM驗證來實現Telnet登錄。如果入侵者使用23號端口登錄,管理員便可以輕易地發現他們,但不幸的是,入侵者通常不會通過默認的23號端口進行Telnet連接。那麽入侵者究竟如何修改Telnet端口,又如何修改Telnet服務來隱蔽行蹤呢?下面舉一些常見的例子來說明這一過程,並介紹一下完成這一過程所需要的工具。

X-Scan:用來掃出存在NT弱口令的主機。

opentelnet:用來去NTLM驗證、開啟Telnet服務、修改Telnet服務端口。

AProMan:用來查看進程、殺死進程。

instsrv:用來給主機安裝服務。

(1)AProMan簡介

AproMan以命令行方式查看進程、殺死進程,不會被殺毒軟件查殺。舉個例子,如果入侵者發現目標主機上運行有殺毒軟件,會導致上傳的工具被殺毒軟件查殺,那麽他們就會要在上傳工具前關閉殺毒防火墻。使用方法如下:

c:\AProMan.exe -a 顯示所有進程

c:\AProMan.exe -p 顯示端口進程關聯關系(需Administrator權限)

c:\AProMan.exe -t [PID] 殺掉指定進程號的進程

c:\AProMan.exe -f [FileName] 把進程及模塊信息存入文件

(2)instsrv簡介

instsrv是一款用命令行就可以安裝、卸載服務的程序,可以自由指定服務名稱和服務所執行的程序。instsrv的用法如下:

安裝服務:instsrv <服務名稱> <執行程序的位置>

卸載服務:instsrv <服務名稱> REMOVE

還有另一款優秀的遠程服務管理工具SC。它屬於命令行工具,可以在本地對遠程計算機上的服務進行查詢、啟動、停止和刪除。它的用法很簡單,這裏不作介紹了。下面通過實例來介紹入侵者如何實現Telnet登錄並留下Telnet後門的過程。

步驟一:掃出有NT弱口令的主機。在X-Scan的“掃描模塊”中選中“NT-SERVER弱口令”。

然後在“掃描參數中”指定掃描範圍為“192.168.27.2到192.168.27.253”。

等待一段時間後,得到掃描結果。

步驟二:用opentelnet打開遠程主機Telnet服務、修改目標主機端口、去除NTLM驗證。

無論遠程主機是否開啟“Telnet服務”,入侵者都可以通過工具opentelnet來解決。比如,通過“opentelnet \\192.168.27.129 administrator "" 1 66”命令為IP地址為192.168. 27.129的主機去除NTLM認證,開啟Telnet服務,同時又把Telnet默認的23號登錄端口改成66號端口。

步驟三:把所需文件(instsrv.exe、AProMan.exe)拷貝到遠程主機。

首先建立IPC$,然後通過映射網絡硬盤的方法把所需文件拷貝、粘貼到遠程計算機的c:\winnt文件夾中。

拷貝成功後。

步驟四:Telnet登錄。

在MS-DOS中鍵入命令“telnet 192.168.27.129 66”來登錄遠程主機192.168.27.129。

步驟五:殺死防火墻進程。

如果入侵者需要把類似木馬的程序拷貝到遠程主機並執行,那麽他們會事先關閉遠程主機中的殺毒防火墻。雖然這裏沒有拷貝類似木馬的程序到遠程主機,但還是要介紹一下這一過程。當入侵者登錄成功後,他們會進入到c:\winnt目錄中使用AProMan程序。首先通過命令 AProMan –A查看所有進程,然後找到殺毒防火墻進程的PID,最後使用AProMan –t [PID]來殺掉殺毒防火墻。

步驟六:另外安裝更為隱蔽的Telnet服務。

為了事後仍然能登錄到該計算機,入侵者在第一次登錄之後都會留下後門。這裏來介紹一下入侵者如何通過安裝系統服務的方法來讓Telnet服務永遠運行。在安裝服務之前,有必要了解一下Windows操作系統是如何提供“Telnet服務”的。打開“計算機管理”,然後查看“Telnet服務”屬性。

在“Telnet 的屬性”窗口中,可以看到其中“可執行文件的路徑”指向“C:\WINNT\ SYSTEM32\tlntsvr.exe”。可見,程序tlntsvr.exe就是Windows系統中專門用來提供“Telnet服務”的。也就是說,如果某服務指向該程序,那麽該服務就會提供Telnet服務。因此,入侵者可以自定義一個新服務,將該服務指向tlntsvr.exe,從而通過該服務提供的Telnet服務登錄,這樣做後,即使遠程主機上的Telnet服務是被禁用的,入侵者也可以毫無阻礙的登錄到遠程計算機,這種方法被稱之為 Telnet後門。下面就介紹一下上述過程是如何實現的。首先進入instsrv所在目錄。

然後使用instsrv.exe建立一個名為“SYSHEALTH”的服務,並把這個服務指向C:\WINNT z\SYSTEM32\tlntsvr.exe,根據instsrv.exe的用法,鍵入命令“instsrv.exe SYSHEALTH C:\WINNT\SYSTEM32\tlntsvr.exe”。

一個名為“SYSHEAHTH”的服務就這樣建立成功了。雖然從表面看上去該服務與遠程連接不存在任何關系,但是實際上該服務是入侵者留下的Telnet後門服務。

通過“計算機管理”可以看到該服務已經添加在遠程計算機上。入侵者一般會把這個服務的啟動類型設置成“自動”,把原來的“Telnet服務”停止並禁用。

通過驗證可知,雖然遠程主機上的Telnet服務已經被停止並禁用,但入侵者仍然能夠 通過Telnet來控制遠程主機。通過這些修改,即使管理員使用“netstat –n”命令來查看開放端口號也看不出66端口正在提供Telnet服務,此命令平常還可以拿來判斷端口的連接情況。

telnet命令