什麽是DDOS×××,防DDOS×××介紹,虛擬機間DDOS×××如何有效防護?

虛擬機之間DDOS×××分為兩種,一種是防火墻內,一種是防火墻外;國內很多廠商對DDOS×××嚴重依賴防火墻,所以只要虛擬服務器其中有一臺被影響,那麽整個防火墻內的所有機器,就都無法避免被劫持的風險;當然這個問題現在已經有了解決方案,請讓人慢慢道來。

近年來隨著互聯網帶寬的不斷增加,加上越來越多的DDOS×××工具的發布,DDOS×××的發起難度越來越低,DDOS×××事件也處於上升趨勢,這給互聯網安全帶來巨大的威脅。為了應對DDOS×××,網絡服務商非常註重防禦來自外部的DDOS流量,包括購置防火墻,提高網絡帶寬等,投入了巨大的成本。這種屬於“被動安全”,即防止被他人從外部×××。但在防禦的過程中,有一個地方卻一直被大多數服務商所忽略,那就是從IDC機房內部發起的DDOS×××。如何主動抑制從內部發起的×××,是“主動安全”所關註的問題。

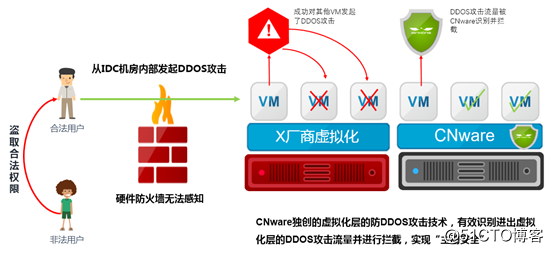

前不久一個運營商IDC機房剛剛經歷了一次特別的DDOS×××。與之前不同的是,這次×××俘獲了他們機房的大量虛擬機做為傀儡機,並向境外站點發起了DDOS×××,因為這次×××事件該運營商被通報批評。事後該運營商進行了仔細檢查發現,該IDC機房的虛擬主機分別部署在兩個虛擬化平臺上,一個是雲宏的CNware,另一個來自X廠商的產品,而被俘獲為傀儡機並對外發起DDOS×××的虛擬機均部署自X廠商的虛擬化平臺上。而CNware平臺上的虛擬機雖然也被俘獲,但卻沒有對外發起DDOS×××。

從CNware的日誌發現了其中的端倪,被俘獲的虛擬機也同樣發起DDOS×××,但×××流量卻被CNware的內部防火墻進行了攔截,因此對外的×××沒有成功。可以想象,如果該運營商IDC機房的虛擬主機全都部署在CNware上,那本次從IDC內部發起的DDOS×××就可以被成功攔截,從而避免出現更大的問題。

CNware攔截機房內部DDOS×××

從IDC機房內部發起的DDOS×××,常規的硬件防火墻和***檢測設備並無法進行防禦,因為這些×××的流量並不是從外部進行IDC機房,而是在防火墻內發起。CNware獨創的虛擬化層的防DDOS×××技術,通過在虛擬化層OVS組件增加自研的DDOS防禦模塊,有效識別進出虛擬化層的DDOS×××流量並進行攔截,對主流的DDOS×××手段如SYN Flood×××、TCP全連接×××等有較好的防禦效果。只有把“被動安全”和“主動安全”結合在一起,才能夠在系統上有效地防範DDOS×××。

現在國際上的虛擬化軟件,還是VMware一家獨大;國產虛擬化軟件一般選用CNware,在安全特性上CNware進行了許多技術創新,除了業界首創的虛擬化層防DDOS×××,還在國內首發基於虛擬化的無代理防病毒接口等。通過對虛擬化層的安全加固,使得CNware成為要求高安全生產環境的首選虛擬化產品。

什麽是DDOS×××,防DDOS×××介紹,虛擬機間DDOS×××如何有效防護?