反彙編工具objdump的簡單使用

objdump這個工具可以用來將二進位制檔案(例如linux下的ELF可執行檔案)轉成彙編程式碼讓我們進行分析

linux系統裡邊可以直接使用這個命令

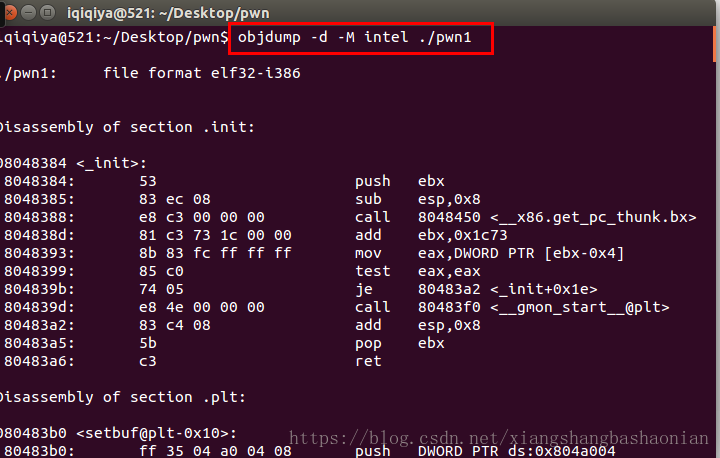

最常用的就是:objdump -d -M intel ./pwn1

-d 就是反彙編 -M inter 是指目標檔案pwn1採用的是inter指令架構

如下圖所示:

相關推薦

反彙編工具objdump的簡單使用

objdump這個工具可以用來將二進位制檔案(例如linux下的ELF可執行檔案)轉成彙編程式碼讓我們進行分析 linux系統裡邊可以直接使用這個命令 最常用的就是:objdump -d -M intel ./pwn1 -d 就是反彙編 &n

Linux下的objdump反彙編工具

1. [[email protected] controller1]$ objdump --help Usage: objdump <option(s)> <file(s)> Display information from obje

轉——一個超級wince牛人使用反彙編工具修改程式的方法

分享一下我老師大神的人工智慧教程!零基礎,通俗易懂!http://blog.csdn.net/jiangjunshow 也歡迎大家轉載本篇文章。分享知識,造福人民,實現我們中華民族偉大復興!

vxworks環境下反彙編工具使用技巧

平臺:windows 環境:vxworks6.8 工具:objdumpmips nmmips 使用方法介紹: 1、設定環境:進入dos中,cd到你的WinRiver下 執行下面的命令,這樣就可以使用vxworks的小工具了 wrenv.exe -p vxworks

強大的W32Dasm反彙編工具使用教程

W32Dasm是一個強大的反彙編工具,操作簡單,使用方便。通常被程式設計師使用,當然也可被用來Crack軟體了,很適合Cracker使用。我在這把與crack相關的功能簡述如下: 1.0 開始 2.0 儲存反彙編文字檔案和建立方案檔案 3.0 反彙編文字程式碼的基本操作

Linux下 視覺化 反彙編工具 EDB 基本操作知識

自己在上網搜edb的操作姿勢的時候發現這方面的資料有點少,下面總結一下自己摸索出來的edb操作姿勢: EDB操作基礎知識:首先點選執行,這時程式會執行前面的初始化函式到main,此時可以開始

程式設計師的吸星大法-IDA反彙編工具初探

看過<<笑傲江湖>>的朋友一定知道吸星大法吧,這是一種可以吸取他人內功來使自己功力增長的神功,(段譽的北冥神功也是這樣, 扯遠了...).對於程式設計師來說,增長自己程式設計功力的一個好方法是閱讀其它人開發的程式的原始碼,從而把別人的技術來消化成為

簡單例項分析objdump反彙編用法

objdump -rdS 可可執行檔案 objdump命令是用檢視目標檔案或者可執行的目標檔案的構成的gcc工具。 1. 準備程式碼hello.c #include <linux/module.h> #include <linux/

反彙編專用工具——objdump

命令 引數: -d: 將程式碼段反彙編 -S: 將程式碼段反彙編的同時,將反彙編程式碼和原始碼穿插顯示,編譯時需要給出-g,即需要除錯資訊 -C: 解決Name mangling導致函式名無法看懂的問

反彙編C++ OOP程式碼 分析建構函式如何被呼叫 以及簡單的C++物件記憶體模型

在今天進行C++程式碼的思考時,產生一個疑問,就是C++類的建構函式是如何被呼叫的 於是就做了一個簡單的實驗來驗證自己的想法。 //main.cpp #include <stdio.h> class People{ private: int i; i

Mac的反編譯工具一:otool (objdump工具的OSX對應工具)。

objdump的選項-S、-l十分方便。如果二進位制檔案中帶有除錯資訊,可以將原始碼、檔名和行號與彙編程式碼對應顯示。 在OSX上,對應的工具是otool。與“objdump -Sl”能力接近的命令是otool -tV。 看一看insert sort演算法的反編譯。插入排序

ARM Linux核心驅動異常定位除錯--反彙編arm-linux-objdump

最近在搞Atmel 的SAM9x25平臺,Linux系統,用於工業裝置。這也是我首次參與工業裝置的研發。在除錯Atmel SAM9x25的Linux串列埠裝置的時候,發現無論是讀還是寫,都會產生異常。相關的異常資訊如下: ===========================================

反彙編一個簡單的C程式,分析彙編程式碼

李峰 原創作品轉載請註明出處 實驗 原始碼: int g(int x) { return x + 4; } int f(int x) { return g(x); }

c&c++反彙編與逆向分析學習筆記(2)--反彙編靜態分析工具IDA

所謂“靜態分析”,是相對於前面提到的“動態分析”而言的。在“動態分析”過程中,偵錯程式載入程式,並以除錯模式執行起來,分析者可以在程式的執行過程中觀察程式的執行流程和計算記過。但是,在實際分析中,很多場合不方便執行目標,比如軟體的某一模組(無法單獨執行)、病

一個簡單程式的 gdb 反彙編 分析

《深入理解計算機》的第三章已經看了兩遍了,一直都是在看書裡的程式,一些內容都是第一次接觸,也一直沒有在真正的Linux上用過,今天寫了下發現和書裡的還是有些出入,下面是我自己的理解。 gdb除了反彙編外,還可以用於程式碼的除錯。下面就簡單記錄下容易忘記的部分。 1.gcc -

例項分析objdump反彙編用法

Ubuntu版本:ubuntu-gnome-16.04-desktop-amd64,gnome版-----------------------------------------------------------------------------------objdump

linux3.0 核心級除錯工具KDB支援反彙編

KDB是linux核心整合的一個除錯工具,關於更多KDB的資訊,請查閱相關的資訊。本文就是移植kdb的反彙編命令ID。 在KDB成為核心自身的一部分的時候,關於ID命令就已經被移除,具體的原因不知道。現在的核心雖然支援kdb了,但是並沒有這個命令 I

linux 下使用 objdump 反彙編

objdump有點象那個快速檢視之流的工具,就是以一種可閱讀的格式讓你更多地瞭解二進位制檔案可能帶有的附加資訊。對於一般只想讓自己程式跑起來的程式設計師,這個命令沒有更多意義,對於想進一步瞭解系統的程式設計師,應該掌握這種工具,至少你可以自己寫寫shellcode了,或者看看

網站壓力測試工具 Webbench簡單介紹

cgi 靜態頁面 服務 動態頁面 不同 傳輸數據 一個 php bench Webbech能測試處在相同硬件上,不同服務的性能以及不同硬件上同一個服務的運行狀況。Webbench的標準測試可以向我們展示服務器的兩項內容:每秒鐘相應請求數和每秒鐘傳輸數據量。Web

反編譯apk工具,apk反編譯工具Jadx的使用

lib abc 最新版 選擇 dex2jar apk反編譯 elf .apk nbsp Android初學者會使用其他人的apk,這樣能知道別人是如何編寫的,在知道別人是如何編寫的前提下需要一款能實現反編譯軟件,再把軟件反編譯出來查看其中的代碼。 如何使用反編譯apk工具?