linux 斷網 掃描基本命令

kali使用arpspoof命令進行ARP欺騙。

做法是獲取目標主機IP映象流量,再進行ARP欺騙。

此次測試實在區域網中進行,使用kali虛擬機器和Windows10物理機測試。

最終效果是利用kali干擾物理機不能正常上網。

————————————————————————————————

具體方法:

1、獲取目標主機IP地址及閘道器。方法非常多,用kali的nmap工具可以進行掃描,不過有點費時間,但是是做測試的不二選擇,作為新手,這裡我就用自己電腦做測試,Windows下CMD開啟命令提示符,輸入ipconfig檢視本機IP。

物理機IP是192.168.1.112(區域網)

物理機預設閘道器是192.168.1.1

2、kali命令列中輸入ifconfig檢視kali資訊如下圖:1代表著網絡卡符號:eth0(數字0不是英文字母O);2代表kali的IP地址192.138.1.115(區域網地址)。

3、開始對目標主機進行ARP欺騙:

A.攻擊前確定我的物理機能上網,我來ping一下百度。

確保可以ping通百度。

B.在kali上使用以下命令:

arpspoof -i eth0 -t 192.168.1.112 192.168.1.11

arpspoof命令

後面接上與網路有關的-i(interface)

網絡卡eth0

目標-t(target)

目標IP:192.168.1.112

目標主機閘道器192.168.1.1

出現上圖介面說明開始對目標進行了ARP欺騙。

4、讓kali處於3的狀態不變,轉到物理機驗證目標主機是否被欺騙了。

直接找不到百度主機了,這就表示網路流量轉發成功。

5、在kali虛擬機器中按住:Ctrl+C中斷欺騙,此時你的物理機就能正常上網啦。

---------------------

第一步、開啟終端,輸入以下命令,這個命令是掃描192.168.1.0/24這個網段線上的ip地址。

fping -asg 192.168.1.0/24第二部、你可以找到一個IP地址進行斷網測試,或者是使用你自己的網試試,小夥伴的ip也可以哦。這個命令的意思是arp欺騙,欺騙別人傳送的arp包都到我的網絡卡上來,第一個引數是監聽本地的eth0網絡卡,第一個IP是受害者ip,第二個是閘道器ip

---------------------

2. fping的命令和引數詳解

192.168.1.1 : xmt/rcv/%loss = 4/4/0%, min/avg/max = 1.54/2.30/4.32

192.168.1.74 : xmt/rcv/%loss = 4/0/100%

192.168.1.20 : xmt/rcv/%loss = 4/4/0%, min/avg/max = 0.07/0.07/0.08 fping fping -a -f file -a #顯示存活主機 -f #後跟檔案 -s #顯示最終結果 -g #建立ip範圍:-g 192.168.0.100 192.168.0.149 -n #按名稱排序

hping3

hping3 -AFS -p x xxx.com

-A #設定ACK標誌位

-F #設定FIN標誌位

-S #設定SYN標誌位

hping3 -a 偽造IP -S 目標IP -p 80 -i u1000 #據說對win2000很有效

-i uX #傳送時間間隔

hping3 -2 -p x IP -d xx -E xxx.sig #傳送指定簽名資料包

-2 #開啟UDP模式

-d #資料包大小

-E #資料包

hping 常用於洪水攻擊!!!

dnmap-server dnmap-client #這個基本不算是存活主機判斷了

#cat dic.txt

nmap -sS -A -p1-1024 192.168.0.148 (目標主機)

dnmap-server -f dic.txt #攻擊主機執行

dnmap-client -s 192.168.0.149 (攻擊主機) #目標主機執行

-------------------------

NMAP基本操作

hping3

hping3 -AFS -p x xxx.com

-A #設定ACK標誌位

-F #設定FIN標誌位

-S #設定SYN標誌位

hping3 -a 偽造IP -S 目標IP -p 80 -i u1000 #據說對win2000很有效

-i uX #傳送時間間隔

hping3 -2 -p x IP -d xx -E xxx.sig #傳送指定簽名資料包

-2 #開啟UDP模式

-d #資料包大小

-E #資料包

hping 常用於洪水攻擊!!!

dnmap-server dnmap-client #這個基本不算是存活主機判斷了

#cat dic.txt

nmap -sS -A -p1-1024 192.168.0.148 (目標主機)

dnmap-server -f dic.txt #攻擊主機執行

dnmap-client -s 192.168.0.149 (攻擊主機) #目標主機執行

-------------------------

NMAP基本操作

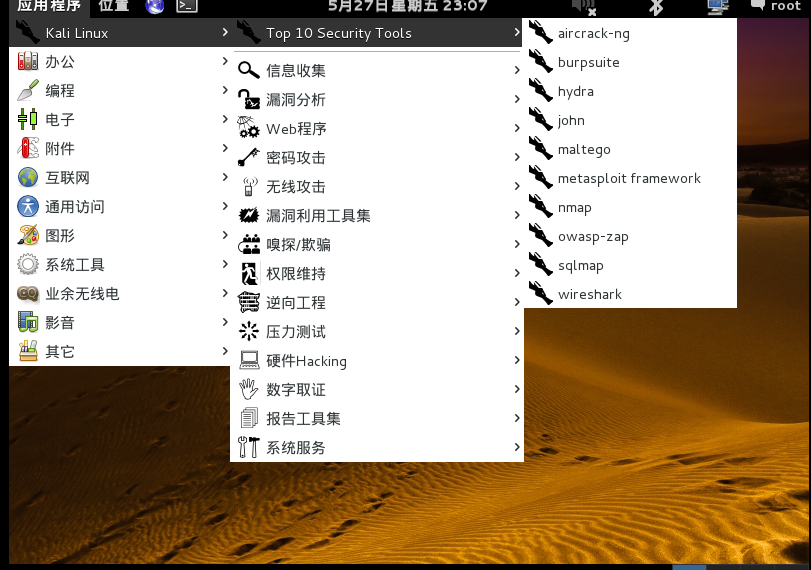

1 開啟nmap的方式一:通過開始選單欄開啟。

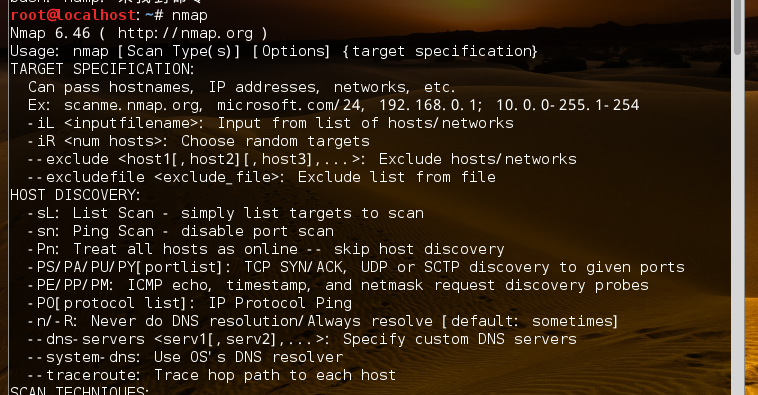

2 通過終端開啟。

3 掃描目的主機防火牆是否關閉。

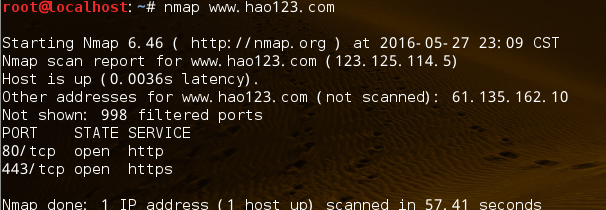

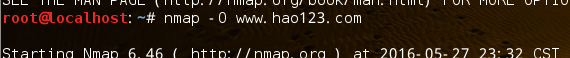

4 輸入“nmap+空格+域名或IP地址”進行的掃描時普通速度的掃描,時間較長,如上圖所示。

5 輸入“nmap”+“空格”+“-F”+空格+“域名或IP地址”,進行的是加速掃描,時間較短。

6 同時掃描多個ip方法:輸入“nmap+空格+IP地址段”。

[](http://images2015.cnblogs.com/blog/909764/201605/909764-20160527232248116-1257679091.png

7 掃描主機作業系統版本:輸入“nmap+空格+“-O”+空格+IP地址或域名。

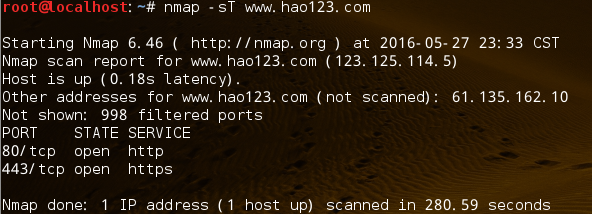

8 掃描所有TCP埠:輸入“nmap+空格+“-sT”+空格+IP地址或域名”。

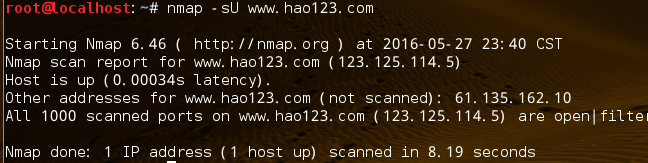

9 掃描所有開放的UDP埠:輸入“nmap+空格+“-sU”+空格+IP地址或域名”。

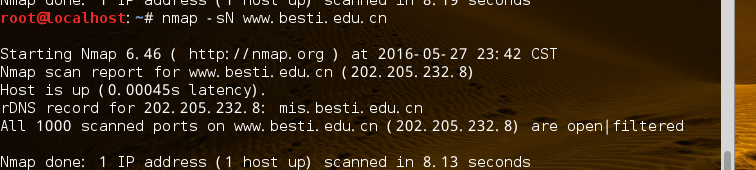

10 掃描防火牆安全漏洞:輸入“nmap+“-sN”+空格+IP地址或域名”。

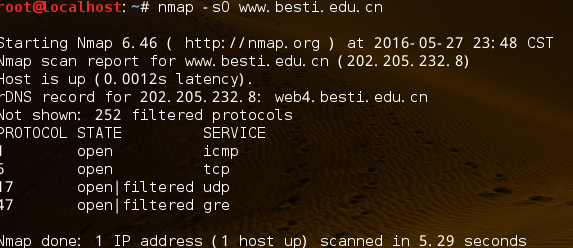

11 掃描使用IP協議的埠:輸入“nmap+空格+“-sO”+空格+IP地址或域名。