awvs 中文手冊詳細版 awvs 中文手冊詳細版

awvs 中文手冊詳細版

目錄:

0×00、什麼是Acunetix Web Vulnarability Scanner ( What is AWVS?)

0×01、AWVS安裝過程、主要檔案介紹、介面簡介、主要操作區域簡介(Install AWVS and GUI Description)

0×02、AWVS的選單欄、工具欄簡介(AWVS menu bar & tools bar)

0×03、 開始一次新掃描之掃描型別、掃描引數詳解(Scan Settings、Scanning Profiles)

0×04、AWVS的應用程式配置詳解(Application Settings)

0×05、AWVS的蜘蛛爬行功能(Site Crawler)

0×06、AWVS的目標探測工具(Target Finder)

0×07、AWVS的子域名探測工具(Subdomain Scanner)

0×08、AWVS的SQL盲注測試工具(Blind SQL Injection)

0×09、AWVS的HTTP請求編輯器(HTTP Editor)

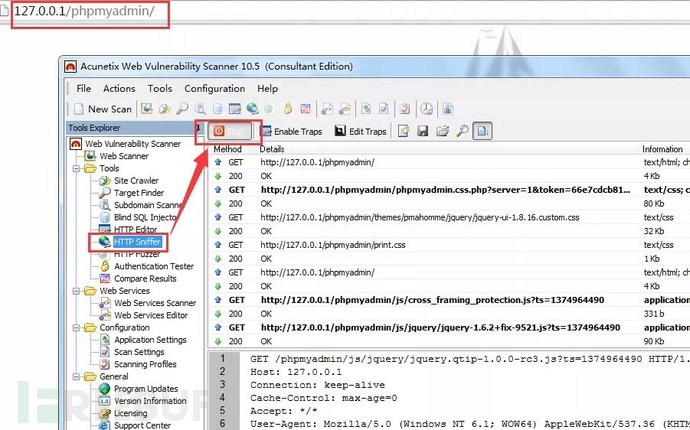

0×10、AWVS的HTTP嗅探工具(HTTP Sniffer)

0×11、AWVS的HTTP模糊測試工具(HTTP Fuzzer)

0×12、AWVS的認證測試工具(Authentication Tester)

0×13、AWVS的WEB WSDL掃描測試工具(Web Services Scanner、Web Services Editor)

0×00、什麼是Acunetix Web Vulnarability Scanner

Acunetix Web Vulnerability Scanner(簡稱AWVS)是一款知名的Web網路漏洞掃描工具,它通過網路爬蟲測試你的網站安全,檢測流行安全漏洞。它包含有收費和免費兩種版本,AWVS官方網站是:http://www.acunetix.com/,目前最新版是V10.5版本,官方下載地址:https://www.acunetix.com/vulnerability-scanner/download/,官方免費下載的是試用14天的版本。這裡我們以V10.5破解版來講解。

功能以及特點:

a)、自動的客戶端指令碼分析器,允許對 Ajax 和 Web 2.0 應用程式進行安全性測試。

b)、業內最先進且深入的 SQL 注入和跨站指令碼測試

c)、高階滲透測試工具,例如 HTTP Editor 和 HTTP Fuzzer

d)、視覺化巨集記錄器幫助您輕鬆測試 web 表格和受密碼保護的區域

e)、支援含有 CAPTHCA 的頁面,單個開始指令和 Two Factor(雙因素)驗證機制

f)、豐富的報告功能,包括 VISA PCI 依從性報告

h)、高速的多執行緒掃描器輕鬆檢索成千上萬個頁面

i)、智慧爬行程式檢測 web 伺服器型別和應用程式語言

j)、Acunetix 檢索並分析網站,包括 flash 內容、SOAP 和 AJAX

k)、埠掃描 web 伺服器並對在伺服器上執行的網路服務執行安全檢查

l)、可匯出網站漏洞檔案

0×01、AWVS安裝過程、主要檔案介紹、介面簡介、主要操作區域簡介

注:本文提供的破解 方式僅供軟體試用,請於連結文字24小時內刪除 ,如需使用請購買正版!

1、下載地址:http://pan.baidu.com/s/1i3Br6ol 提取密碼:u60f 。其中 2016_02_17_00_webvulnscan105.exe是AWVS v10.5的安裝包,而Acunetix_Web_Vulnerability_Scanner_10.x_Consultant_Edition_KeyGen_Hmily 是破解補丁。AWVS安裝的方法與安裝windows程式安裝方法一樣,我們這裡主要講解安裝的主要點:

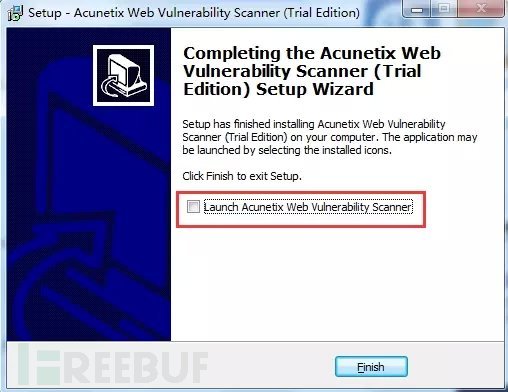

2、安裝到最後一步的時候將“Launch Acunetix Web Vulnerbility Scanner”前的勾去掉,安裝完成之後將會在桌面生成兩個圖示:

3、之後我們將破解補丁移動到AWVS的安裝目錄,開啟破解補丁。點選patch之後便可以完成破解,最後關閉破解補丁。

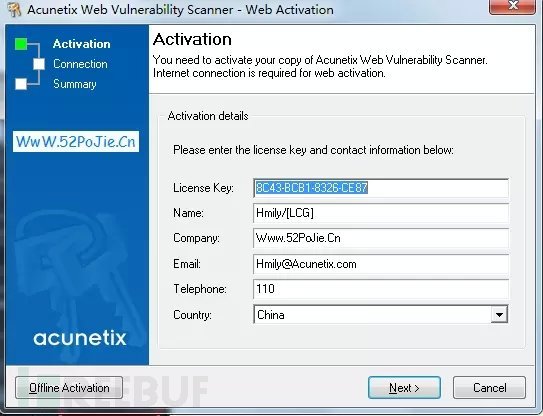

4、破解之後,程式將彈出下面程式,直接點選next下一步

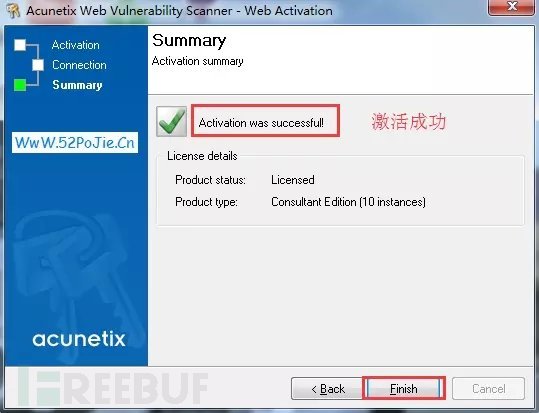

5、最後提示啟用成功之後,直接Flish完成安裝,提示Successfuly表示成功安裝。

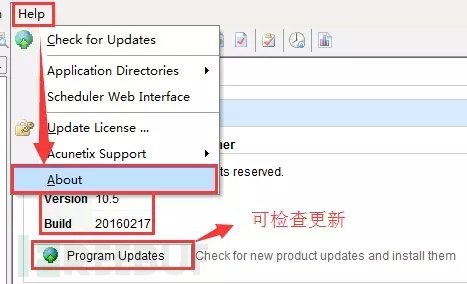

6、啟動桌面上的Acunetix Web Vulnerability Scanner 10.5,在選單欄上選擇——Help——About可以看到AWVS的版本,以及包括“Program Updates”可檢查軟體更新,我們這裡就不更新。畢竟我們下的是最新版的。

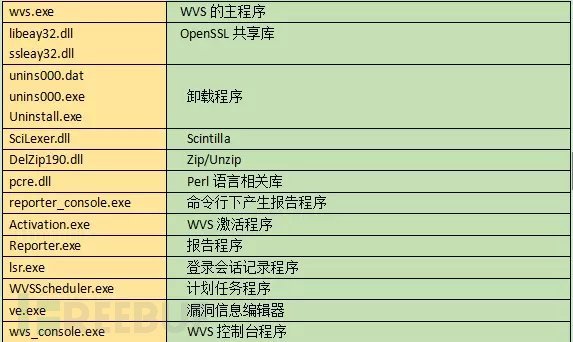

7、主要程式介紹:在程式安裝路徑“C:\Program Files (x86)\Acunetix\Web Vulnerability Scanner 10” 中主要檔案的作用如下:

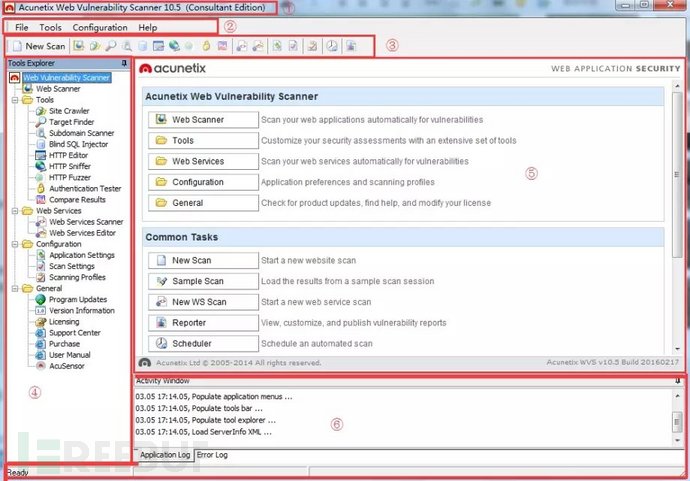

8、安裝介面介紹:啟動AWVS可以看到整個程式的介面

①、標題欄

②、選單欄

③、工具欄

④、主要操作區域

⑤、主介面

⑥、狀態區域

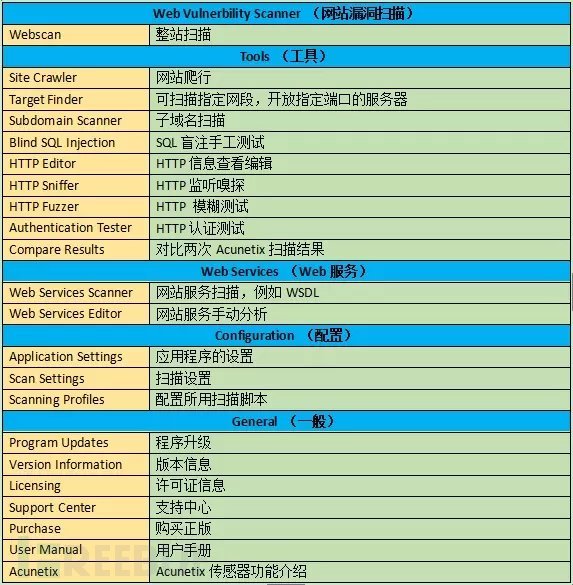

9:主要操作區域簡介:

0×02、AWVS的選單欄、工具欄簡介(AWVS menus bar & tools bar)

a)、選單欄

File——New——Web Site Scan :新建一次網站掃描

File——New——Web Site Crawl:新建一次網站爬行

File——New——Web Services Scan:新建一個WSDL掃描

Load Scan Results:載入一個掃描結果

Sava Scan Results:儲存一個掃描結果

Exit:退出程式

Tools:參考主要操作區域的tools

Configuration——Application Settings:程式設定

Configuration——Scan Settings:掃描設定

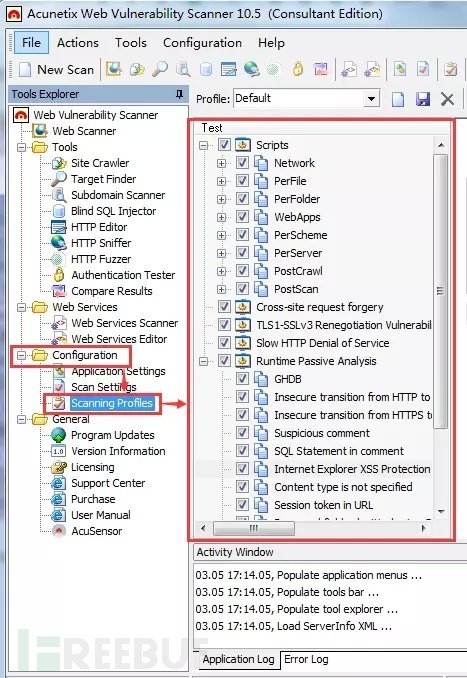

Configuration——Scanning Profiles:側重掃描的設定

Help——Check for Updates:檢查更新

Help——Application Directories——Data Directory:資料目錄

Help——Application Directories——User Directory:使用者目錄

Help——Application Directories——Scheduler Sava Directory:計劃任務儲存目錄

Help——Schedule Wen Interface:開啟WEB形式計劃任務掃描處

Help——Update License:更新AWVS的許可資訊

Help——Acunetix Support——User Mannul(html):使用者HTML版手冊

Help——Acunetix Support——User Mannul(PDF):使用者PDF版手冊

Help——Acunetix Support——Acunetix home page:AWVS官網

Help——Acunetix Support——HTTP Status:HTTP狀態碼簡介

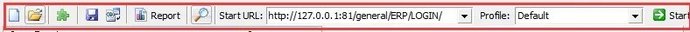

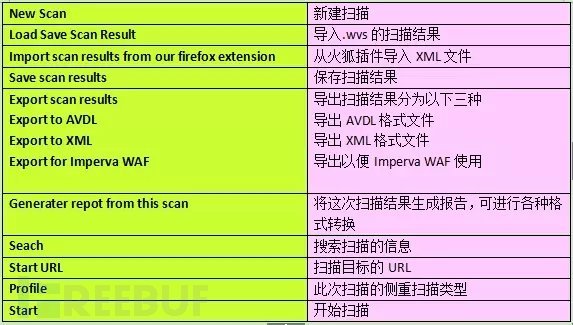

b)、工具欄

從左到右分別是(這些都可以在主要操作區域找到,所以不常用):

新建掃描——網站掃描——網站爬行——目標查詢——目標探測——子域名掃描——SQL盲注——HTTP編輯——HTTP嗅探——HTTP Fuzzer——認證測試——結果對比——WSDL掃描——WSDL編輯測試——程式設定——掃描設定——側重掃描設定——計劃任務——報告

0×03:一次新的掃描的功能全面概述(Scan Settings:掃描型別、掃描引數)

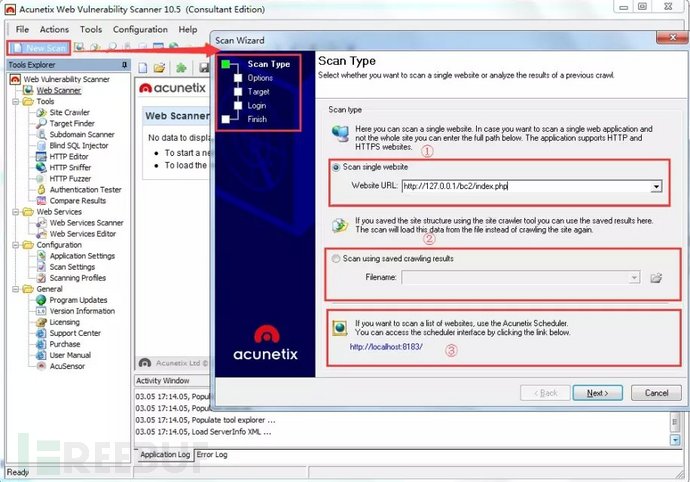

1、點選選單欄的 New Scan 新建一次掃描, 網站掃描開始前,需要設定下面選項:

1). Scan type

2). Options

3). Target

4). Login

5). Finsh

1、Scan type:

①:Scan single website:在Website URL處填入需要掃描的網站網址,如果你想要掃描一個單獨的應用程式,而不是整個網站,可以在填寫網址的地方寫入完整路徑。wvs支援HTTP/HTTPS網站掃描。

②:Scan using saved crawling results:匯入WVS內建 site crawler的爬行到的結果,然後對爬行的結果進行漏洞掃描。

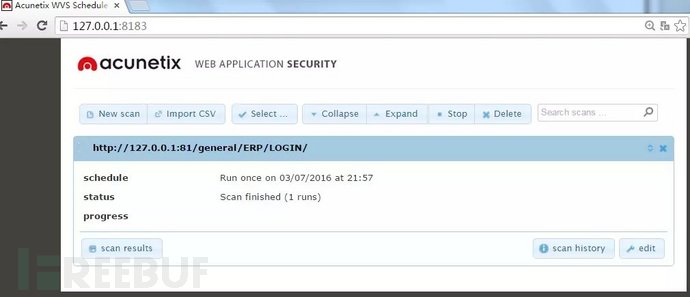

③:Access the scheduler interface:如果被掃描的網站構成了一個列表形式(也就是要掃描多個網站的時候),那麼可以使用Acunetix的Scheduler功能完成任務,訪問 http://localhost:8183,掃描後的檔案存放在“C:\Users\Public\Documents\Acunetix WVS 10\Saves”.

Acunetix的計劃任務,主要特性如下:

a). 可用於大量掃描,掃描結果儲存在“C:\Users\Public\Documents\Acunetix WVS 10\Saves”。

b). 掃描結束,可以使用郵件通知。

c). 可設定計劃時間,什麼時候允許掃描,什麼時候不允許掃描

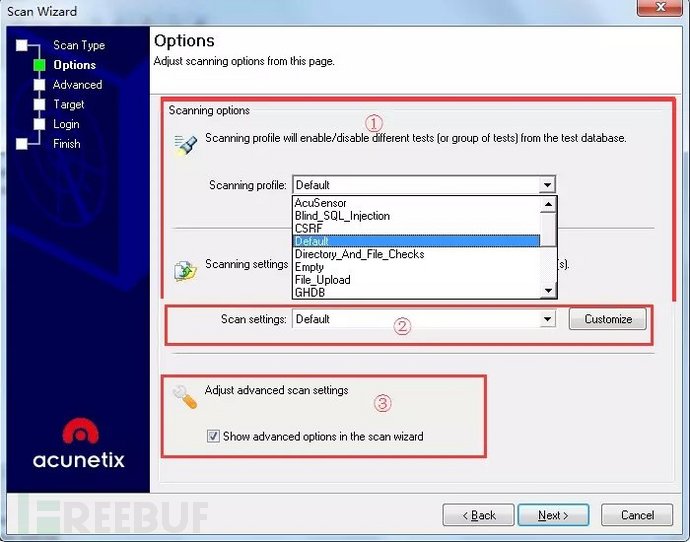

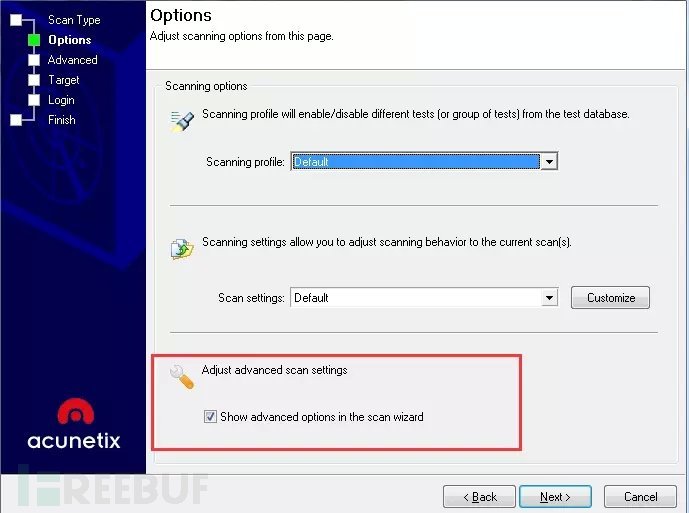

2、Options:

Scanning options :側重掃描的漏洞型別設定

①:Scanning profile:設定側重掃描的型別,包含16種側重檢測型別,如下:

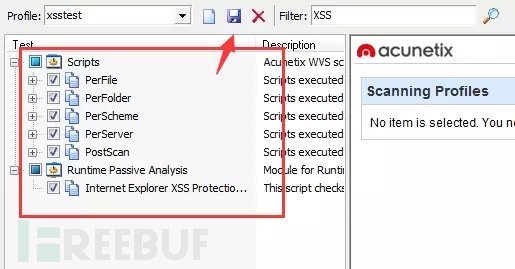

每種側重掃描的型別又有包含多種掃描script,如果需要做調整或者修改,請檢視 Configuration >> Scanning Profiles

Scanning Profiles中的每個側重掃描的型別下都包含了非常多的掃描指令碼,由於太多我就不一一介紹,隨便點選一個,右邊就有對該掃描指令碼的介紹,隨意抽選幾個介紹,例如:

ftp_anonymous.script:掃描ftp匿名登入漏洞 PHPInfo.script:掃描是否有phpinfo洩露

Backup_File.script:掃描網站的備份檔案 wordpress_8.script:針對 wordpress弱口令測試

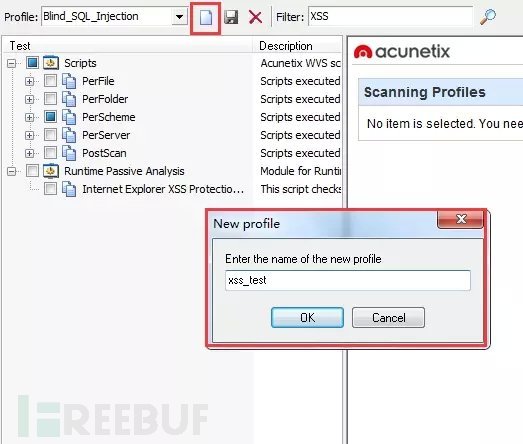

你也可以選擇掃描的指令碼,然後新建自己的掃描策略,如下:

選擇自己需要的策略,可以單擊儲存按鈕儲存一份策略,單擊X按鈕刪除一個策略

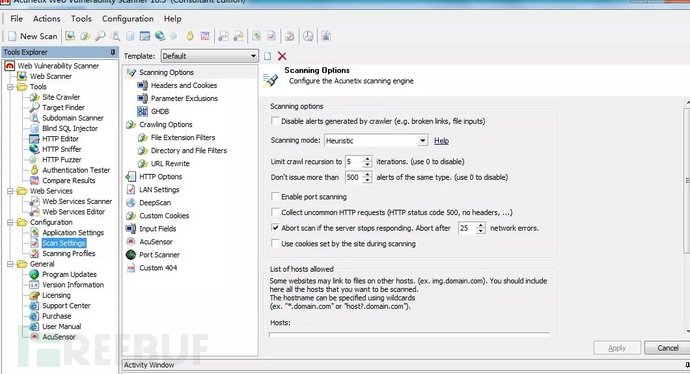

Scan Setting:掃描配置

②:可定製掃描器掃描選項,AWVS在預設情況下只有“default”預設掃描引數配置策略,點選旁邊的Customize則可以自定義:

與介面主操作區域對應:如下

(注意要點:如果在新建嚮導中設定Scan setting只會影響本次掃描的掃描引數設定,如果在主介面中的Scan Setting設定則是全域性配置)

此處可以設定各種掃描引數配置,包括點選白色處“”是新建配置,單擊X則是刪除配置。

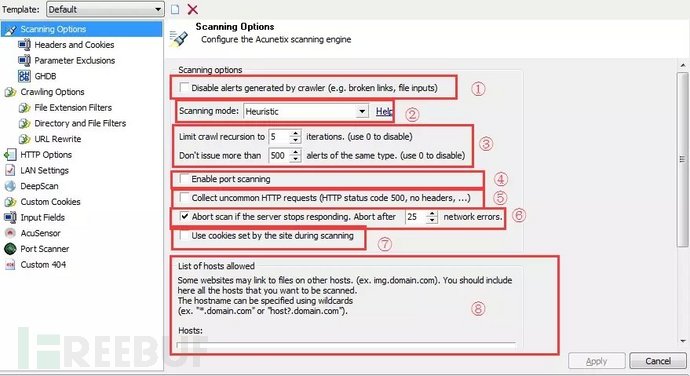

a)、Scan options 掃描配置

①:禁用蜘蛛爬行出發現的問題,AWVS在漏洞測試之前會使用蜘蛛功能對網站先進行測試,此處是禁用蜘蛛爬行發現的問題,如:錯誤的連結。一般這樣的錯誤都是風險很低的警告資訊。

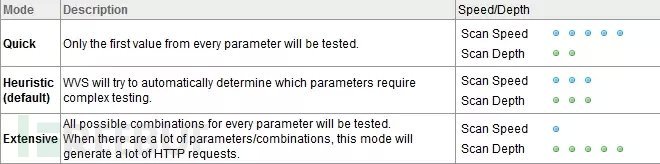

②:scanning mode 是指掃描的模式分為三種如下:

Heuristic:標準的掃描模式,掃描執行緒和深度一致

Quick:快速掃描模式

Extensive:擴充套件性掃描,完整掃描模式

它們三種模式的掃描執行緒、深度如下:

③:目錄爬行的遞迴深度,預設為5級,使用0則關閉

不要發出超過500個相同型別的警告,使用0則關閉

④:開啟目標埠掃描功能,但該掃描速度較慢,建議使用NMAP埠掃描

⑤:收集不常見的HTTP請求狀態,例如HTTP 500狀態碼

⑥:在掃描過程中如果伺服器停止響應嘗試25次之後中止掃描

⑦:在掃描過程中,是否使用網站設定的cookie

⑧:網站中連結到其它主機的檔案,而這些網站與主站的關係相近,例如:www.baidu.com 連結中包含test.baidu.com,你可以在這裡新增允許與主站關係很大的域名來進行掃描,可以使用萬用字元形式。這樣掃描的時候將掃描這些主機的漏洞。

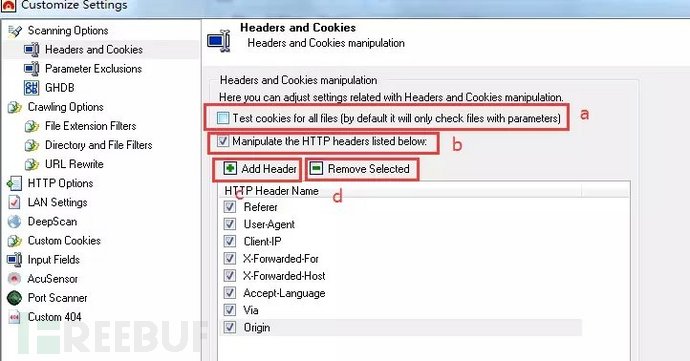

b)、Headers and Cookies 頭部與Cookie

(a)、Test cookies for all files (by default it will only check files with parameters)

訪問所有檔案,都使用cookie測試(預設情況下,只有帶引數的檔案才使用cookie進行檢測)。

(b)、Manipulate the HTTP headers listed below

操控HTTP頭部資訊,可按照自己的要求定製HTTP頭。

(c)、Add Header

新增一個HTTP頭部,在新增的“enter header name here”單擊此處可以輸入你的頭部名稱。

(d)、Remove Selected

移除你選中的HTTP頭部

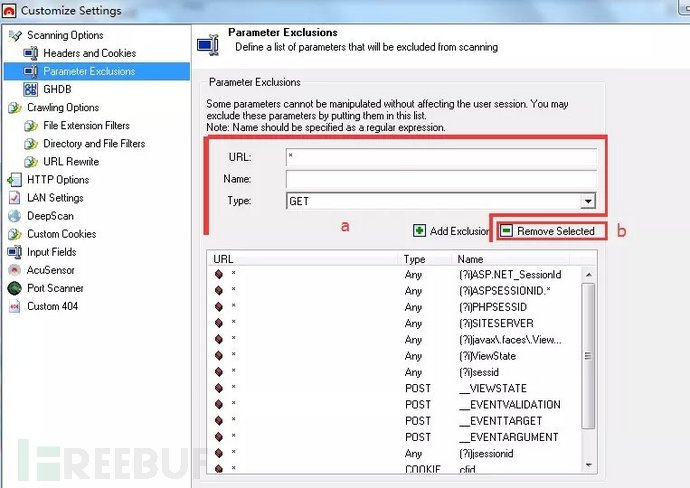

c)、Parameter Exclusion 掃描引數排除

有些引數不影響使用者會話的操作,你可以排除這些引數被放在這個名單中,掃描器將不會去掃描測試這些引數,注意:名稱應該為正則表示式

(a)、新增一個引數排除:

包含URL(*代表任何URL)、名字(要過濾的引數,一般以正則表示式表示)、type(請求方式,包含Any任何型別、GET、POST型別、COOKIE型別)

(b)、移除選中的排除

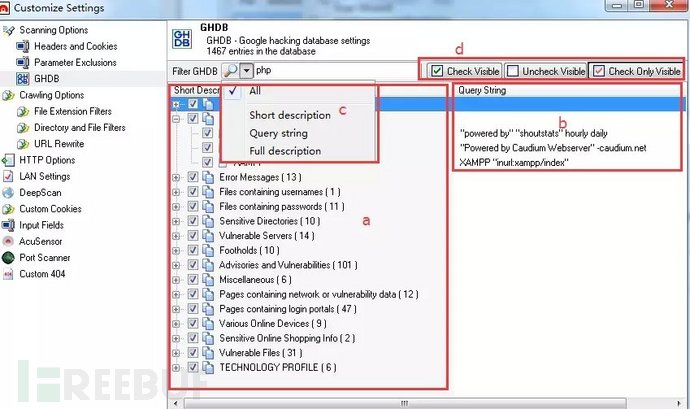

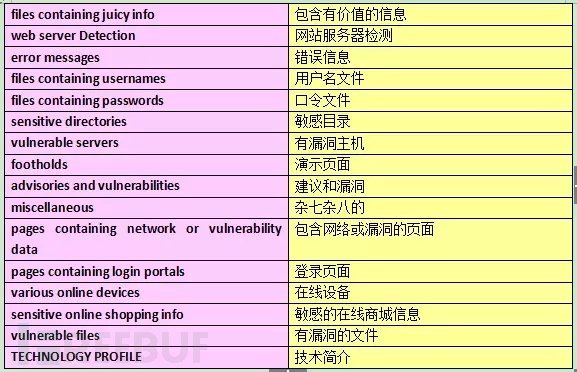

d)、GHDB 利用Google hacking資料庫檢測

Google hacking資料庫設定,包含了1467條資料在資料庫中

AWVS在掃描的過程中利用google hacking技術在google搜尋引擎上對目標網站進行資訊蒐集。下面的語法是對網站的資訊搜尋的google語法。

(a)、Short description: 簡要描述資訊:(參考:http://baike.baidu.com/view/336231.htm )

(b)、Query String :Google上查詢的字元

(c)、 Filter GHDB:GHDB過濾搜尋 (Short description:簡要描述 Query String 查詢字串 Full description:所有描述)

(d)、check visible:檢測明顯的 unchek visible:不檢測明顯的 check only visible:檢測僅明顯的

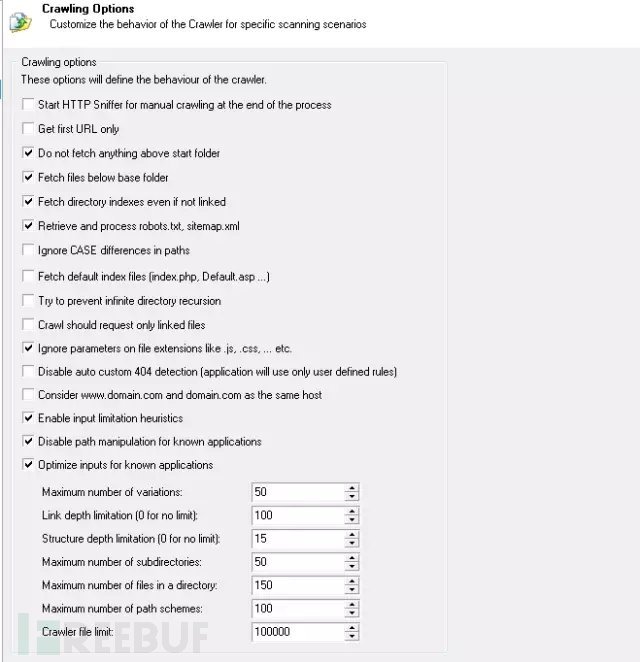

③: Crawling options 爬行設定:

針對特定的掃描場景,自定義爬蟲的行為,這些選項將定義爬蟲的行為:

start HTTP Sniffer for manual crawling at the end of process:蜘蛛爬行過程結束後啟動HTTP嗅探,以發行更多連結。

Get first URL only:只掃描首頁,不抓取任何連結。

Do not fetch anyting above start folder:不掃描上級目錄,例如:新建掃描為http://www.baidu.com/cms/,將不會掃描cms上級目錄的連結。

Fetch files below base folder:掃描子目錄。

Fetch directory indexes even if not linked:獲取目錄索引,即使沒有關聯性的。

Retrieve and process robots.txt, sitemap.xml. :抓取並分析robots.txt、sitemap.xml中出現的目錄、URL。

lgnore CASE differences in paths:忽略目錄的大小寫敏感

fetch default index files (index.php,default.asp):嘗試獲取每個目錄下的預設索引檔案,例如掃描http://qq.com,如果爬行到test目錄則嘗試獲取test目錄下是否有索引檔案,例如:http://qq.c/test/index.php 。

try to prevent infinite derectory recursion:防止抓取到死迴圈的無限目錄。如:http://qq.com/admin/admin/admin/admin/admin

crawl should request only linked files: 爬行應請求只有關聯性的檔案。

ignore parameters on file extensions like .js .css…etc:忽略副檔名類似為js css的引數。

disable auto custom 404 detection(application will use only user defined reles):禁用自動定製404檢測(應用程式將使用使用者定義的規則)。

consider www.domain.com and domain.com as the same host:如果啟用該項那麼AWVS會認為www域名和頂級域名是同一主機。

enable input limitaion heuristics:如果啟用該選項,並在同一目錄下的檔案被檢測20多個相同的輸入方案,抓取工具只會抓取前20個相同的輸入方案。

optimize inputs for known applications: 對已知應用程式輸入的優化。

maximum num ber of variations:變化的最大數目,例如:http://www.baidu.com/index.php?id=1,這裡設定ID的最大值為50。link depth limitation:連結深度限制,例如從A站點抓取發現了一個連結,又從該連結上發現另一個連結,以此類推最大深度預設為100。

structure depth limitation:子目錄的最大深度的限制,預設最大15級目錄。

maximun number of files in a derectory:在一個目錄下AWVS爬取檔案數量的最大值。

maximum number of path schemes:判斷路徑任務的最大任務數。

crawler file limit:爬蟲爬行檔案的數量限制。

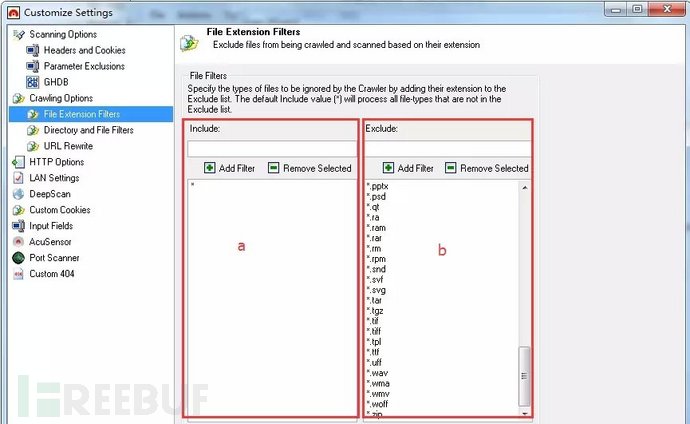

④:file extension filters: 副檔名過濾

AWVS將讀取該配置,嘗試掃描哪些字尾的檔案,例如排除掉的字尾檔案,AWVS在工作的時候將不掃描被排除的字尾檔案,因為掃描它們毫無意義。

a)、包含的副檔名,AWVS將會掃描的字尾擴充套件檔案

b)、 排除的副檔名,AWVS將不掃描的字尾擴充套件檔案

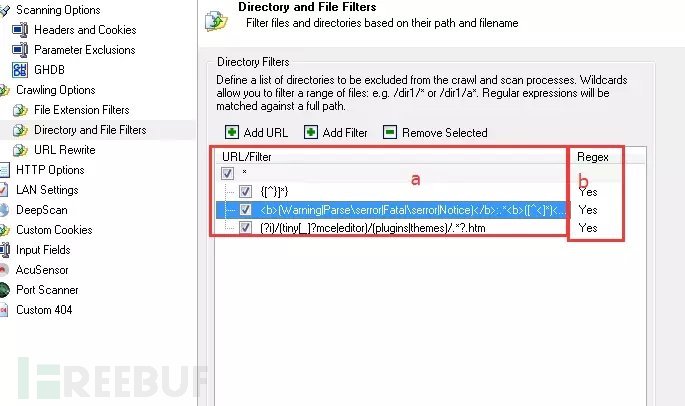

⑤: Directory and file filters:目錄和檔案過濾

定義一個目錄列表被排除在爬行和掃描過程萬用字元允許您篩選一系列檔案:如/dir1/* 或者/dir1/a *。表示將不掃描/dir1/下的檔案,/dir1/a*表示的是不掃描dir1下以a開頭的檔案的漏洞。

a)、過濾的URL

b)、是否為正則表示式

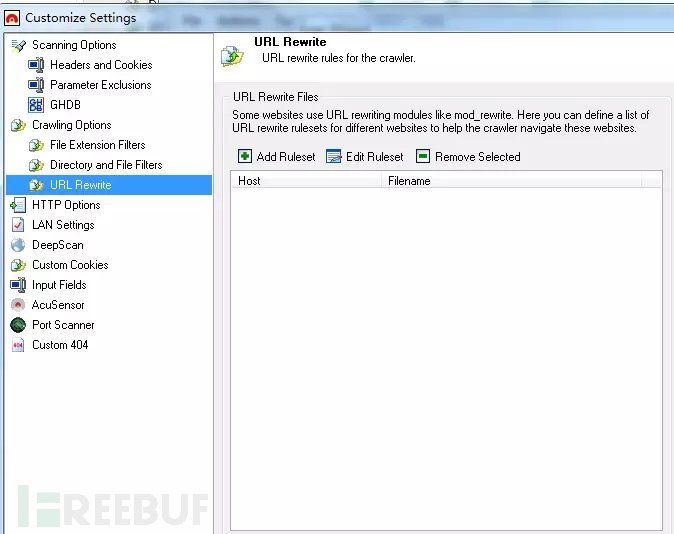

⑥:URL Rewrite:URL重定向設定

一些網站使用URL重寫,這裡你可以定義一個列表的URL重定向不同網站幫助爬蟲瀏覽這些網站。

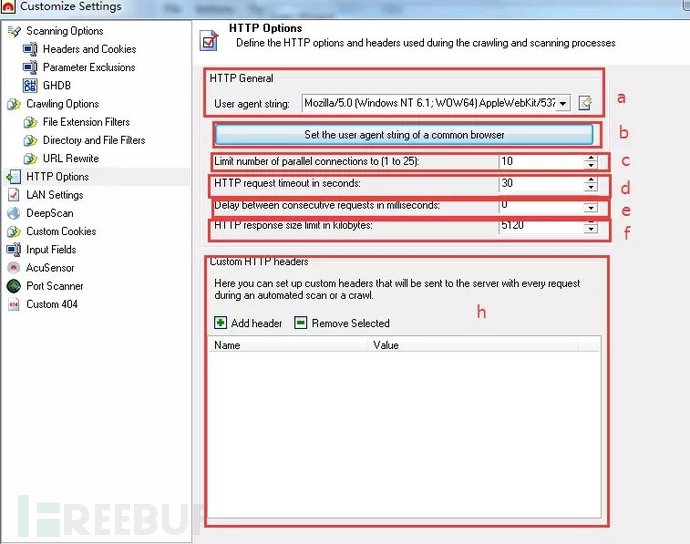

⑦:HTTP Options

定義在爬行和掃描過程的HTTP頭選項

(a)、使用者當前的agent

(b)、定義不同瀏覽器的agent

(c)、檢查最大的併發連線數

(d)、HTTP的請求超時時間

(e)、AWVS對兩個請求之間延遲的毫秒,某些WAF對訪問請求時間太快會進行攔截

(f)、HTTP請求的檔案位元組大小限制,預設5120kb

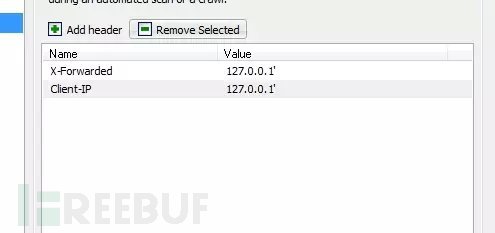

(h)、自定義HTTP 頭部,例如自定義IP報頭或者其它的HTTP頭,如下:

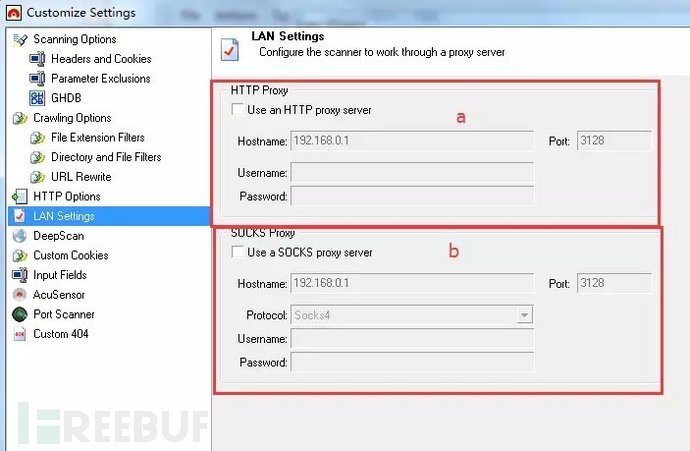

⑧:Lan Settings

配置代理伺服器來掃描網站漏洞

a)、http代理伺服器

b)、Socks代理伺服器

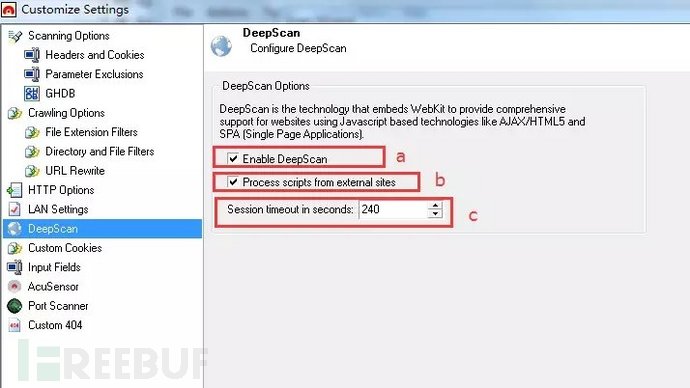

⑨:DeepScan

深度掃描,深度掃描技術,嵌入WebKit提供使用JavaScript基礎技術如AJAX / HTML5和SPA 網站全面支援

a)、啟用深度掃描

b)、掃描從外部引入的指令碼中存在的漏洞,例如scr=http://www.qq.com/xx.jsp

c)、Session 超時的秒數

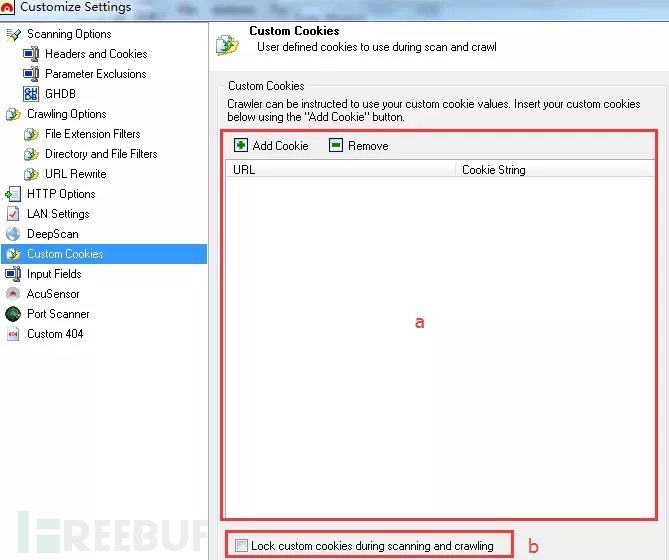

⑩:Custom Cookie

自定義Cookie,例如你在網站的登入之後獲取Cookie,將Cookie新增到這來就可以實現預登陸狀態下的掃描

a)、新增、移除自定義的cookie ,包含要新增的URL,使用*表示所有的URL,以及對應的Cookie值。

b)、掃描時鎖定自定義的cookie

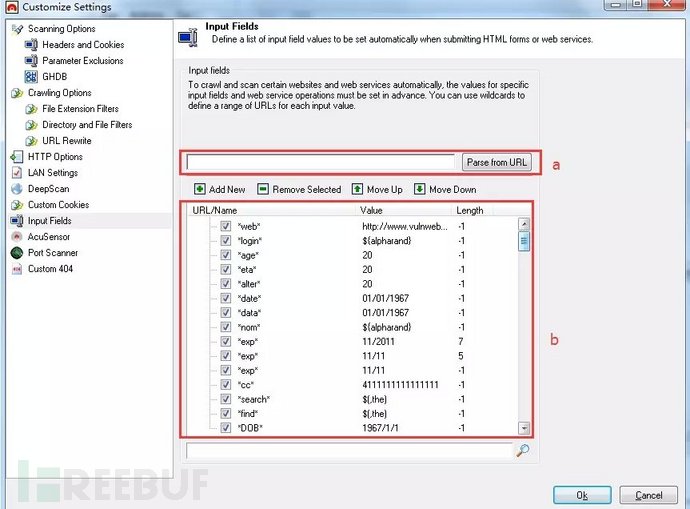

⑾:Input Fileds

此處主要設定提交表單時的欄位對應的預設值,例如在HTML表單提交中出現age的欄位,則會自動填寫值為20。欄位中:*web*中的是含有萬用字元的表示形式,例如1web2這樣的就是滿足*web*,而欄位的值則有多種變數如下:

${alpharand}:a-z的隨機字串

${numrand}:0-9隨機數字

${alphanumrand}:上兩個的組合(隨機字串+隨機數字)

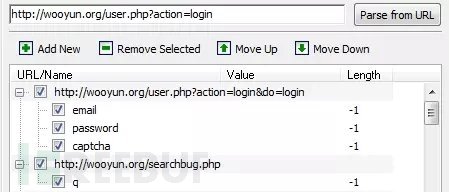

(a)、從URL中 解析表單的欄位,例如輸入http://login.taobao.com 將從這裡讀取表單的欄位,值如果有預設則填寫預設,沒有則需要自己新增,例如對wooyun.org自動提取表單的欄位,預設值則需要自己設定,這樣方便在掃描的時候AWVS自動填寫預設的值去提交表單進行漏洞測試

(b)、新增、移除、前後順序設定自定義的表單欄位,包含:名字、值、長度

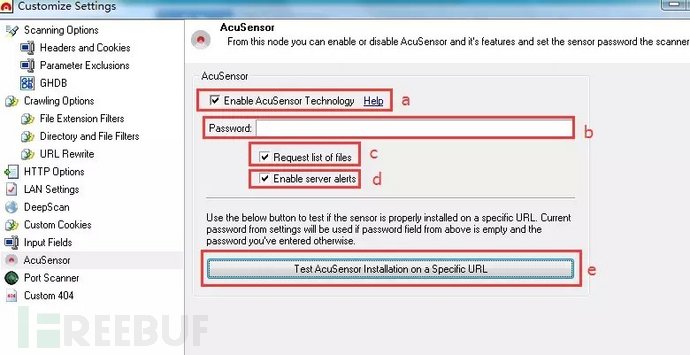

⑿ : AcuSensor

感測器技術 ,從這個節點,您可以啟用或禁用acusensor和它的功能和設定密碼。

(a)、啟動AcuSensor技術

(b)、為AcuSensor設定密碼

(c)、請求檔案列表

(d)、開啟伺服器警告

(e)、在一個特定的URL上測試AcuSensor

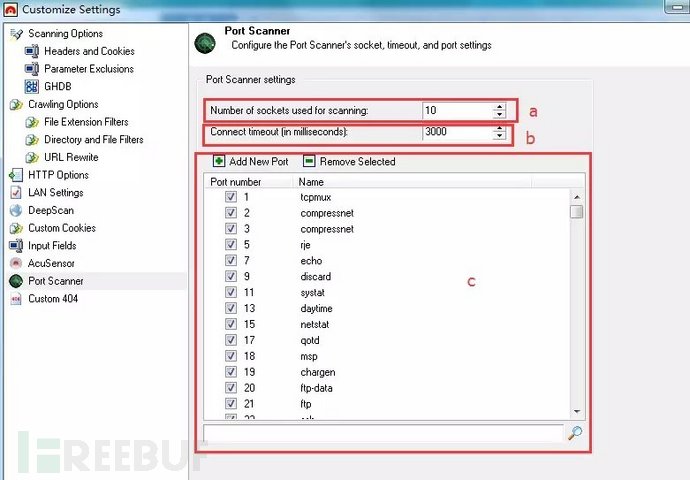

⒀:Port Scanner

配置埠掃描程式的、socket、超時和埠設定

(a)、使用者掃描埠的執行緒數

(b)、連線超時的毫秒時間設定

(c)、新增、移除掃描的埠,這裡已經列舉了常用的埠,AWVS將會掃描這裡的埠。

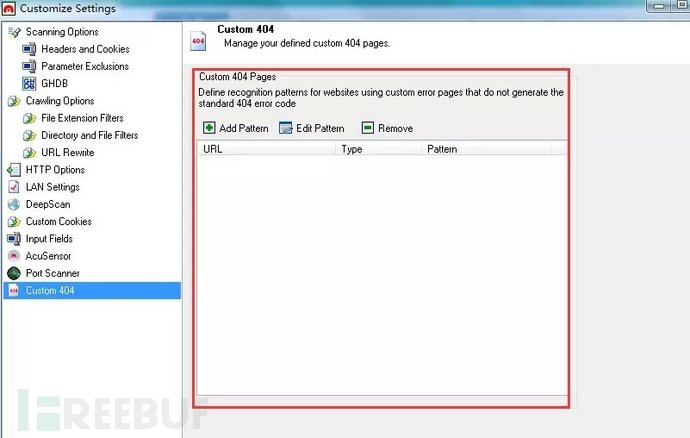

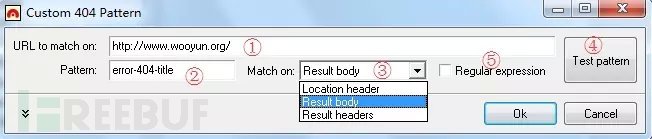

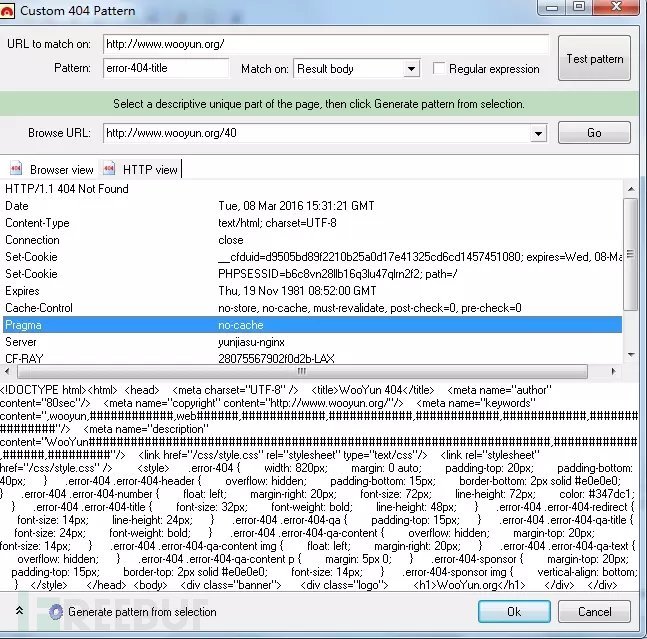

⒂:Custom 404

自定義404頁面,為了掃描中防止誤報,應當自定義404頁面

自定404頁面的方式:

①:自定義404的URL

②:404頁面的關鍵字匹配

③:匹配的關鍵字出現的位置

Location header:出現在HTTP頭部

Result body:出現在HTTP的正文處

Result headers:出現在HTTP的頭部+正文處

④:測試404頁面是否存在Pattern中輸入的,如果成功表示404頁面中存在該關鍵字

⑤:是否為正則表示式

當然你可以單擊向下展開的按鈕,可以測試網站的404頁面包括頭部、瀏覽形式的檢視,然後你可以選擇404的關鍵字,通過點選“Generate pattern from selection”來生成404的關鍵字或者表示式,並且會自動設定出現的位置。

Adjust advanced scan setting:

在掃描嚮導中顯示高階掃描設定,如下面的Advanced就是高階選項

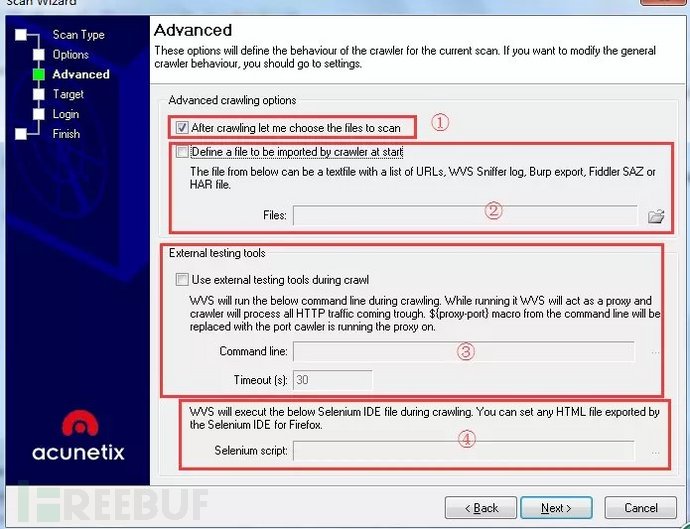

Advanced:

進入高階之後分別是:

①:在爬行結果之後選擇我們需要掃描哪些檔案

②:自定義從哪裡開始掃描,匯入txt檔案,例如掃描http://www.baidu.com,不想從根路徑開始掃,而從二級目錄http://www.baidu.com/test/,將其儲存到txt檔案中之後將從test二級目錄開始掃描

③:爬行的時候使用外部測試工具,蜘蛛爬行的過程中將執行您設定的命令,以及超時時間設定

④:設定包含一個火狐擴充套件外掛Selenium IDE生成的HTML檔案,蜘蛛爬行的過程中將會根據它來進行爬行。

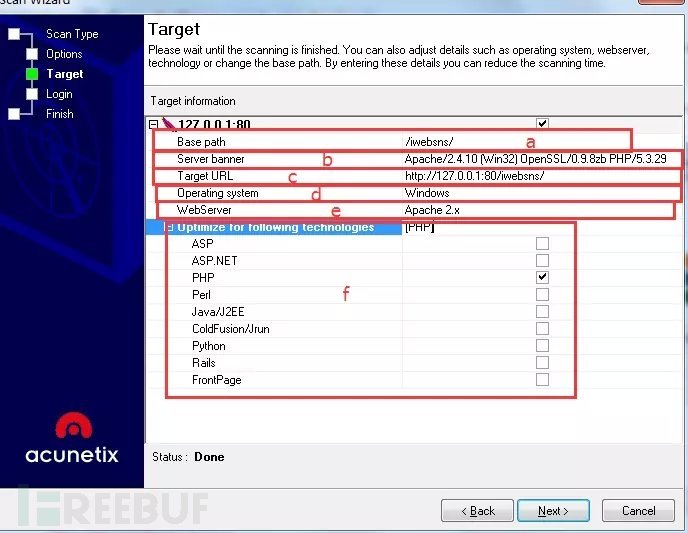

Target:

(a)、掃描目標的根路徑

(b)、服務的banner

(c)、目標URL

(d)、目標作業系統

(e)、目標的Web容器

(f)、目標的程式語言

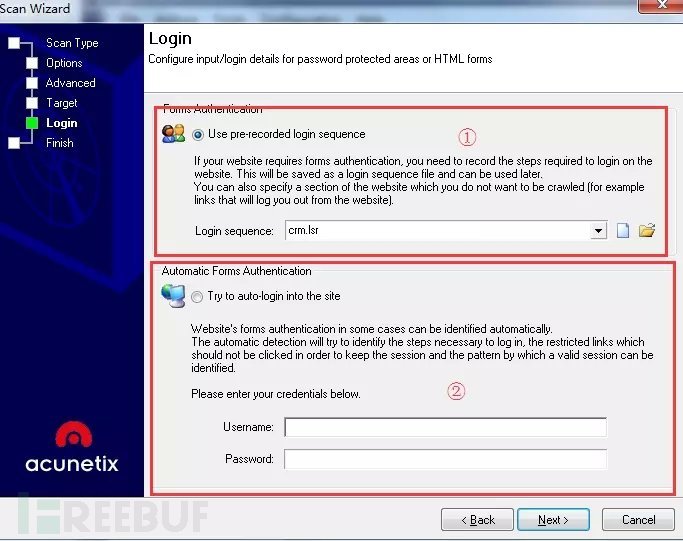

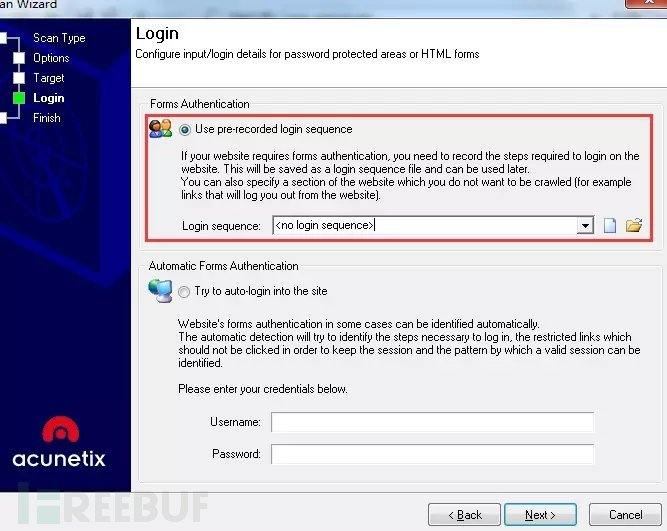

Login:

①:使用預先設定的登入序列,可以直接載入lsr檔案,也可以點選白色處開始按照步驟新建一個登入序列(具體步驟參考後面的演示)

②:填寫使用者名稱密碼,嘗試自動登入.在某些情況下,可以自動識別網站的驗證。

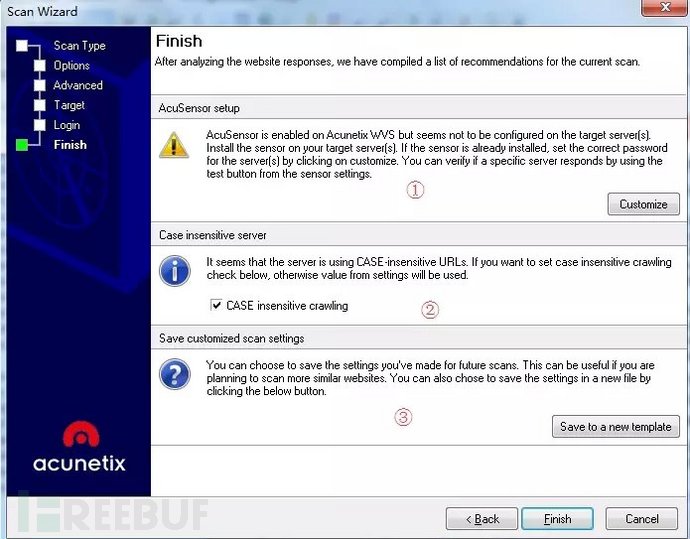

Finish:

①:使用AcuSensor感測技術的設定

②:爬行與掃描中是否區分大小寫

③:將這次的設定儲存為一個策略,以便下次直接使用策略

開始掃描:

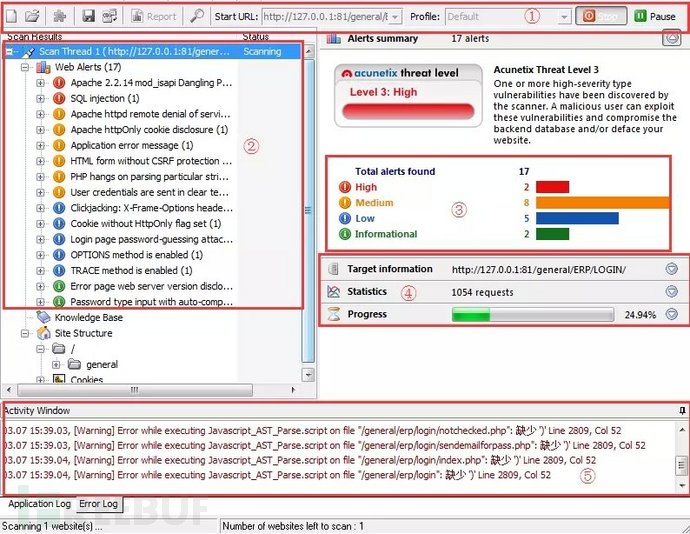

①:

依次為:

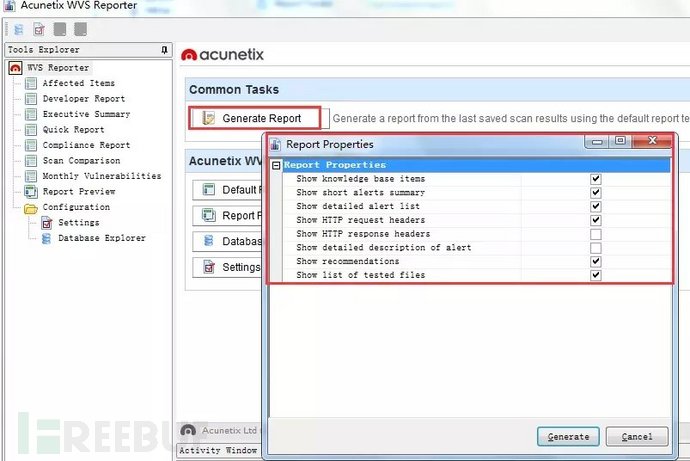

#1、Generater report from this scan :

使用Configuration Settings可定製報告的某些資訊,例如logo等.

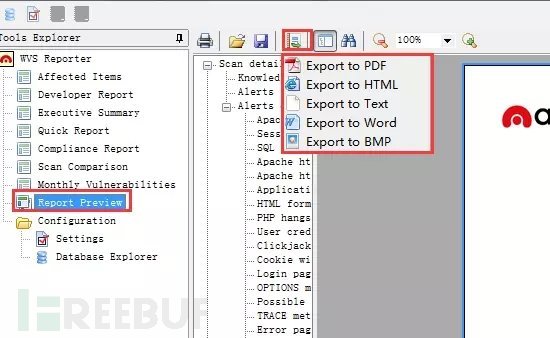

轉換為不同的格式報告:

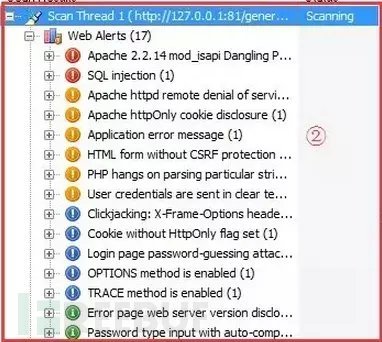

②:掃描結果顯示,包含存在漏洞的名字、連結、引數等,Site Structrus是網站爬行出的結構狀態、Cookie是爬行的Cookie資訊。

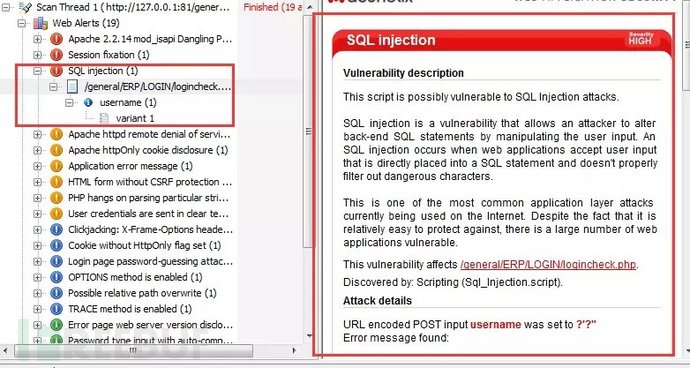

③:詳情資訊顯示,需要點選左邊的掃描結果才會展示詳情資訊。如下圖就是左側顯示的SQL注入和引數,右邊是SQL注入的詳情。

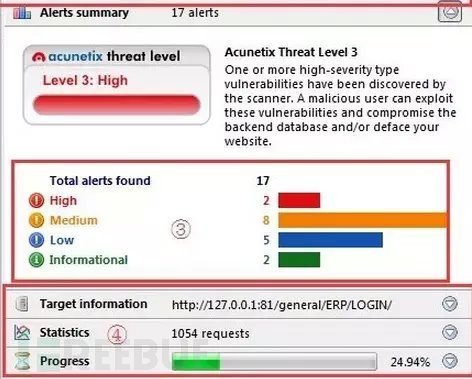

如果不點選則是掃描的高低危漏洞統計,如下圖就是威脅等級:Level 3,漏洞總結果是17個,High(紅色):高危漏洞2個,Medium(橙色):中危漏洞8個,Low(藍色):低危漏洞5個,Informational(綠色):提示資訊2個。

④ :顯示三個資訊。

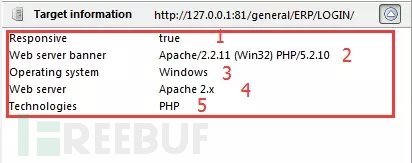

Taget Information:包含目標站點 1、是否應答、2、WebServer的banner、3、作業系統、4、Web容器、5、程式語言

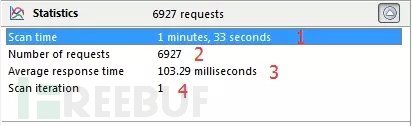

Statistics:對掃描的各種資訊統計,包含1、掃描的總時間、2、HTTP請求數量、3、平均掃描時間、4、掃描重複次數

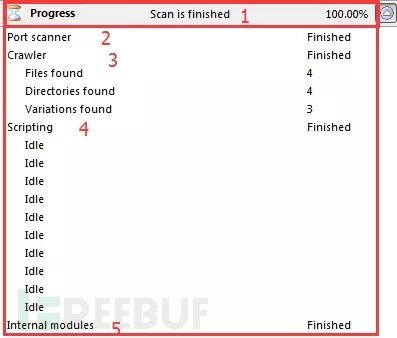

Progress:掃描進度資訊的提示,包含1、是否掃描完成,100.00%表示已完成,2、埠掃描是否完成 3、蜘蛛爬行是否完成(檔案數量、目錄數量、變數數量)、4、指令碼資訊 5、內部模組

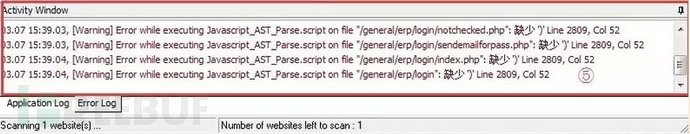

⑤ 顯示應用程式執行、測試的日誌、錯誤日誌。

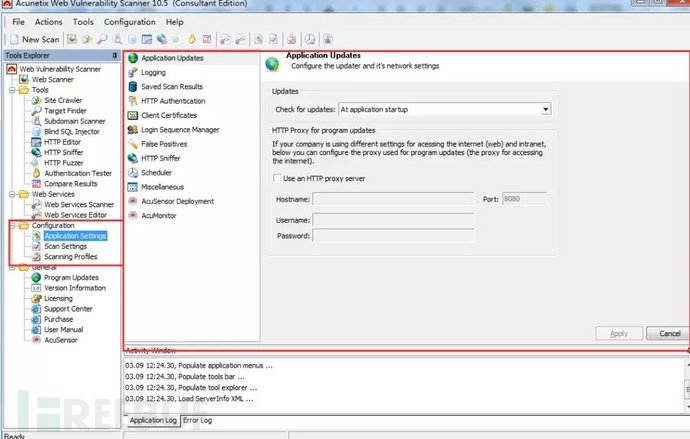

0×04、AWVS的應用程式配置詳解

三個設定點:

1、Application Settings:

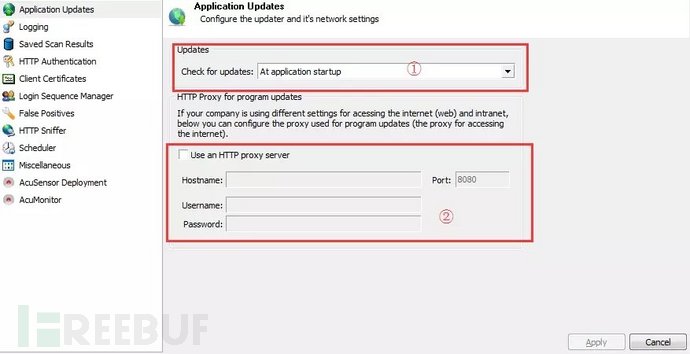

1、Application Updates: 程序升級的配置

Application Updates:程序升級

①:程式更新,分為兩種:

At application startup:在程式啟動時自動檢查更新

When ‘check for updates’ is clicked:使用者點選“General——Program Updates——Check for updates”時更新

②: 更新時使用代理伺服器來更新程式,需填寫主機名、代理埠、使用者名稱和密碼

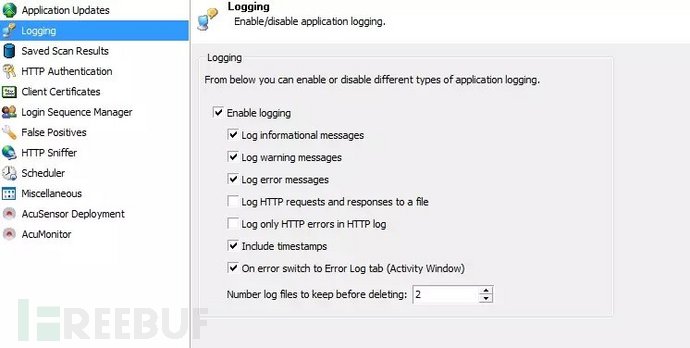

2、Logging: 日誌配置

①:Enable logging:開啟日誌功能

②:Log infomational messages:將程式的提示資訊記入日誌

③:Log warning messages:將程式的警告資訊記入日誌

④:Log Errir messages:將程式的錯誤資訊記入日誌

⑤:Log HTTP request and response to a file:將程式中發起的HTTP請求和響應資訊記錄到一個檔案中log\httplog.txt

⑥:Log only HTTP error in HTTP log:只記錄HTTP的錯誤資訊在HTTP的日誌中

⑦:Include timestamps:在記錄日誌的時候包含產生每條記錄的時間戳

⑧:On error switch to Error Log tab:在發生錯誤資訊的時候,自動切換到Error Log面板

⑨:number log files to keep before deleting:刪除日誌前需要保留的日誌數量,預設2個

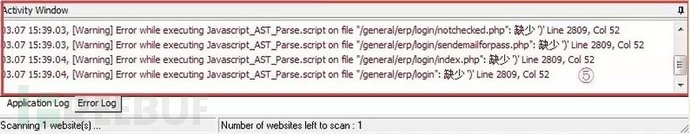

3、Saved Scan Results 掃描儲存資料庫的設定

①:儲存報告的資料庫型別:分為: MS Access 和 MS SQLSERVER兩種,如果使用SQLserver將要填寫SQLServer的資料庫地址、使用者名稱、密碼包括資料庫名等。

②:Access資料庫的儲存位置,預設是:C:\ProgramData\Acunetix WVS 10\Data\Database\vulnscanresults.mdb

③:如果你使用SQLServer資料庫,不想填寫資料庫IP\使用者名稱\密碼\資料庫名等資訊,你可以直接匯入.dbconfig格式的資料庫配置

④:掃描完成之後自動儲存結果。

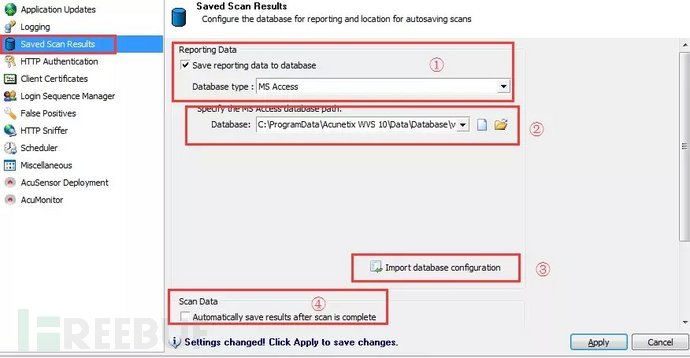

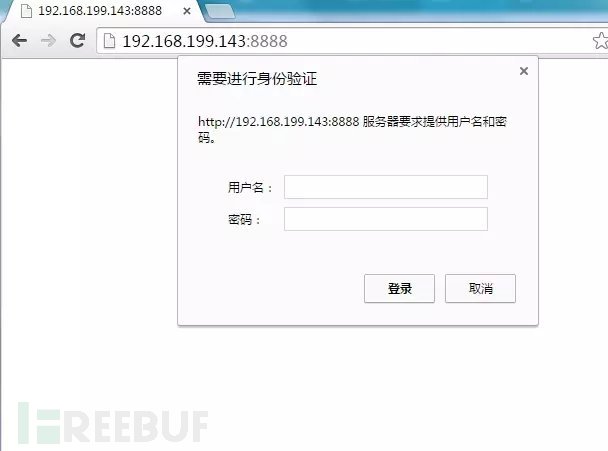

4 、HTTP Authentication HTTP基本驗證

此驗證主要用於如下類似的HTTP基本認證:

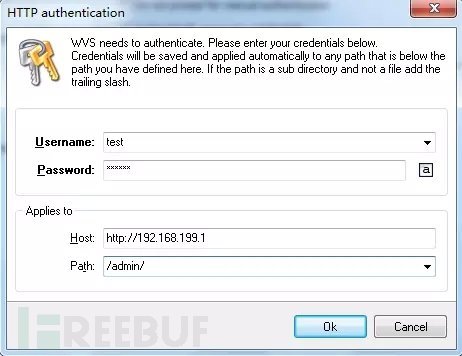

①:AWVS在掃描過程中可識別基本驗證,在此過程中不要詢問我們是否需要驗證,選中此項AWVS將不會提示我們哪些頁面需要認證。

②:自動儲存憑證資訊,在AWVS掃描過程中詢問我們HTTP認證的賬號密碼,勾選此項之後,當我們輸入使用者名稱密碼之後,AWVS將自動儲存我們的輸入,以便以後掃描時不再需要輸入。

③:配置需要驗證的 Host主機、路徑Path、Username使用者名稱和Password密碼。

按鈕中:

Add Credentials:新增一個憑證

Remove Selected:刪除選擇的憑證

Edit:編輯選中的憑證

Show Password:顯示已新增的憑證的密碼

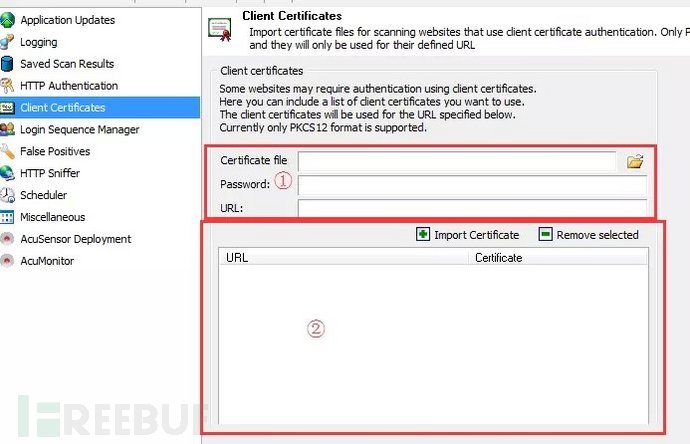

5、Client Certificates: 證書驗證

①:Certificate file:選擇證書檔案 Password:證書密碼 URL:驗證證書的URL地址

②:Import Certificate:上方填寫完整之後點選此按鈕匯入證書 Remove selected:移除選中的證書

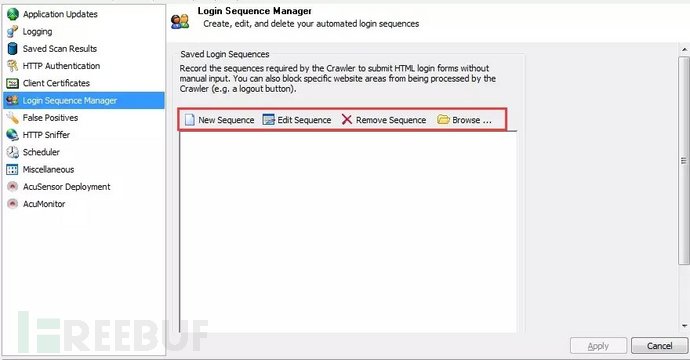

6、Login Sequence Manager:表單驗證 【重點】

表單驗證使用者某些頁面,例如掃描後臺、掃描使用者登入後可訪問的頁面時候,需要登入使用者密碼驗證再進行掃描

與新建掃描嚮導中的“Login”功能一致,需要新建一個表單驗證。

①:New sequence :新建一個表單驗證 Edit sequence:編輯一個表單驗證 Remove sequence:移除選中的驗證

Browser:瀏覽表單驗證檔案,字尾為.lsr。

如何新建一個表單驗證,過程三個步驟如下,以DVWA滲透測試演練系統來演示:

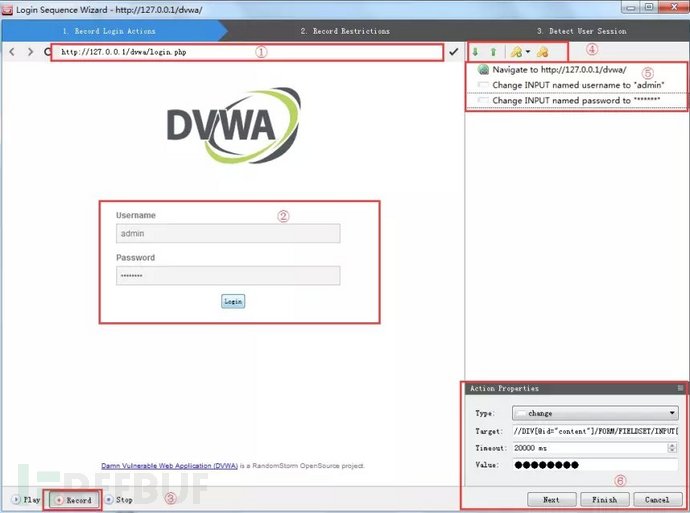

#1、Record Login Actions 記錄登入操作,這一步是選擇需要登入的頁面之後,輸入賬號密碼進行登入,然後程式將會記錄登入的所有操作、包括輸入的賬號密碼以及登陸後跳轉的頁面

①:此處標記的是你掃描的URL

②:此處當然你登入的表單區域了

③:三個按鈕 Record :開始記錄登入的操作 Stop:停止記錄登入操作 Play:回放你錄製的登入操作來確定是否正確

⑤:這裡記錄的是你的幾個動作,如上圖只有三個動作:

1、導航到http://127.0.0.1/dvwa/login.php

2、對錶單的username欄位輸入admin賬號

3、對錶單的password欄位輸入password密碼

4、雖然上圖沒有第四步,但是第四步是:Clik on Login,就是我們點選登入的這個步驟

④: ↓ ↑:上下鍵來調整登入的步驟 ,+ 、- :增加或刪除一個登入步驟

⑥:顯示登入每個步驟的型別、目標、超時時間、填入的值

第一步記錄登入操作已經成功完成,點選Next進入下一步

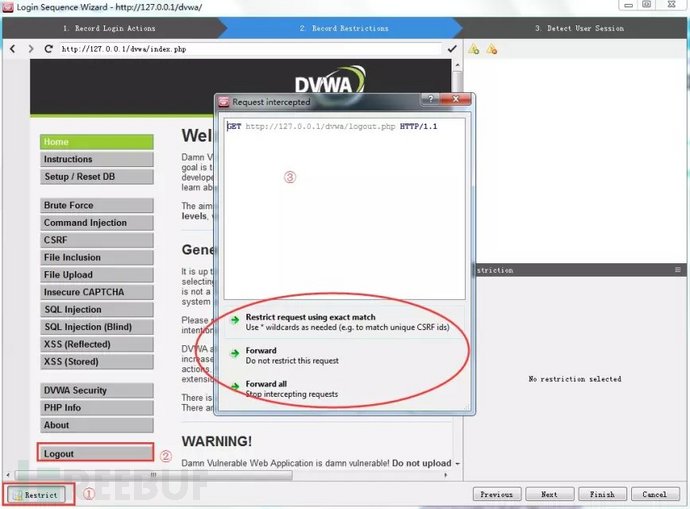

#2、Record Restrictions:記錄限制請求,此處的記錄的原因是如果AWVS在掃描登入狀態的頁面的時候,如果請求到類似Logout的退出請求,那麼就會結束會話並退出登入,這樣下來我們就無法繼續掃描後臺的漏洞了,所以此時我們需要記錄一個限制的地址,也就是告訴AWVS,哪個請求是會退出會話,當然不僅僅是退出,如果一個後臺有“登出”、“退出”、“重新登入”三個按鈕,我們也要同時記錄著三個請求。

針對DVWA的限制請求記錄步驟

①:首先Restrict按鈕是要呈現按下的狀態,此時就會開始記錄使用者點選的限制請求

②:DVWA中的左側導航“Logout”是退出的連結,我們點選它之後中間會彈出一個攔截

③:攔截中的資料就是我們點選“Logout”的請求,這裡有三個按鈕

Restrict request using exact match :記錄下此請求標識為精確的限制約束,也就是說將它告訴AWVS不要請求該連結

Forward :放過這個請求,不標記它為限制請求

Forward all:停止抓取所有請求,釋放所有的請求

所以這裡我們選擇:第一個按鈕,標記 http://127.0.0.1/dvwa/logout.php ;為限制請求,不讓AWVS去請求它。

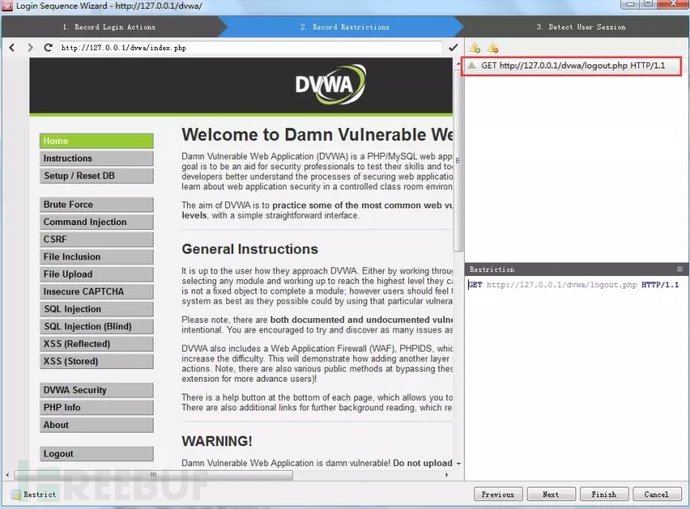

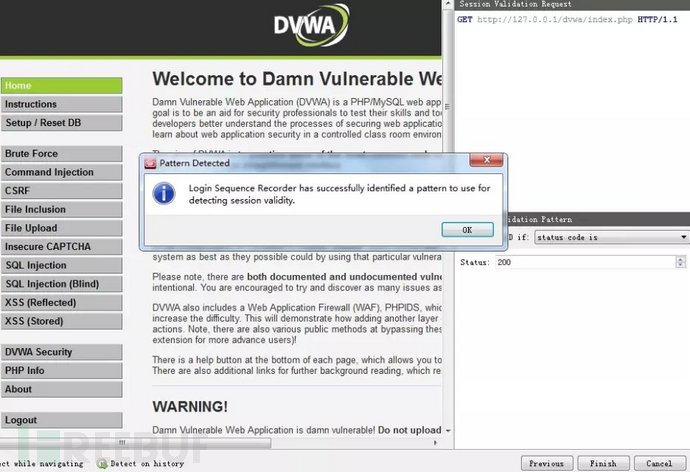

如上圖:停止抓取請求,點選“Restrict”使這個按鈕呈未按下狀態,然後可以看到右上角出現的限制約束的請求連結,OK,Next進入下一步了。看到successfully,我想你已經知道這步是成功確定了一種檢測有效會話的模式。

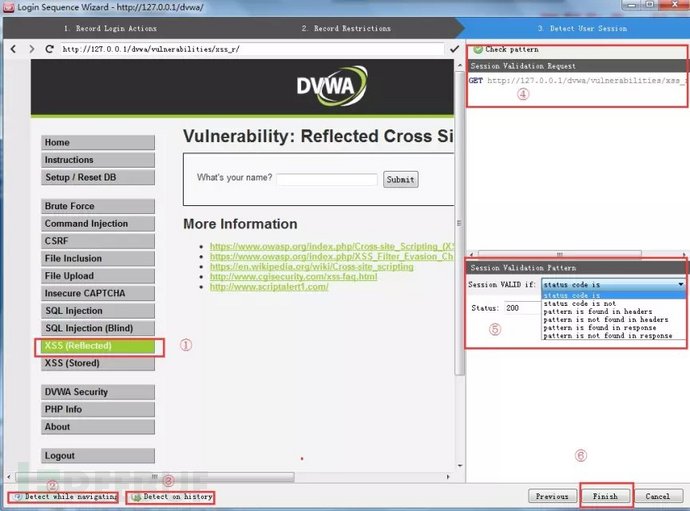

#3、檢測會話是否有效:完成第二部步驟之後進入第三步驟是檢測我們的會話是否有效,如果有效就完成了一次表單登入驗證的流程。

②:Detect while navigating:導航檢測,選中進入進入下一步

①:隨意點選一個需要登入連結,如果彈出Successfully則說明我們去點選這個連結的會話是正確的,

③:歷史檢測:獲取歷史檢測的正確性

⑤:這裡會自動獲取登入狀態之後的關鍵字或狀態碼,並以一種方式判斷,這裡分別有幾種方法:

a)、檢測到登入後的的狀態碼是多少,或者不是多少?

status code is

status code is not

b)、檢測登入後的關鍵字是在頭部、還是不在頭部?

Pattern is found in headers

Pattern is not found in headers

c)、檢測登入後的關鍵字是否在返回的響應中?

Pattern is found in response

Pattern is not found in response

④:Check Pattern:測試AWVS提取的關鍵字是否正確,如果是successfully則表示正確

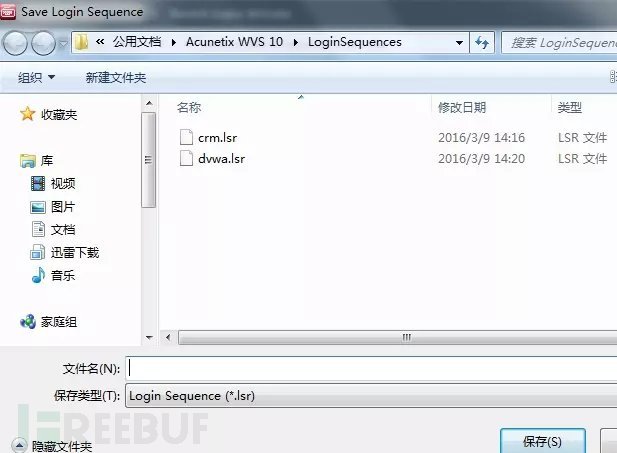

⑥:完成登入表單驗證的步驟之後儲存會話檔案,字尾為.lsr

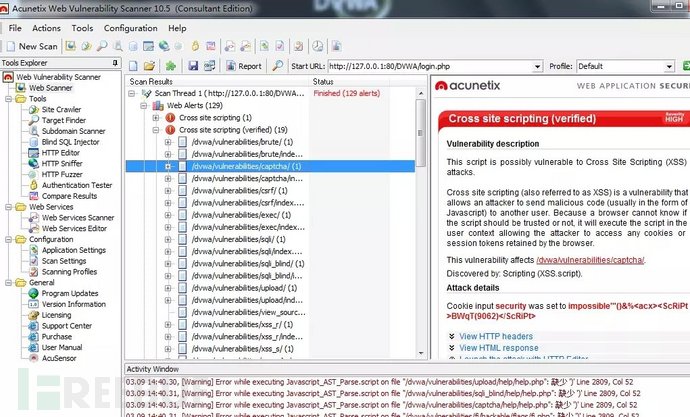

最後AWVS可以正常掃描登入狀態後的頁面的漏洞了:

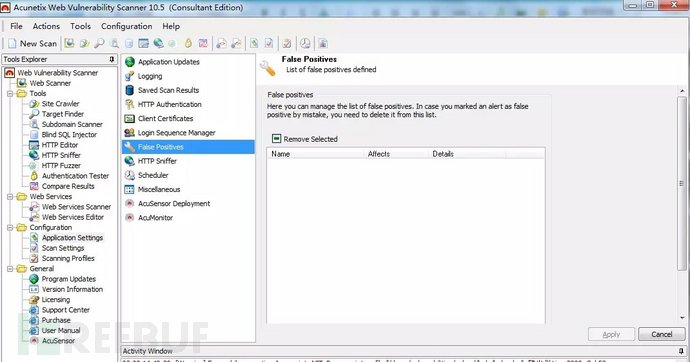

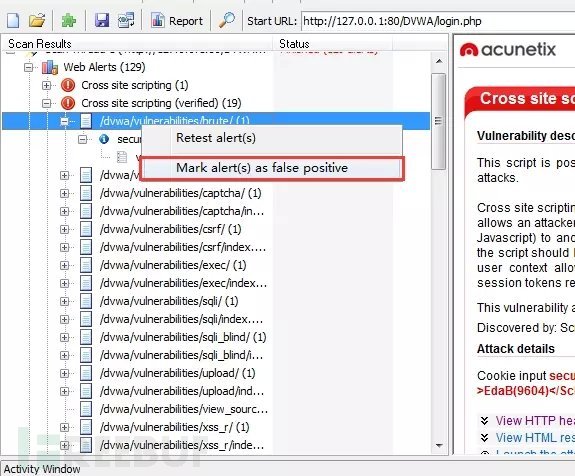

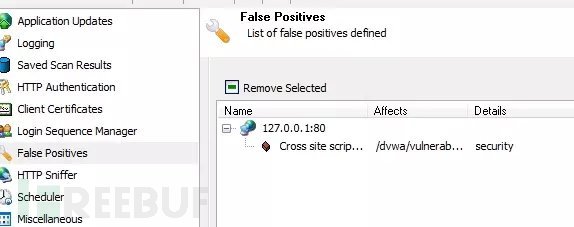

7、False Positives 處理誤報

此處是儲存誤報的連結、請求的。在我們掃描的結果中,如果你認為這一項是AWVS的誤報,右擊選擇它”Mark alert(s) as false positive“將它放置到誤報區域內,AWVS下次掃該站點的時候將不會再認為它是一個漏洞。Removed Selected則是移除選中的誤報。

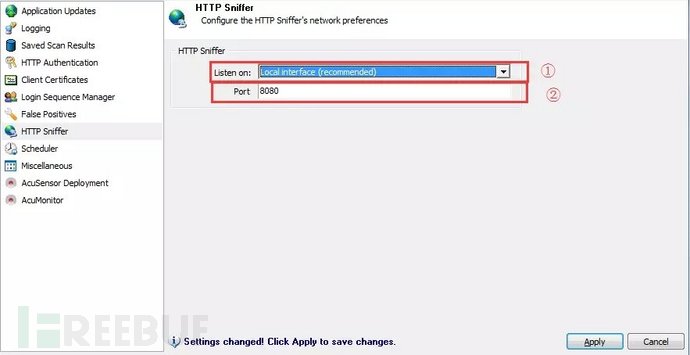

8、HTTP Sniffer 代理型嗅探抓包設定

Acunetix HTTP 代理設定,預設監聽8080埠(此功能預設不開啟)

①:監聽的介面分為兩種:

local interface (recommended):接受本機的代理請求(推薦)

all interface (not recommended) 接受所有的代理請求(不推薦)

②:監聽的埠,預設是8080

此配置設定之後點選“Apply”應用之後,在主操作區域的Tools中選擇HTTP Sniffer,將本地瀏覽器設定代理為127.0.0.1:8080,再點選“Start”就可以獲取嗅探到訪問網頁的資料包了

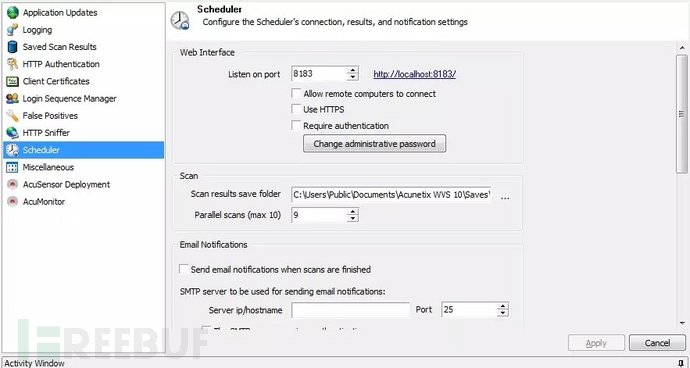

9、Scheduler:計劃任務性掃描

使用者可以不啟動AWVS來掃描漏洞,可以直接訪問Web版實現計劃任務,可以掃描多個網站漏洞,使用該項服時要保證Acunetix WVS Scheduler v10服務已經啟動。

Web Interface:Web版掃描的配置

Listen open port:Web介面計劃任務的埠,訪問:http://localthost:8183

Allow remote computers to connect:允許遠端計算機訪問我們的Web版的計劃掃描頁面,如果一旦開啟則強制使用HTTPS協議另外還需要設定賬戶密碼來進行驗證,為了保證它的安全性。

Use HTTPS:使用HTTSP協議加密傳輸的資料

Require authentication:使用使用者名稱、密碼形式驗證,一般配合“Allow remote computers to connect”來使用。

Change administrative password:修改認證的使用者名稱密碼

Scan:設定計劃任務掃描的執行緒與儲存結果

Scan results save folder:Web任務計劃掃描結果的儲存位置

Parallel scans (max 10):同時掃描的網站的數量,最多10,如果你的許可證書是正版,最大數量可達到500個

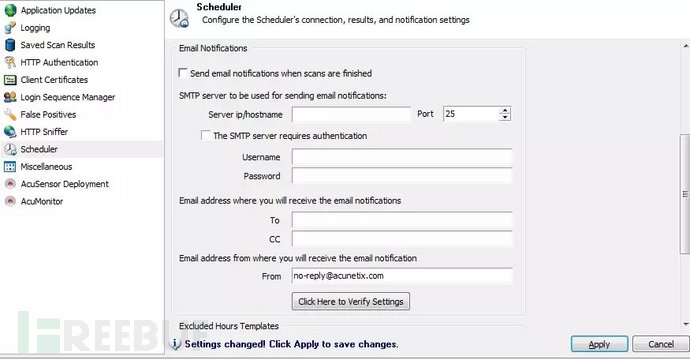

Email Notifications:配置郵件伺服器將掃描工作通過郵件形式傳送給您

Send email notifications when scans are fnished:選擇是否掃描工作的時候傳送郵件通知我們,如果勾選則啟用該功能

Server ip/hostname:郵件系統的主機IP

Port:郵件系統的埠

The SMTP server requires authentication:勾選它SMTP伺服器是否需要密碼認證

Username:SMTP使用者名稱

Password:認證密碼

TT:郵件傳送的目標,郵件將傳送給誰。

CC:郵件將抄送給誰

From:傳送的人的設定,就是說郵件是從哪個郵箱傳送的

Check here to verify Settings:測試郵箱是否正確配置,是否能成功傳送

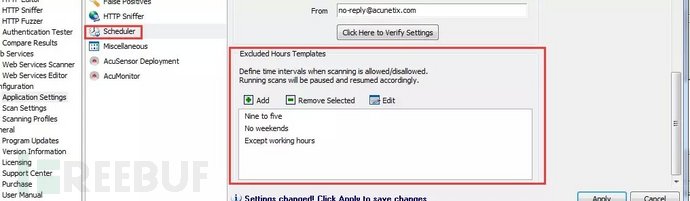

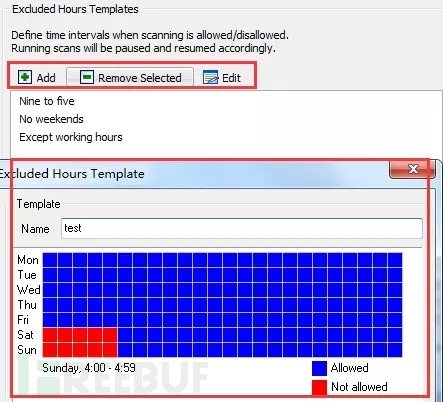

Excluded hours Templates:禁止掃描時間設定模版

在長時間掃描的時候,假如你不想在流量高峰期掃描你的網站,你可以指定一個暫停掃描的時間範圍。例如上圖:紅色區域表示不允許掃描的時間,藍色區域表示掃描的時間,這裡表示週六、週日早上4:00-4:59之間的時候不進行掃描。

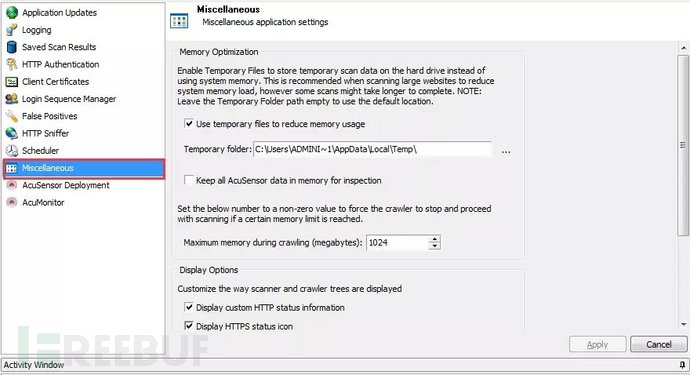

10、Miscellaneous 雜七雜八項配置

Memory Optimization:記憶體優化

Use temporary files to reduce memory usage:使用臨時檔案,掃描中產生的臨時檔案儲存在硬碟中,而不儲存在記憶體中,以減少記憶體的使用情況。

Tamporary folder:臨時檔案的位置

Keep all AcuSensor data in memory fo inspection:保持所有的AcuSensor資料在記憶體中檢測

Maximum memory during crawling:爬行過程中可佔用的最大記憶體(單位:M),如果在爬行和掃描過程中記憶體不足,則自動停止掃描

Display Options:顯示選項

Display custom HTTP status information:顯示自定義HTTP狀態資訊

Display HTTPS status icon:顯示HTTPS的狀態圖示,啟用此選項的話,掃描的時候,如果發現https訪問的區域,將會在爬行結果中顯示出一個鎖狀的小圖示

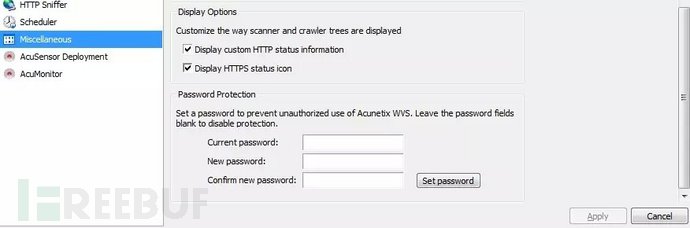

Password Protection:密碼保護

Current password:當前密碼

New password:新密碼

Confirm new password:確認新密碼

Set password:設定密碼

設定密碼的方式是,當前如果為空密碼,直接在第二三個文字框輸入密碼,點選Set password就可以完成密碼設定, 配置密碼後,執行wvs主程式及主要程式時需要輸入口令驗證 。

如果需要清除設定的密碼,只要輸入當前密碼,新密碼處留空再點選設定密碼即可。

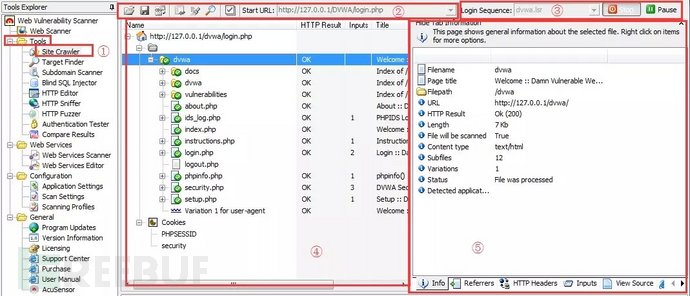

0×05:AWVS的蜘蛛爬行功能:

作用:爬行網站所有URL,可瞭解網站基本目錄結構,以便於進行下一步的掃描

①:Tools–Site Crawler 選擇網站爬行功能

②:從左到右的功能分別為:

![]() :開啟格式為.cwl的蜘蛛爬行的結果

:開啟格式為.cwl的蜘蛛爬行的結果

![]() :儲存格式為.cwl的蜘蛛爬行結果

:儲存格式為.cwl的蜘蛛爬行結果

![]() :匯出 export.xml蜘蛛爬行報告

:匯出 export.xml蜘蛛爬行報告

![]() : 從匯入的檔案建立結構

: 從匯入的檔案建立結構

![]() :掃描這個網站的漏洞

:掃描這個網站的漏洞

![]() :選擇一個

:選擇一個