PKI安全基線配置、CA證書

文章目錄

SSL證書是數字證書的一種,類似於駕駛證、護照和營業執照的電子副本。因為配置在伺服器上,也稱為SSL伺服器證書。

PKI 公鑰基礎結構

功能:確保資料、資訊的機密性/安全性:

機密性、完整性、身份驗證、不可否認性

支援的協議:SSL、HTTPS、SSH、IPsecVPN

證書:數字證書(公鑰,身份標識,公司名稱,註冊地址,電話。。。)

CA:證書頒發機構

RA:證書機構分支

CA證書申請

一、基本SSL實驗:

- 檢查網路設定:(IP 防火牆)是否可以ping通。

- 安裝IIS服務 並建立一個站點。(必須使用域名)

- 安裝CA證書服務(根證書)

- 向CA申請證書(根證書)

方法:開啟網頁輸入: 192.168.1.1/certsrv

註釋:192.168.1.1是CA伺服器的IP

1)先生成證書申請檔案

2) 開啟網頁並向CA傳送web伺服器申請檔案 - CA頒發

在IIS的選中建立的web站點,繫結-新增-新增網站繫結,型別選擇https,並選擇頒發

的證書 - 在web伺服器上下載並完成安裝

- 在web伺服器上啟用SSL443

- 在客戶端上驗證(此時會出現安全警報)

二、要求使用者必須使用443訪問,不能使用80訪問!

在IIS管理器上選中web站點,開啟SSL設定,勾選要求SSL,再點選應用

三、如何讓客戶端不出現安全警報

- 讓客戶端訪問 192.168.1.1/certsrv 下載根證書(不是要通過自己申請的證書,而是直

接下載CA證書) - 雙擊安裝證書,安裝到受信任的根證書頒發機構

- 在客戶端上驗證

四、讓伺服器對客戶端驗證

- 在web伺服器上要求客戶端有證書

- 客戶端申請證書(客戶端若沒有證書,則無法訪問web網頁)

- CA頒發

- 客戶端上安裝證書

- 客戶端上再驗證!

安全基線配置

-

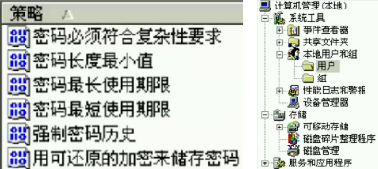

本地安全策略

登錄檔regedit,即開啟system32下的regsvr32.exe程式 -

本地組策略 gedit.msc

本地組策略-計算機配置-Windows配置-安全設定secpol.msc

安全設定-本地策略-安全選項

組策略配置完成之後,在CMD執行 gpupdate /force 立即生效 -

開啟遠端桌面連線 mstsc

-

將D盤檔案系統轉換為NTFS格式:CMD下輸入convert d: /fs:ntfs (謹慎操作)

可以從低階FAT轉換到高階NTFS;從高階轉換到低階時內容全部清空。而且時間非常長 -

%systemroot% 該目錄代表系統盤下的windows目錄,若C盤為系統盤,則為C:\windows

-

用cacls檢視檔案許可權: cacls %systemroot%\system32\cmd.exe

-

事件檢視器 eventvwr.msc

使用者嘗試登入,無論登入成功或失敗都記錄到日誌

安全設定-本地策略-稽核策略-稽核登入事件-失敗也勾選上 -

某使用者訪問某資料夾進行什麼操作時,進行記錄:

稽核策略 secpol.msc

①對資料夾右鍵屬性-安全-高階-稽核-稽核專案-編輯,新增使用者,在要記錄的事件後勾選成功失敗

②安全設定-本地策略-稽核策略-稽核物件訪問,勾選成功失敗

③使用者訪問資料夾並進行操作

④計算機右鍵管理-計算機管理-系統工具-時間檢視器-安全性