nessus自定義配置進行漏洞掃描

阿新 • • 發佈:2018-11-12

本實驗在虛擬機器環境下進行!!!

準備:

Kali 裝好了nessus

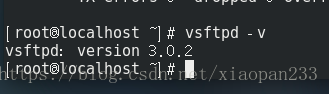

Centos7 裝好了vsftpd 192.168.88.105

開啟kali,啟動nessus,命名行下

/etc/init.d/nessusd start

然後登陸網頁版nessus

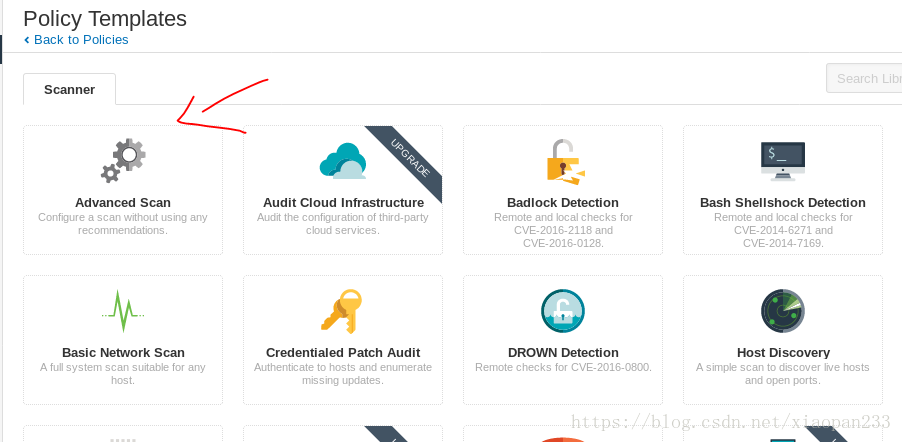

進入Policies,點選New Policy,建立一個自定義的掃描

選擇Advanced Scan常規掃描

配置這個自定義掃描的名字和描述,因為我們是來掃描ftp伺服器的,所以我們用百度搜索一下ftp的漏洞編號,填寫一下描述。

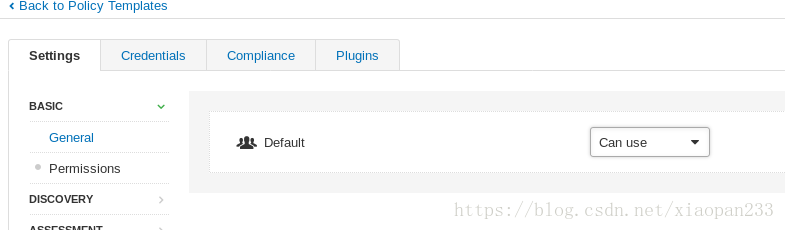

將No access改成Can use,這樣就所有使用者都可以使用

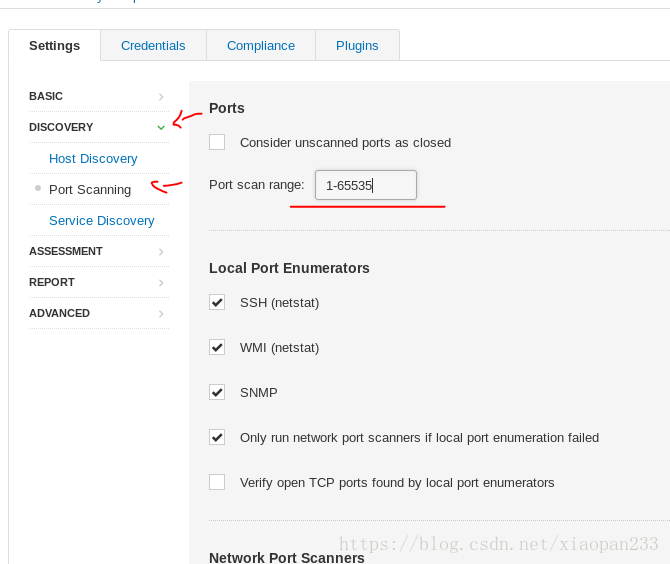

去到DISCOVERY下的Port Scanning中,配置掃描埠為1-65535

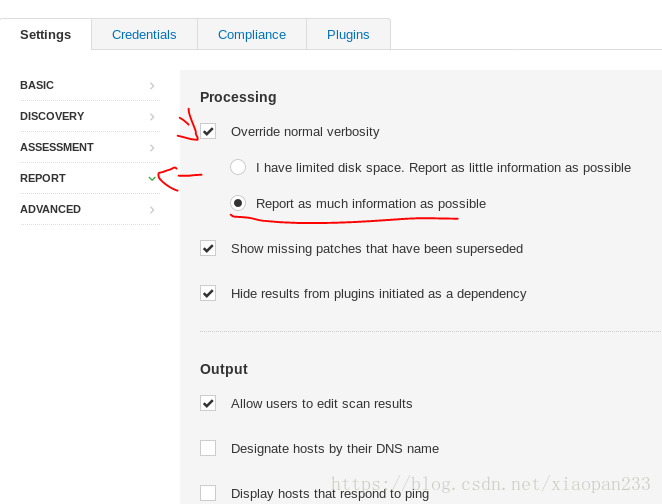

並且報告中勾上詳細報告

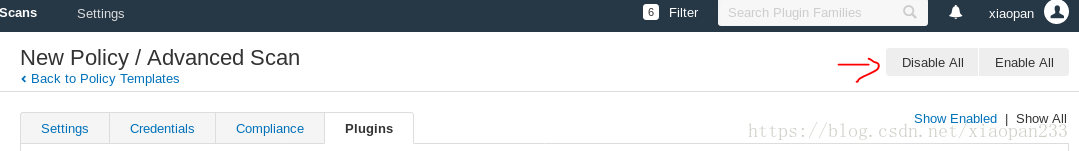

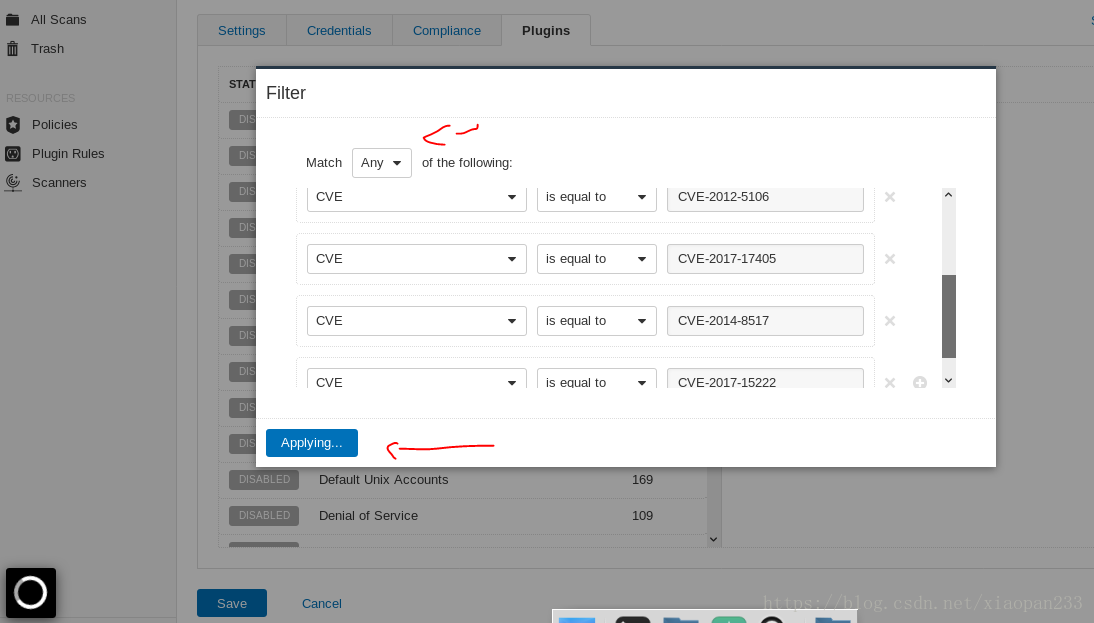

進入Plugins外掛,配置掃描漏洞的外掛,先把Disable All點上,先禁用所有外掛,然後點選Filter過濾器,對外掛進行過濾,把All換成Any,輸入我們找到的CVE編號,之後Apply查詢一下外掛

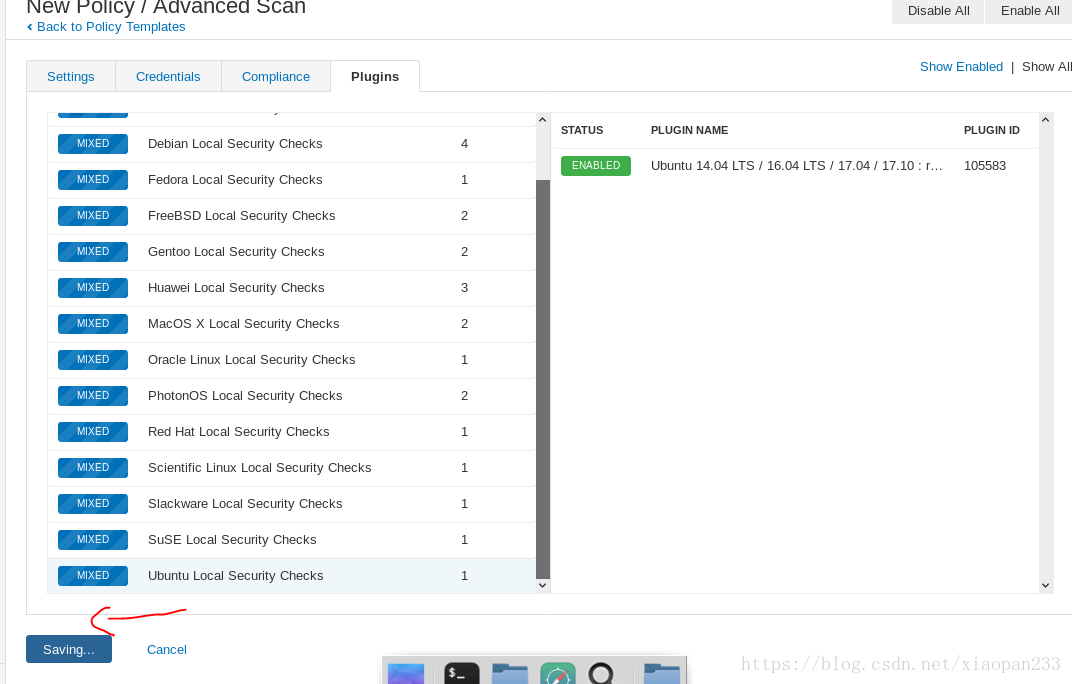

查詢外掛結果出來了,我們要點金各個外掛裡面去開啟大外掛裡面的小外掛,不要直接開啟大外掛

全部開啟完了就點選save儲存

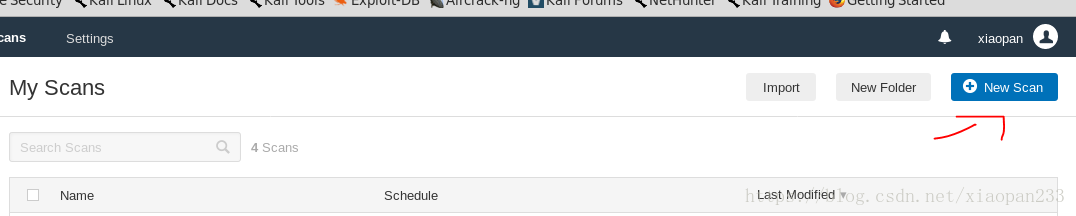

儲存成功後,我們來到Scans這裡,新建一個掃描

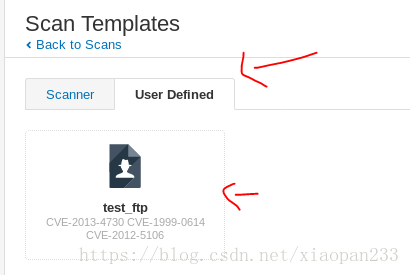

選擇User Defined,這裡就我們配置的那一個

點選進去

之後就好建立普通掃描一樣的步驟了,要知道ftp伺服器的路徑,我的虛擬機器是192.168.88.105.選擇Launch直接掃描

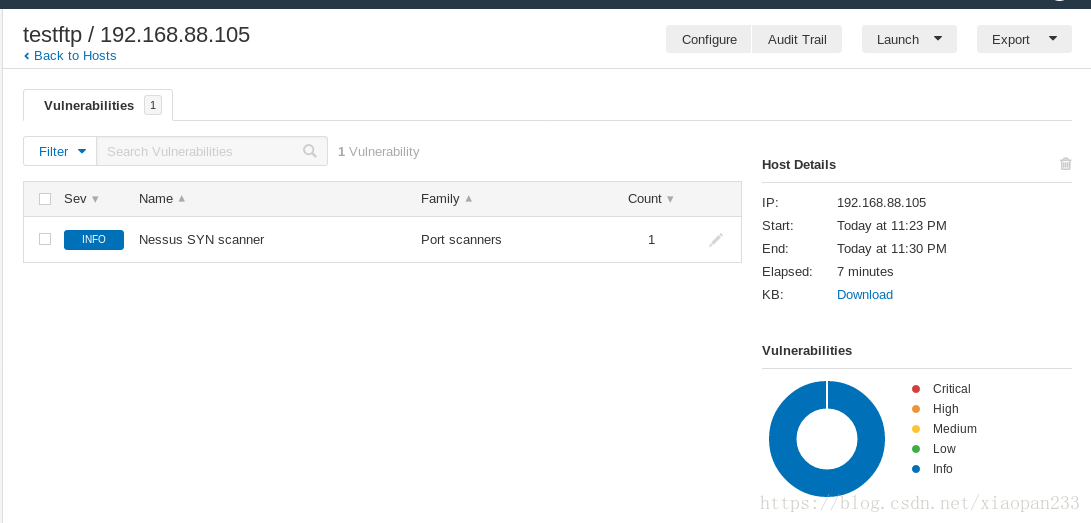

掃描結束後點進去看看

發現一個危險漏洞都沒有。因為我的ftp是新版本3.0.2

所以這些服務越新越好,漏洞也會少一些,安全性更高。

nessus自定義配置大概就是這樣。要掃描其他服務的漏洞也可以這樣子去配置。