Bugku——Web——計算器

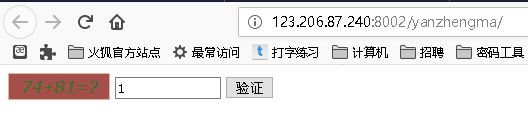

題目連結:http://ctf.bugku.com/challenges;http://123.206.87.240:8002/yanzhengma/

解題步驟:

1.計算結果為155,發現當輸入結果時,只能輸入 一個1,框中限制了輸入的長度。

2.按Fn+F12,點選左上方的圖示,選中輸入框,發現顯示maxlength=“1”,將其修改為大於等於3的數字

(3)將1——>5,修改完成後,發現輸入成功。

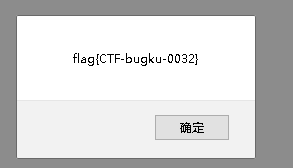

(4)點選驗證,出現flag。flag為flag{CTF-bugku-0032}

相關推薦

Bugku——Web——計算器

題目連結:http://ctf.bugku.com/challenges;http://123.206.87.240:8002/yanzhengma/ 解題步驟: 1.計算結果為155,發現當輸入結果時,只能輸入 一個1,框中限制了輸入的長度。 2.按Fn+F12,點選

bugku-web 計算器

題目連結:http://123.206.87.240:8002/yanzhengma/ 首先點進這個連結,看到有這樣一行驗證框 當輸入18的時候發現輸入框中只能輸入一個數字,因此這樣我們就可以直接修改網頁 程式碼 這個maxlength的意思就是輸入框只能輸入一個數字 因此把它的值改為2就可以了

Bugku—web—web3(wp)

0x00 前言 這是Bugku中web中的web3的題目。 0x01 解題過程 1.點選這個網址,會出現一個介面,無論點選哪裡都關不掉。 2.考慮這是瀏覽器指令碼的設定因素,可以關閉你瀏覽器裡指令碼的在設定採用禁用。 3. 關閉指令碼後,再開啟網址,發現是一片空白,於

BugKu Web WP2

Web 8 這道題的程式碼和前面的檔案包含寫的思路一樣, 我們都是運用 php://input 寫,來實現我們從檔案中讀出的資料和我們傳入的資料一樣。 我寫的如下: 只要保證 $ac 的值 和我們寫入檔案 $fn 的值 一樣即可,

BugKu Web WP

變數1 這道題要好好說一下,因為以前不太知道這個套路。 我們來看看原始碼: 這個程式碼最重要的兩部分:一是 正則匹配,對我們輸入的進行檢查。 二是 var_dump($$args) 這句程式碼。 我們可以想到 如果我們的 $args 的值 剛

BugKu Web進階

哇,總算做到進階題目來了,希望我這個菜雞還可以多做幾道題吧!加油 phpcmsV9 看到這個題目,看起來是一個已經存在的漏洞,趕快搜一搜,結果,還真有這個漏洞,然後大致看了一下。 但是這個網頁是不是太簡陋了,感覺沒有什麼注入點呀。 好吧,還是 掃描器掃一掃。 結果發現了 robo

Bugku web

1.web2 開啟網頁: 哈哈,其實按下F12你就會發現flag。 2.計算器 開啟網頁,只是讓你輸入計算結果,但是發現只能輸入一個數字,這時按下F12,修改一下引數,使之可以輸入多個數字,修改後輸入結果就拿到flag了。 3.web基礎$_GET 30 開啟網頁,

Bugku——Web——web3

圖片 key round mage 題目 ges hal title min 題目鏈接:http://ctf.bugku.com/challenges#web3;http://123.206.87.240:8002/web3/ 解題步驟: 1.頁面不斷彈出彈框,選擇阻

Bugku-WEB-never give up(重定向)

題目: 開啟控制檯可以看到一處提示。嘗試開啟這個頁面 被跳轉到了社群論壇,應該是有window.location.href 之類的重定向 http://www.cnblogs.com/Qian123/p/5345298.html#_label2&nbs

Bugku-WEB-cookies欺騙(缺一個python指令碼)

題目: 這裡注意到filename=a2V5cy50eHQ=,應該是base64編碼,解碼一下,得到了keys.txt 想想應該怎麼利用一下呢。題目是cookies欺騙,可能keys.txt中應該存在我們所需要的cookies 解題:這裡想錯了。。沒仔細去看url

Bugku-WEB-速度要快

題目: 必須提交margin才能找到?難不成是需要修改邊距的大小麼,先抓一下包看下 看到有個返回值flag,應該是base64加密吧,解一下試試 重新整理了幾次發現,選中的那一部分flag的值是變化的 到最後發現,其實

Bugku-WEB-點選一百萬次

首先開啟題目看一下 看一下JavaScript程式碼 建立一個POST請求提交指令碼 import requests url = 'http://123.206.87.240:9001/test/' d = {'clicks' : '1000000'} r

bugku—Web—CTF--變數1

S 這種題目純屬考察PHP的基礎知識 超級全域性變數GLOBALS的用法 flag In the variable ! <?php 網頁程式碼顯示:error_reporting(0);include "fl

bugku web writeup(持續更新)

web2 開啟以後就長這樣,眼睛差點瞎掉 不用想先F12一下先 看到陰影部分了沒,對就是它。 =====================================================================

【Bugku】計算器 WriteUp

話不多說,先開啟題目 老套路,先看hint,發現並沒有 然後開啟題目連結 http://123.206.87.240:8002/yanzhengma/ 驗證碼?

bugku-Web flag.php

開啟網頁發現並沒有什麼,試了很多次沒用。 其實題目中提示了hint,我們就傳遞一個hint=1試試,發現出現了程式碼: <?php error_reporting(0); include_once("flag.php"); $cookie = $_COOKIE['ISecer']

bugku-Web 檔案包含2

開啟網頁檢視原始碼,在最上面發現upload.php,於是我們就訪問這個檔案:http://123.206.31.85:49166/index.php?file=upload.php 發現是讓我們上傳檔案,然而,我們上傳了並沒什麼用,但是下面說出了檔案的位置。 這裡我們構造一個檔案再上傳

bugku-Web-多次(異或注入,判斷被過濾的關鍵字)

進去看到url感覺是sql注入, 加上',報錯但是%23不報錯,加上'--+,也不報錯,說明可以用--+註釋 加上' or 1=1--+,報錯 嘗試' oorr 1=1--+,正常 說明or被過濾了. 那麼怎麼判斷哪些關鍵字被過濾了呢,這裡用到異或注入(同真異假)。 http://1

bugku-Web這是一個神奇的登陸框(sqlmap+bp)

根據url提示是讓sql注入,但萬能密碼又無效,這裡我們用sqlmap+bp來解題。 首先輸入使用者密碼來登入用bp抓包: 如圖將其儲存到txt檔案中,然後用SQLmap來注入 輸入命令暴庫:sqlmap.py -r "1.txt" -p admin_name --

bugku-Web 求getshell

求getshell 上傳一個png檔案發現提示My name is margin,give me a image file not a php 然後也嘗試上傳php檔案,但是依然不行,這裡顯然對檔案型別和字尾進行了檢測, 這裡用到的是:字尾黑名單檢測和型別檢測 於是我們利用檔案型