NCTF-2018-PWN之假的真PWN的writeup

首先按照題目要求下載檔案。很容易通過該原始碼看出危險函式gets會覆蓋結構體的地址。

這裡題目要求我們使用nc命令。但是很明顯我們需要通過16進位制數來進行攻擊,而\X在nc中會被轉換成實體,所以我們並不能通過NC來進行攻擊。這也是我之前在做這類PWN題的時候所遇到的問題。

現在先放出題目地址,https://nctf.x1c.club/challenges#Pwn

python指令碼

我們可以通過py指令碼來實現對該題的解答。廣為人知的是,針對CTF的PWN題,在Python中有一個專門的PWN模組。

你可以在python直譯器中import pwn來看模組是否被安裝。如果沒有安裝可以使用命令pip install pwn來安裝該模組。下面我將直接給出wp。

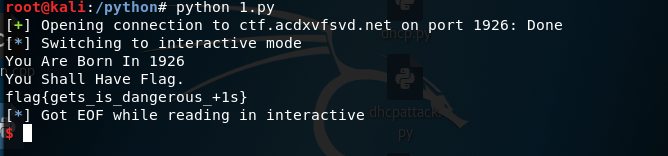

執行結果:

相關推薦

NCTF-2018-PWN之假的真PWN的writeup

首先按照題目要求下載檔案。很容易通過該原始碼看出危險函式gets會覆蓋結構體的地址。 這裡題目要求我們使用nc命令。但是很明顯我們需要通過16進位制數來進行攻擊,而\X在nc中會被轉換成實體,所以我們並不能通過NC來進行攻擊。這也是我之前在做這類PWN題的時候所遇到的問題。 現在先放

狗寶寶取名大全2018款之提前為寶寶取名好嗎

很多準爸媽在發現有了寶寶後,就會心急火燎的準備給孩子起名字了。但是這時候也有人會問了,這樣提前給孩子起名字究竟是好還是不好呢? 一、寶寶名字提前取可以不? 在孩子的預產期出來後,可以準爸媽就已經為孩子起好了名字,這其實也是現在大多數人的做法,因為出生後差不多就可以給孩子上戶口了。而且提前就開

Android原始碼編譯之Nexus5真機編譯

轉載:https://blog.csdn.net/liu1075538266/article/details/51272398 1. 前言 在Android安全的研究工作中,我們時常要對Android進行改進並對其進行原始碼編譯,由於目前幾乎所有的手機廠商均

網鼎杯pwn之GUESS

做了網鼎杯才發現自己有多菜。。。 拿到題目先ida一波 基本分析 看到了發現了是一個本地載入flag.txt所以有可能可以用stack samsh:詳細可以看ctf wiki上的花式棧溢位技巧然後拖入gdb 進行一波checksec &n

HGAME 2017 or 2018 PWN levels

這個算是做之前的復現吧,感謝Veritas501 WEEK1 1.flag server 拖進IDA看一下 流程倒著看,要有flag-----v8=1-----v5=v6-----s1=admin,我們可以把s1覆蓋掉-----username長度不能大於63,不能等於0

Android 開發之電視真機測試

從事Android開發的朋友們,執行程式的時候很多人肯定都會喜歡在虛擬機器上跑程式,但是虛擬機器上是沒辦法實現很多真機上的功能的,下面就給大家介紹一下怎麼用電視進行真機測試的方法: 1.開啟電視找到電視的Ip地址,一般都是無線連線,也就是找到你的電視連線wife的地址就行,記錄下來。 2.配

測試開發人才稀缺,2018測試之旅來襲

測試之旅是測試公益社群Testwo(測試窩)發起的以軟體測試為主題的系列活動。活動旨在為廣大軟體測試從業人員提供一個分享交流的平臺,使大家不但能夠學到軟體測試中的技能,更能開闊眼界,並能在活動中結識更多志同道合的夥伴。本次活動邀請了來自 京東、ThoughtWorks、奇虎360、58

Webstorm 2018安裝之補丁破解法

Webstorm 2018破解法(第三種) 網上已經有很多介紹的文章了,這裡我著重說明一下第三種,也就是補丁破解法。 首先開啟這個頁面IntelliJ IDEA 註冊碼 點選我紅色勾出來的那裡 下載完後,把這個檔案新增到你下載的webstorm檔案下的bin這

騰訊2018秋招筆試真題-小Q的歌單

小Q的歌單 【題目描述】小 Q 有 X 首長度為 A 的不同的歌和 Y 首長度為 B 的不同的歌,現在小 Q 想用這些歌組成一個 總長度正好為 K 的歌單,每首歌最多隻能在歌單中出現一次

騰訊2018秋招筆試真題(1)

騰訊2018秋招筆試真題 小Q的歌單 【題目描述】小 Q 有 X 首長度為 A 的不同的歌和 Y 首長度為 B 的不同的歌,現在小 Q 想用這些歌組成一個 總長度正好為 K 的歌單,每首歌最多隻能在歌單中出現一次,在不考慮歌單內歌曲的先後順序

2018-曲折之路

在喜迎2019來臨之際,花一點時間負責的對我的2018畫一個句號,雖然不是很完美。 時光真是匆匆,還清晰的記得去年(17年)10月左右在上

騰訊2018秋招筆試真題——安排機器

題目描述:小Q的公司最近接到m個任務,第i個任務需要Xi的時間去完成,難度等級為yi。 小Q擁有n臺機器,每臺機器最長工作時間zi,機器等級wi。 對於一個任務,它只能交由一臺機器來完成,如果安排給它的機器的最長工作時

資訊系統專案管理師考試之歷年真題資源大放送(附帶個人珍藏論文)

本人2013年5月份通過了專案管理師的考試,軟考在即,現將本人備考期間的資料免費總送給大家,真題為參加的輔導班內部資料,有詳細的參考答案,另外本人備考期間寫的幾篇論文也已經放在了本人部落格上,奉獻給各位考生。友情提示:論文只可參考,不可抄襲,否則後果自負。另外本人有考試的時

PAT A 1151(甲級 2018年9月真題第四題)

1151 LCA in a Binary Tree(30 分) 作者: CHEN, Yue 單位: 浙江大學 時間限制: 1000 ms 記憶體限制: 64 MB 程式碼長度限制: 16 KB The lowest common ancestor (LCA) of

騰訊2018秋招筆試真題(2)

騰訊2018秋招筆試真題 3、畫家小Q 【題目描述】畫家小 Q 又開始他的藝術創作。小 Q 拿出了一塊有 NxM 畫素格的畫板, 畫板初始狀態是空白 的,用’X’表示。 小 Q 有他獨特的繪畫技巧,每次小 Q 會選擇一條斜線, 如果斜線

軟考之網路管理員(包含2004-2018歷年真題詳解+課本教材講義+視訊教程)

軟考-網路管理員2004-2018歷年考試真題以及詳細答案(試題和答案分離的哦),同時含有最新課本教材、複習筆記、網路管理員視訊教程。持續更新後續年份的資料。請點贊!!請點贊!!!絕對全部貨真價實的資料!!! 全網最全,獨此一家,費心整理,希望各位同學順利通過考試!!! 網路管理員歷

軟考之初級程式設計師(包含1990-2018歷年真題詳解+課本教材+模擬試卷+視訊教程)

軟考-初級程式設計師1990-2018歷年考試真題以及詳細答案(試題和答案分離的哦),同時含有課本教材、模擬試卷、程式設計師視訊教程、考試知識點。持續更新後續年份的資料。請點贊!!請點贊!!!絕對全部貨真價實的資料!!!! 全網最全,獨此一家,費心整理,希望各位同學順利通過考試!!!

軟考之系統集成項目管理工程師(包含2009-2018歷年真題詳解+第二版考試輔導教程+官方指定最新版教程)

工程 https follow 系統集成 分享圖片 get 項目管理 baidu 指定 軟考之系統集成項目管理工程師(包含2009-2018歷年真題以及答案詳解、系統集成項目管理工程師教程第2版-清華大學出版社-高清PDF,官方指定用書),持續更新後續年份的資料。請點贊!!

軟考之信息系統項目管理師(包含2005-2018歷年真題詳解+官方指定第三版教程+高清學習視頻)

第一部分 第二部分 培訓機構 實的 題目 歷年真題 target 精簡 height 基本搜集整理了全網所有的信息系統項目管理師資料,建議不要各位再浪費時間去各個網站下載找尋了,時間寶貴!!!全網獨此一家,不要倒賣,收集不易!!!!謝謝!!!! 持續更新後續年份的資料。請點

軟考之高級系統架構設計師(包含2009-2018歷年真題詳解+課本教程+論文範文+視頻教程)

更新 詳細 auto tar unp orien eight 系統 答案 軟考-高級系統架構設計師2009-2018歷年考試真題以及詳細答案(試題和答案分離的哦),同時含有課本教程、系統架構設計師視頻教程、系統架構設計師論文範文。持續更新後續年份的資料。請點贊!!請點贊!!