web安全_檔案上傳_Cknife操作_cmd製作圖片木馬

一、Cknife使用

Cknife使用同中國菜刀類似,但可以在linux環境下執行。

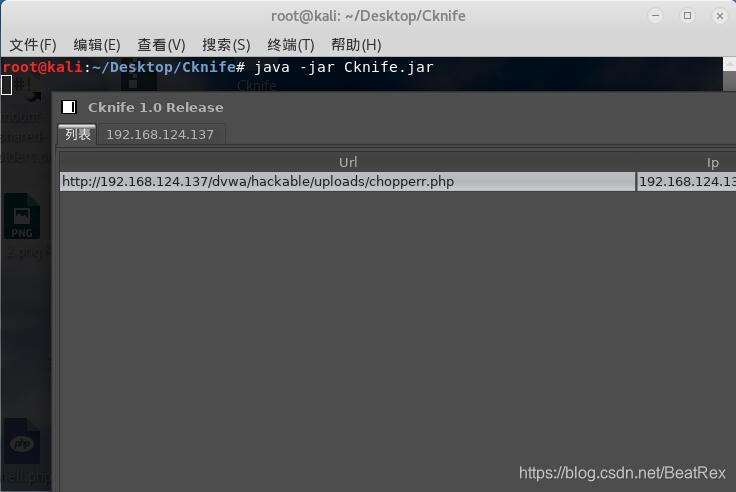

- 開啟Cknife:在Cknife所在檔案下開啟命令列,輸入命令

java -jar Cknife.jar

- 配置Cknife(如圖)

之後的操作同中國菜刀,Cknife還支援代理功能

二、cmd製作圖片木馬

由於某些網站上傳安全機制較高,所以有些情況可以採取將程式碼寫入到圖片裡面。有工具可以寫入,原理同cmd製作。

- 首先將準備好的圖片和寫好的程式碼放到一個資料夾裡

- 然後cmd進入到這個目錄下面然後cmd進入到這個目錄下面

- 輸入命令

copy 圖片/b + 程式碼檔案/a 生成檔案

我生成了一個叫image_shell的檔案,便於標識

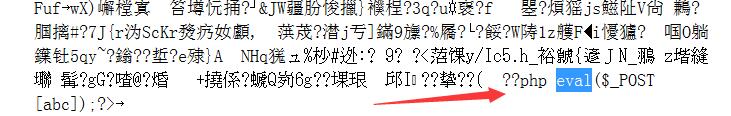

用寫字板開啟後搜尋程式碼內的關鍵字可以看到,程式碼已經被寫入到圖片檔案內部

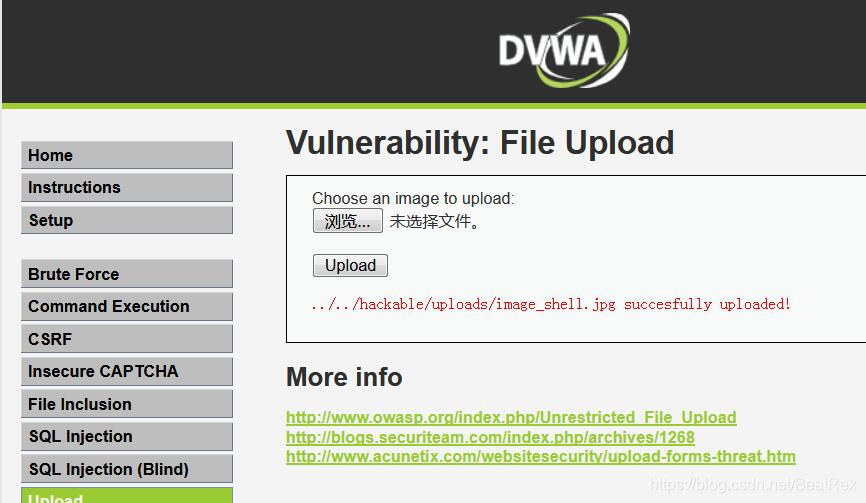

然後上傳到靶機上面

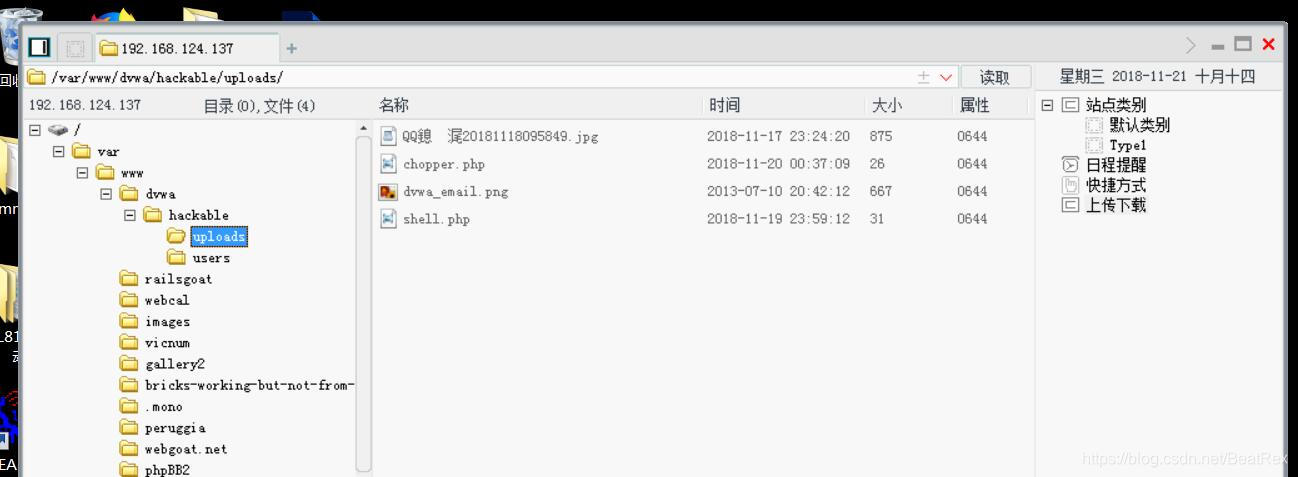

用中國菜刀進行測試(和php檔案木馬的效果差不多)

歡迎關注我的微信公眾號:BeatRex的成長記錄

後臺回覆:“Cknife”

獲取Cknife資源

相關推薦

web安全_檔案上傳_Cknife操作_cmd製作圖片木馬

一、Cknife使用 Cknife使用同中國菜刀類似,但可以在linux環境下執行。 開啟Cknife:在Cknife所在檔案下開啟命令列,輸入命令java -jar Cknife.jar 配置Cknife(如圖) 之後的操作同中國菜刀,Cknife還支援代理功能

Web安全_檔案上傳漏洞_DVWA上傳shell+中國菜刀管理檔案

遠端登陸靶機: 開啟kali命令列 ssh 賬號@地址 輸入密碼 成功連線 這時就可以輸入命令對靶機進行操作,如檢視、刪除檔案、進入目錄等等 如這裡進入靶機裡DVWA上傳檔案目錄處檢視所上傳的檔案: 可以檢視到有四個檔案,可以進行刪除(這裡刪除php字尾的檔

Web安全_檔案上傳總結(前端js驗證、後端驗證)

一、檔案上傳思路 首先我們通過一個網站上傳一個非法格式的檔案 在瀏覽載入檔案,但還未點選上傳按鈕時便彈出對話方塊,內容如:只允許上傳.jpg/.jpeg/.png字尾名的檔案,而此時並沒有傳送資料包。 如果網頁未彈窗,而在頁面彈窗,則考慮後端驗證 所以就圍繞前

web安全之檔案上傳漏洞攻擊與防範方法

一、 檔案上傳漏洞與WebShell的關係 檔案上傳漏洞是指網路攻擊者上傳了一個可執行的檔案到伺服器並執行。這裡上傳的檔案可以是木馬,病毒,惡意指令碼或者WebShell等。這種攻擊方式是最為直接和有效的,部分檔案上傳漏洞的利用技術門檻非常的低,對於攻擊者來說很容易實施。 檔案上傳漏洞本身就是一

Django2 Web 實戰03-檔案上傳

作者:Hubery 時間:2018.10.31 接上文:接上文:Django2 Web 實戰02-使用者註冊登入退出 視訊是一種視覺化媒介,因此視訊資料庫至少應該儲存影象。讓使用者上傳檔案是個很大的隱患,因此接下來會討論這倆話題:檔案上傳,安全隱患。 新增一個檔案上傳函式,讓使用者給movie上傳

web開發excel檔案上傳及解析(上)

前言 在web開發的時候,我們經常有遇到檔案的上傳以及解析的需求,比如我們將excel檔案上傳並且解析,最後將解析的excel的內容插入到資料庫中,今天就實踐一下檔案的上傳以及excel的解析,這篇部落格主要是實踐檔案上傳功能,對應的excel檔案的解析,將在下一篇部落格實踐。 準備工作:

web開發excel檔案上傳及解析(下)

前言: 接著上一篇部落格檔案上傳,這一篇部落格實踐的是excel檔案的解析,通常我們會需要這樣的需求,就是讓使用者下載一個格式的模板,然後在模板中按照要求填寫資料,最後的就是將excel中的內容全部儲存到資料庫中,從而實現一種批量的上傳的作用,節省很多時間。 準備工作: 要實現excel

Web安全_檔案包含(原理、分類、DVWA實驗)

一、原理 程式語言中設計了可以在某個程式碼中包含其他已經寫好或者可以供其他程式碼呼叫的檔案,如呼叫一些定義好的類或者函式。而正式因為可以包含其他檔案從而有可能會產生檔案包含漏洞。 大多數Web語言都可以使用檔案包含操作,由於PHP語言的檔案包含功能強大因此也容易出現檔案包含

web專案之檔案上傳

分析 1.上傳條件(3個): 1.1 表單的請求方式必須是 post 1.2 表單提交的型別 enctype=”multipart/form-data” 1.3 上傳控制元件 file型別 必須得寫name屬性: <input ty

【Servlet3.0新特性】第03節_檔案上傳

完整版見https://jadyer.github.io/2013/06/24/servlet30-new-feature/ 這是一個Web Project 首先是web.xml <?xml version="1.0" encoding="UTF-8"?&

Java Web基礎之檔案上傳

有時候我們要將客戶端的一些資料存到伺服器端,而不是直接儲存到資料庫中,而是要將資料儲存到伺服器所在的磁碟上,這就要使用檔案上傳。他能幫我們減少了資料庫伺服器的壓力,對資料的操作更加靈活。 所謂的檔案上傳就是伺服器端通過request物件獲取輸入流,將瀏覽器端上傳的

Bootstrap框架---krajee外掛fileinput--最好用的檔案上傳元件----單多張圖片上傳互動方式三(推薦)

我們在前一章已經實現了 Bootstrap框架---Uploadify外掛----多張圖片上傳互動方式二 。本章主要關注單多張圖片上傳在Bootstrap框架中的佈局和實現。我們在之前的文章中已經在SpringMVC基礎框架的基礎上應用了BootStrap的後臺框架,在此基礎

實現檔案上傳不超過2m的圖片

file_upload.php <!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" "http://www.w3.org/TR/xhtml1/DTD/xhtml1-transitional.d

檔案上傳外掛Plupload使用(帶圖片預覽功能)

//plupload(1.2)中為我們提供了mOxie物件 //有關mOxie的介紹和說明請看:https://github.com/moxiecode/moxie/wiki/API function previewImage(file, callback) { //fil

web安全(6)-- 檔案上傳漏洞

1.1 漏洞描述 上傳漏洞這個顧名思義,就是攻擊者通過上傳木馬檔案,直接得到WEBSHELL,危害等級超級高,現在的入侵中上傳漏洞也是常見的漏洞。 導致該漏洞的原因在於程式碼作者沒有對訪客提交的資

web服務端安全---檔案上傳漏洞

1、簡述 檔案上傳漏洞是指使用者上傳了一個可執行的指令碼檔案,並通過此指令碼檔案獲得了執行服務端命令的能力。這種攻擊方式是最直接和有效的,而且網際網路中我們經常會用到檔案上傳功能,它本身是沒有問題的,正常的業務需求,可是檔案上傳後伺服器如果不能安全有效的處理或解釋檔案,往往會造成嚴重的後果。 常見的安

web安全/滲透測試--42--檔案上傳漏洞

1、漏洞描述: 檔案上傳漏洞,直面意思可以利用WEB上傳一些特定的檔案。一般情況下檔案上傳漏洞是指使用者上傳了一個可執行的指令碼檔案,並通過此指令碼檔案獲得了執行伺服器端命令的能力。檔案上傳本身是web中最為常見的一種功能需求,關鍵是檔案上傳之後伺服器端的處理、

web安全——檔案上傳

檔案上傳本身不是漏洞,但如果檔案上傳功能的限制出現紕漏,允許了不合法且影響網站安全的檔案的上傳 可以將不合法且影響網站安全穩定性的檔案等內容上傳的均為“檔案上傳漏洞”

web安全(6)-- 任意檔案上傳漏洞

1.1 漏洞描述 上傳漏洞這個顧名思義,就是攻擊者通過上傳木馬檔案,直接得到WEBSHELL,危害等級超級高,現在的入侵中上傳漏洞也是常見的漏洞。 導致該漏洞的原因在於程式碼作者沒有對

java-web檔案上傳下載,可解決多個安全訪問問題

檔案上傳下載,可解決多個安全訪問問題。這個是上年老師教給我們的一個方法,這裡當做筆記記錄一下。說明:對於檔案上傳,瀏覽器在上傳的過程中是將檔案以流的形式提交到伺服器端的,如果直接使用Servlet獲取上傳檔案的輸入流然後再解析裡面的請求引數是比較麻煩,所以一般選擇採用apac