CTF-WEB檔案包含及注入

阿新 • • 發佈:2018-11-26

實驗步驟一

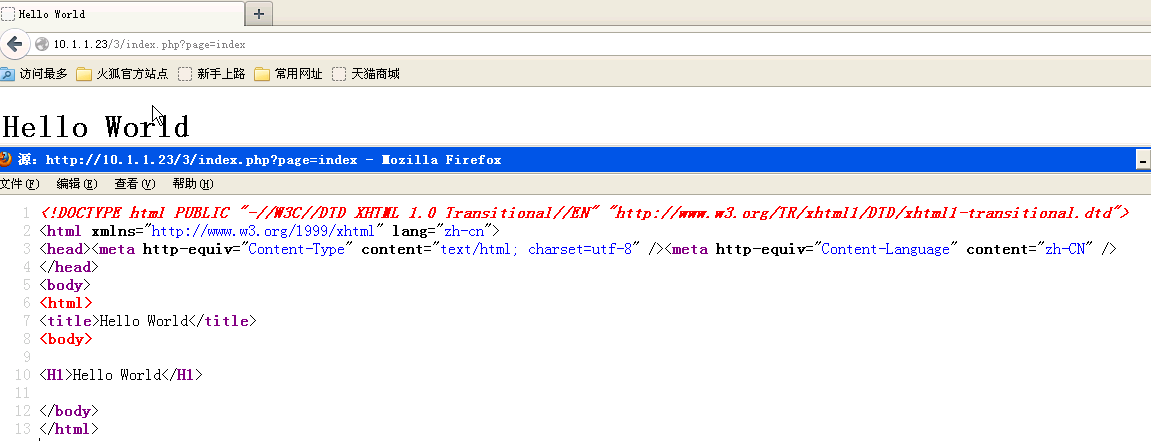

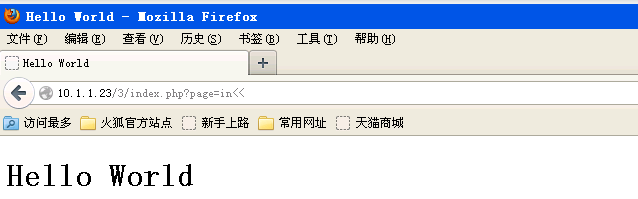

首先開啟網頁,發現只有一個簡單頁面,原始碼頁沒有收穫。但是位址列貌似有線索。

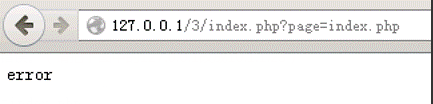

貌似是檔案包含,我們包含以下主頁試試,提示錯誤。

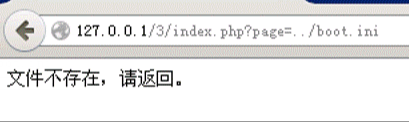

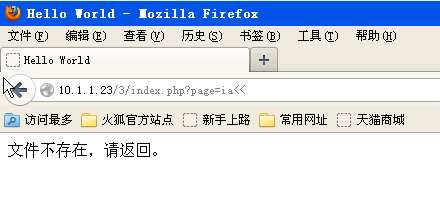

那驗證任意檔案包含,發現也不行,而且提示的錯誤資訊變了。

實驗步驟二

估計是限制了只能包含當前目錄下的檔案,那麼我們猜解一下檔案好了。

在windows平臺上,php的某些函式獲取檔案時,可以使用<代替其他字元進行猜解。

例如我們輸入page=i<<,就可以替代為page=index。

並且可以逐位測試,in<<正確,輸出效果也是正確的。

Ia<<就提示檔案不存在了,那麼表示當卡目錄下沒有以id開頭的檔案。

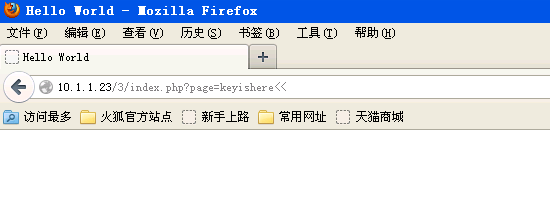

那我們要猜別的呀,可以使用burp暴力猜解。此處我們猜出一個keyishere,發現是空白的,即不報檔案不存在也不顯示內容。

實驗步驟三

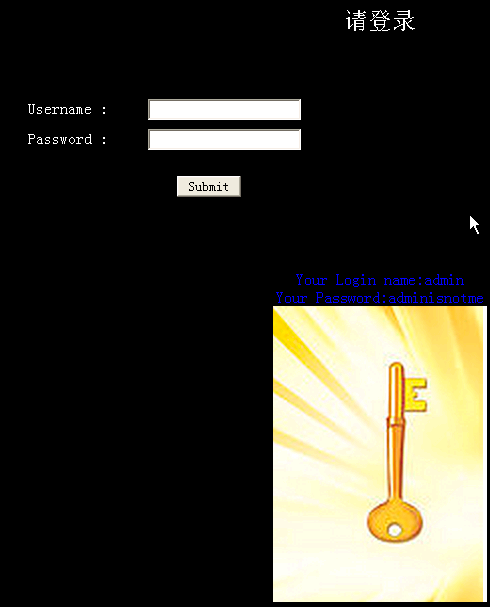

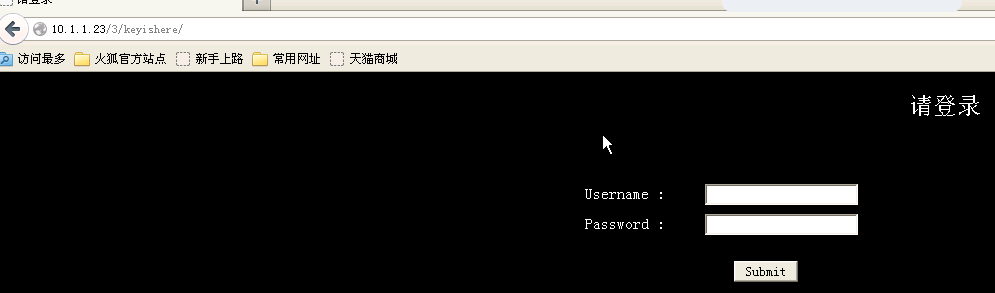

當繼續猜下一位的時候,提示檔案不存在了,那麼這個名字就應該是keyishere,但是不顯示內容怎麼回事呢。那就可能是目錄了。 我們直接在位址列中輸入這個目錄名字,果然有個登陸頁面。

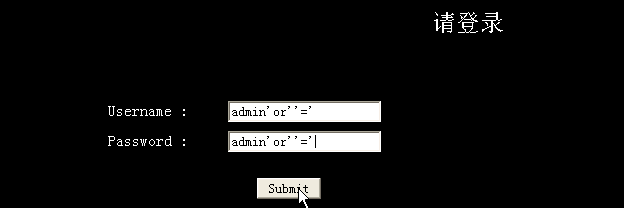

我們試試弱口令,沒反應,那就試試萬能口令。

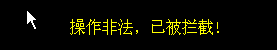

發現被攔截了,那就表示後臺對輸入的資料有過處理,但是也有可能通過某種方法繞過。

此處使用了某數字的一個phpwaf,這裡是可以繞過的,waf過濾的不是單引號,而是等號,嘗試將等號去換。

PHP萬能密碼

admin'/*

密碼*/'