cisco TELNET、SSH 、AAA 設定

cisco TELNET、SSH 、AAA 設定

1. telnet: 基於TCP協議 23埠

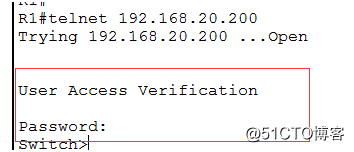

A) 方法一:只使用密碼即可登入:

Switch(config)#enable password 123456

Switch(config)#line vty 0 4

Switch(config-line)#password 123456 設定登入密碼

Switch(config-line)#login 允許登入

Switch(config-line)#exit

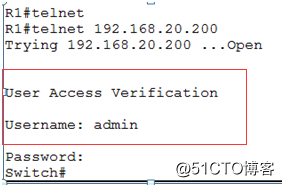

B) 方法二:只允許使用使用者名稱和密碼登入:

Switch(config)#username admin privilege 5 password 123456 新增使用者名稱密碼

Switch(config)#enable password 123456 設定特權密碼

Switch(config)#line vty 0 4 使用0至4的虛擬遠端

Switch(config-line)#login local 允許本地使用者登入

Switch(config-line)#transport input telnet 允許接入telnet連線

Switch(config-line)#exit

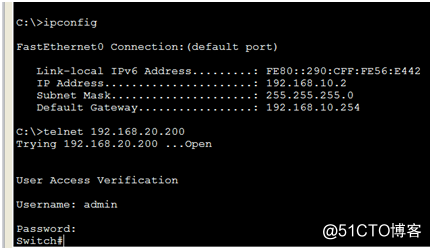

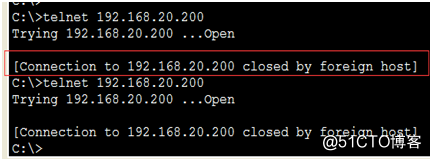

C ) ACL限制:

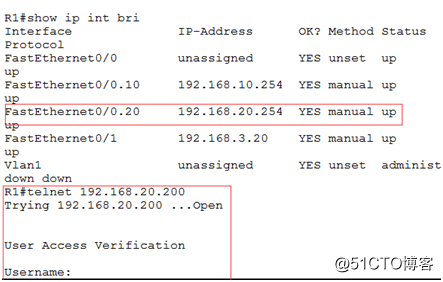

上圖沒限制前所有客戶端都可以訪問

Switch(config)#line vty 0 4

Switch(config-line)#login local

Switch(config-line)#access-class 100 in 在入方向呼叫ACL

Switch(config)#access-list 100 permit ip host 192.168.20.254 any 表示只允許20.254訪問

限制後驗證:

允許192.168.20.254 telnet驗證:

2. SSH: 基於tcp 協議 22埠

例如:

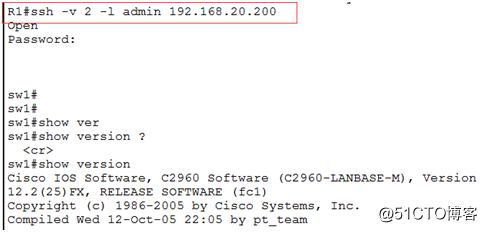

Switch(config)#hostname sw1 設定裝置名稱

sw1(config)#ip domain-name test.com 新增域名名稱

sw1(config)#ip ssh time-out 30 超時時間為30秒

sw1(config)#ip ssh version 2 啟用SSH版本2

sw1(config)#ip ssh authentication-retries 2 允許連線嘗試次數

sw1(config)#crypto key generate rsa 生成金鑰

The name for the keys will be: sw1.test.com

Choose the size of the key modulus in the range of 360 to 2048 for your

General Purpose Keys. Choosing a key modulus greater than 512 may take

a few minutes.

How many bits in the modulus [512]: 1024 設定金鑰長度

% Generating 1024 bit RSA keys, keys will be non-exportable...[OK]

sw1(config)#user

*?? 4 23:57:37.321: %SSH-5-ENABLED: SSH 1.99 has been enabled

sw1(config)#username admin password 123456 新增使用者和密碼

sw1(config)#line vty 0 4 開啟vty遠端

sw1(config-line)#login local 設定只允許本地使用者訪問

sw1(config-line)#transport input ssh 設定允許SSH訪問

sw1(config-line)#transport output telnet 設定允許telnet其他裝置

sw1(config-line)#exit

驗證:

ps:

Router(config)#security passwords min-length 8

# 設定登入enable、使用者密碼的最短長度為8位,範圍(0- -16)

<0-16> Minimum length of all user/enable passwords

Router(config)#login block-for 60 attempts 3 within 30

# 在30秒內輸錯3次密碼將等待60秒後才能再次登入

Router(config)#login on-failure log # 將登入失敗的資訊記錄在log中

Router(config)#login on-success log # 將登入成功的資訊記錄在log中

3. 使用AAA方式認證登入

R1(config)#aaa new-model # 啟用AAA認證

R2(config)#aaa authentication ?

enable Set authentication lists for enable

#對使用enable命令進入特權模式時進行認證

login Set authentication lists for logins.

#當有登入連線時進行認證

ppp Set authentication lists for ppp.

#對基於PPP協議的一些網路應用進行認證

格式: aaa authentication 動作 列表名 認證型別

R2(config)#aaa authentication login test local # 使用本地資料庫認證

R2(config)#enable secret 12345 # 特權密碼

R2(config)#username qq privilege 15 secret 5 1234 # 建立本地使用者

R2(config)#line vty 0 1 # 使用0 1虛擬遠端

R2(config-line)#login authentication test # 啟用test 認證

R2#show aaa local user lockout #檢視被鎖定使用者命令

Local-user Lock time

admin 00:14:40 UTC ?? ?? 01 1993

admin 00:14:40 UTC ?? ?? 01

R2#clear aaa local user lockout username admin #清除鎖定使用者命令