感恩節活動中獎名單 i春秋喊你領禮物啦!

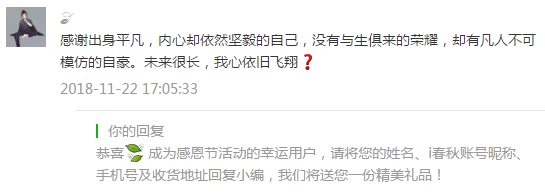

上週我們組織的感恩節活動,得到了小夥伴們積極踴躍的回覆,看到你們這麼真誠的留言,我們也是滿滿的感動,在眾多留言中,我們選出了八位幸運使用者,讓我們一起恭喜獲獎的小夥伴們吧。

沒有中獎的小夥伴也不要氣餒,i春秋會在本週五再次為粉絲送福利,至於福利內容嘛,小編先賣個關子,留到文末介紹哦。

大家一定要及時關注我們的微信公眾號,不要再次與機會擦肩而過呦!

更多福利 掃描下方二維碼

活動禮品

i春秋定製創意簡約馬克杯

簡潔設計/環保陶瓷

福利預告

本週五微信公眾號將釋出免費送票活動:價值468元的

如果你想參加2019網際網路安全創新大會,想和來自全球的行業先鋒們探索安全最前沿技術,那麼一定要關注本週五的微信活動,搶到就是賺到,機會不容錯過!

相關推薦

感恩節活動中獎名單 i春秋喊你領禮物啦!

上週我們組織的感恩節活動,得到了小夥伴們積極踴躍的回覆,看到你們這麼真誠的留言,我們也是滿滿的感動,在眾多留言中,我們選出了八位幸運使用者,讓我們一起恭喜獲獎的小夥伴們吧。 沒有中獎的小夥伴也不要氣餒,i春秋會在本週五再次為粉絲送福利,

感恩節活動來襲

感恩節,感恩有你,41財經攜兩份大禮贈送與你,關注公眾號即可獲得! 享禮一: 關注微信公眾號:《41財經》 回覆:41,可獲價值99元區塊鏈大禮 享禮二: 關注微信公眾號,新增小助手微信,傳送至朋友圈(不可分組,保留12小時以上),截圖傳送至小助手。可額外獲得2個LKY,請附錢包地址(或加幣用號17

中獎名單 | “贈書活動”中獎名單公佈

在上週的贈書活動中, 小夥伴們踴躍參與! 京小云也很認真地進行了統計, 非常感謝大家的參與和支援!

實戰經驗|大神戰隊都在i春秋教你打CTF

部分 時間 春秋 愛好 bcd 發展 tex -i 內容 全國大學生信息安全競賽創新實踐能力賽旨在培養、選拔、推薦優秀信息安全專業人才創造條件,促進高等學校信息安全專業課程體系、教學內容和方法的改革,培養學生的創新意識與團隊合作精神,普及信息安全知識,增強學生信息安全意識。

I don't know what to say 事件的 NPM 包中獎名單,有你在用的嗎?

事件詳情請看 GitHub Issue 及 justjavac 釋出的文章 有人統計出目前引用了 event-stream 的 3900 多個包,如下: ps-tree nodemon flatmap-stream pstree.remy npm-run-all gulp-inject gulp-live

有獎活動丨這是一個不一樣的感恩節

感恩節一定要感謝別人嗎?NO,為什麼不先來感謝一下自己呢,今天我們要做一期暖心的感恩節,把滿滿的感謝說給自己聽! 我們把之前徵集的粉絲留言篩選出來,大家看完後也可以留言給我們,盡情表達自己的想法吧,留言精彩的使用者會收到一份精美禮品哦! 網友ID:王小胖 感謝自己是個可愛的胖子,冬

【轉載i春秋】補天挖洞經驗貼

alt ava pos 執行 ron 更改 圖片地址 tps 下載 轉載自: 補天付費廠商漏洞挖掘小技巧 補天不收的漏洞 補天付費廠商漏洞挖掘小技巧 1、子域名收集 不要想著去擼主站,主站一出來幾乎被人輪了個遍,跟大牛搶肉吃,難,放棄。 所以我們一般都是

用python爬取i春秋的課程

out clas sse dir quest index 影響 png 繼續 看課中內容是用get請求進行爬取課程,自己實踐的時候發現已經被改成post請求了,下面開始 打開課程頁面 我用的火狐,然後就是F12,點擊網絡,可能會有很多包,但不影響,點擊刪除就行,然後點擊第二

i春秋CTF web題(1)

信息安全 script 鏈接 eva 意義 clas val IV oba 之前邊看writeup,邊做實驗吧的web題,多多少少有些收獲。但是知識點都已記不清。所以這次借助i春秋這個平臺邊做題,就當記筆記一樣寫寫writeup(其實都大部分還是借鑒其他人的writeup)

CTF-i春秋網鼎杯第一場misc部分writeup

png 一場 play info min linu 補充 一個 收獲 CTF-i春秋網鼎杯第一場misc部分writeup 最近因為工作原因報名了網鼎杯,被虐了幾天後方知自己還是太年輕!分享一下自己的解題經驗吧 minified 題目:

i春秋——“百度杯”CTF比賽 十月場——Login

cat dex this HERE session wake ima base64 query 根據頁面源碼提示的 test1 test1 登錄 刷新此頁面並抓包,有個show=0值得關註 在發送的包的header中加一句show:1,即可得到member.ph

i春秋——“百度杯”CTF比賽 九月場——123(Apache解析pht,phtml,php3等 php別名)

正則 並不是 src 內容 img 直接 ctf inf bubuko 網頁源碼提示用戶信息在user.php中,直接訪問是不會有顯示的,於是查找相應的備份文件,vim交換文件等,最後發現/user.php.bak 用burp采用如下配置開始爆破 最後爆破

i春秋——“百度杯”CTF比賽 九月場——Test(海洋cms / seacms 任意代碼執行漏洞)

jpg com ctf比賽 ima 命令 () nbsp 上傳 菜刀 打開發現是海洋cms,那就搜索相關漏洞 找到一篇介紹海洋cms的命令執行漏洞的文章:https://www.jianshu.com/p/ebf156afda49 直接利用其中給出的poc /sea

i春秋 “百度杯”CTF比賽 十月場 web題 Backdoor

解釋 而不是 tro base href alt backdoor pri eat 0x00: 打開題目,題目中告訴我們這題是文件泄露。 0x01: 通過掃描目錄,發現可以掃到的有3個文件 index.php flag.php robots.txt 但是瀏覽flag.

i春秋網鼎杯網路安全大賽blend題目writeup

下載後解壓 發現只有1KB what??? file 一下 說是main.bin: x86 boot sector 百度了一下下 說這個東西是linux的引導扇區 Boot sector是硬碟(嚴格來說

i春秋網鼎杯網路安全大賽advanced題目writeup

今天打了護網杯 發現啥也不會 悲傷 就想起來了未完成的網鼎杯 來補坑(通過觀摩大佬writeup) file命令檢視是一個64位的ELF檔案 執行後無互動動作 只輸出 welcome,

i春秋-百度杯十月場-EXEC

進入網站,檢視原始碼,發現是用vim編輯,而抓包沒有有效資訊,加引數也無果。百度查了一下vim能形成什麼檔案。找到答案說,用vim編輯文字xxx.php中途退出,會自動建立一個檔案.xxx.php.swp。然後我們下載這個檔案。 用 vim -r 命令恢復檔案,得到原始碼: <html&g

i春秋-百度杯十月場-vld

檢視原始碼,有提示,index.php.txt , 進入得到文字。 不太看得懂,後來百度,大致就是,flag1=.......&flag2=......&flag3=...... ,傳給index.php. 得到下一步,1chunqiu.zip。下載下來,檢視原始碼

i春秋-百度杯十月場-fuzzing

1. 開啟連結,提示 show me key,抓包,傳值key=1,GET請求沒有用,而POST請求有返回。 2.將md5值直接拿去解密,得到key=ichunqiu105 OK,進入下一步。 3.得到提示, 拿到x0.txt的原始碼:發現正好是解密函式。 4.

i春秋 “百度杯”CTF比賽 十月場Not Found

https://www.ichunqiu.com/battalion?t=1&r=0 這道題目考察的是HTTP的幾種請求方法,當我們使用GET方法請求網站根目錄時,會出現404錯誤,在返回頁面中出現X-Method欄位,值為haha,其實這就是在提示我們考慮請求方法,HTTP