spring security 5之後密碼加密策略

給大家推薦個靠譜的公眾號程式設計師探索之路,大家一起加油

1.StandardPasswordEncoder, MessageDigestPasswordEncoder, StandardPasswordEncoder 不再推薦使用, 全加上了@Deprecated ,在引用的時候能明顯的看到類上有橫線

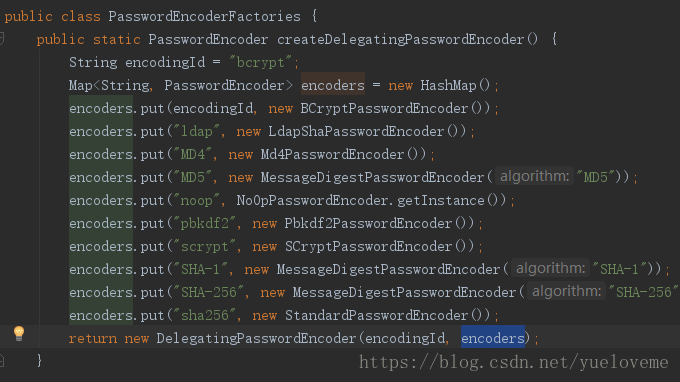

2.新增PasswordEncoderFactories 類,裡面有一個靜態的方法 ,可以明顯的看到此方法預設是使用BCryptPasswordEncoder 作為實現

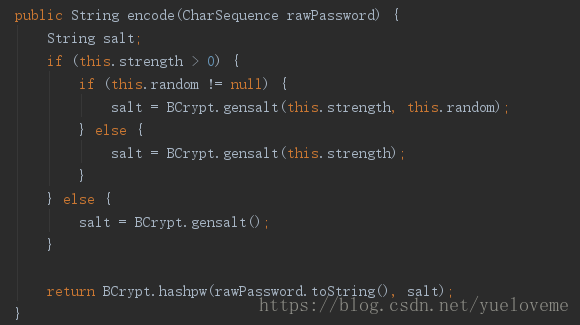

3.加鹽的變化,以BCryptPasswordEncoder為例,鹽值是隨機生成的

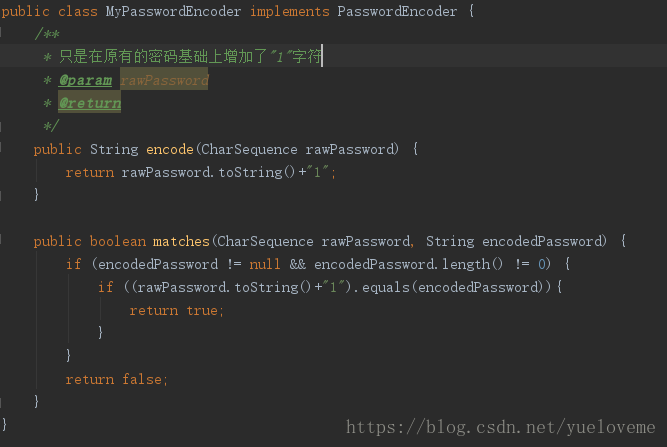

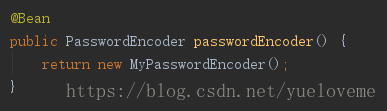

4.更安全的加密方式,自己寫

下面是一個超級簡單的示例,實現

org.springframework.security.crypto.password.PasswordEncoder介面對應在自己專案中修改注入的bean

相關推薦

spring security 5之後密碼加密策略

給大家推薦個靠譜的公眾號程式設計師探索之路,大家一起加油 1.StandardPasswordEncoder, MessageDigestPasswordEncoder, StandardPasswordEncoder 不再推薦使用, 全加上了@Deprecated ,在引用的時候能明顯的看

spring security 5.0 密碼未加密報錯

bean opp work 加密方式 user enc zhang dmi 之前 使用spring security5.0後,配置文件中直接寫普通的密碼如:123456,會報錯: java.lang.IllegalArgumentException: There is no

Spring Security 5中的預設密碼編碼器

1.概述 在Spring Security 4中,可以使用記憶體中身份驗證以純文字格式儲存密碼。 對版本5中的密碼管理過程進行了重大改進,為密碼編碼和解碼引入了更安全的預設機制。這意味著如果您的Spring應用程式以純文字格式儲存密碼,升級到Spring Security 5可能會導致問題。 在這個簡短的教程

Spring Security 5.0的DelegatingPasswordEncoder詳解

地理 The 不同的 fault wpa 存在 版本 直接 tex 本文參考自Spring Security 5.0.4.RELEASE 的官方文檔,結合源碼介紹了 DelegatingPasswordEncoder,對其工作過程進行分析並解決其中遇到的問題。包括 Ther

spring security 5.x 入門及分析

Java Web專案的許可權管理框架,目前有兩個比較成熟且使用較多的框架,Shiro 和 Spring Security ,Shiro 比 Spring Security更加輕量級,但是需要手動配置的東西較多,Spring Security 和 Spring 整合更好,甚至直

spring security 5.x 使用及分析(二:自定義配置—初階)

二、自定義配置(初階): 自定義的配置,就要修改一些預設配置的資訊,從那開始入手呢? 1、第一步:建立Spring Security 的Java配置,改配置建立一個名為springSecurityFilterChain的servlet過濾器,它負責應用程式的安

The best Course to Learn Spring Security 5 for Experienced Java Developers

If you are a Java Spring developer and working with Spring Security then you may be familiar with the "Learn Spring Security" course by Eugen Paraschiv of

關於 Spring Security 5 預設使用 Password Hash 演算法

賬戶密碼儲存的安全性是一個很老的話題,但還是會頻頻發生,一般的做法是 SHA256(userInputpwd+globalsalt+usersalt) 並設定密碼時時要求長度與大小寫組合,一般這樣設計可以滿足絕大部分的安全性需求。更復雜一些的方案有組合演算法簽名(比如:SHA256 + BCRYPT 組合 )

spring security認證對密碼進行MD5認證

在上一篇中寫了如何自定義資料庫使用者表結構,這裡補充一下怎麼對使用者輸入的密碼進行MD5認證,在老版本的spring security(筆者使用的是org.springframework.security:spring-security-core:5.0.0.M

Spring Security OAuth2 Demo —— 密碼模式(Password)

前情回顧 前幾節分享了OAuth2的流程與授權碼模式和隱式授權模式兩種的Demo,我們瞭解到授權碼模式是OAuth2四種模式流程最複雜模式,複雜程度由大至小:授權碼模式 > 隱式授權模式 > 密碼模式 > 客戶端模式 其中密碼模式的流程是:讓使用者填寫表單提交到授權伺服器,表單中包含使用者的

Spring Security(二十三):6.5 The Default AccessDecisionManager(預設接入策略管理)

This section assumes you have some knowledge of the underlying architecture for access-control within Spring Security. If you don’t you can skip it and com

spring security之密碼加密和檢視已登入使用者

在實際開發中,我們儲存使用者的密碼在資料庫中都是經過加密的,通常都是使用md5加密,這是為了安全起見,否則別人一進入資料庫就能看到所有人的密碼,這樣太不安全了,spring security提供了密碼加密的一個配置,這樣我們在登入時,它會自動的將使用者輸入的密

使用spring-security配置資料庫登入&密碼加密

直接上程式碼security.xml <?xml version="1.0" encoding="UTF-8"?> <beans:beans xmlns="http://www.springframework.org/schema/security" x

Spring Security 4 整合Hibernate Bcrypt密碼加密(帶原始碼)

【相關已翻譯的本系列其他文章,點選分類裡面的spring security 4】 【 翻譯by 明明如月 QQ 605283073】 上一篇文章: Spring Security 4 Hibernate整合 註解和xml例子(帶原始碼) 本教程演示 使用 Spri

Spring Security入門(三):密碼加密

前文導讀Github 地址https://github.com/ChinaSilence/any

spring security加密密碼修改

貌似現在的框架有點問題,驗證的時候用的是明文,但新密碼卻要使用加密後密碼,否則在資料庫儲存中就是明文密碼,只好按以下方式修改密碼了,也許什麼地方我沒搞對: @RequestMapping(value = "/account/changePassword", meth

MySQL-5.7密碼策略及用戶資源限制

name ase 5.6 -- ict 0.11 連接數 狀態 cti 1.密碼策略 在mysql 5.6對密碼的強度進行了加強,推出了validate_password 插件。支持密碼的強度要求。 (1)安裝插件 [root@localhost ~]# ll /usr/l

Spring Security之用戶名+密碼登錄

查找 prot value MLOG odi 時間 lte iss ada 自定義用戶認證邏輯 處理用戶信息獲取邏輯 實現UserDetailsService接口 @Service public class MyUserDetailsService implements U

Spring security oauth2-客戶端模式,簡化模式,密碼模式(Finchley版本)

一、客戶端模式原理解析(來自理解OAuth 2.0) 客戶端模式(Client Credentials Grant)指客戶端以自己的名義,而不是以使用者的名義,向"服務提供商"進行認證。嚴格地說,客戶端模式並不屬於OAuth框架所要解決的問題。在這種模式中,使用者直接向客戶端註冊,客戶端

Spring Security Web 5.1.2 原始碼解析 -- HttpSessionSecurityContextRepository

Spring Security Web提供的類HttpSessionSecurityContextRepository是一個SecurityContextRepository介面的實現,用於在HttpSession中儲存安全上下文(security context),這樣屬於同一個Htt