VMware NSX-網路虛擬化基礎知識整理

| 傳統的資料中心都是用物理網路來分隔不同的業務系統,這就需要管理員預先規劃好資料中心的網路拓撲結構,劃分好 VLAN,以確保各個業務系統之間是相互隔離的。 |

傳統的資料中心都是用物理網路來分隔不同的業務系統,這就需要管理員預先規劃好資料中心的網路拓撲結構,劃分好 VLAN,以確保各個業務系統之間是相互隔離的;並且在防火牆上配置上百條規則,針對每一個應用關閉不需要的網路埠,以降低黑客攻擊的風險。

這是一個費時費力的工作,一旦某個業務系統需要增加一些新的功能,或者不同的業務系統之間需要互相訪問,就需要對資料中心內的網路做出相應的調整,這個過程不但費時,而且需要非常小心,避免任何一個錯誤的配置而導致網路中斷。

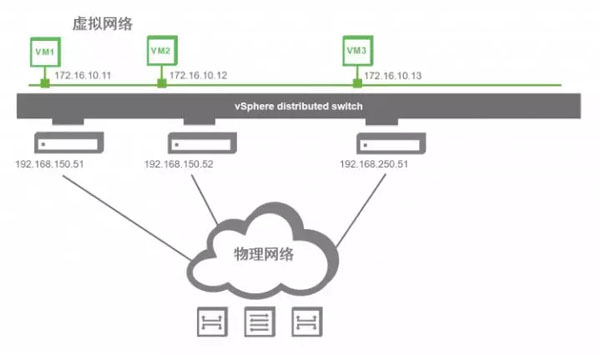

在基於 vSphere 的軟體定義資料中心中,各個虛機的網路都連線在 Hypervisor 所提供的一個虛擬交換機上,這個交換機是橫跨整個 vSphere 叢集的各個物理伺服器的,所以稱之為分散式交換機 (Distributed Switch)。

所有虛機的網路通訊都是通過這個虛擬交換機來實現的,分散式交換機負責把資料包通過底層的物理網路轉發到應該去的目的地。既然所有的網路通訊都是由虛擬交換機軟體來實現的,我們自然可以通過軟體來實現更多的網路功能,這個軟體就是 VMware NSX,來自於 VMware 2012 年收購的 Nicia。

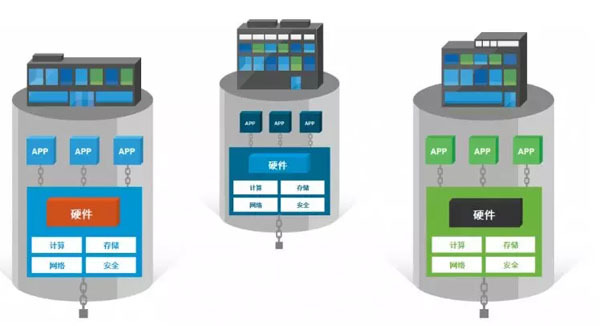

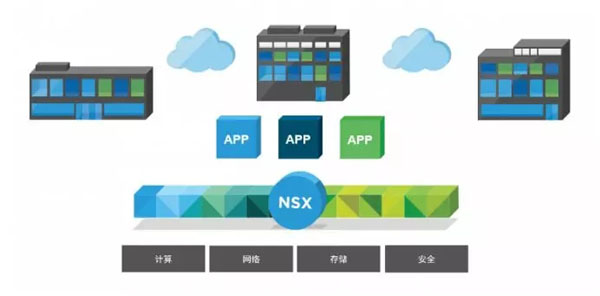

NSX 為虛機提供了虛擬化的網路,把虛機和物理網路相隔離,做到了網路服務與具體的物理網路裝置無關,使得使用者在網路裝置的選擇和採購上有著更大的靈活性。NSX 在虛擬網路上可以提供幾乎所有的網路服務,如:路由器、負載均衡、防火牆等。除了這些常規的功能,NSX 還能夠提供一些傳統物理網路無法實現或實現代價很高的功能:

東西向防火牆:通常我們把資料中心內部的網路流量稱之為東西向流量,資料中心內部和外部的流量稱之為南北向流量。資料中心一般只在對外的網路邊界上設定防火牆,因為原則上認為入侵風險來自於外部,資料中心內部是相對安全的。如果使用硬體防火牆的話,就需要在所有的業務系統之間設定防火牆,且不說這是一筆很大的硬體投資,就是防火牆規則的設定和維護也是一個巨大的工作量,所以沒有資料中心會這麼做。但是 NSX 可以很容易地通過軟體實現這一功能,把來自於資料中心內部的入侵風險降到最低,即使黑客能夠攻陷某一個應用,他也無法訪問到資料中心內部其他的系統。

網路微分段:傳統的物理網路是用物理網段或 VLAN 來隔離不同網路的,而且只能隔離到物理伺服器(同一伺服器上的虛機之間還是沒有隔離的),當需要對網段進行調整時,需要調整物理網路或 VLAN,這可不是一件輕鬆的工作。微分段 (Micro-segmentation) 是通過分散式防火牆實現的功能,每個虛機都有一臺防火牆,自然可以很輕鬆地隔離微分段之外的虛機。

NSX 所提供的虛擬化網路平臺不再要求各業務系統的網路物理隔離,只需要標準化的交換機或路由器把整個資料中心聯成一張大網,NSX 會在虛擬網路層上根據業務需求提供隔離(使用微分段技術)。資料中心網路的規劃和管理大大簡化,既可以降低網路裝置的採購成本,也可以有效降低網路的運營管理成本。

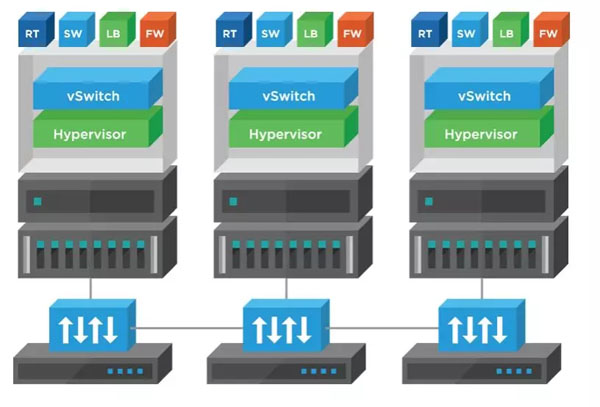

在 NSX 虛擬網路上,傳統網路中由硬體提供的路由 (RT – Routing) 、交換 (SW – Switching)、負載均衡 (LB – Load Balancing) 和防火牆 (FW – FireWall) 功能都改由軟體來實現了,具有更大的靈活性。

NSX 主要有三大應用場景:

資料中心網路安全:如上所述,分散式軟體防火牆和微分段大大簡化了資料中心的網路安全管理,相比物理網路環境能夠實現更高等級的安全防護。

IT 自動化:虛擬網路的功能都是由軟體來實現的,所以能夠使用命令來動態地建立網路裝置,調整網路配置和安全策略引數,實現資料中心的 IT 自動化。

業務持續性:虛機的網路環境都是由虛擬網路所提供的,當發生故障轉移 (failover) 時,虛機不用改變包括 IP 地址在內的任何網路引數,NSX 會負責把虛機所依賴的整個虛擬網路環境以及對應的網路安全策略遷移到新的伺服器上執行,從而保證業務的持續性。