如何用好安騎士(最佳實踐)

阿新 • • 發佈:2018-12-05

產品簡介及實踐目標

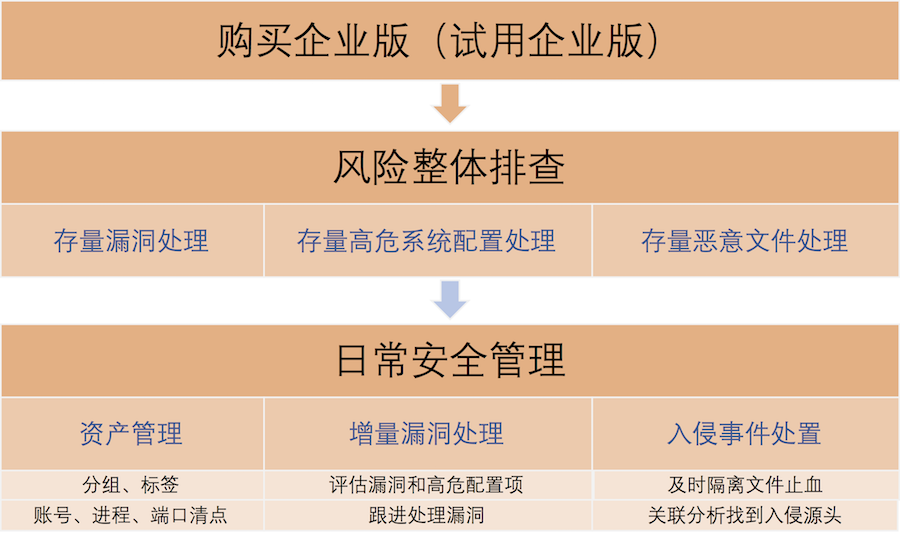

安騎士最佳實踐圖

一句話解釋什麼是安騎士

- 安騎士是一款安裝在ECS上的安全軟體(支援非阿里雲)

實踐目標

- 充分了解安騎士產品的功能,可使用安騎士進行日常的安全管理,“看見”並“解決”安全問題,提高工作效率

- 學會安全管理技能:漏洞檢測和處置方法、風險配置修復、入侵事件排查、程序埠賬號等資產管理

四個產品功能

- 著重在漏洞檢測和協助漏洞修復,加固好伺服器

- 入侵檢測系統(雲查殺),即使被入侵也可快速發現和止血

- 資產管理,程序、埠、賬號、軟體版本的清點

- 主機日誌檢索,記錄主機所有內容

- 所有的黑客攻擊最終都會落在主機上,我們的資料、程式都是執行在主機上,只有主機才能最近感知到黑客的動作,安全講究縱深防禦,主機側安全是必不可少的。

- 雲伺服器跟傳統PC不同,PC會主動去訪問網際網路,一不小心上了掛馬網站和運行了惡意軟體,所以需要的是防病毒產品。而云伺服器ECS不同,它只有可能“被”網際網路來訪問,相當於一個黑盒子,那麼黑客要入侵,必須要找到“漏洞”才行,所以安騎士著重幫助客戶在事前做好漏洞檢測和修復工作。

1、購買企業版或試用

- 當前產品有兩種付費模式:包年包月+按量付費(安全點),前者推薦預算固定ECS臺數固定的客戶,按量付費模式推薦ECS彈性變動比較大的客戶購買,更多詳情,請點選檢視

- 您也可以開啟企業版試用,體驗功能,預設為7天,如有特殊需求,可聯絡對應的大客戶經理申請

- 開通後無需進行產品特殊配置,購買或者開啟試用後,將自動為您完成配置,您直接使用控制檯進行操作即可

- 開通企業版後,最多需要兩天進行安全資料收集和分析處理,系統自動完成,暫不支援手動觸發全面安全掃描,所以您開通後在2天后可看到最多的事件

- 點選購買:阿里雲安騎士,奉上一個阿里雲限量紅包,內含1888元代金券,助力您快速上雲!

2、解決漏洞問題

- 如果提示有Web_CMS漏洞?

您可檢視漏洞詳情或危害,使用安騎士的一鍵修復功能,修復即可如果覺得不重要,可進行一鍵忽略

- Web_CMS更多詳情,點選檢視

- 如果提示有軟體漏洞?

1、如果是Windows漏洞:可使用安騎士的一鍵修復功能進行修復2、如果是Web應用漏洞:當前可根據提示的修復方案進行手動修復,一般都是業務的邏輯漏洞3、如果是系統軟體漏洞i 評估危害(重要):對於Linux系統,應該會報出很多軟體漏洞,您要進行仔細評估後決策是否修復(例如A漏洞為高危漏洞,需要利用10埠進行遠端入侵,但是當前對外未開放10埠,那麼此時您就可以忽略該漏洞;還有一些核心,標題中帶kernel的漏洞,可能會造成業務影響,也請仔細評估,或者通過搜尋引擎查詢更加全面的方案)ii 生成修復命令:產品支援一鍵生成修復命令,幫助您快速修復iii 驗證:修復完成後,可以快速進行修復成功的驗證操作(不主動驗證,系統也將在48小時內自動驗證)iiii 我覺得漏洞沒啥影響,要忽略漏洞、不想再關注了,您也可以使用忽略或者加入白名單功能

- 軟體漏洞更多詳情,點選檢視

- 其他說明

- 在執行系統及軟體漏洞的修復時候,建議您進行快照備份後再操作,即使修復後對業務造成影響,也可以快速回滾

- 實在不知道如何評估,請聯絡大客戶經理找雲盾專家支援,或者直接購買“安全管家”服務,由安全專家來評估和指導您需要修哪些漏洞

3、解決系統高危配置問題

- 開通或試用企業版後,需要24小時候才會啟動掃描,才有相關資料。

- 當前安騎士檢測的配置項包括:弱口令、密碼長度不夠、登錄檔配置不當、資料庫配置不當等等,更全面專案可 點選檢視

- 如果基線提示有需要解決的專案?

1、評估影響:檢視專案等級和內容,您需要評估該風險項對業務的影響(例如您公司對密碼長度有要求,那麼就可以檢測出配置不當的機器,若無要求,您可以採取忽略操作)2、檢視修復建議:根據修復建議進行修復3、驗證:修復完畢後,可快速驗證是否修復完成(若不立即驗證,系統在48小時內會自動驗證)4、忽略:覺得沒啥影響或問題,您操作忽略即可

4、發生安全事件處置方法

伺服器有異常登入?

- 伺服器被異常登入了將會給您提醒,建議您確認是否為公司員工行為,如在非常用地址登入行為

- 建議您在日誌模組關聯搜尋下該使用者的登入詳情,時間,以及登入後這個使用者運行了哪些命令列、啟動了哪些程序

- 若事件為“暴力破解成功”,此時要引起高度重視,黑客已經猜中了密碼並且登入了ECS,您急需要進行改密碼操作,並且排查是否有入侵後的資損。

伺服器發現了有網站後門?

- 針對網站的指令碼檔案掃描,也是我們常說的“Webshell”“掛馬檔案”,黑客利用該檔案可進行頁面篡改、SEO暗鏈、資料竊取等操作

- 檔案是指令碼檔案,脫離web目錄是無法執行的沒有危害,所以安騎士也只會監測web目錄的檔案變動

- 一旦發現該型別檔案會給您推送告警,此時您登入控制檯只獲知到檔案的路徑,您可確認下是否為正常的業務檔案,如果非正常業務檔案,直接操作隔離即可

- 若發現有誤報,也可以進行忽略或者聯絡我們來進一步排查

伺服器有其他入侵異常事件?

- 包括病毒查殺、程序異常行為、惡意源下載,當前都是可以實時檢測到的

- 一旦發生,可登入控制檯進行檢視和處理

5、做好資產管理和清點

分組和標籤

- 當ECS臺數多,安全事件和告警也會隨之增多,藉助分組和標籤系統,在處理事件的時候,可以快速撈出來那些重要機器優先處理

埠、程序、賬號清點

- 定期收集伺服器的對外埠監聽、程序執行、賬號資訊,並對變動資訊進行記錄,便於資產清點和歷史變動檢視

- 可使用搜索欄到達如下效果:

- 清點一個埠(或一個程序、一個賬號),有多少臺伺服器正在監聽(或執行、建立)

- 清點一臺伺服器,監聽了多少埠(或運行了多少程序、建立了多少賬號)

- 清點一臺伺服器,埠監聽(程序情況、賬號情況)的歷史變動資訊

- 建立埠基線(程序基線、賬號基線),發現非法的埠開啟(非法的程序啟動、非法的賬號建立)

6、進階1:使用日誌功能還原安全事件

- 如發生了入侵事件,可根據線索還原出入侵鏈路,舉例

- ECS的CPU佔用高,系統業務有影響

- 登入安騎士控制檯發現報告了“異常事件-挖礦程序”

- 日誌檢索:根據程序名檢索出,挖礦程序的啟動

- 日誌檢索:通過啟動的使用者名稱,再檢索登入流水,發現了時間基本吻合

- 日誌檢索:通過網路連線,發現了挖礦程序連線“礦池IP”的行為

- 檢視基線檢查,發現使用者名稱存在弱口令告警

- 還原完成:弱口令被黑客登入入侵種植挖礦程式,通過終止程序、修復弱口令問題解決。

- 精髓:不僅僅要解決入侵事件,更要找到入侵的源頭並解決,治標且治本。

7、進階2:日常的安全管理

- 多維度安全管理:

- 單臺ECS維度:在資產列表可針對特殊機器,快速檢索和統一檢視當前未處理的漏洞和事件

- 功能維度:漏洞管理、基線檢查,根據專案排查,如弱口令統一清點,到底有多少臺伺服器有這高危問題