基於docker搭建開源掃描器——伏羲

基於docker搭建開源掃描器——伏羲

1、簡介

伏羲是一款開源的安全檢測工具,適用於中小型企業對企業內部進行安全檢測和資產統計。

功能一覽:

- 基於外掛的漏洞掃描功能(類似於巡風)

- 漏洞管理

- 多種協議的弱口令檢測

- 企業的子域名收集

- 企業內部資產管理與服務探測

- 埠掃描

- AWVS介面呼叫

2、安裝

我這裡是基於Ubuntu搭建的,操作步驟僅供參考

下載專案

- 快速開始

-

git

clone --depth 1 https://github.com/jeffzh3ng/Fuxi-Scanner.git fuxi-scanner;

- cd fuxi-scanner;

- docker build -t jeffzh3ng/fuxi-scanner

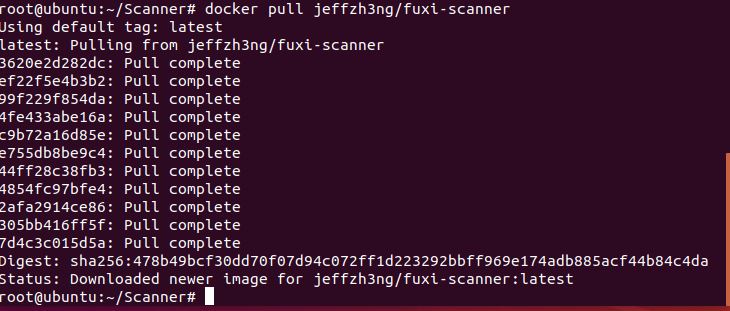

2、拉取映象

```。

docker pull jeffzh3ng/fuxi-scanner -

git

clone --depth 1 https://github.com/jeffzh3ng/Fuxi-Scanner.git fuxi-scanner;

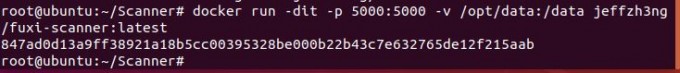

3、啟動

docker run -dit -p 5000:5000 -v /opt/data:/data jeffzh3ng/fuxi-scanner:latest 或者

- docker run -dit -p 5000:5000 -v /opt/data:/data -v /etc/localtime:/etc/localtime jeffzh3ng/fuxi-scanner

- // 同步主機與 Docker 時間

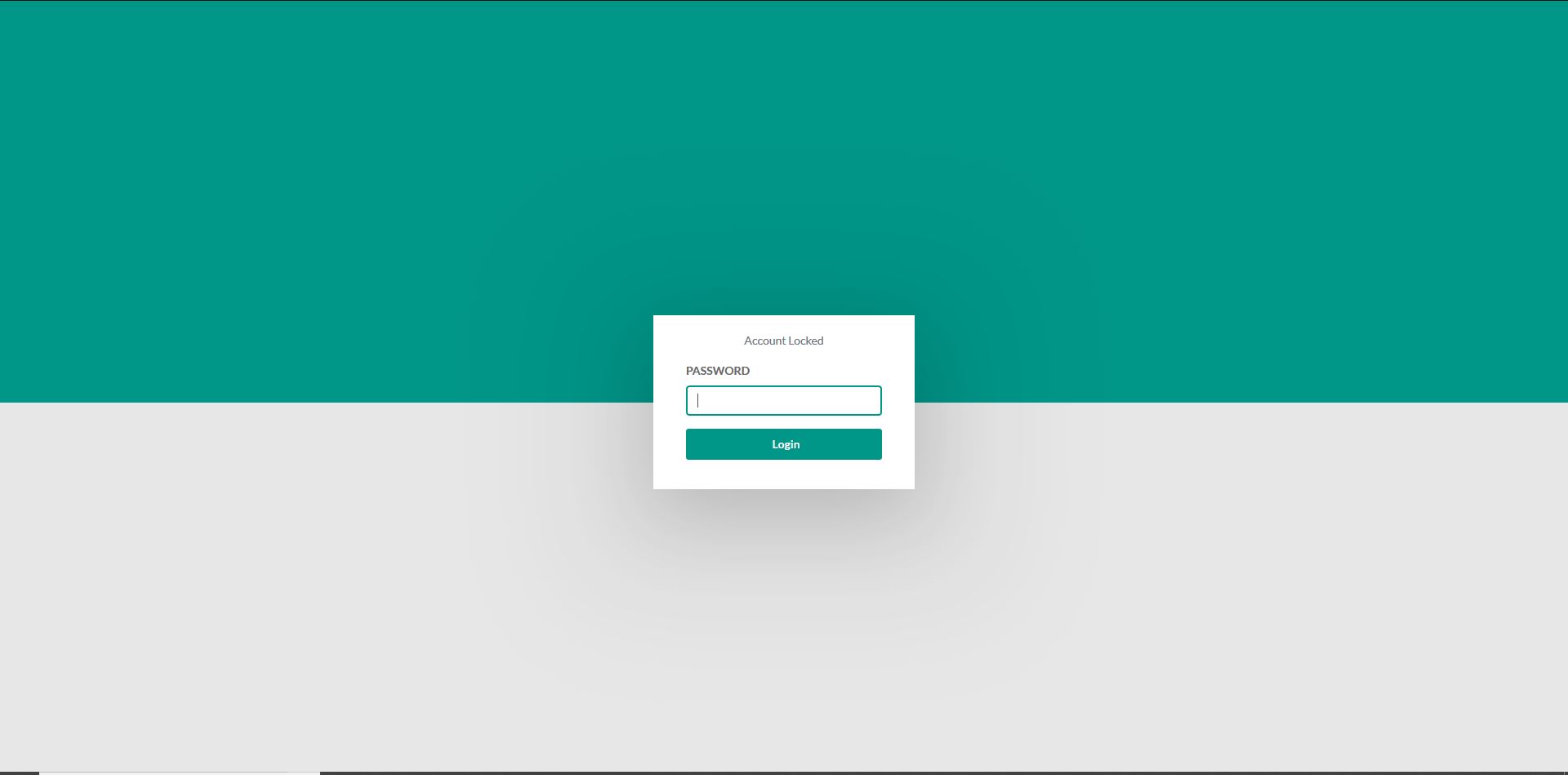

4、安裝完成

伏羲的預設密碼是whoami3、功能介紹

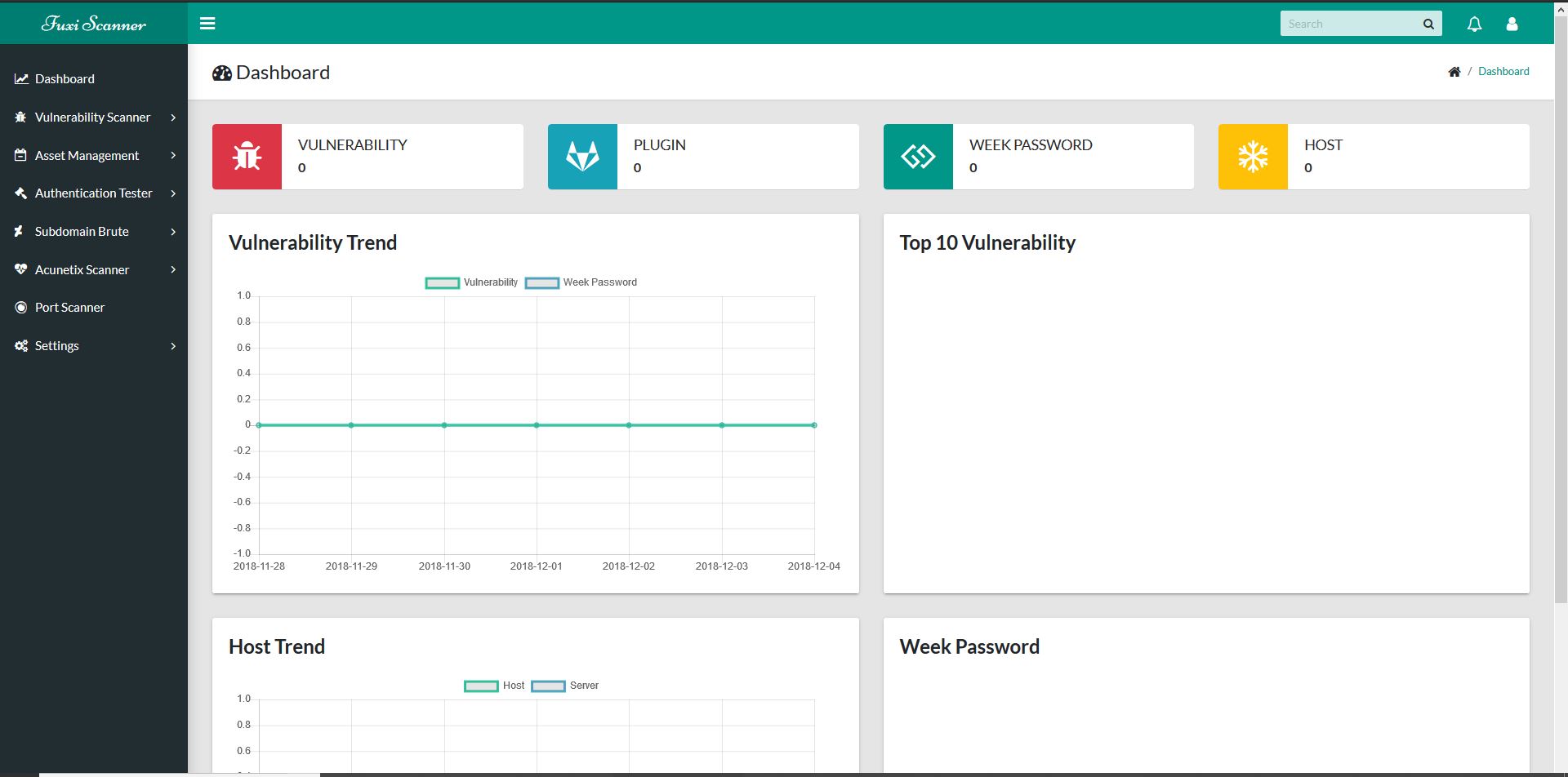

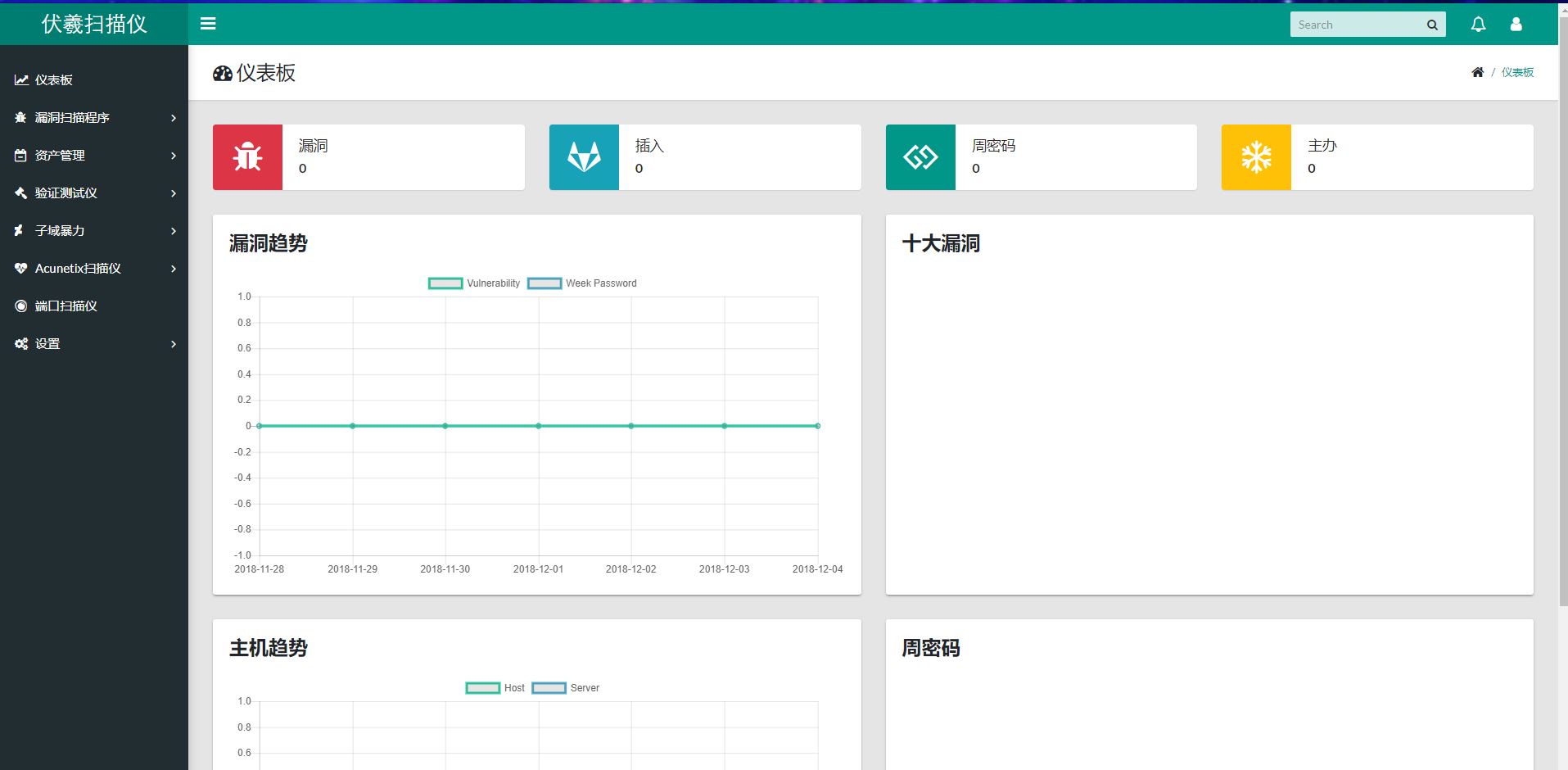

伏羲介面雖然是英文的,但我們有神器Google啊,這裡貼一張Google翻譯樣圖。

-

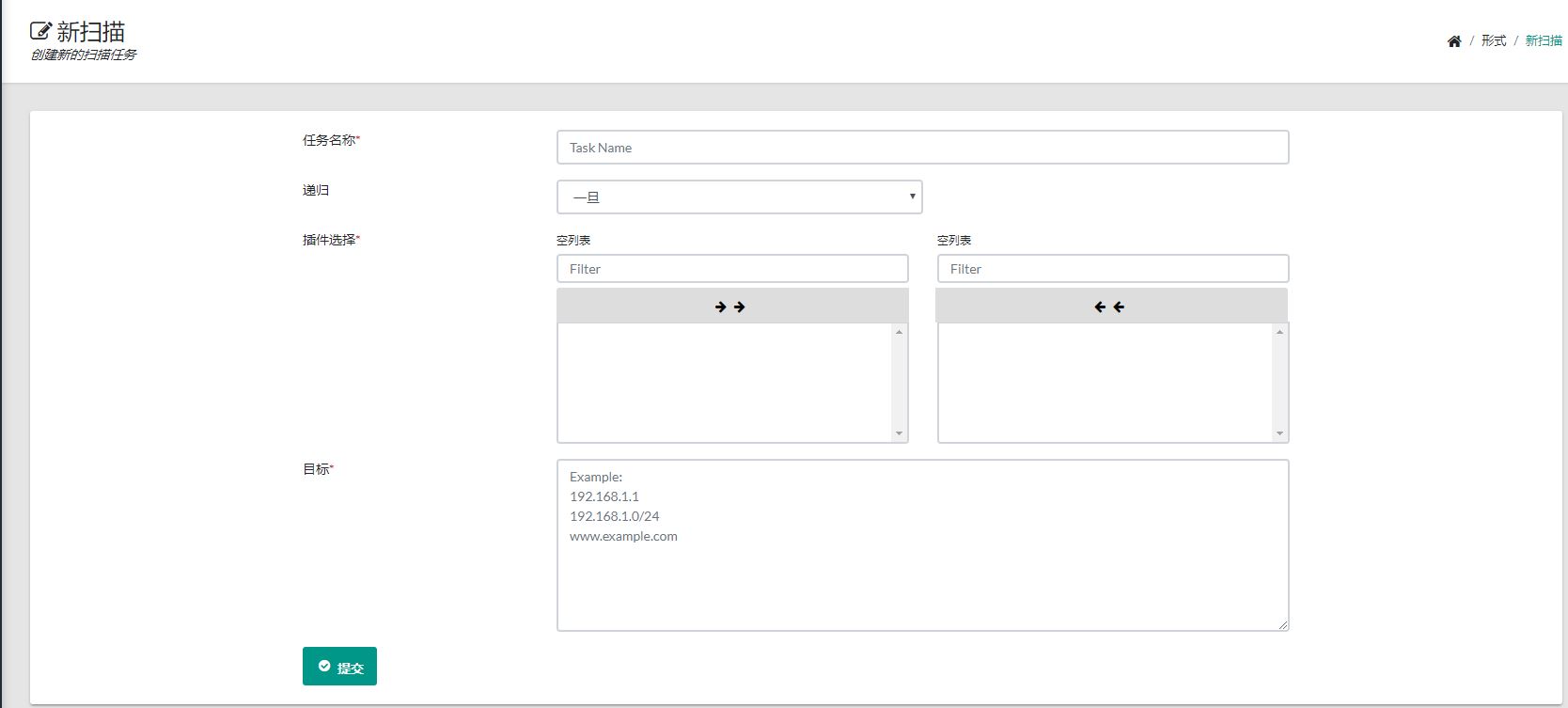

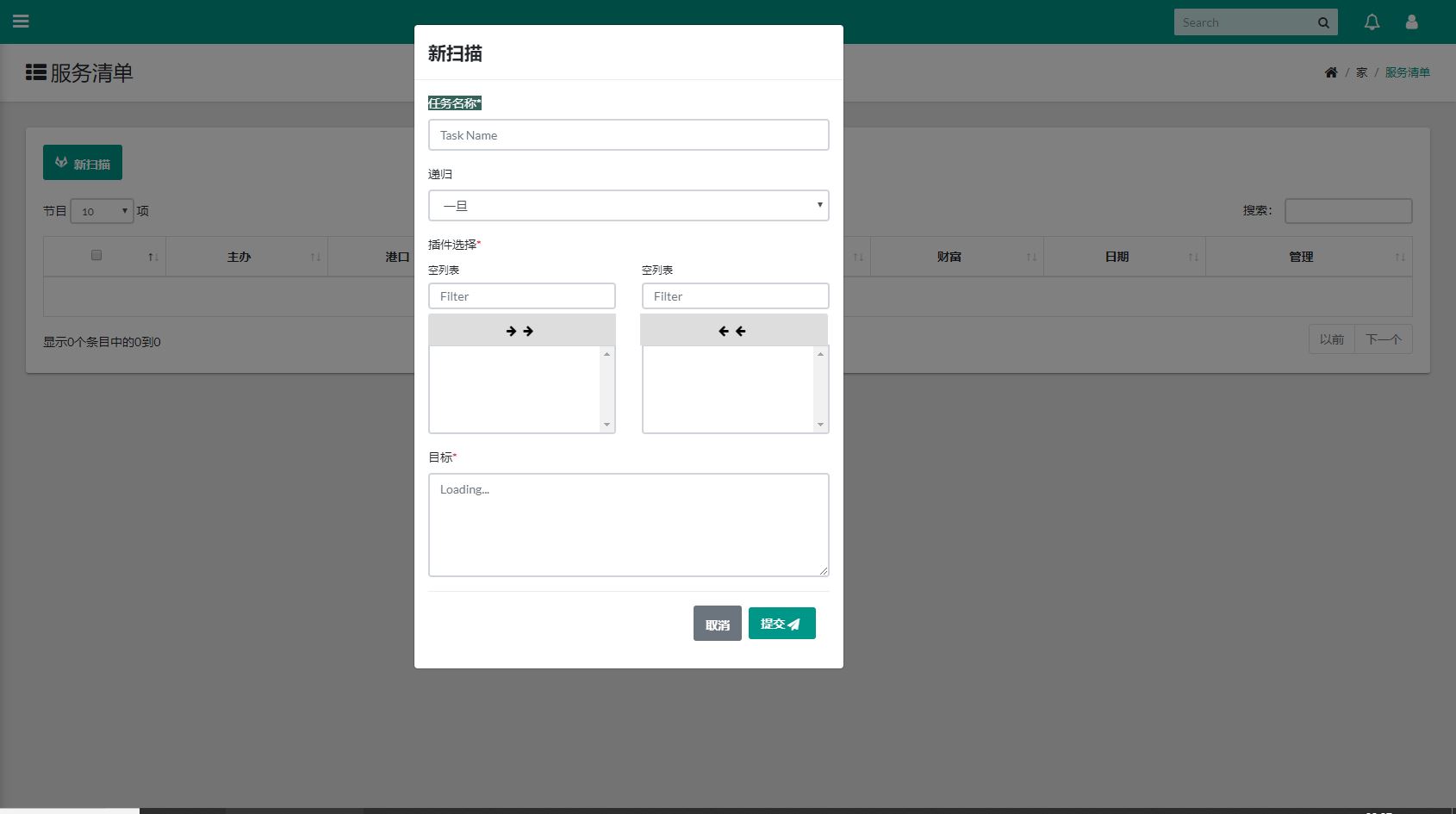

漏洞掃描

該模組主要設計初衷是為了對網際網路新爆發的安全漏洞進行快速響應及風險排查,以及對已發現的漏洞修復情況進行追蹤,該模組可以和資產服務發現模組結合使用,進行快速應急響應。

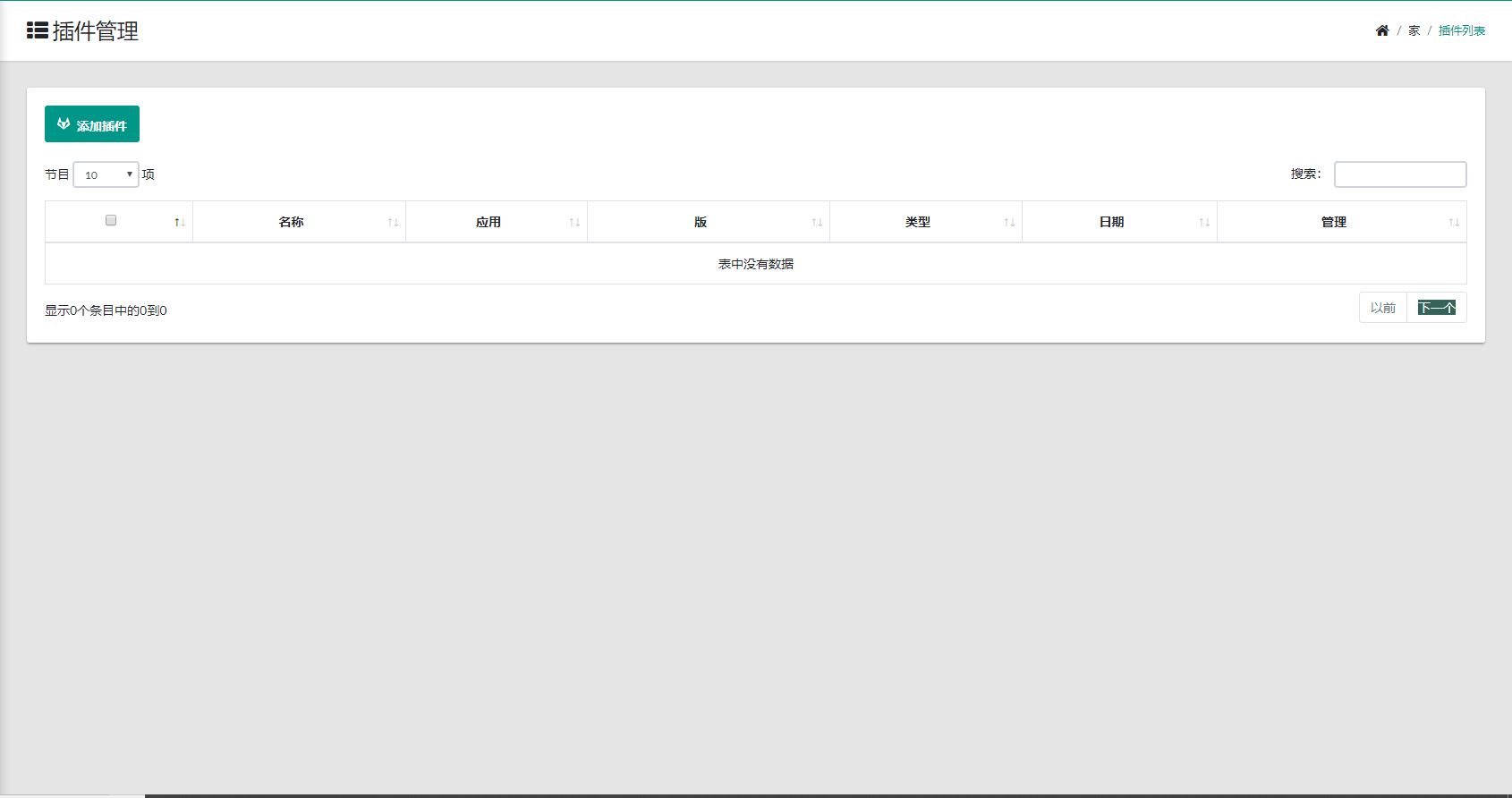

該模組通過呼叫知道創宇開源掃描器 Pocsuite 進行掃描,具備編碼能力的可以根據模版快速開發外掛,不具備外掛編寫能力的可以通過SeeBug 社群獲取。本專案不提供漏洞外掛,網際網路上有專案提供了很多的 Pocsuite 外掛,可以在Github上進行搜尋。

掃描任務週期可以選擇單次、每日、周及每月,掃描物件可以是單個 IP、網段或者 Url

掃描外掛通過外掛模組中新增外掛進行上傳,外掛必須符合 PoC 編寫規範及要求說明

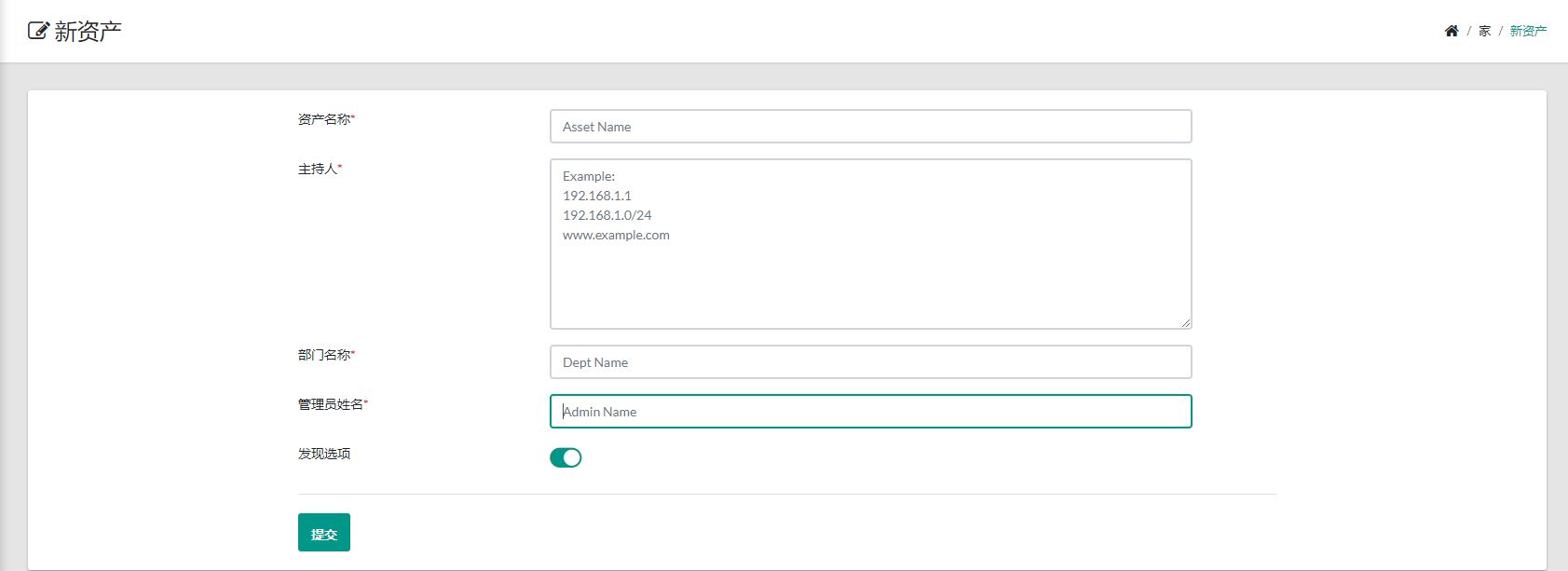

2、企業資產掃描

企業安全部門人員可以根據部門不同對IT資產進行劃分,新建不同的資產。

資產服務發現模組是通過呼叫Nmap進行掃描

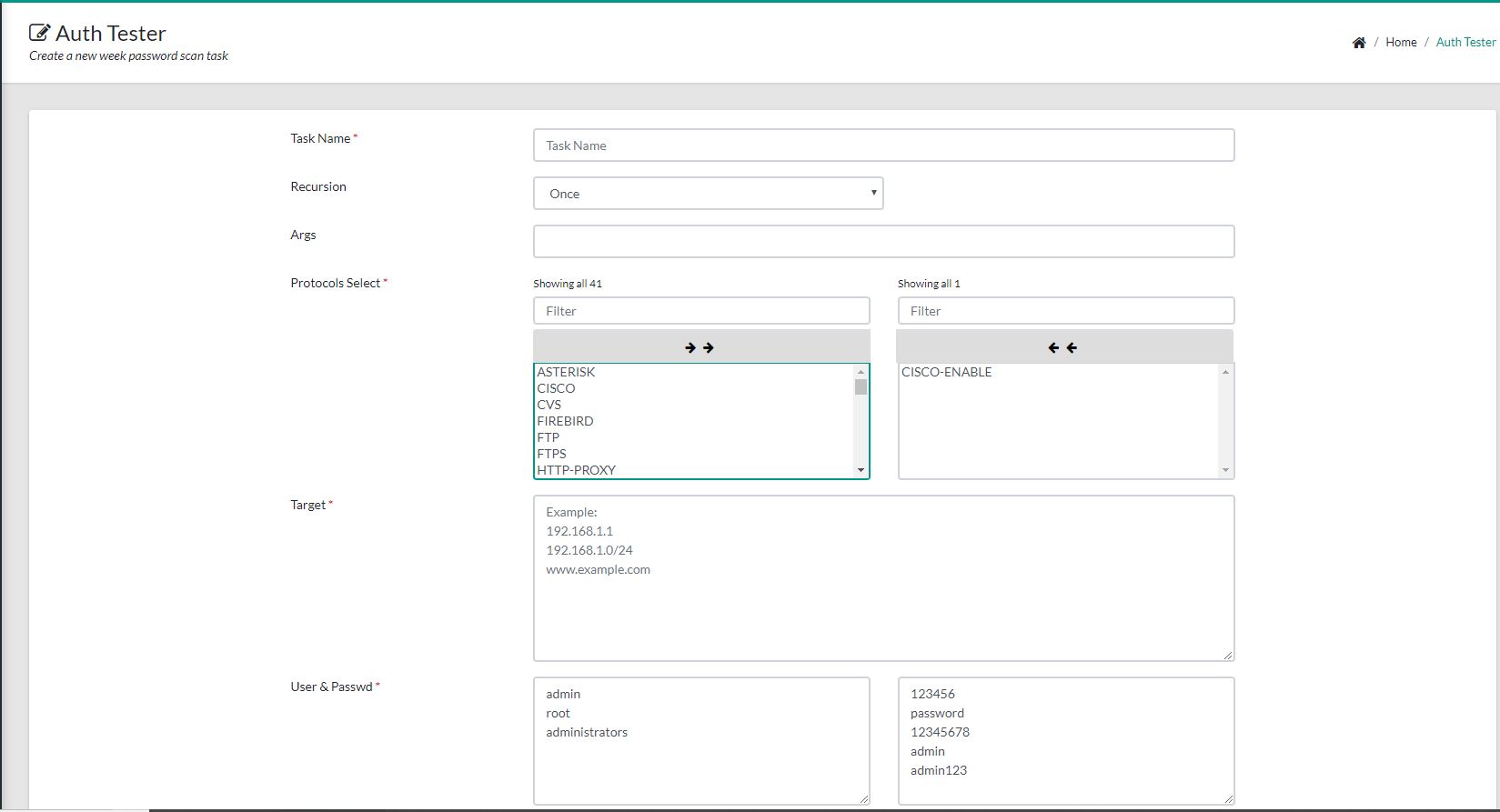

3、基礎認證測試(也就是弱口令檢測)

該模組呼叫Hydra進行掃描檢測

目前伏羲支援的協議檢測有55種:

Asterisk, AFP, Cisco AAA, Cisco auth, Cisco enable, CVS, Firebird, FTP, HTTP-FORM-GET, HTTP-FORM-POST, HTTP-GET, HTTP-HEAD, HTTP-POST, HTTP-PROXY, HTTPS-FORM-GET, HTTPS-FORM-POST, HTTPS-GET, HTTPS-HEAD, HTTPS-POST, HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MYSQL, NCP, NNTP, Oracle Listener, Oracle SID, Oracle, PC-Anywhere, PCNFS, POP3, POSTGRES, RDP, Rexec, Rlogin, Rsh, RTSP, SAP/R3, SIP, SMB, SMTP, SMTP Enum, SNMP v1+v2+v3, SOCKS5, SSH (v1 and v2), SSHKEY, Subversion, Teamspeak (TS2), Telnet, VMware-Auth, VNC and XMPP.

同漏洞掃描模組一樣,掃描任務週期可以選擇單次、每日、周及每月,掃描物件可以是單個 IP、網段或者 Url

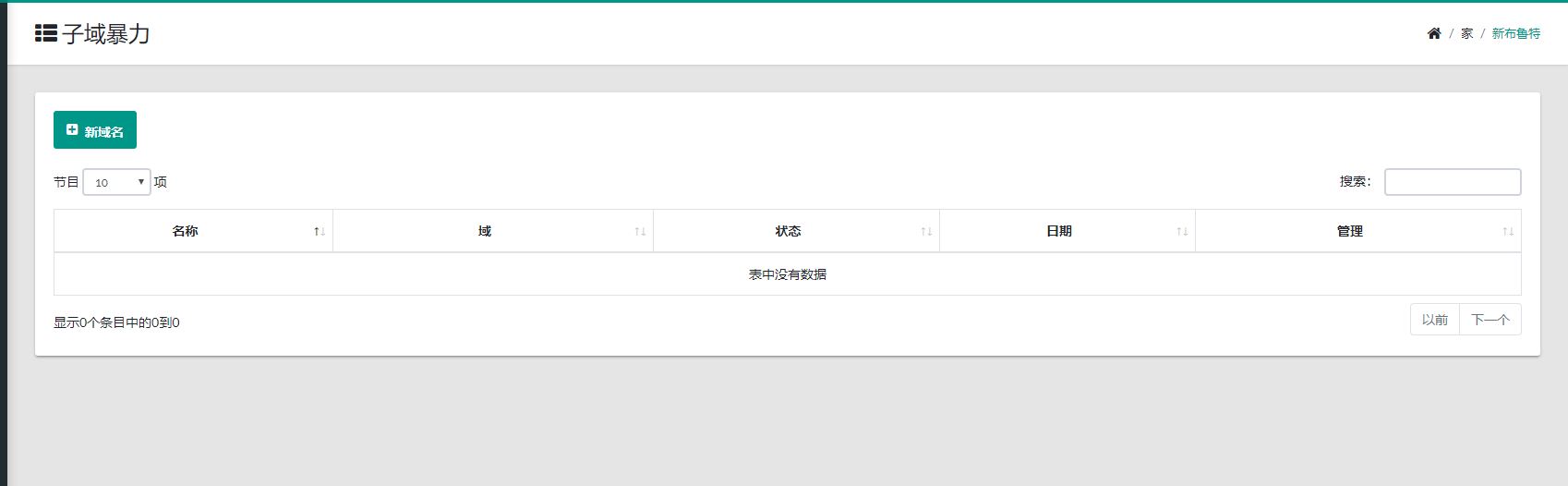

4、 子域名收集模組

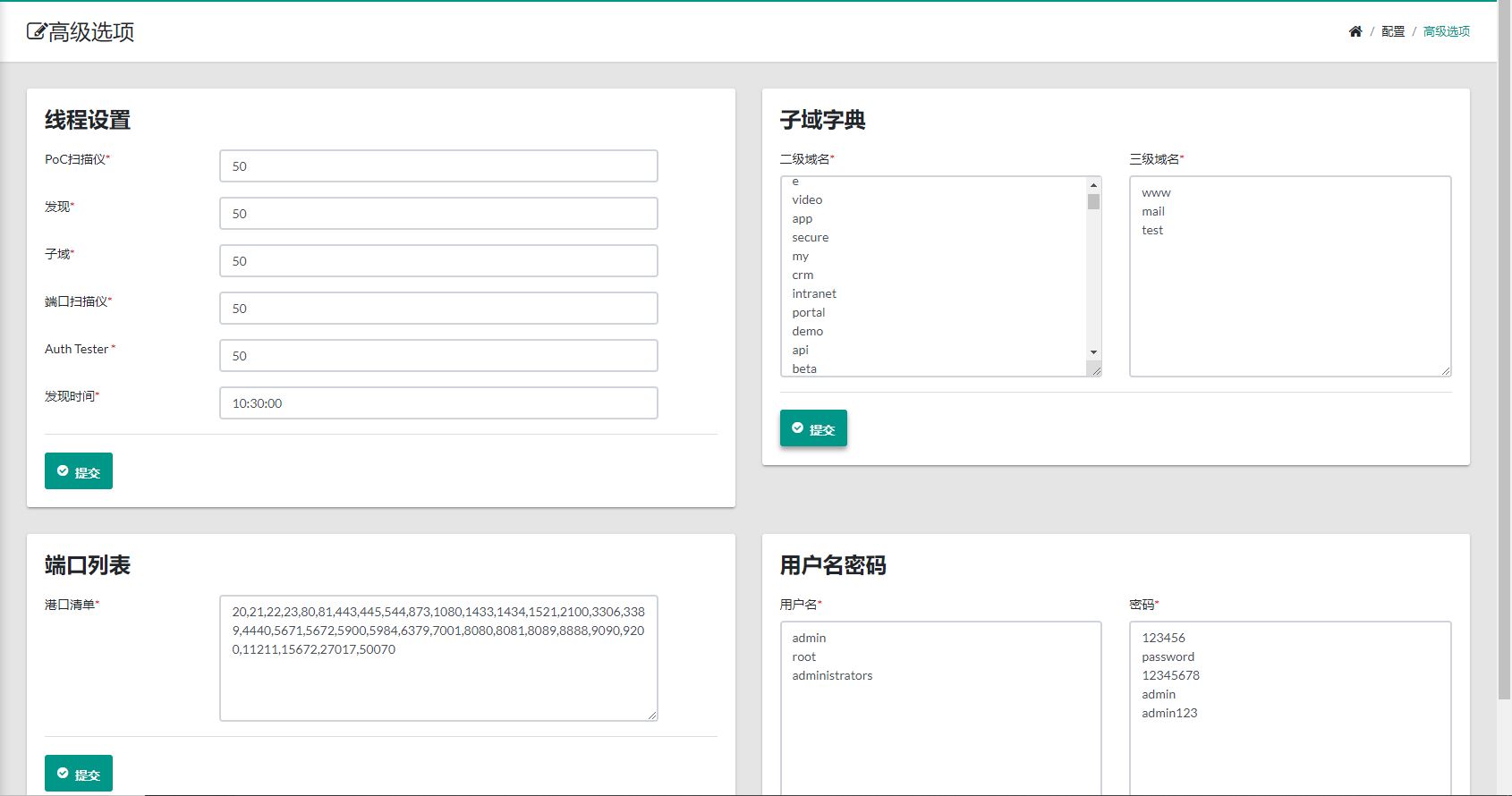

收集模式是暴力猜解,可在系統高階配置中手動配置字典,伏羲自帶了一份域名字典。

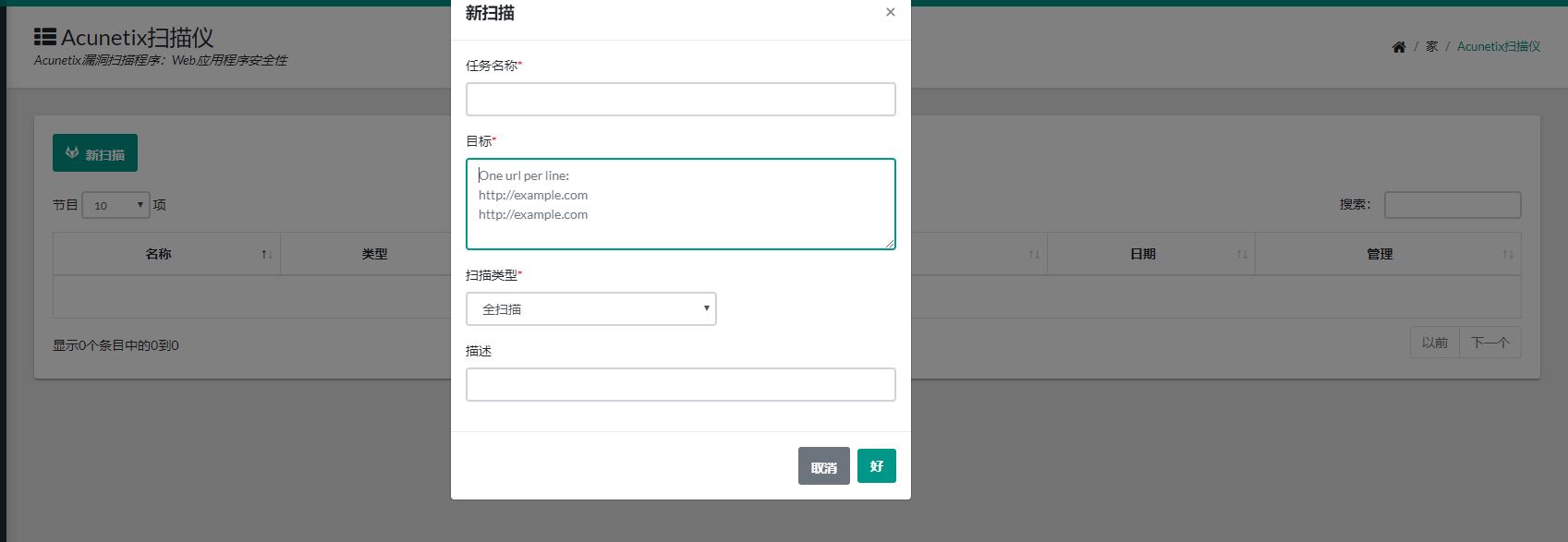

5、 AWVS介面呼叫

該模組通過呼叫 AWVS 介面進行批量掃描,需在instance/config.py配置AWVS介面地址及Key。

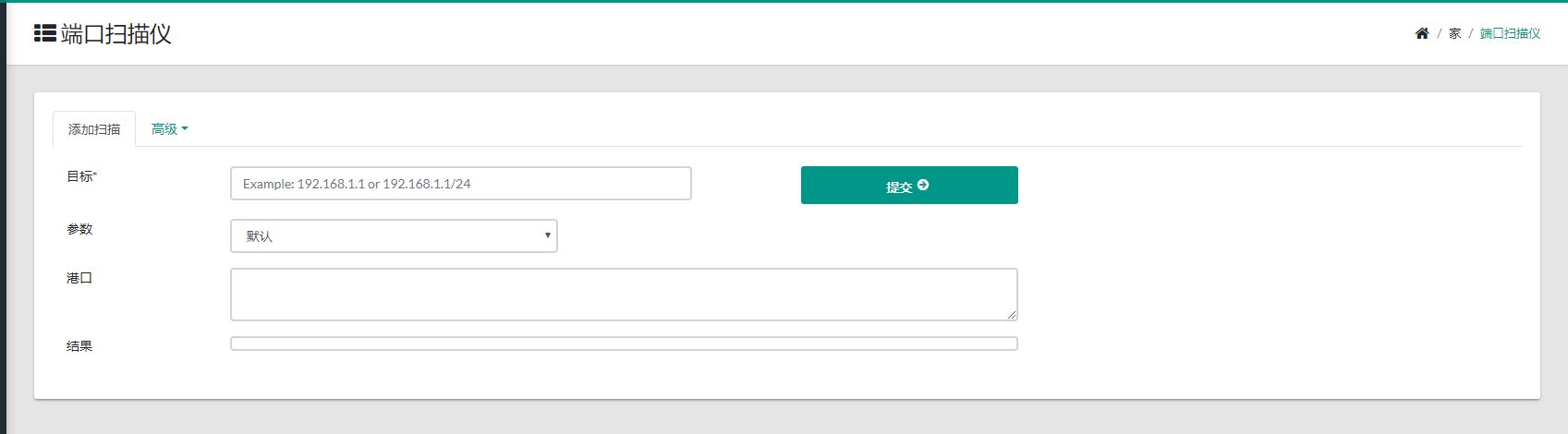

6 、 埠掃描

一個埠掃描的輔助功能,用於臨時的埠探測,存活主機發現,等等